Симонович С.В. (ред.) Информатика для юристов и экономистов

Подождите немного. Документ загружается.

банковских операций, поэтому более подробно работу протокола 55Z мы

рассмотрим на модели взаимодействия Банк — Клиент в Интернете. Хотя еще

далеко не все банки готовы к предоставлению услуг дистанционного

обслуживания клиентов, развитие электронной коммерции постепенно

вынуждает их к внедрению новых систем.

Протокол 55i состоит из двух компонентов. Первый — это протокол

установления защищенной связи (протокол взаимодействия), и второй —

протокол защищенного обмена данными (протокол обмена).

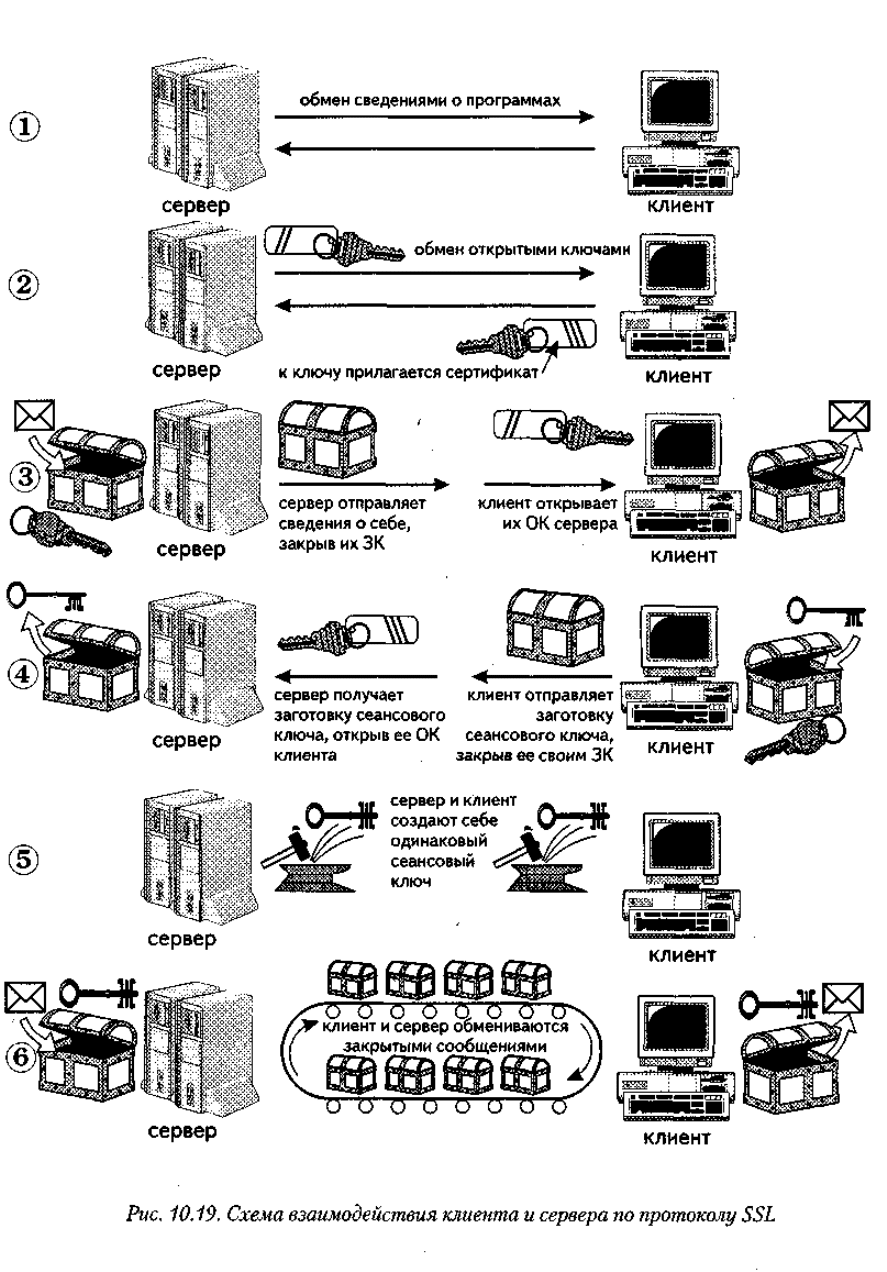

Установление защищенной связи. Протокол взаимодействия

предполагает обмен специальными сообщениями между программными

средствами сервера и клиента, в ходе которого эти средства настраиваются для

совместной работы. Вот как это происходит (см. рис. 10.19).

1. Клиентская программа, обеспечивающая связь по протоколу 551,

отправляет серверу свое название и номер версии, а также сообщает о

некоторых настройках своих средств шифрования, необходимых для

взаимодействия с сервером.

391

2.Серверная программа, обеспечивающая связь по протоколу 551,

отправляет клиенту свое название, номер версии и сведения о настройках

системы шифрования. Кроме того, сервер отправляет клиенту сертификат

своего публичного ключа, а если этого требуют взаимоотношения, то

запрашивает и сертификат открытого ключа клиента (при связи клиента с

392

банком это необходимо всегда).

3.По данным, полученным от сервера, клиент производит его

идентификацию с помощью публичного ключа сервера (ключ прилагается к

сертификату). Если идентификация не происходит, клиент получает

предупреждение и процедура установки соединения завершается. Если сервер

успешно идентифицируется, работа продолжается.

4.Обе стороны сравнивают свои программные средства шифрования. Эти

средства могут использовать разные алгоритмы как для несимметричного, так и

для симметричного шифрования. Они выбирают наилучшие алгоритмы из

числа доступных обеим сторонам. Если участники связи расположены в разных

странах, то в ходе этого согласования они учитывают особенности

национального законодательства (экспортно-импортные, лицензионные и

другие ограничения технологий шифрования) и применяют наилучшие

алгоритмы из разрешенных.

Если средство для дистанционного банковского обслуживания клиенту поставил сам банк, то, скорее

всего, на данном этапе программам нечего согласовывать — они уже предварительно настроены на

использование нужных алгоритмов.

5.Используя данные, полученные в ходе первичного обмена, и с учетом

того средства шифрования, которое было согласовано обеими сторонами,

клиентская программа создает заготовку ключа настройки (premaster secret),

затем шифрует ее открытым ключом сервера, взятым из сертификата.

Зашифрованная заготовка отправляется серверу.

6.Если серверу необходима идентификация клиента, то клиент

подписывает своим закрытым ключом некоторую известную серверу

последовательность данных, полученных в ходе первичного контакта. Он

отправляет этот образец подписи вместе с заготовкой ключа настройки.

7.Чтением образца подписи клиента с помощью его открытого ключа

сервер убеждается в том, что клиент — тот, за кого себя выдает. Если клиент не

идентифицируется, сеанс прекращается. Если клиент идентифицируется

корректно, сервер расшифровывает заготовку ключа настройки с помощью

своего закрытого ключа. Далее сервер выполняет последовательность шагов, в

результате которой из заготовки ключа настройки получается ключ настройки

(master secret). Клиентская программа в это время выполняет ту же

последовательность действий и получает тот же ключ настройки.

8.Далее обе стороны порознь используют ключи настройки для генерации

одинаковых сеансовых ключей. Сеансовые ключи — симметричные. Один и

тот же ключ используется для шифрования и дешифрования данных в ходе

сеанса SSL, а также для проверки целостности сообщений. Таким образом

проверяется неизменность данных в ходе транспортировки.

9. Сгенерировав сеансовый ключ, клиент отправляет серверу сообщение о

том, что далее он будет им пользоваться. Одновременно он отправляет

сообщение, зашифрованное этим ключом, в котором сказано, что процедура

установления связи завершена.

10.Сервер отправляет клиенту сообщение о том, что далее в обмене он

393

будет использовать сеансовый ключ. Одновременно он отправляет

зашифрованное этим ключом сообщение о том, что серверная часть процедуры

создания защищенного канала связи завершена.

11.На этом завершается первая часть работы протокола SSL (протокола

взаимодействия) и стороны переходят ко второй части — протоколу обмена

данными. С этого момента они используют сеансовые ключи для шифрования

данных и проверки их целостности.

Как видите, этап установления связи происходит при использовании

несимметричных технологий шифрования. Его цель — провести

идентификацию партнеров и создать сеансовый ключ для симметричного

шифрования.

Сервер идентифицируется тем, что клиент шифрует заготовку ключа

настройки с помощью открытого ключа сервера. Только тот, кто законно

владеет соответствующим ему закрытым ключом, сможет восстановить ключ

настройки, а без него невозможно создать тот же сеансовый ключ, который

создаст клиент.

Идентификация клиента происходит с помощью его цифровой подписи,

которой он подписывает некий случайный набор данных. Открытый ключ

клиента, приложенный к его сертификату, сможет правильно открыть

цифровую подпись только в том случае, если клиент использовал законный

закрытый ключ.

Идентификация сервера по открытому ключу. Клиент получает от

сервера его открытый ключ вместе с сертификатом, заверенным

удостоверяющим центром. Для того чтобы убедиться, что данный открытый

ключ действительно принадлежит серверу, а не предложен посторонним лицом,

клиентская программа должна проверить сертификат и получить

положительные ответы на четыре следующих вопроса.

1.Соответствует ли текущая дата периоду действия сертификата? Если

нет, значит, сертификат недействителен.

2.Зарегистрирован ли центр сертификации, выдавший данный

сертификат, на компьютере клиента в качестве доверенного центра

сертификации? Если нет, то кто выдал ему сертификат? Зарегистрирован ли

этот вышестоящий центр в качестве доверенного? Проверка цепочки центров

сертификации продолжится, пока не будет найден вышестоящий центр,

который ранее был зарегистрирован на компьютере клиента в качестве

доверенного. Если такой центр найден не будет, сертификату доверять нельзя

— он выдан неизвестно кем.

3.Соответствует ли публичный ключ центра сертификации его

электронной подписи на сертификате, представленном сервером? Если нет, то

сертификату доверять нельзя — он поддельный.

4. Совпадает ли доменное имя сервера, указанное в сертификате, с тем

доменным именем, по которому в данный момент находится сервер? В

принципе, эта проверка не относится к протоколу 551, но она все-таки

необходима, чтобы исключить возможность создания защищенного канала,

ведущего к подставному партнеру.

394

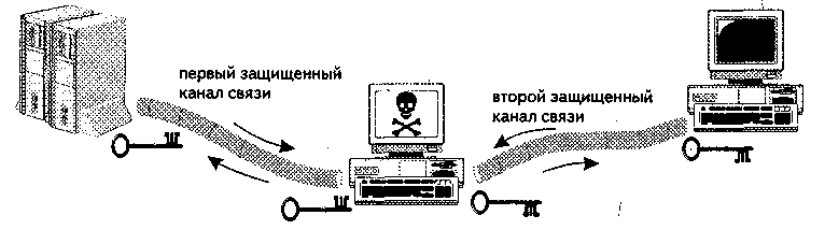

Угроза подставного партнера. Как мы только что сказали, клиент

должен убедиться в том, что доменное имя сервера, указанное в сертификате,

выданном на его открытый ключ, совпадает с доменным именем сервера, с

которым в данный момент устанавливается связь. Эта мера предосторожности

связана с возможностью создания подставного партнера.

Подставным партнером может быть программа, размещенная

злоумышленником на одном из промежуточных серверов, через которые

осуществляется установление защищенного соединения по протоколу 551

между клиентом и сервером. Серверу «подставная» программа представляется

клиентом, а клиенту — сервером. При этом она перехватывает открытые ключи

клиента и сервера и подменяет их своими. В итоге она создает два защищенных

канала 551 со своими сеансовыми ключами (рис. 10.20). В одном канале она

взаимодействует с сервером, а в другом — с клиентом. Это позволяет ей не

только читать данные, проходящие через соединение, но и модифицировать их,

причем в каждом из каналов сеансовые ключи не покажут корреспондентам,

что что-то было изменено на путях транспортировки. Во избежание этой

угрозы чрезвычайно важно, чтобы доменное имя сервера, указанное в

сертификате, совпадало с реальным в сеансе связи.

Рис. 10.20. «Подставная» программа создает два защищенных

канала связи там, где должен быть один

Идентификация клиента. Сервер, как и клиент, получает от партнера

его открытый ключ вместе с сертификатом, заверенным удостоверяющим

центром, но дополнительно еще и образец ЭЦП клиента. Для того чтобы

убедиться, что открытый ключ действительно принадлежит клиенту и

соответствует закрытому ключу, использованному при создании ЭЦП, сервер

должен выполнить ряд проверок и получить положительные ответы на шесть

следующих вопросов.

1. Читается ли электронная подпись клиента с помощью его открытого

ключа? Если да, то сервер может знать, с кем он имеет дело, однако он еще в

этом не уверен. Поскольку связь между клиентом и его доменным именем пока

не проверена, он может подозревать, что кто-то воспользовался чужим именем

для создания пары ключей и подделки сертификата.

2.Соответствует ли текущая дата периоду действия сертификата? Если

нет, сертификат недействителен.

3.Является ли центр сертификации, выдавший сертификат на открытый

395

ключ клиента, доверенным центром? Сервер имеет список центров

сертификации, которым доверяет. Если этого центра в списке нет, клиент не

будет идентифицирован, пока не будет проверена вся цепочка центров

сертификации, то есть, пока она не приведет к центру сертификации, которому

сервер доверяет.

4.Соответствует ли публичный ключ центра сертификации его

электронной подписи на сертификате, представленном клиентом? Если нет, то

сертификату доверять нельзя — он поддельный.

5.Следующая проверка не относится к протоколу 551, но во многих

случаях сервер ее проводит. Если клиент корпоративный и тоже представлен

Web-сервером, то возможна проверка его доменного имени — имя на

сертификате и в реальном сеансе должно быть одним и тем же. Ели же клиент

индивидуальный и не имеет доменного имени, на этом этапе сервер может

сделать факультативную проверку. Он может обратиться к распределенным

сетевым базам данных о людях по протоколу LDAP (Lightweight Directory

Access Protocol — Упрощенный протокол доступа к информационным

каталогам) и посмотреть, соответствует ли представленный клиентом открытый

ключ и сертификат тому, что содержится в информационных каталогах.

Эта проверка напоминает проверку по телефонному справочнику. Представьте себе, что вам

позвонил неизвестный, представился участковым инспектором и попросил дать информацию о

соседях. Вы сообщаете ему, что сами перезвоните через несколько минут и вешаете трубку.

Далее вы определяете по телефонному справочнику номер своего участкового, звоните по этому

номеру, и, если он снимает трубку, значит, можно предположить, что он действительно тот, за кого

себя выдает.

Проверка в информационных каталогах может показать, например, что у представившегося

клиента на самом деле иной открытый ключ и, соответственно, сертификат. Возможно, она покажет,

что сертификат подлинный, но по каким-то причинам был недавно отозван.

6.Самая последняя проверка также не относится к протоколу 55i и

определяется внутренней политикой администрации сервера. По

установленному имени клиента сервер определяет, имеет ли тот право на

предоставление тех услуг или ресурсов, которые запросил.

10.4. ЛОКАЛЬНЫЕ ТЕХНОЛОГИИ ЗАЩИТЫ ДАННЫХ

Мы рассмотрели технологии защиты данных на путях транспортировки,

но информацию нужно также защищать по месту хранения. В частности, в

результате установки непроверенных программ на компьютере может начать

бесконтрольно действовать программа серверного типа. В некоторых случаях

подобные «серверы» передают удаленному клиенту информацию, хранящуюся

на компьютере, в некоторых случаях они ограничиваются передачей тех

данных, которые вводятся с клавиатуры, включая регистрационные имена

пользователей и их пароли, а в некоторых случаях полностью передают

компьютер под управление удаленного терминала. Подобные программы

называют средствами удаленного администрирования. Взяв под удаленное

управление какой-либо компьютер в Сети, злоумышленник начинает с него

396

атаку на другую «жертву» и так далее. В результате создаются цепочки

промежуточных компьютеров, владельцы которых не подозревают, что,

действуя через них и от их имени, кто-то может совершать противозаконные

действия. После совершения особо опасных операций злоумышленники

разрывают цепочки и «зачищают» на использованных компьютерах

протокольные файлы, хранящие данные о состоявшихся сеансах связи.

Угроза удаленного администрирования — одна из наиболее очевидных,

но это далеко не единственная угроза в Сети. Существует много различных

методов и средств для совершения противоправных действий в Интернете.

Против одних есть активные средства защиты, против других — только

пассивные. Существуют такие виды атак, как шторм запросов, против которых

вообще вряд ли возможно найти окончательное техническое средство защиты,

если прием и обработка запросов — это естественная функция компьютерной

системы. В данном случае основной упор делается не на техническое, а на

правовое обеспечение защиты. В большинстве стран мира есть положения

уголовного законодательства, предусматривающие наказание за разработку,

распространение и применение вредоносных программных средств.

Создание программ для ЭВМ или внесение изменений в существующие программы, заведомо

приводящих к несанкционированному уничтожению, блокированию, модификации либо

копированию информации, нарушению работы ЭВМ, системы ЭВМ или их сети, а равно

использование либо распространение таких программ или машинных носителей с такими

программами — наказываются лишением свободы на срок до трех лет со штрафом в размере от

двухсот до пятисот минимальных размеров оплаты труда или в размере заработной платы или иного

дохода осужденного за период от двух до пяти месяцев.

Те же деяния, повлекшие по неосторожности тяжкие последствия, — наказываются лишением

свободы на срок от трех до семи лет (Ст. 273 УК РФ).

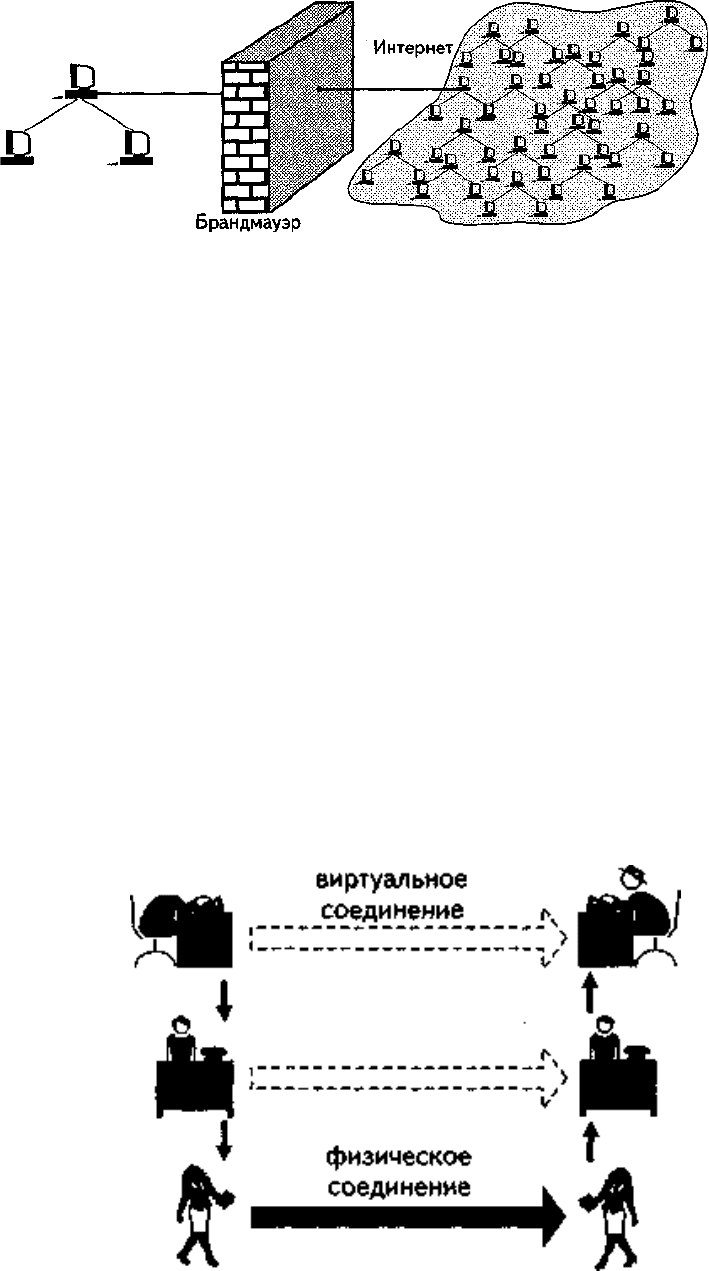

Межсетевые защитные экраны (брандмауэры)

Самый надежный способ полностью обезопасить компьютер от

возможных атак со стороны всемирной сети — физически отключить его от

Интернета. По понятным причинам этот тривиальный вариант мы

рассматривать не будем, но в данном случае для разрешения принципиального

противоречия действуют так же, как и во многих других'аналогичных

ситуациях, — вводят посредника. Таким посредником может быть другой

компьютер или специальное программное средство, размещаемое между

защищаемым компьютером (локальной сетью) и средой (локальной, глобальной

сетью, Интернетом). Подобные аппаратные или программные средства

называют брандмауэрами (firewall). В технической отечественной литературе

для них иногда используется термин защитный экран, или межсетевой экран

(рис. 10.21).

Защищаемая область

397

Рис. 10.21. Схема защиты с помощью брандмауэра

Принцип действия брандмауэра. Принцип действия брандмауэра основан

на том, что это средство контролирует состояние соединения на уровнях ниже

прикладного (на уровне соединения, сетевом, транспортном) и, тем самым,

способно уловить признаки работы несанкционированных средств, незаметно

«врезавшихся» со своим виртуальным соединением в систему связи ниже

прикладного уровня, подконтрольного пользователю. В частности, брандмауэр

способен отследить деятельность средств удаленного администрирования.

Одновременно брандмауэр может контролировать потоки данных (трафик) и

осуществлять их фильтрацию. Настроив брандмауэр соответствующим

образом, можно полностью или частично запретить доступ внешних клиентов к

службам, находящимся в защищенной области, и, наоборот, запретить

внутренним клиентам обращение к службам внешней сети.

Для пояснения сути работы брандмауэра рассмотрим упрощенный

пример (рис. 10.22). Допустим, два руководителя предприятий обмениваются

письмами. Написав письмо, руководитель передает его секретарю для печати, а

секретарь передает письмо курьеру для доставки. В этой системе связи только

три уровня: прикладной (руководитель), уровень представления (секретарь) и

физический уровень (курьер).

Начальник

Секретарь

курьер

Рис. 10.22. Трехуровневая модель связи — это упрощение по сравнению

с семиуровневой моделью OSI, принятой для описания сетевых

систем, но и она дает представление о роли и месте брандмау

398

эра в системе обеспечения безопасности

Физическая связь существует только между курьерскими службами,

однако руководители тоже полагают, что между ними есть связь. Она

действительно есть, но она виртуальная (опосредованная). Кстати, секретари

обоих руководителей тоже могут считать, что они имеют друг с другом

виртуальное соединение.

Предположим, что секретари обоих начальников вступили в сговор и,

перепечатывая их письма, обмениваются информацией между собой. Секретарь

отправителя что-то дописывает карандашом в письме, а секретарь получателя

стирает то, что было дописано.

Руководители занимают высшие уровни в системе связи и потому они не

знают, что их канал используется несанкционированно. Однако об этом очень

легко догадаются курьеры, если им разрешить читать то, что они доставляют.

Специальным образом подготовленный курьер может в данном случае дать

сигнал руководителю о том, что им обнаружено незарегистрированное

соединение. Именно этим и занимаются брандмауэры.

Совокупность ограничений, накладываемых на сотрудников предприятия

в результате настройки брандмауэра, определяется политикой предприятия в

области обеспечения режима сетевой безопасности. За реализацию этой

политик отвечает уполномоченное лицо, обычно — системный администратор.

С работой простейшего программного средства, выполняющего функции

брандмауэра, программой ATGuard (www.atguard.com), читатель может

познакомиться в практическом занятии данной главы. Программа работает в

фоновом режиме и занимается проверкой состояния коммуникационных

портов. В случае обнаружения попыток использовать тот или иной порт она

сообщает о них пользователю. Если коммуникация осуществляется с его

ведома, он может разрешить создание ГСР-соединения. В противном случае

выдается запрет и предпринимаются меры по идентификации процесса,

породившего запрос. Возможно, что запрос пришел снаружи (злоумышленник

ищет контакт со средством удаленного администрирования путем

сканирования коммуникационных портов), а может быть, и изнутри (средство

удаленного администрирования уже скрытно работает на компьютере и

пытается выйти в Сеть).

Прокси-серверы

Прокси-серверы — это программные средства, тоже выполняющие

посредническую функцию, но в отличие от брандмауэров это скорее не

инспекторы, а диспетчеры. Первоначально прокси-серверы предназначались не

для защиты компьютера или локальной сети, а для оптимизации их работы в

World Wide Web.

1.Пользователь компьютера адресует запрос в Интернет на поставку

определенного Web-ресурса, но этот запрос отправляется не в Сеть, а прокси-

серверу.

2.Прокси-сервер от своего имени адресует запрос в Интернет на поставку

399

этого Web-ресурса и получает отклик от удаленного сервера.

3.Полученный ресурс прокси-сервер передает на рабочую станцию

пользователя.

При этом у пользователя появляются следующие преимущества:

• удаленный сервер не знает точно, от кого поступил запрос: с его точки

зрения, он поступил от прокси-сервера (функция анонимизации);

• Web-страницы, проходящие через прокси-сервер, запоминаются на нем

(кэши-руются), и если какой-то другой пользователь локальной сети хочет

обратиться к Web-ресурсу, который недавно принимал его коллега, то он

получит его не от удаленного сервера, а от прокси-сервера, что произойдет

гораздо быстрее (функция ускорения загрузки);

• элементы Web-страниц, проходящих через прокси-сервер, могут

анализироваться и фильтроваться, то есть ненужная информация, например

рекламная, может отсеиваться (функция фильтрации);

• за долгое время работы на прокси-сервере накапливаются данные о

соответствии доменных имен серверов Интернета и их IP-адресов, благодаря

чему при повторном обращении к тем же Web-ресурсам уже не надо искать их /

Р-адреса в сравнительно медленной иерархической структуре системы DNS

(функция ускорения подключения).

Несмотря на то что основное назначение прокси-сервера вроде бы не

связано с защитой данных, тем не менее, он таковую защиту обеспечивает. Во-

первых, прокси-сервер может быть настроен администрацией предприятия так,

чтобы ограничить доступ сотрудников узким кругом Web-ресурсов,

необходимых им для исполнения порученных заданий. Во-вторых, прокси-

сервер, как посредник, способен контролировать информационное содержание

проходящих через него данных. Он может блокировать файлы и архивы,

содержащие компьютерные вирусы, а также сведения, недопустимые по

этическим, политическим или религиозным соображениям. И, наконец, прокси-

сервер позволяет скрыть внутреннюю структуру и архитектуру защищаемой

сети от анализа извне. Это очень важный момент, поскольку удаленным атакам

на информационные системы, как правило, предшествует предварительное

исследование их программного и аппаратного обеспечения. Знание версий

программ, обеспечивающих работу локальной сети, позволяет

злоумышленникам выявлять их уязвимости и эксплуатировать их с помощью

специальных программ — так называемых эксплоитов. Сокрытие сетевой

архитектуры от внешнего наблюдателя — это одно из первичных средств

защиты от применения средств информационных атак.

С работой простейшего программного средства, выполняющего функции

прокси-сервера, программой interMute, читатель может познакомиться в

практическом занятии данной главы. Программа работает в фоновом режиме и

занимается проверкой содержания поступающих Web-ресурсов. В частности,

она позволяет блокировать поступление на компьютер маркеров cookie и

анализирует элементы оформления Web-страниц.

400