Родичев Ю.А. Компьютерные сети - архитектура, технологии, защита

Подождите немного. Документ загружается.

441

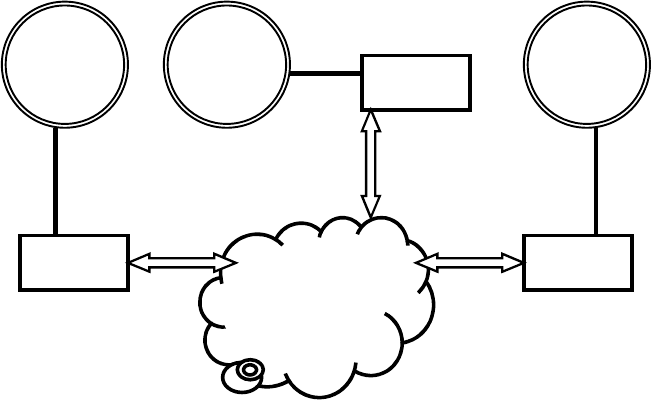

внешней сетью (рис. 11.7), хотя подобными экранами можно раз-

делить друг от друга и внутренние локальные сети. Если корпо-

ративная сеть состоит из ряда удаленных локальных сетей

(ЛВС1, ЛВС2,…), соединенных между собой средствами гло-

бальных сетей, то межсетевые экраны ставятся в каждой локаль-

ной сети на границе с глобальной (рис. 11.8).

Глобальная

сеть

МЭ МЭ

МЭ

ЛВС1

ЛВС2

ЛВС3

Рис. 11.8. Схема защиты ЛВС корпоративной сети

Главный довод в пользу применения межсетевых экранов со-

стоит в том, что без них внутренняя сеть подвергается опасности

со стороны слабо защищенных служб сети Internet. Межсетевой

экран пропускает через себя весь трафик, принимая относительно

каждого проходящего пакета решение – пропускать его или от-

бросить. Для того

чтобы МЭ мог осуществить это, ему необхо-

димо определить набор правил фильтрации в соответствии с при-

нятой политикой сетевой безопасности.

Политика безопасности включает две составляющие: полити-

ка доступа к сетевым сервисам и политика реализации межсете-

вых экранов. В соответствии с принятой политикой доступа к се-

тевым сервисам определяется список сервисов Internet, к

которым

пользователи должны иметь ограниченный доступ.

Межсетевой экран может реализовывать ряд политик доступа

к сервисам, однако обычно политика основана на одном из сле-

дующих принципов:

442

– запретить доступ из Internet во внутреннюю сеть и разре-

шить доступ из внутренней сети в Internet;

– разрешить ограниченный доступ во внутреннюю сеть из

Internet, обеспечивая работу только отдельных «авторизирован-

ных» систем, например, информационных и почтовых серверов.

В соответствии с политикой реализации межсетевых экранов

определяются правила доступа к ресурсам внутренней сети. Эти

правила

должны базироваться на одном из следующих принципов:

– запрещать все, что не разрешено в явной форме;

– разрешать все, что не запрещено в явной форме.

Эффективность защиты внутренней сети с помощью межсете-

вых экранов зависит не только от выбранной политики доступа к

сетевым сервисам и ресурсам внутренней сети, но и от рацио

-

нальности выбора и использования основных компонентов меж-

сетевого экрана.

Функциональные требования к межсетевым экранам включа-

ют в себя: требования к фильтрации на сетевом, сеансовом и

прикладном уровнях модели OSI/ISO; требования по настройке

правил фильтрации и администрированию; требования к средст-

вам сетевой аутентификации; требования по внедрению журна-

лов учета и сбору статистики

и другие функции.

Межсетевые экраны можно классифицировать по следующим

признакам: месту их включения; уровню фильтрации, соответст-

вующему эталонной модели OSI/ISO; требованиям к показателям

защищенности.

По первому признаку МЭ подразделяются на внешние и

внутренние. Внешние обеспечивают защиту от внешней сети,

внутренние разграничивают доступ между сегментами корпора-

тивной сети.

Работа всех межсетевых экранов основана

на использовании

информации различных уровней эталонной модели OSI и пяти-

уровневой модели семейства протоколов Internet. Как правило,

чем выше уровень, на котором межсетевой экран фильтрует па-

кеты, тем выше обеспечиваемый им уровень защиты. По уровню

фильтрации модели OSI межсетевые экраны разделяют на четыре

типа: межсетевые экраны с фильтрацией пакетов (фильтрующие

или экранирующие маршрутизаторы);

шлюзы сеансового уровня;

443

шлюзы прикладного уровня; межсетевые экраны экспертного

уровня приложений.

Межсетевые экраны с фильтрацией пакетов представляют

собой фильтрующие (экранирующие) маршрутизаторы, скон-

фигурированные таким образом, чтобы фильтровать входящие

и исходящие пакеты. Поэтому такие экраны называют иногда

пакетными фильтрами. Фильтрация осуществляется анализом

IP-адреса источника и приемника, а также портов входящих

TCP- и UDP-пакетов и

сравнением их с сконфигурированной

таблицей правил. Данные системы просты в использовании,

дешевы, оказывают минимальное влияние на производитель-

ность сетей. Основным их недостатком является уязвимость для

замены адресов IP.

Шлюзы сеансового уровня контролируют допустимость сеан-

са связи. Они следят за подтверждением связи между взаимодей-

ствующими процессами, определяя, является ли запрашиваемый

сеанс связи допустимым

. При фильтрации пакетов шлюз сеансо-

вого уровня основывается на информации, содержащейся в заго-

ловках пакетов сеансового уровня протокола TCP.

Шлюзы прикладного уровня проверяют содержимое каждого

проходящего через шлюз пакета и могут фильтровать отдельные

виды команд или информации в протоколах прикладного уровня,

которые им поручено обслуживать. Это более совершенный и на-

дежный

тип брандмауэра, использующий программы-посредники

прикладного уровня или программы-агенты. Агенты формируют-

ся для конкретных служб Internet (HTTP, FTP, Telnet и т.д.) с це-

лью проверки сетевых пакетов на наличие достоверных данных.

Однако шлюзы прикладного уровня снижают производитель-

ность системы.

Межсетевые экраны экспертного уровня сочетают в себе эле-

менты экранирующих маршрутизаторов и прикладных шлюзов

.

Хотя межсетевой экран и является важным и достаточно на-

дежным средством защиты корпоративной сети от несанкциони-

рованного доступа, он не может гарантировать полной защиты.

Наличие экрана является необходимым, но не достаточным сред-

ством обеспечения безопасности сети.

444

11.11.3. Защищенные виртуальные сети VPN

Для эффективного противодействия сетевым атакам и обеспе-

чения возможности активного и безопасного использования гло-

бальных открытых сетей в начале 90-х годов родилась и активно

развивается концепция построения защищенных виртуальных ча-

стных сетей VPN (Virtual Private Networks).

В основе концепции лежит достаточно простая идея: если в

глобальной сети есть два узла, которые хотят обменяться инфор-

мацией

, то для обеспечения конфиденциальности и целостности

передаваемой по открытым сетям информации между ними не-

обходимо построить виртуальный туннель, доступ к которому

должен быть чрезвычайно затруднен всем возможным активным

и пассивным внешним наблюдателям. Термин «виртуальный»

указывает на то, что соединение между двумя узлами сети не яв-

ляется постоянным (жестким) и существует

только во время про-

хождения трафика по сети.

Преимущества таких виртуальных туннелей, заключаются,

прежде всего, в значительной экономии финансовых средств. Это

объясняется тем, что отпадает необходимость построения или

аренды дорогих выделенных каналов связи, а для создания собст-

венных сетей используются дешевые Internet-каналы, надежность

и скорость передачи которых в большинстве своем сегодня

уже

не уступают выделенным линиям.

Защищенной виртуальной сетью VPN называют соединение

локальных сетей и отдельных компьютеров через открытую

внешнюю среду передачи информации в единую виртуальную

корпоративную сеть, обеспечивающую безопасность данных.

Эффективность виртуальной частной сети VPN определяется

степенью защищенности информации, циркулирующей по от-

крытым каналам связи. Защита информации в процессе ее пере-

дачи

по открытым каналам основана на построении защищенных

виртуальных каналов связи, называемых туннелями VPN. Тун-

нель VPN представляет собой соединение, проведенное через от-

крытую сеть, по которому передаются криптографически защи-

щенные пакеты сообщений виртуальной сети.

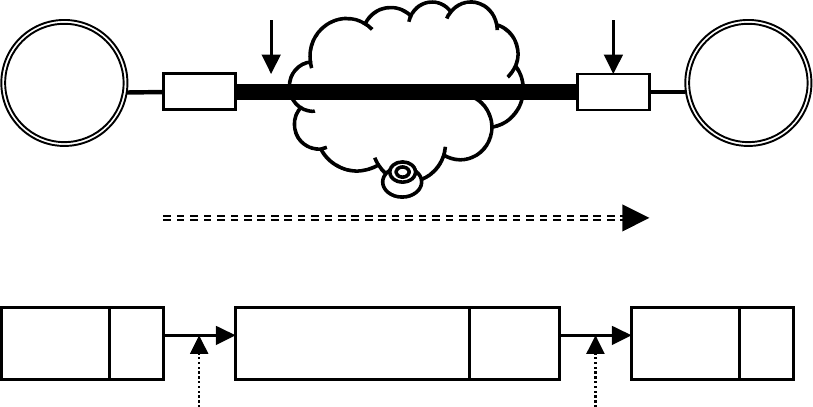

С помощью этой методики пакеты данных передаются через

общедоступную сеть как по обычному двухточечному соедине-

445

нию. Между каждой парой «отправитель-получатель» устанавли-

вается своеобразный туннель – безопасное логическое соедине-

ние, позволяющее инкапсулировать данные одного протокола в

пакеты другого.

Туннель Межсетевой экран

Исходный пакет Внешний пакет Исходный пакет

Шифрование Расшифровка

Глобальная

сеть

ЛВС1

ЛВС2

Данные ЗИ Данные ЗИ

Зашифрованный

ЗВ

исходный пакет

МЭ

МЭ

Рис. 11.9 Схема виртуального туннеля

Суть туннелирования состоит в том, чтобы «упаковать» пере-

даваемую порцию данных (вместе со служебными полями) в но-

вый «конверт». Чтобы обеспечить конфиденциальность переда-

ваемых данных, отправитель шифрует исходный пакет вместе с

заголовком, упаковывает его в поле данных внешнего пакета с но-

вым открытым IP-заголовком и отправляет

по транзитной сети.

Схема виртуального туннеля представлена на рисунке 11.9 (где ЗИ

– заголовок исходного пакета, ЗВ – заголовок внешнего пакета).

Для транспортировки данных по открытой сети используются

открытые поля заголовка внешнего пакета. Для внешних пакетов

используются адреса пограничных маршрутизаторов, установ-

ленных в начале и конце туннеля, а внутренние адреса конечных

узлов содержатся

во внутренних исходных пакетах в защищен-

ном виде. По прибытии в конечную точку защищенного канала

из внешнего пакета извлекают и расшифровывают внутренний

исходный пакет и используют его восстановленный заголовок

для дальнейшей передачи по внутренней сети.

446

Туннелирование может использоваться не только для обеспе-

чения конфиденциальности и целостности всей передаваемой

порции данных, но и для организации перехода между сетями с

разными протоколами (например, IPv4 и IPv6), а также различ-

ными технологиями и системой адресации.

11.11.4. Обеспечение безопасности

в беспроводных сетях

Вопрос обеспечения безопасности в беспроводных сетях сто-

ит более остро, чем в проводных. Радиус действия беспроводных

сетей типа 802.11 может составлять сотни метров, поэтому зло-

умышленник, желающий перехватить информацию, может про-

сто приехать на автомобиле к зданию, включить в машине ноут-

бук с приемопередатчиком и весь трафик, проходящий по ло-

кальной сети

внутри здания, может быть перехвачен.

При использовании беспроводных сетей могут быть следую-

щие виды рисков:

1. Хищение услуг. Злоумышленник может получить доступ к

Интернету.

2. Отказ в услугах. Хакер может стать источником большого

количества запросов на подключение к сети, в результате чего за-

труднить подключение законных пользователей.

3. Хищение или разрушение данных

. Злоумышленник, под-

ключившись к сети, может получить доступ к файлам и папкам, а

следовательно получить возможность копирования, модифика-

ции и удаления.

4. Перехват контроля над сетью. Злоумышленник, используя

слабые места в системе безопасности, может внедрить троянско-

го коня или назначить такие права доступа, которые могут при-

вести к незащищенности компьютера от

атак из сети Интернет.

Разработкой спецификаций беспроводных сетей занимается

группа 802.11х института IEEE. Все технические детали стандар-

та, в том числе и по обеспечению безопасности, помещаются на

web-сайте группы http://www.ieee802.org/11, а также на сайте

http://www.wi-fi.org. Стандарт 802.11 описывает протокол безо-

пасности уровня передачи данных под названием WEP (Wired

Equivalent Privacy – секретность, эквивалентная проводным се-

447

тям), предназначенный для того, чтобы обезопасить беспровод-

ные ЛВС так же надежно, как и проводные.

При наличии системы безопасности в сети 802.11 каждая стан-

ция имеет общий закрытый ключ с базовой станцией. Метод рас-

пространения ключей стандартом не оговаривается. Ими можно

обменяться заранее по проводной сети. При обмене информацией

базовая станция, либо

пользовательская машина может случайным

образом выбирать ключ и отсылать его противоположной стороне,

предварительно зашифровав при помощи открытого ключа этой

стороны. После установки ключи могут оставаться неизменными в

течение нескольких месяцев или даже лет.

При шифровании при помощи WEP сначала проверяется кон-

трольная сумма полезной нагрузки пакета. Открытый текст, пе-

редаваемый алгоритму

шифрования, формируется путем добав-

ления контрольной суммы к полезной нагрузке. Полученный от-

крытый текст складывается по модулю 2 с отрезком ключевого

потока и результатом этих преобразований является зашифро-

ванный текст. После получения пакета приемник извлекает из не-

го зашифрованные данные (полезную нагрузку) и восстанавлива-

ет открытый текст. Сравнивая контрольную сумму полученных

данных

, можно убедиться в подлинности принятой информации.

Однако протокол имеет ряд недостатков. Во-первых при ис-

пользовании одинаковых общих ключей для всех пользователей

они могут запросто читать весь трафик друг друга. Но даже если

всем пользователям раздать разные ключи, WEP все равно может

быть взломан. Так как ключи не изменяются в течение

больших

периодов времени, стандарт WEP рекомендует (но не обязывает)

изменять вектор инициализации при передаче каждого.

К сожалению, многие сетевые карты стандарта 802.11 для но-

утбуков сбрасывают вектор инициализации в 0, когда ее встав-

ляют в разъем, и увеличивают на единичку с каждым пересылае-

мым пакетом. Так как сетевые карты вставляются и вынимаются

весьма часто

, малые числа, выступающие в качестве векторов

инициализации, – обычное дело. Если злоумышленнику удастся

собрать несколько пакетов, посланных одним и тем же пользова-

телем, с одинаковыми значениями вектора инициализации (кото-

рый сам по себе посылается открытым текстом вместе с пакетом),

то он сможет вычислить сумму по модулю 2 двух блоков откры-

448

того текста, что дает возможность взломать шифр. Даже если се-

тевая карта 802.11 будет подбирать значения вектора инициали-

зации для каждого пакета случайным образом, все равно благо-

даря ограниченной длине вектора (24 разряда) векторы будут по-

вторяться.

Алгоритм взлома протокола WEP был опубликован в 2001 го-

ду. Вторая версия протокола (WAP-2.0) предусматривает воз-

можности защиты на

сетевом, транспортном и прикладном уров-

нях, что повышает надежность защиты.

Радиус действия беспроводных систем типа Bluetooth значи-

тельно короче, чем сетей 802.11, поэтому злоумышленниек не

удастся произвести атаку, оставив ноутбук в припаркованной ря-

дом со зданием машине. Однако проблемы безопасности все рав-

но существуют. Например, если компьютер оборудован беспро-

водной клавиатурой стандарта Bluetooth

и, если не установить

систему защиты, то, находясь в соседней комнате, можно без

труда прочесть все, что набирается на компьютере. Можно пере-

хватить также все, что передается на беспроводной принтер.

Система защиты Bluetooth обеспечивает безопасность на не-

скольких уровнях. На физическом уровне для этого применяются

скачкообразные изменения частот, но поскольку любое устройст

-

во, появляющееся в микросети, должно узнать последователь-

ность скачков частоты, эта последовательность, очевидно, не яв-

ляется секретной. Настоящая защита информации начинает про-

являться тогда, когда вновь прибывшее подчиненное устройство

пытается запросить канал для связи с управляющим устройством.

Предполагается, что оба устройства совместно используют пред-

варительно установленный закрытый ключ. В некоторых

случаях

он прошивается в обоих устройствах (например, в гарнитуре и

мобильном телефоне, продающихся вместе). В других случаях в

одном из устройств (например, в гарнитуре) ключ прошит, а в

сопряженное устройство (например, мобильный телефон) поль-

зователь должен ввести ключ вручную в виде десятичного числа.

Еще одна проблема безопасности, связанная с Bluetooth, со-

стоит

в том, что система идентифицирует только устройства, а не

пользователей. Это приводит к тому, что вор, укравший устрой-

ство Bluetooth, получит доступ к информации.

449

Тем не менее, система безопасности в Bluetooth реализована и

на верхних уровнях протокола, поэтому даже в случае взлома за-

щиты на уровне передачи данных некоторые шансы еще остают-

ся, особенно если приложение для выполнения транзакции тре-

бует ввода PIN-кода вручную с помощью какой-нибудь разно-

видности клавиатуры.

При настройке беспроводной сети следует

соблюдать сле-

дующие дополнительные меры безопасности:

1. Избегать соединения беспроводной сети с проводной ЛВС.

Беспроводная точка доступа определяет подключение к маршру-

тизатору в отдельной сети или к интерфейсу брандмауэра.

2. Для реализации беспроводных соединений использовать

виртуальные частные сети (VPN).

3. Использовать инструментальные средства сканирования

для проверки сети на предмет наличия уязвимых мест в

системе

безопасности.

4. Регулярно проверять журнал регистрации подключений для

контроля всех сетевых подключений.

11.12. Требования к системе обеспечения

безопасности сети

Одним из важнейших аспектов функционирования корпора-

тивной сети является обеспечение защиты информации. Необхо-

димо создать такие условия ввода-вывода, хранения, обработки и

передачи информации, при которых гарантируется достаточная

степень защиты от утечки, модификации и утраты, а также сво-

бодный доступ к данным только авторизованных пользователей.

Для удовлетворения этих требований формируется система

обеспечения безопасности корпоративной сети. Она представляет

собой совокупность правил, методов и аппаратно-программных

средств, создаваемых при ее проектировании, непрерывно со-

вершенствуемых и поддерживаемых в процессе эксплуатации для

предупреждения нарушений нормального функционирования при

проявлении случайных факторов или умышленных действий, ко-

гда возможно нанесение ущерба пользователям путем отказа в

450

обслуживании, раскрытия или модификации защищаемых про-

цессов, данных или технических средств.

Важным элементом системы безопасности являются нацио-

нальные и международные правовые акты в области защиты ин-

формации. Указом Президента Российской Федерации № 9 от

05.01.1992 г. «О создании Государственной технической комиссии

при Президенте Российской Федерации» создан специальный го-

сударственный орган, курирующий вопросы

защиты информации.

В 1992 г. Гостехкомиссия опубликовала ряд руководящих до-

кументов, посвященных вопросам защиты от несанкционирован-

ного доступа к информации www.infotecs.ru. Среди них следует

отметить следующие:

– «Концепция защиты средств вычислительной техники от не-

санкционированного доступа к информации»;

– «Средства вычислительной техники. Защита от несанкцио-

нированного доступа к информации. Показатели защищенности

от несанкционированного доступа

к информации»;

– «Автоматизированные системы. Защита от несанкциониро-

ванного доступа к информации. Классификация автоматизиро-

ванных систем и требования по защите информации».

Эти документы регламентируют основные понятия и концеп-

ции информационной безопасности на государственном и межго-

сударственном уровнях, определяют требования и критерии

безопасности, образующие шкалу оценивания степени защищен-

ности информационных систем и

технологий. Главная задача

разработки таких стандартов – создание основы для взаимодейст-

вия между производителями, потребителями и экспертами по

квалификации продуктов информационных технологий.

Второй из вышеприведенных документов Гостехкомиссии яв-

ляется отечественным аналогом так называемой «Оранжевой

книги» – государственного стандарта США «Критерии оценива-

ния безопасности надежных вычислительных систем» (1984г.).

Он устанавливает классификацию средств вычислительной

тех-

ники по уровню защищенности от несанкционированного досту-

па к информации на базе перечня показателей и совокупности

описываемых их требований.