Родичев Ю.А. Компьютерные сети - архитектура, технологии, защита

Подождите немного. Документ загружается.

431

могут постоянно находиться в памяти и заражать открываемые

пользователем файлы или создавать свои файлы.

Черви – это независимые программы, размножающиеся пу-

тем копирования самих себя через компьютерную сеть. Эти про-

граммы, как правило, содержат деструктивный код (вирус), унич-

тожающий файлы или запускающий атаки на другие компьютеры

сети. Не всегда можно четко определить

различия между вируса-

ми и червями. Следует отметить, что самые опасные вирусные

атаки последних лет связаны именно с червями.

Троянские кони (троян) – это программы, которые запуска-

ются на компьютере не зависимо от согласия пользователя.

Трояны, как и вирусы, несут потенциальную опасность, а также

обладают скрытностью и не обнаруживают себя до

начала дест-

руктивных действий. Троян может попасть на компьютер через

почтовое вложение или загружен с web-сайта. Большинство тро-

янских коней маскируются под какие-нибудь полезные програм-

мы, игры, экранные заставки или утилиты. При запуске пользова-

телем такой программы она может имитировать работу, но в фо-

новом режиме может скопировать свои

исполняемые файлы с

вредоносным кодом и произвести модифицирование системы.

Будучи однажды запущенным на компьютере, троянец либо ко-

пирует себя в какое-то «потаенное» место, прописывает себя на

запуск в системном реестре, обеспечивая себе получение управ-

ления при каждой загрузке системы и ждет своего часа. Сущест-

вуют троянцы, которые внедряются в исполняемые

файлы.

После установки трояна на компьютер злоумышленник полу-

чит контроль над ним и может причинить значительный вред:

удалить или скопировать файлы, перехватить пароли и отправить

их по электронной почте, получить доступ к другим станциям и

серверам сети или совершить другие нежелательные для пользо-

вателя действия. В последнее время получили широкое

распро-

странение троянские программы, обладающие возможностью

скрытого удаленного администрирования.

Смешанные коды – это сравнительно новый класс вредонос-

ных программ, сочетающий в себе свойства вирусов, червей и

троянов. Такие программы наиболее опасны и поражают станции

и серверы сети. Вирусы, распространяющиеся по сети относятся

к категории трудных для обнаружения. Один инфицированный

432

компьютер может заразить сотни других по сети. Даже при нали-

чии антивирусных средств сеть остается уязвимой для атак. На-

пример, если пользователь принесет инфицированный домашний

ноутбук и включит его в сеть, то с большой вероятностью может

произойти заражение станций сети.

Жизненный цикл вируса включает четыре основных этапа:

– внедрение;

– инкубационный период

;

– репродуцирование (саморазмножение);

– деструкция (искажение и/или уничтожение информации).

Наиболее широко распространенными деструктивными функ-

циями вирусов являются:

– изменение данных в файлах;

– уничтожение информации путем форматирования диска или

отдельных треков на нем;

– уничтожение

каталога файлов или отдельных файлов на диске;

– уничтожение программ и файлов операционной системы,

что ведет к нарушению ее работоспособности;

– несанкционированная рассылка электронной почты.

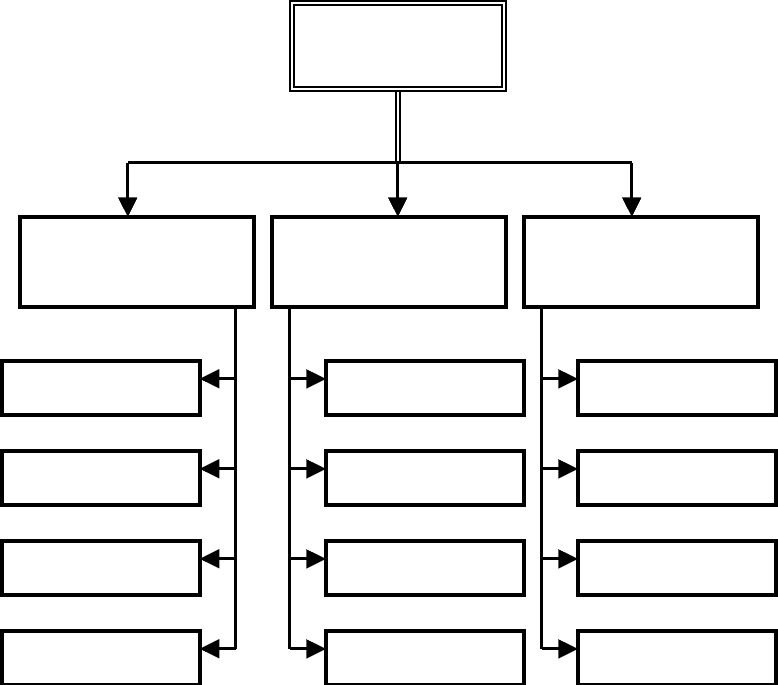

Классификация компьютерных вирусов может быть проведе-

на по различным признакам. Одна из возможных схем классифи-

кации приведена на рисунке 11.6.

Возможна следующая классификация вирусов:

– среда обитания;

– особенности алгоритма работы;

– деструктивные возможности.

По

среде обитания вирусы можно разделить на типы:

– файловые;

– загрузочные;

– макровирусы;

– сетевые.

Наиболее часто распространенными вирусами являются фай-

ловые, которые различными способами внедряются в выполняе-

мые файлы.

Загрузочные вирусы записывают себя в загрузочный сектор

диска (boot-сектор).

Макровирусы заражают файлы документов, электронные таб-

лицы, презентации ряда популярных офисных приложений.

433

Компьютерные

вирусы

Среда

обитания

Особенности

алгоритма работы

Деструктивные

действия

Файловые

Загрузочные

Макровирусы

Сетевые

Резидентные

Стелс-алгоритмы

Самошифрование

Безвредные

Неопасные

Опасные

Очень опасныеНестандартные

Рис. 11.6. Классификация компьютерных вирусов

Сетевые вирусы используют для своего распространения про-

токолы компьютерных сетей. Они считаются наиболее опасными,

так как имеют возможность передать свой код на удаленный

компьютер. Существуют сетевые вирусы, использующие воз-

можности электронной почты. Они распространяются вместе с

письмами в виде вложенных файлов. Вирус получает управление

после запуска

такого файла. После активизации вирус анализиру-

ет адресную книгу почтовой программы и рассылает свои копии

по полученным оттуда адресам.

Возможность инфицирования компьютерными вирусами кор-

поративных сетей становится все более серьезной проблемой.

Опасность действия вирусов определяется возможностью час-

тичной или полной потери ценной информации, финансовым за-

тратам, а также потерей времени на

восстановление работоспо-

собности сети и информационных систем.

Для повышения эффективности борьбы с вирусами в корпора-

тивной сети необходима централизация управления работой ан-

434

тивирусной системы. В настоящее время существуют сетевые

версии антивирусных средств, а также антивирусные пакеты, ус-

танавливаемые на почтовые сервера.

По особенностям алгоритма работы различаются следующие:

– резидентность;

– использование стелс-алгоритмов;

– самошифрование и полиморфичность;

– использование нестандартных приемов.

Резидентный вирус при инфицировании компьютера оставля-

ет в оперативной памяти свою резидентную часть, которая

затем

перехватывает обращения операционной системы к объектам за-

ражения и внедряется в них. Резидентные вирусы находятся в

памяти и являются активными вплоть до выключения компьюте-

ра или перезагрузки операционной системы.

Использование стелс-алгоритмов позволяет вирусам полно-

стью или частично скрыть себя в системе.

Самошифрование и полиморфичность (шифрование основно-

го тела

вируса) используются для того, чтобы максимально ус-

ложнить процедуру детектирования вируса. Полиморфным при-

нято называть такой вид вируса, каждая последующая копия ко-

торого отличается от предыдущей. Полиморфный вирус не имеет

ни одного постоянного участка кода. Такая особенность крайне

затрудняет или вообще делает невозможным обнаружение с по-

мощью вирусных масок, характерных

для кода определенного

вируса. Эта особенность достигается либо изменением кода ви-

руса, либо его шифрованием.

Многие типы вирусов для маскировки своего присутствия ис-

пользуют различные нестандартные методы.

По деструктивным (вредным) действиям вирусы можно раз-

делить на следующие:

– безвредные, т.е. никак не влияющие на работу компьютера

(кроме уменьшения свободной памяти

на диске в результате

своего распространения);

– неопасные, влияние которых ограничивается уменьшением

свободной памяти на диске и графическими, звуковыми и други-

ми подобными эффектами;

– опасные вирусы, которые могут привести к серьезным сбоям

в работе компьютера;

435

– очень опасные, в алгоритм работы которых заведомо зало-

жены процедуры, которые могут привести к потере программ,

уничтожению данных, утрате необходимой для работы компью-

тера информации.

При борьбе с вирусами важно своевременно определить их

наличие в компьютере. О наличии вредоносного кода на компью-

тере могут гворить следующие симптомы:

1. Подозрительная активность диска

. Трояны устроены таким

образом, что они работают с диском тогда, когда пользователь

ничего не делает. Поэтому, если наблюдается активность диска,

необходимо попытаться определить какая программа выполняет-

ся в фоновом режиме.

2. Беспричинное замедление работы компьютера. Вирус мо-

жет потреблять значительную часть системных ресурсов и замед-

лять работу приложений.

3. Подозрительно высокий

трафик в сети. Вирус может ис-

пользовать сеть для распространения на другие станции или для

передачи информации с вашего компьютера злоумышленнику.

Некоторые программы (в том числе антивирусы) обладают функ-

цией автоматического обновления и могут повысить трафик, по-

этому при возникновении указанного признака необходимо опре-

делить источник активности, проверив все выполняющиеся в

системе программы.

4. Изменение размеров и имен файлов. Такие изменения прак-

тически трудно заметить, но некоторые антивирусные системы

могут предупреждать пользователя об этих изменениях.

К сожалению, технологии создания вредоносных программ

постоянно совершенствуются. По статистике компании Trend Mi-

cro (http://www.trendmicro.com) в 2004 году компаниям по всему

миру приходилось сталкиваться ежемесячно в среднем с 3151900

заражениями. Сегодня теоретически

доказана возможность соз-

дания червя, который может заразить все узлы Интернета за 15

минут. Классические антивирусные средства основаны на анали-

зе сигнатур (последовательность байт, идентифицирующих ви-

рус) вирусов. Такой подход требует наличия в базах данных ан-

тивирусов соответствующих сигнатур, поэтому антивирусные

средства всегда отстают от разработок новых вирусов. Кроме то-

436

го, необходимо время для обновления баз данных по узлам при

появлении новой сигнатуры.

В последнее время для антивирусных средств перспективным

считается принцип отслеживания отклонений поведения про-

грамм и процессов от эталонного. Одной из таких систем являет-

ся Cisco Security Agent, разработанной компанией Cisco System.

Она позволяет объединить в одном решении различные защитные

механизмы.

В России наиболее

распространенными средствами антиви-

русной защиты являются продукты и технологии компании

«Доктор WEB» (www.doctorweb.com) и «Лаборатория Касперско-

го» (www.kaspersky.ru). На указанных сайтах можно познако-

миться с различными средствами защиты рабочих станций и се-

тей, разработанными компаниями и эффективно применяющими-

ся на практике.

11.11. Методы обеспечения безопасности

сетей

11.11.1. Стандартные методы защиты

Выше мы рассмотрели классификацию средств и способов

защиты информации. Рассмотрим теперь конкретные методы и

средства защиты, используемые в корпоративных сетях. Хроно-

логически их можно разделить на традиционные и специфиче-

ские сетевые. Традиционные методы и средства зарождались и

использовались еще до появления компьютерных сетей и исполь-

зовались на отдельных компьютерах или многопользовательских

системах. Сетевые методы и средства появились только с разви-

тием сетевых технологий. Традиционными можно считать сле-

дующие средства защиты.

Парольная защита основана на том, что для использования

какого-либо ресурса необходимо задать некоторую комбинацию

символов (пароль), открывающий доступ к этому ресурсу. С по-

мощью паролей защищаются файлы, личные или корпоративные

архивы, программы и отдельные компьютеры. Недостатки такой

437

защиты: слабая защищенность коротких паролей, которые с по-

мощью специальных программ на высокопроизводительных ком-

пьютерах достаточно быстро раскрываются простым перебором.

В сетях пароли используются как самостоятельно, так и в качест-

ве основы для различных методов аутентификации. При выборе

пароля необходимо соблюдать ряд основных требований:

– в качестве пароля не может использоваться

слово из какого

бы то ни было языка;

– длина пароля не может быть менее 8 символов;

– один и тот же пароль не может быть использован для досту-

па к разным ресурсам;

– старый пароль не должен использоваться повторно;

– пароль должен меняться как можно чаще.

Идентификация представляет собой процедуру распознава-

ния пользователя

(процесса) по его имени. Для пользователей се-

ти она может быть реализована программно или аппаратно. Ап-

паратная реализация основана на применении для идентифика-

ции пользователей специальных электронных карт, содержащих

идентифицирующую конкретного пользователя информацию

(подобно банковским кредитным карточкам). Системы иденти-

фикации пользователей, реализуемые аппаратно, являются более

надежными, чем парольная защита.

Аутентификация

пользователей – это развитие систем па-

рольной защиты и идентификации для использования в сетях.

Аутентификация – это процедура проверки подлинности пользо-

вателя, аппаратуры или программы для получения доступа к оп-

ределенной информации или ресурсу. По отношению к пользова-

телю система аутентификации обычно требует указания имени и

предъявления пароля или электронной карты.

Криптографические

методы защиты основаны на шифро-

вании информации и программ. Шифрование программ обеспе-

чивает гарантию невозможности внесения в них изменений.

Криптографическая защита данных осуществляется как при их

хранении, так и при передаче по сети, причем хранение данных в

зашифрованном виде существенно повышает степень их защи-

щенности. В настоящее время доступны как программная

, так и

высокопроизводительная аппаратная реализация средств крипто-

графии.

438

Привязка программ и данных к конкретному компьютеру

(сети или ключу). Основная идея метода – включение в данные

или в программу конкретных параметров или характеристик кон-

кретного компьютера, которое делает невозможным чтение дан-

ных или исполнение программ на другом компьютере. Примени-

тельно к сети различные модификации этого метода могут требо-

вать либо

выполнения всех операций на конкретном компьютере,

либо наличия активного соединения сети с конкретным компью-

тером. Возможности использования метода «привязки» могут

значительно повысить защищенность сети.

Разграничение прав доступа пользователей к ресурсам се-

ти – метод, основанный на использовании таблиц или наборов

таблиц, определяющих права пользователей и построенных по

правилам «разрешено все, кроме»

или «разрешено только». Таб-

лицы по идентификатору или паролю пользователя определяют

его права доступа к дискам, разделам диска, конкретным файлам

или их группам, операциям записи, чтения или копирования и

другим ресурсам сети. Возможность такого разграничения досту-

па определяется, как правило, возможностями используемой опе-

рационной системы и заложены именно в ней. Большинство

со-

временных сетевых ОС предусматривают разграничение доступа,

но в каждой из них эти возможности реализованы в разном объе-

ме и разными способами.

Использование заложенных в ОС возможностей защиты –

это обязательное правило. Однако большинство ОС либо имеют

минимальную защиту, либо предоставляют возможности ее реа-

лизации дополнительными средствами.

При использовании стандартных вышеперечисленных

мето-

дов защиты необходимо учитывать, что защищенность всей кор-

поративной сети определяется ее самым слабым звеном. Поэтому

неоднородные сети, в которых используются разнородные опера-

ционные системы, а также прикладные программные системы,

выполненные на базе различных инструментальных средств и

систем управления базами данных, представляют собой повы-

шенную опасность с точки зрения безопасности

.

Кроме перечисленных выше методов в корпоративной сети

необходимо применять архитектурные методы защиты. Они

включают решения, принимаемые на уровне топологии и архи-

439

тектуры сети и повышающие ее защищенность в целом. Разли-

чают решения, принимаемые на уровне топологии и архитектуры

внутренней сети (корпоративной, локальной), и решения на

уровне промежуточной сети, связывающей внутреннюю сеть с

внешней, например, с сетью Internet.

На уровне топологии и архитектуры внутренней сети могут

приниматься такие решения:

– физическая изоляция закрытого сегмента

внутренней сети,

содержащего конфиденциальную информацию, от внешней сети;

– функциональное разделение внутренней сети на подсети,

при котором в каждой подсети работают пользователи, объеди-

ненные по профессиональным интересам;

– сеансовое (кратковременное) подключение внутренней сети

к сегменту сети, подключенному к Internet, с помощью коммута-

тора и/или переключаемого моста (любое кратковременное со-

единение с внешней

сетью более безопасно, чем постоянное со-

единение).

Основу обеспечения безопасности корпоративной сети со-

ставляют мониторинг и аудит ее состояния. Мониторинг (кон-

троль текущего состояния и параметров работы сети) и аудит (ре-

гулярный анализ журналов регистрации для выявления происхо-

дящих в сети процессов и активности пользователей) – это обяза-

тельные составные части

работы сетевого администратора.

11.11.2. Межсетевые экраны

При подключении корпоративной сети к открытым сетям, на-

пример к сети Internet, появляются угрозы несанкционированного

вторжения в закрытую (внутреннюю) сеть из открытой (внеш-

ней), а также угрозы несанкционированного доступа из закрытой

сети к ресурсам открытой. Подобный вид угроз характерен также

для случая, когда объединяются отдельные сети, ориентирован-

ные на обработку конфиденциальной информации

разного уров-

ня секретности.

Через Internet или другую открытую внешнюю сеть наруши-

тель может вторгнуться во внутреннюю сеть предприятия и полу-

чить несанкционированный доступ к конфиденциальной инфор-

мации и техническим ресурсам, получить пароли, адреса серверов,

440

а подчас и их содержимое, войти в информационную систему

предприятия под именем зарегистрированного пользователя и т.д.

Угрозы несанкционированного доступа во внешнюю сеть из

внутренней сети актуальны в случае ограничения разрешенного

доступа во внешнюю сеть правилами, установленными в органи-

зации.

Бороться с рассмотренными угрозами безопасности межсете-

вого взаимодействия средствами универсальных операционных

систем не представляется возможным. Ряд задач по отражению

наиболее вероятных угроз для внутренних сетей способны ре-

шать межсетевые экраны (брандмауэры, firewall). Вне компью-

терной сетевой сферы термином firewall называют стену, сделан-

ную из негорючих материалов и препятствующую распростране-

нию пожара. В сфере компьютерных сетей межсетевой экран

представляет собой барьер, защищающий от

фигурального пожа-

ра – попыток злоумышленников вторгнуться во внутреннюю

сеть. Межсетевой экран (МЭ) призван обеспечить безопасный

доступ к внешней сети и ограничить доступ внешних пользовате-

лей к внутренней сети.

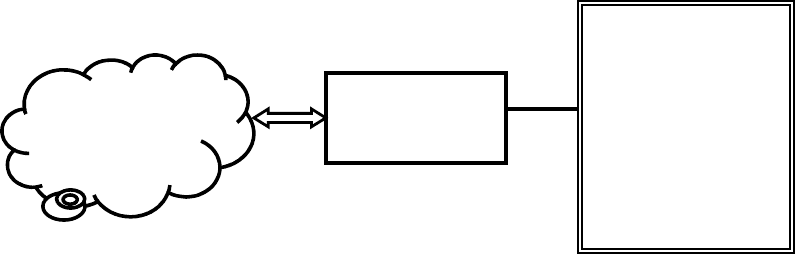

Межсетевой экран – это программная или программно-

аппаратная система межсетевой защиты, позволяющая разделить

две (или более) взаимодействующие сети и реализовать набор

правил, определяющих условия

прохождения пакетов из одной

сети в другую.

Глобальная

сеть

Межсетевой

экран

Сеть

организации

Рис. 11.7. Схема расположения межсетевого экрана

Для противодействия несанкционированному межсетевому

доступу он должен располагаться между защищаемой сетью ор-

ганизации, являющейся внутренней, и потенциально враждебной