Родичев Ю.А. Компьютерные сети - архитектура, технологии, защита

Подождите немного. Документ загружается.

411

вать содержимое различных серверов в Internet или Intranet сетях.

Самое полезное свойство WWW – использование гипертекстовых

документов, в которые встроены ссылки на другие документы и

Web-узлы, что дает посетителям сайтов возможность легко пере-

ходить от одного узла к другому. Однако это же свойство являет-

ся и наиболее слабым местом системы WWW, поскольку ссылки

на Web-узлы,

хранящиеся в гипертекстовых документах, содер-

жат информацию о том, как осуществляется доступ к соответст-

вующим узлам. Используя эту информацию, хакеры могут раз-

рушить Web-узел или получить доступ к хранящейся в нем кон-

фиденциальной информации.

Рассмотрим основные причины уязвимости сети Internet. Это

позволит лучше понять уязвимость сетей и отдельных компьюте-

ров, имеющих доступ

к Internet:

1. Сеть Internet разрабатывалась как открытая и децентрализо-

ванная сеть с изначальным отсутствием политики безопасности.

При этом основные усилия были направлены на достижение

удобства обмена информацией в Internet. Кроме того, многие сети

спроектированы без механизмов контроля доступа со стороны

Internet.

2. Для Internet характерны большая протяженность линий свя-

зи и уязвимость основных служб. Сервисные

программы базово-

го набора протоколов ТСР/IP сети Internet не гарантируют безо-

пасности.

3. Модель «клиент – сервер», на которой основана работа в

Internet, не лишена определенных слабостей и лазеек в продуктах

отдельных производителей. Данная модель объединяет разнооб-

разное программное и аппаратное обеспечение, в котором могут

быть «дыры» для проникновения злоумышленников.

4. При создании Web-страниц

ряд компаний использует соб-

ственный дизайн, который может не соответствовать требовани-

ям обеспечения определенного класса безопасности для Web-узла

компании и связанной с ним локальной или корпоративной сети.

5. Информация о существующих и используемых средствах

защиты доступна пользователям. Кроме того, возможна утечка

технологий безопасности высокого уровня из секретных источ-

ников при вскрытии

представленных в сети Web-узлов и сетей

организаций, занимающихся разработкой этих технологий.

412

6. Существует возможность наблюдения за каналами передачи

данных, поскольку значительная часть информации передается

через Internet в открытой незащищенной форме. В частности,

электронная почта, пароли и вложенные в письма файлы могут

быть легко перехвачены злоумышленником при помощи доступ-

ных программ.

7. Средства управления доступом сложно конфигурировать,

настраивать и контролировать. Это приводит к неправильной

конфигурации

средств защиты и, как следствие, к несанкциони-

рованному доступу.

8. Существенную роль играет и человеческий фактор. От-

дельные пользователи, не отличающиеся высокими моральными

принципами, могут за соответствующую плату предоставить зло-

умышленникам доступ в сеть своей фирмы. Имеются пользовате-

ли-дилетанты, которые, не обладая необходимыми знаниями,

считают, что средства защиты им вообще

не нужны, или непра-

вильно конфигурируют эти средства.

9. Для обслуживания работы в Internet используется большое

число сервисов, информационных служб и сетевых протоколов.

Знание правильности и тонкостей использования хотя бы боль-

шинства этих сервисов, служб и протоколов одному человеку в

лице администратора сети практически недоступно.

10. Специалисты по защите информации в Internet готовятся

пока в недостаточном объеме и часто в роли администраторов се-

ти работают люди, не имеющие глубокой профессиональной под-

готовки.

11. Для работы в Internet характерна кажущаяся анонимность.

Существует потенциальная возможность обойти средства обна-

ружения отправителя той или иной информации либо посетителя

того или иного Web-узла с помощью использования виртуальных

IP-адресов и промежуточных

пересыльщиков электронной почты.

Возникает естественный вопрос: сколько потенциально уяз-

вимых мест может быть у сетей, подключенных к Internet? Спе-

циалисты компании Internet Security Systems считают, что в лю-

бой сети, основанной на протоколе ТСР/IP, существует около 135

потенциальных каналов для несанкционированного доступа.

Первые средства защиты передаваемых данных появились

практически сразу после того, как уязвимость IP-сетей

дала о се-

413

бе знать на практике. Характерными примерами разработок в

этой области могут служить PGP/Web-of-Trust для шифрования

сообщений электронной почты, SSL для защиты Web-трафика,

SSH (Secure SHell) для защиты сеансов Telnet и процедур переда-

чи файлов. Общим недостатком подобных широко распростра-

ненных решений является их «привязанность» к определенному

типу приложений, а значит, неспособность удовлетворить тем

разнообразным требованиям к

системам сетевой защиты, кото-

рые предъявляют крупные корпорации или Internet-провайдеры.

Самый радикальный способ преодолеть указанное ограниче-

ние сводится к тому, чтобы строить систему защиты не для от-

дельных классов приложений (пусть и весьма популярных), а для

сети в целом. Применительно к IP-сетям это означает, что систе-

мы защиты должны действовать на

сетевом уровне модели OSI.

Преимущество такого выбора заключается в том очевидном фак-

те, что в IP-сетях именно данный уровень отличается наибольшей

гомогенностью: независимо от вышележащих протоколов, физи-

ческой среды передачи и технологии канального уровня транс-

портировка данных по сети не может быть произведена в обход

протокола IP. Поэтому реализация защиты сети на

третьем уров-

не автоматически гарантирует как минимум такую же степень

защиты всех сетевых приложений. При этом не требуется какая-

либо модификация последних. Для пользователей процедуры за-

щиты окажутся столь же прозрачными, как и сам протокол IP.

Слабые стороны стека протоколов ТСР/IP первоначально

предполагалось восполнить в шестой версии протокола IP. В

1993 году в

составе консорциума IETF была создана рабочая

группа IP Security Working Group, занявшаяся разработкой архи-

тектуры и протоколов для шифрования данных, передаваемых по

сетям IPv6. Однако по мере продвижения в этом направлении

становилось все очевиднее, что разработки, изначально ориенти-

рованные на IP шестой версии, могут пригодиться и в более тра-

диционной среде IPv4. В результате на свет появился набор про

-

токолов IPSec, основанных на современных технологиях шифро-

вания и электронной цифровой подписи данных. Поскольку ар-

хитектура протоколов IPSec совместима с протоколом IPv4, ее

поддержку достаточно обеспечить на обоих концах соединения.

414

11.7. Модель информационной

безопасности

Процесс формирования глобального информационного обще-

ства привел не только к качественному изменению способов хра-

нения и обработки информации, но и сделал ее одним из цен-

нейших товаров. В настоящее время информация представляет

собой стратегический ресурс, лежащий в основе национального

богатства государств с развитыми информационными техноло-

гиями. Именно «интеллектуалоемкость» информационных тех-

нологий

позволяет странам, не обладающим достаточными при-

родными ресурсами, поставлять на мировой рынок информаци-

онные услуги, продукты, технологии. С другой стороны, развитие

компьютерных сетей и информационных технологий вызвало

резкое увеличение нарушений авторских прав владельцев ин-

формации и все возрастающий размах информационного пират-

ства. В связи с этим проблема обеспечения информационной

безопасности

и защита информационных систем и сетей от не-

санкционированного доступа приобрела в настоящее время осо-

бую актуальность и становится одной из самых острых в совре-

менной информатике.

В соответствии со статьей 20 Федерального закона «Об ин-

формации, информатизации и защите информации» целями за-

щиты в области информационных процессов являются:

– предотвращение утечки,

хищения, утраты, искажения, под-

делки информации;

– предотвращение угроз безопасности личности, общества,

государства;

– предотвращение несанкционированных действий по унич-

тожению, модификации, искажению, копированию, блокирова-

нию информации;

– предотвращение других форм незаконного вмешательства в

информационные ресурсы и информационные системы, обеспе-

чение правового режима документированной информации как

объекта собственности;

415

– защита конституционных прав граждан на сохранение лич-

ной тайны и конфиденциальности персональных данных, имею-

щихся в информационных системах;

– сохранение государственной тайны, конфиденциальности

документированной информации в соответствии с законодатель-

ством;

– обеспечение прав субъектов в информационных процессах

при разработке, производстве и применении информационных

систем, технологий и средств их обеспечения.

Понятие информационной

безопасности в российской юриди-

ческой терминологии не является до сих пор устоявшимся по при-

чине отсутствия единого методологического основания, на базе

которого могут быть определены его сущность, степень необхо-

димости использования и границы применения. С методологиче-

ской точки зрения при анализе проблем информационной безо-

пасности необходимо выявить субъекты информационных отно-

шений

и их интересы, связанные с использованием информацион-

ных систем, определить задачи по защите информации, основные

угрозы безопасности и возможные средства защиты от них. Таким

образом, необходима многомерная модель информационной безо-

пасности. В литературе по защите информации описаны различ-

ные варианты моделей, с разной степенью точности отражающие

все многообразие форм воздействия

на информацию.

Проблемы информационной безопасности существенно зави-

сят от типа информационных систем и сферы их применения. В

локальных системах малого масштаба систему защиты построить

гораздо проще, чем в системах распределенного типа. Это объяс-

няется особенностями информационных систем распределенного

типа, основными из которых являются:

– территориальная разнесенность компонентов системы и как

следствие

наличие обмена информацией между ними;

– широкий спектр способов представления, хранения и пере-

дачи информации;

– интеграция данных различного назначения, принадлежащих

разным субъектам, в единых базах данных и наоборот, размеще-

ние необходимых некоторым субъектам данных в различных уз-

лах сети;

– использование режимов распределенной обработки данных;

416

– одновременное участие в процессах обработки информации

большого количества пользователей с разными правами доступа

и обслуживающего персонала различных категорий;

– использование разнородных программно-технических

средств обработки и систем телекоммуникаций.

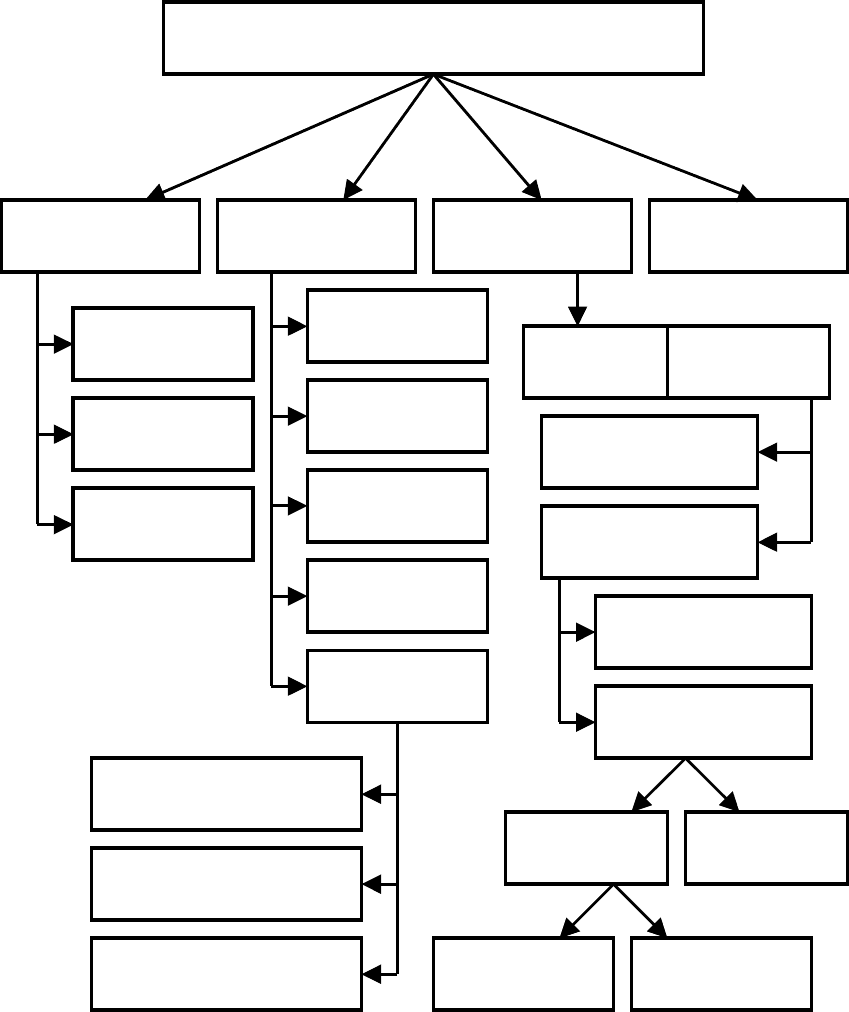

Структурная модель информационной безопасности систем

распределенного типа представима в виде схемы, изображенной

на рисунке 11.3.

Информационная безопасность

ЦЕЛИ СУБЪЕКТЫ УГРОЗЫ

УРОВНИ

УЯЗВИМОСТИ

Конфиденци-

альность

Целостность

Доступность

Владельцы

ин

ф

о

р

мации

Авторизован.

пользователи

Обслужив.

пе

р

сонал

Разработка ПО

Сопровождение ПО

и технич. с

р

едств

Естественные

Искусственные

Непреднамерен-

ные

Преднамерен-

ные

Внешние

Внутрен-

ние

Локальные Удаленные

Неавторизов.

пользователи

Авторы

ин

ф

о

р

мации

Администрирование

и обеспеч. защиты

Пассивные Активные

Рис. 11.3. Структурная модель информационной безопасности

417

Решение проблемы безопасности в информационных систе-

мах распределенного типа заключается в анализе следующих ос-

новных компонент:

1. Определение основных целей защиты информации.

2. Выявление субъектов информационных процессов.

3. Классификация основных возможных угроз безопасности.

4. Определение уровней уязвимости.

Обеспечение безопасности информации состоит в достижении

трех взаимосвязанных целей: конфиденциальность, целостность

и доступность.

Задача по обеспечению

конфиденциальности состоит в защите

информации в процессе ее создания, хранения, обработки и обме-

на от ознакомления с ней лицами, не имеющими права доступа к

ней (неавторизованные пользователи). Кроме того, каждый авто-

ризованный пользователь системы должен иметь доступ только к

той части информации, на которую он имеет разрешение.

Задача по обеспечению

целостности состоит в защите от

преднамеренного или непреднамеренного изменения информа-

ции и алгоритмов ее обработки лицами, не имеющими на то пра-

ва. Наиболее эффективными средствами обеспечения целостно-

сти информации являются аутентификация (проверка подлинно-

сти по содержанию, источнику, времени создания и т.п.) и иден-

тификация (проверки подлинности сторон в процессе информа

-

ционного обмена).

Обеспечение доступности состоит в предоставлении пользо-

вателям всей имеющейся в системе информации в соответствии с

установленными им правами доступа.

Основными субъектами в информационных процессах явля-

ются: авторы информационных ресурсов, владельцы информа-

ции, авторизованные пользователи, неавторизованные лица (ли-

ца, пытающиеся получить самовольный доступ к информации –

«хакеры»), отдельные сотрудники или

коллективы, участвующие

в разработке и обеспечении работоспособности программно-

технических средств и средств защиты, администраторы системы

(сети и баз данных), а также персонал, занимающийся наполне-

нием системы информацией. Системы защиты должны обеспечи-

вать авторские права владельцам информации и предоставлять

доступ к информации пользователям в соответствии с их права-

418

ми. Кроме того, возможны каналы утечки информации, заложен-

ные разработчиками информационной системы и известные

только им.

Персонал, занимающийся сопровождением программно-

технических средств, администрированием сети, обеспечением

защиты и информационным наполнением, также представляет

определенную угрозу несанкционированных утечек. В этом слу-

чае система защиты должна располагать соответствующими за-

конодательными и нормативно-правовыми актами на

уровне го-

сударства и организационными мероприятиями на уровне учреж-

дения.

Под угрозой безопасности информационным системам пони-

мается потенциально возможное действие, событие или процесс,

которые посредством воздействия на информацию и другие ком-

поненты системы может нанести ущерб интересам субъектов.

Прежде всего, по результатам воздействия угрозы бывают пас-

сивные и активные.

Пассивные

угрозы направлены в основном на несанкциони-

рованное использование информационных ресурсов сети, не ока-

зывая при этом влияния на ее функционирование. Например, не-

санкционированный доступ к базам данных, прослушивание ка-

налов связи и т.д.

Активные угрозы имеют целью нарушение нормального

функционирования ИС путем целенаправленного воздействия на

ее компоненты. К активным угрозам

относятся, например, вывод

из строя компьютера или его операционной системы, искажение

сведений в базах данных, разрушение программного обеспечения,

нарушение работы линий связи и т.д. Источником активных угроз

могут быть действия взломщиков, вредоносные программы и т.п.

Угрозы безопасности на первом уровне классификации могут

быть разделены на естественные и искусственные.

Естественные угрозы – это угрозы, вызванные воздействием

на информационные системы и сети объективных физических

процессов или стихийных природных явлений, не зависящих от

человека. Естественными угрозами безопасности являются, на-

пример, стихийные бедствия, аварии, внезапные отключения

электропитания, поломки технических средств и другие не зави-

сящие от человека воздействия. Эти угрозы совершенно не под-

419

даются прогнозированию, и поэтому меры их парирования долж-

ны применяться всегда. Стихийные источники, составляющие

потенциальные угрозы информационной безопасности, как пра-

вило, являются внешними по отношению к рассматриваемому

объекту, и под ними понимаются, прежде всего, природные ка-

таклизмы. Эти угрозы опасны для всех элементов корпоративной

сети и могут привести к нарушениям нормальной

работы, разру-

шению системы защиты, уничтожению информации, разруше-

нию аппаратно-программных средств и линий связи.

Искусственные угрозы вызваны действиями человека (ан-

тропогенные) и подразделяются на непреднамеренные (случай-

ные) и преднамеренные. Данная группа угроз самая обширная.

Она представляет наибольший интерес с точки зрения организа-

ции защиты, так как действия субъекта всегда

можно оценить,

спрогнозировать и принять адекватные меры. Методы противо-

действия этим угрозам управляемы и в основном зависят от орга-

низаторов защиты информации.

Непреднамеренные угрозы связаны с людьми, непосредст-

венно работающими с компьютерной системой (действия, совер-

шаемые людьми случайно, по незнанию, невнимательности или

халатности, но без злого умысла). Они вызваны случайными дей

-

ствиями пользователей, ошибками операторов, программистов,

управленческого персонала, сотрудников архивной службы и

службы безопасности и ведут к искажению или уничтожению

информации, нарушению функционирования, управления и безо-

пасности системы.

Основными непреднамеренными угрозами являются сле-

дующие:

– неквалифицированные действия обслуживающего персона-

ла, повлекшие разрушение аппаратно-программных средств и

информационных ресурсов;

– неумышленная порча носителей

информации, оборудования

и каналов связи;

– ошибки, допущенные в процессе проектирования системы;

– заражение рабочих станций вирусами;

– игнорирование персоналом организационно-технологических

ограничений, повлекшее разглашение конфиденциальной инфор-

мации и паролей;

420

– ввод ошибочной информации.

Преднамеренные искусственные угрозы делятся на внутренние

(со стороны персонала организации) и внешние (от посторонних

лиц и организаций). По зарубежной и отечественной статистике

до 70–80% всех компьютерных преступлений связано с внутрен-

ними нарушениями, т.е. осуществляются сотрудниками своей

компании. Это обусловлено тем, что свой сотрудник может реаль-

но оценить

стоимость той или иной информации. Кроме того, не-

которые сотрудники обладают привилегиями по доступу к ин-

формации в сети и могут их использовать в корыстных интересах.

В свою очередь внешние угрозы подразделяются на локаль-

ные (проникновение посторонних лиц в учреждение и доступ их

к системе) и удаленные (незаконный доступ к

системе через гло-

бальные сети).

Корпоративные сети отличаются тем, что, наряду с обычными

(локальными) атаками, осуществляемыми в пределах одной ком-

пьютерной системы, к ним применим специфический вид атак,

обусловленный распределенностью ресурсов в информационном

пространстве. Сетевые (или удаленные) атаки характерны, во-

первых тем, что злоумышленник может находиться за тысячи ки-

лометров

от атакуемого объекта и, во-вторых, тем, что нападе-

нию может подвергаться не конкретный компьютер, а информа-

ция, передающая по сетевым соединениям.

Кроме перечисленных видов угроз для компьютерных сетей

характерны следующие виды угроз:

– несанкционированный обмен информацией между пользо-

вателями (может привести к получению одним из них не предна-

значенных ему

сведений);

– несанкционированный межсетевой доступ к информацион-

ным и техническим ресурсам сети;

– отказ от информации, т.е. непризнание получателем (отпра-

вителем) этой информации факта ее получения (отправления),

что может привести к различным злоупотреблениям;

– отказ в обслуживании, который может сопровождаться тя-

желыми последствиями для пользователя, обратившегося с за-

просом на предоставление

сетевых услуг.

В последние годы все большую угрозу информации в сетях

представляют вирусы, которые распространяются по сетям и мо-