Литвиненко А.В. Методы и средства защиты информации

Подождите немного. Документ загружается.

Программы внешней защиты 321

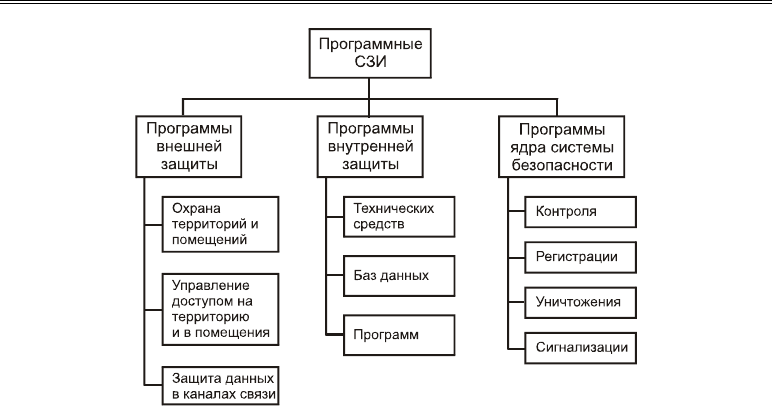

Рис. 17.1. Классификация программных СЗИ

При этом под внешней защитой понимается совокупность средств, методов и меро-

приятий, направленных на защиту территории, на которой расположены здания вычис-

лительных центров, и помещений, в которых расположены их элементы. Понятие внут-

ренней защиты охватывает совокупность средств, методов и мероприятий, направленных

на ЗИ, обрабатываемой в АС

. В состав ядра системы безопасности входят программы,

обеспечивающие защиту самой СЗИ.

Программы внешней защиты

К таким программам относятся:

• программы защиты территории и помещений;

• программы управления доступом на территорию и в помещения;

• программы защиты данных в каналах связи.

Более подробно остановимся на третьем классе программ. Обеспечение надежной

защиты информации, предаваемой по каналам связи, проходящим по неконтролируемой

территории, сопряжено с большими трудностями. Обусловлено это тем, что при совре-

менных возможностях перехвата вполне реальной является угроза регулярного несанк-

ционированного получения информации из таких каналов связи

. Считается, что единст-

венным эффективным способом надежной ЗИ в каналах связи является криптографиче-

ское закрытие передаваемой информации. Однако организация регулярного

криптографического закрытия больших потоков информации, интенсивно циркулирую-

щих в каналах связи, сопряжена с большими трудностями и расходованием значитель-

ных ресурсов.

В тех случаях, когда применение криптографических средств является невозможным

или

нецелесообразным, рекомендуется использовать следующие программные методы

защиты.

322 Глава 17. Программные методы защиты

1. Опознавание корреспондентов.

2. Проверка уровня секретности канала связи.

3. Контроль по граничным адресам ОП.

4. Проверка адреса корреспондента.

5. Проверка обратного кода.

Опознавание корреспондентов состоит в том, что перед выдачей данных в канал связи

АС запрашивает у корреспондента пароль или другую персональную и сохраняющуюся в

тайне информацию, сравнивает эту информацию с хранящейся в ОП эталонной и выдает

данные в канал лишь в случае совпадения предъявленной и эталонной информации. Как и

любое другое опознавание, опознавание корреспондентов может быть простым и услож-

ненным. Выбор способа опознавания определяется характером и степенью секретности

предъявленных данных, а также условиями передачи (протяженность и вид канала связи,

характер территории, по которой он проходит, и т.п.).

Особенностью опознавания корреспондентов является то, что информация, исполь-

зуемая в процессе

опознавания, также должна передаваться по этому же каналу связи.

Создание особых каналов для передачи информации для опознавания практически нере-

ально. Поэтому информация опознавания также может быть перехвачена злоумышлен-

ником. Для повышения надежности опознавания можно использовать криптографиче-

ское закрытие информации опознавания. Однако при этом возникают большие сложно-

сти, связанные с распределением и

периодической сменой ключей, применяемых для

шифрования и дешифрования этой информации.

Проверка уровня секретности канала связи является некоторым дополнительным

средством защиты и заключается в том, что каждому каналу связи, используемому для пе-

редачи информации, присваивается некоторый максимальный уровень секретности, так

что передача по этому каналу информации с более высоким уровнем секретности

не до-

пускается. Перед выдачей данных в канал АС проверяет соответствие уровня секретности

подлежащих передаче данных и принимает соответствующее решение. Гриф секретности

подготовленных к передаче данных определяется в этом случае по максимальному грифу

секретности массива, использованного для формирования этих данных.

Контроль по граничным адресам ОП заключается в том, что для размещения

массива

передаваемых данных в ОП выделяется поле, начальный и конечный адрес которого

размещается в регистрах или в специально выделенных зонах ОП. Перед выборкой для

выдачи в канал каждого элемента данных производится проверка адреса выборки по

граничным адресам. Если адрес выборки выходит за граничные адреса, выдача данных

блокируется. Этим самым обеспечивается

защита от случайной или преднамеренной

выдачи в канал связи данных, находящихся на соседних полях ОП.

Проверка адреса корреспондента осуществляется следующим образом. При переда-

че большого объема информации имеется принципиальная возможность случайного или

злоумышленного изменения адреса корреспондента, хранящегося в регистре или в спе-

циально выделенной зоне ОП. В этом случае данные (после

изменения адреса) будут пе-

редаваться по адресу, модифицированному в результате изменений, или заданному зло-

Программы внутренней защиты 323

умышленником. С целью минимизации объема переданных по ложному адресу данных

рекомендуется в процессе передачи периодически (через определенный интервал време-

ни и после передачи определенного объема информации) проверить адрес корреспон-

дента. Процедура проверки является обычной: адрес корреспондента, используемый для

передачи, сравнивается с эталонным, хранящимся в безопасной зоне ОП. При несовпа-

дении сравниваемых

адресов передача данных блокируется и вырабатывается соответст-

вующий системный сигнал.

Проверка обратного кода представляет собой процедуру защиты, осуществляемую в

процессе передачи данных. Заключается она в том, что у корреспондента периодически

запрашивается идентифицирующая информация, которая и называется обратным кодом.

Эта информация сравнивается с эталонной, при несовпадении кодов передача блокиру-

ется. Проверкой

обратного кода можно обнаружить факт изменения (перекоммутации)

направления выдачи данных или умышленного несанкционированного использования

приемного устройства зарегистрированного корреспондента.

Программы внутренней защиты

Этот класс программ осуществляет ЗИ непосредственно в элементах АС. Сущность

такой защиты сводится к регулированию использования соответствующих ресурсов АС

(технических средств, данных, программ) в строгом соответствии с полномочиями, пре-

доставленными субъектам (пользователям) и объектам (терминалам, групповым устрой-

ствам, программам). Каждый из видов регулирования обычно осуществляется в сле-

дующей последовательности.

1. Установление подлинности (опознание) субъекта или объекта, обращающегося к ре-

сурсам системы.

2. Определение соответствия характера и содержания запроса полномочиям, предъяв-

ленным запрашивающему субъекту или объекту.

3. Принятие и реализация решений в соответствии с результатами проверки полномо-

чий.

Наиболее важной из перечисленных процедур является первая, т.е. установление

подлинности (опознание) субъекта или объекта, обращающегося к ресурсам АС. Поэто-

му разработке эффективных средств надежного опознания неизменно уделяется повы-

шенное внимание.

Установление подлинности (аутентификация, идентификация, опознавание) како-

го-либо объекта

или субъекта заключается в подтверждении того, что обращавшийся

субъект или предъявленный объект являются именно тем, который должен участвовать в

данном процессе обработки информации. Основными субъектами, подлинность которых

подлежит установлению во всех системах, где обрабатывается информация с ограничен-

ным доступом, являются различные пользователи. В некоторых системах с повышенны-

ми требованиями к

обеспечению безопасности предусматривается установление под-

линности программистов, участвующих в разработке и эксплуатации программного

обеспечения, администраторов банков данных и даже инженерно-технического персона-

324 Глава 17. Программные методы защиты

ла, привлеченного к техническому обслуживанию системы в процессе обработки защи-

щаемой информации.

Сложность и объем операций по опознаванию могут существенно отличаться для

каждого конкретного случая. Они определяются следующими основными факторами:

• структурным и организационным построением АС (размеры, сложность архитекту-

ры, территориальное распределение, развитость терминальной сети, характер разме-

щения оборудования и т.п.);

• характером функционирования (наличие дистанционного доступа, режим работы АС,

объем и характер обмена информацией по автоматизированным каналам связи и т.д.);

• степенью секретности защищаемой информации и ее объемом.

В зависимости от сложности операций опознавания, специалисты выделяют три ос-

новные группы:

• простое;

• усложненное;

• особое опознавание.

По величине объема операций процедуры опознавания также разбивают на три груп-

пы:

• контрольное;

• расширенное;

• всеобщее опознавание.

Под контрольным опознаванием понимают опознавание удаленных терминалов в

моменты включения их в работу и при обращении их к системе во время обработки за-

щищаемой информации. При расширенном опознавании обычно производится опозна-

вание программистов, удаленных корреспондентов, устройств группового управления

вводом/выводом, элементов защищаемых баз данных и т.д. При всеобщем

опознавании

обеспечивается опознавание всех субъектов и объектов, имеющих отношение к обработ-

ке защищаемой информации.

Простое опознавание, как правило, сводится к сравнению кода (пароля), предъявляе-

мого терминалом или пользователем, с эталонным кодом (паролем), хранящимся в ОП

АС. При усложненном опознавании обычно используется дополнительная информация

— система разовых паролей, персональная информация пользователя и

т.п. Усложнен-

ное опознавание осуществляется в режиме диалога: система формирует вопросы, на ко-

торые опознаваемый должен дать ответы. По содержанию ответов система принимает

решение об опознавании. При особом распознавании используется такая совокупность

опознавательных характеристик, при которой должно обеспечиваться надежное опозна-

вание субъектов и объектов.

Существует также понятие прямого и

обратного опознавания. При этом под прямым

опознаванием понимают опознавание системой обращающихся к ней субъектов и ис-

пользуемых объектов, а под обратным — опознавание пользователем элементов систе-

мы, предоставляемых ему для обработки защищаемых данных.

Программы внутренней защиты 325

Простое опознавание пользователя

Наиболее распространенной и просто реализуемой процедурой является опознавание

по коду или паролю. Под кодом (паролем) понимается некоторая последовательность

символов, сохраняемая в секрете и предъявляемая при обращении к системе. Коды (па-

роли) всех подлежащих опознаванию пользователей и устройств хранятся в ОП той АС,

в которой осуществляется процедура опознавания. Символы пароля (кода) выбираются

случайно. Однако важнейшей характеристикой пароля является его длина, поскольку

при малой длине можно осуществить перебор всех возможных значений и таким обра-

зом получить несанкционированный доступ к системе.

Существует реальная возможность перехвата пароля в процессе его передачи по ли-

нии связи. Для устранения такой опасности можно прибегнуть к шифрованию пароля

(кода

). Однако при этом возникают дополнительные трудности, связанные с выбором,

распределением, хранением и использованием ключей, поскольку знание злоумышлен-

ником системы шифрования и используемых ключевых установок сводит на нет эффект

шифрования.

При работе с паролями должна соблюдаться и такая мера предосторожности, как

предупреждение их распечатки или вывода на экран дисплеев. При этом

понимается, что

должны быть приняты особо тщательные и эффективные меры защиты паролей и кодов

в ОП АС.

Усложненная процедура опознавания

Для повышения эффективности опознавания по паролю (коду) могут использоваться

различные усложненные процедуры: модификация системы простых паролей, использо-

вание метода “запрос — ответ” и применение метода перекрестного опознавания.

Наиболее распространенными методами модификации схемы простых паролей яв-

ляются случайная выборка символов пароля и одноразовое использование паролей. При

использовании первого метода каждому пользователю (устройству) выделяется

доста-

точно длинный пароль (код), причем каждый раз для опознания используется не весь

пароль, а некоторая его часть, выбираемая случайным образом. В этом случае в процессе

опознавания АС запрашивает у пользователя не весь пароль, а некоторые его символы,

причем количество символов и их порядковые номера в пароле определяются АС с

по-

мощью датчика случайных чисел, чтобы при каждом опознавании они изменялись слу-

чайным образом.

При одноразовом использовании паролей каждому пользователю выделяется не

один, а большее количество паролей, каждый из которых используется только один раз.

Пароли могут выбираться последовательно по списку или по схеме случайной выборки.

Этому методу присущи следующие недостатки:

• пользователь должен помнить все пароли и их последовательность (что при большом

числе паролей весьма затруднительно) или иметь при себе их список (что чревато

возможностью их утери или случайного подсматривания злоумышленником);

326 Глава 17. Программные методы защиты

• если пароль передан с ошибкой, пользователь будет, находится в трудном положении

при выборе дальнейших действий: повторить ли прежний пароль или использовать

следующий. Если при каждой ошибке использовать следующий пароль, то полный

список паролей должен быть достаточно большим, а при повторном использовании

одного и того же пароля нарушается принцип одноразовости, кроме того

, пароль в

такой ситуации может быть перехвачен злоумышленником;

• при большом числе пользователей для генерации списка паролей необходимо ис-

пользовать генераторы случайных последовательностей, что в принципе позволяет

злоумышленнику восстановить пароли с помощью статистического анализа.

При использовании метода “запрос — ответ” в памяти АС заблаговременно создается

и особо защищается массив вопросов, включающий в себя вопросы общего характера,

так и персональные вопросы, относящиеся

к конкретному пользователю. Для опознава-

ния пользователя АС последовательно ставит перед ним ряд случайно выбираемых во-

просов, на которые пользователь должен дать ответ. Опознавание считается положи-

тельным, если в ответах пользователя число ошибок не превышает заданного порога.

Метод перекрестного опознавания заключается в том, что процедура опознавания

повторяется периодически в процессе

работы пользователя, причем моменты повторе-

ния процедуры выбираются случайно. При этом каждый раз могут использоваться раз-

личные методы опознавания.

Методы особого надежного опознавания

Особо надежное опознавание должно использоваться в случае обработки информа-

ции повышенной секретности, особенно в случае работы в режиме удаленного доступа.

При этом используются сугубо индивидуальные характеристики человека: голос, отпе-

чатки пальцев, сетчатка глаза, фотография, личная подпись и т.п.

Реализация методов опознавания по перечисленным характеристикам сопряжена с

решением двух групп проблем

: проблемы снятия индивидуальных характеристик чело-

века в процессе опознавания и проблемы анализа и обработки полученных характери-

стик.

При опознавании пользователя по голосу в памяти АС заранее формируется эталон

его голоса, для чего пользователь должен произнести перед микрофоном заданную со-

вокупность фраз. В процессе опознавания АС сравнивает произносимые фразы с храни-

мыми эталонными и принимает решение об опознавании.

Надежность распознавания по голосу в идеальных условиях достаточно высока, од-

нако на нее оказывают значительное влияние такие факторы, как изменение голоса при

простуде и некоторых других заболеваниях (а возможно и просто от усталости), воз-

можность имитации голоса злоумышленником. По этим причинам опознавание по голо

-

су до последнего времени не получило широкого распространения.

Опознавание по отпечаткам пальцев и по сетчатке глаза, наиболее традиционный

метод опознавания, основанный на общеизвестном факторе, что отпечатки и сетчатка

являются строго индивидуальными характеристиками человека. При надлежащей обра-

Программы внутренней защиты 327

ботке отпечатков и сетчатки надежность опознавания может быть весьма высокой. Схе-

ма процедуры опознавания для этого случая понятна и общеизвестна. Основную труд-

ность при решении этой задачи составляет преобразование рисунков отпечатков пальцев

и сетчатки глаза в цифровую форму для последующей их обработки на ЭВМ. Разработка

и реализация программного обеспечения для решения

этой задачи не представляет осо-

бых трудностей.

Опознавание по длине пальцев основывается на менее очевидном и менее известном

факте — длина пальцев, и соотношение длин отдельных пальцев также являются инди-

видуальными характеристиками человека. Измерение длины четырех пальцев (без

большого) позволяет опознать человека с вероятностью не ниже 95%. В то же время

устройство

для измерения длины пальцев является настолько простым, что им можно

оборудовать даже небольшие терминалы пользователей.

Опознавание по фотографии связано с наличием в строении лица устойчивых индиви-

дуальных характеристик, совокупность которых не может быть имитирована даже при ис-

кусном гримировании. В эту совокупность входят: строение и расположение ушей, гео-

метрические соотношения черт

лица, снятого в анфас и в профиль, геометрические пара-

метры положения глаз и т.п.

Аналогично приведенным выше методом может производится опознание по личной

подписи, причем в системах такого типа используются не только геометрические харак-

теристики подписи, но и динамические характеристики процесса ее написания. Эти па-

раметры также образуют совокупность

характеристик, позволяющих достаточно надеж-

но произвести опознавание пользователя.

Следует отметить, что высокую надежность опознавания может обеспечить только

комбинированная система, использующая несколько различных методов, хотя она и бу-

дет достаточно сложной и дорогой.

Методы опознавания АС и ее элементов пользователем

Такое опознавание необходимо для того, чтобы пользователь мог убедиться в том,

что предоставляемые ему ресурсы есть именно те, которые предназначены для работы с

ним, а не являются ложными, фальсифицированными злоумышленником для получения

секретных данных, в том числе и паролей.

Опознавание пользователем системы и ее отдельных элементов также можно осуще-

ствить с

помощью паролей, только в этом случае сама система будет предъявлять свой

код (пароль) пользователю. Совершенно очевидно, что пользователь должен знать такой

пароль заранее. Такой метод опознавания при большом числе пользователей не может

быть надежным.

Наиболее эффективным методом решения рассматриваемой задачи в настоящее вре-

мя считается реализация так называемой “схемы рукопожатия”.

При ее реализации за-

ранее выбирается не очень сложное, но далеко не тривиальное преобразование

А(х, к

t

),

где

х — аргумент, а к

t

— ключ, зависящий от текущего времени. Это преобразование

должно содержаться в секрете, но быть известным пользователю, и системе. Пользова-

тель вместе с запросом на работу посылает выбранное им значение аргумента

х (напри-

328 Глава 17. Программные методы защиты

мер, свое имя). Система вычисляет А

с

(х, к

t

) и посылает это значение пользователю.

Пользователь вычисляет

А

п

(х, к

t

). Если Ас = Ап, опознавание считается положитель-

ным (“рукопожатие состоялось”).

Такая схема опознавания может быть достаточно эффективной даже при большом

числе пользователей, поскольку для каждого пользователя нетрудно подобрать отдель-

ное преобразование. Особенно просто реализуется режим “рукопожатия” при наличии

шифровальной аппаратуры, сопрягаемой как с терминалом, так и с АС. Тогда в качестве

преобразования

А(х, к

t

) может использоваться криптографическое преобразование, реа-

лизуемое в имеющейся криптографической системе.

Проблемы регулирования использования ресурсов

Регулирование использования технических средств обычно осуществляется по таким

параметрам, как общее право на доступ, время доступа и выполняемая функция.

Регулирование по общему праву на доступ заключается в том, что для каждого тех-

нического устройства с ограничениями на доступ составляется список субъектов и объ-

ектов, имеющих право доступа к нему. Тогда регулирование

будет заключаться в разре-

шении доступа в том случае, когда обращающийся субъект или объект содержится в

списке имеющих право доступа, и запрещения доступа в противном случае.

Регулирование доступа по времени состоит в том, что для всех субъектов или объек-

тов может быть установлено не общее право доступа, а право доступа

в определенное

время (дни недели, число, часы). Аналогично, регулирование доступа по выполняемым

функциям состоит в разрешении субъекту или объекту выполнять лишь строго опреде-

ленные функции. На практике могут использоваться и комбинированные системы регу-

лирования доступом.

Регулирование доступа к базам (массивам) данных получило широкое распростране-

ние при ЗИ в АС. Заметим, что

данный вид регулирования доступа является одним из

основных, который предусматривается в любой системе защиты.

В качестве элементарной (наименьшей) защищаемой единицы информации чаще все-

го принимается файл, что обусловлено двумя обстоятельствами: во-первых, именно

файл чаще всего выступает единицей информационного обмена, и, во-вторых, на уровне

файла проще всего решаются задачи

регулирования доступа.

Все защищаемые файлы по признаку принадлежности обычно делят на общие, груп-

повые и личные. К общим относятся файлы сервисных программ: операционные систе-

мы, библиотеки общего пользования и т.п. К общим файлам разрешается доступ всем

пользователям, зарегистрированным в данной АС. Групповыми обычно являются файлы

данных справочного характера (относящиеся к

определенной сфере деятельности или

принадлежащих какой-либо организации), библиотеки программ группового пользова-

ния и иные подобные файлы. Доступ к групповым файлам разрешается некоторой зара-

нее определенной группе пользователей. Личные файлы принадлежат одному пользова-

телю, который их создает и имеет право доступа к ним. Другим лицам доступ может

быть предоставлен только

по разрешению владельца файла.

Программы внутренней защиты 329

Информации, организованной в файлы и подлежащей защите, присваивается соот-

ветствующий гриф секретности. Порядок присвоения грифа секретности регламентиру-

ется законодательными актами.

К настоящему времени разработано несколько способов разграничения доступа:

• разграничение по спискам;

• матричное разграничение;

• разграничение по уровням (кольцам) секретности;

• страничная организация памяти;

• мандатная система доступа.

Разграничение по спискам осуществляется в том случае, если права пользователей на

доступ заданы в виде списков. При этом либо для каждого элемента базы задан список

пользователей, имеющих право доступа к нему, либо для каждого пользователя задан

перечень тех элементов базы, к которым ему разрешен доступ. В любом случае

проце-

дура разграничения реализуется в следующей последовательности.

1. По данным, содержащимся в запросе, выбирается соответствующая строка списка:

перечень пользователей, допущенных к запрашиваемому элементу или перечень эле-

ментов баз данных, к которым допущен обратившийся с запросом пользователь.

2. В выбранной строке проверяется наличие имени пользователя, обратившегося с за-

просом, или имени элемента базы данных, к которому обращается пользователь.

3. По данным проверки принимается решение о допуске к запрашиваемым данным.

Кроме того, могут предусматриваться санкции за попытку несанкционированного

доступа, причем в качестве санкций могут быть приняты следующие меры: преду-

преждение пользователя о том, что им допущены несанкционированные действия;

отключение пользователя от системы полностью или на некоторое время; подача

сигнала контрольным органам

о попытке несанкционированных действий.

Матричное разграничение является более гибким по сравнению с разграничением по

спискам, поскольку оно позволяет не только регулировать доступ к данным, но и харак-

тер выполняемых процедур (чтение, запись, реконструирование данных и т.д.). Обеспе-

чивается это тем, что права пользователей задаются в виде матрицы, по строкам

которой

представлен список пользователей, а по столбцам — перечень имен элементов базы

данных. Элементами матрицы являются коды, каждый из которых содержит информа-

цию о полномочиях соответствующих пользователей относительно соответствующих

элементов базы данных. Множество возможных прав определяется разрядностью кода.

Недостатками метода разграничения по матрице полномочий считаются два сле-

дующих обстоятельства: для больших систем

с большим объемом защищаемых данных

матрицы полномочий оказываются громоздкими, динамическое ведение матриц в про-

цессе функционирования системы является достаточно сложной процедурой.

Разграничение доступа по уровням (кольцам) секретности заключается в том, что

базы (массивы) защищаемых данных делятся на части в соответствии с уровнями их

секретности. Полномочия каждого пользователя задаются максимальным уровнем

сек-

330 Глава 17. Программные методы защиты

ретности данных, доступ к которым ему разрешен. В соответствии с этим пользователю

разрешается доступ ко всем данным, уровень секретности которых не выше уровня его

полномочий. Нетрудно заметить, что такое разграничение является наименее гибким из

всех рассмотренных.

Страничная организация памяти заключается в разделении объема ОП АС на блоки

(страницы) фиксированного размера.

При этом средствами операционной системы орга-

низуется управление использованием страниц программами пользователя. Любая по-

пытка несанкционированного вхождения в поле страницы будет вызывать прерывание.

Мандатная система доступа или доступ по пропускам заключается в том, что поль-

зователю выдается мандат (пропуск) на доступ к соответствующим массивам данных

или сегментам памяти. При каждом обращении

осуществляется проверка наличия ман-

дата. Сама процедура разграничения является достаточно простой: предъявляемый ман-

дат сравнивается с эталонным и по результатам сравнения принимается решение о до-

пуске. Однако при этом возникают те же трудность, что и при работе с паролями — воз-

можны перехват, разгадывание мандатов и т.п.

Основным средством разграничения

доступа в больших банках данных является про-

граммный механизм замков управления доступом. Этот механизм позволяет объявить

любой элемент базы закрытым и присвоить ему персональный замок. После этого дос-

туп к данному элементу базы будет разрешен только в том случае, если в запросе будет

представлен ключ именно к этому замку. Используемый язык

описания данных позволя-

ет закрыть замком любую структуру на всех иерархических уровнях. Сам замок может

быть задан в виде постоянного кода, значениями переменной или результатом некоторой

процедуры. Если замок задан константой или значением переменной, то для доступа к

данным необходимо простое совпадение замка и предъявленного ключа. Если же замок

задан

процедурой, то доступ к данным будет разрешен только в случае получения впол-

не определенного результата процедуры.

Разграничение доступа с помощью механизма замков управления доступом считается

весьма эффективным методом защиты данных. Однако одной этой защиты недостаточно.

В современных автоматизированных банках данных, ориентированных на коллективное

использование и долговременное хранение информации, механизм защиты должен

быть

развитым и многофункциональным. Такой механизм должен обладать следующими харак-

теристиками.

1. Иметь средства опознавания терминалов и пользователей, причем система опознава-

ния должна быть развитой и надежной.

2. Обеспечивать защиту по различным аспектам и на различных уровнях:

• по компонентам банка данных, к которым относят компоненты структур данных,

компоненты структур памяти, служебные данные, и т.д.;

• по операциям разграничения доступа и выполнения программ и процедур, разгра-

ничения возможностей перемещения данных в оперативной памяти, контроля

санкционированности реорганизации баз и т.п.;