Коровин Н.К. Методика расследования отдельных видов преступлений

Подождите немного. Документ загружается.

41

10. Допрос подозреваемого (предусмотреть возможные ответы и

поведение допрашиваемого, подготовить первоначальные и после-

дующие вопросы, изобличающие доказательства).

11. Назначение трасологической экспертизы с установлением це-

лого по частям, КИВМИ, ТКЭД, дактилоскопической, почерковедче-

ской, товароведческой, бухгалтерской и других экспертиз.

12. Очная ставка, при которой нужно принять меры к недопуще-

нию сговора.

13. Предъявление для опознания (рис. 32).

Рис. 32. Предъявление для опознания

живых лиц

14. Следственный эксперимент позволяет проверить возможность

подозреваемого лица видеть или слышать обстоятельства передачи

предмета взятки.

15. Направление запросов и истребование справок в целях получе-

ния сведений об источнике средств дачи взятки, о месте ее хранения и

приобретения.

Завершающий этап расследования

16. Предъявление обвинения.

17. Допрос обвиняемого.

18. Повторные и дополнительные экспертизы.

19. Проведение СД и ОРМ ввиду вновь открывшихся обстоя-

тельств.

42

Тема 7

РАССЛЕДОВАНИЕ

КОМПЬЮТЕРНЫХ ПРЕСТУПЛЕНИЙ

КРИМИНАЛИСТИЧЕСКАЯ ХАРАКТЕРИСТИКА

Компьютерная информация – это информация, зафиксированная

на машинном носителе или передаваемая по телекоммуникационным

каналам в форме, доступной восприятию ЭВМ.

Способы совершения преступлений

в сфере компьютерной информации

• неправомерный доступ к компьютерной информации, повлек-

ший за собой уничтожение, блокирование, модификацию либо копи-

рование информации, нарушение работы ЭВМ или их сети, ст. 272 УК

РФ (рис. 33);

Рис. 33. Рабочее место владельца

персонального компьютера с воз-

можностью подключения к сети

43

• создание программ для ЭВМ или

внесение изменений в существующие

программы, заведомо приводящих к

несанкционированному уничтожению,

блокированию, модификации либо ко-

пированию информации, нарушению

работы ЭВМ или их сети, а равно ис-

пользование либо распространение та-

ких программ или машинных носителей

с такими программами – ст. 273 УКРФ

(рис. 34);

• нарушение правил эксплуатации

ЭВМ или их сети лицом, имеющим к

ним доступ, повлекшее уничтожение,

блокирование или модификацию охра-

няемой законом информации ЭВМ, ес-

ли это деяние причинило существенный

вред, – ст. 274 УК РФ.

Методы, используемые при совершении преступлений

в сфере компьютерной информации

• методы перехвата компьютерной информации через ТЛФ-канал,

подключение к сети, установка микрофона в персональный компьютер

(ПК), осмотр корзин с мусором, просмотр деловой переписки;

• методы несанкционированного доступа к компьютерной инфор-

мации во время кратковременного отсутствия владельца ПК, минуя

защиту в вечернее время;

• метод манипуляции – подмена или изменение программ с помо-

щью спецпрограмм – вирусов;

• комплексные методы.

Характеристика субъекта, совершившего преступление

в сфере компьютерной информации

• возраст 14 – 20 лет;

• четкая организация по решению профессиональной задачи;

• хаотическое поведение в быту;

Рис. 34. Внешний вид компь-

ютера, в котором обнаружены

вредоносные программы

44

• неряшливый внешний вид: джинсы, свитер;

• ночной образ жизни;

• привычка принимать пищу на рабочем месте с ПК;

• разбросанные диски, инструкции;

• персональный компьютер со снятым кожухом.

Мотивы и цели

• хулиганские – с целью попробовать свои силы;

• корыстные и политические (характерно: возраст более 21 года,

высшее образование, повторность преступления, скрытность поведе-

ния).

Поводы для возбуждения уголовного дела

• получение заявления;

• явка с повинной;

• сообщение, полученное из иного источника, рапорт.

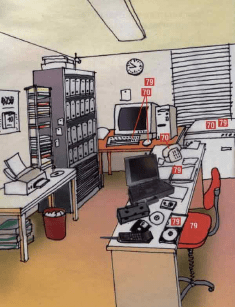

Типичные ситуации

• лицо – задержано;

• способ совершения преступления

известен, лицо не задержано;

• преступный результат налицо – ли-

цо неизвестно (рис. 35).

Следственно-оперативная группа

• следователь;

• участковый;

• оперативный уполномоченный;

• эксперт и специалист в области

компьютерных технологий;

• понятые со знанием ПК.

Рис. 35. Обстановка на мо-

мент осмотра места пре-

ступления в организации в

ситуации, когда лицо, со-

вершившее преступление,

неизвестно

45

Проверка заявления

• опрос граждан, установление свидетелей;

• выезд и осмотр места преступления;

• проверка данных по криминалистическим учетам.

Основанием для возбуждения уголовного дела является наличие

достаточных данных, указывающих на признаки преступления, опре-

деленные ст. 272, 273, 274 УК РФ.

ОБСТОЯТЕЛЬСТВА, ПОДЛЕЖАЩИЕ ДОКАЗЫВАНИЮ

Установление причинно-следственной связи между несанкциони-

рованным проникновением в компьютер и наступившими последст-

виями, а также определение размера ущерба, розыск и задержание пре-

ступника, установление механизма преступления и личности преступ-

ника.

ЭТАПЫ РАССЛЕДОВАНИЯ

Первоначальный этап расследования

1. Выдвигаются версии о личности преступника, способе соверше-

ния и размере ущерба.

2. Выезд следственно-оперативной группы.

3. Осмотр места преступления, при котором необходимо:

• обеспечить внезапность;

• удалить посторонних и оградить их доступ к МП;

• предусмотреть, чтобы не отключили электроэнергию;

• принять меры, чтобы никто не прикасался к ПК;

• при наличии удалить источники излучений и ЛВЖ;

• оценить, какая программа загружена, сфотографировать экран

монитора;

• в протоколе описать все положения тумблеров, разъемов, элек-

тронных ключей на задней стенке;

• произвести упаковку аппаратуры в соответствии с требованиями.

4. Осмотр носителей информации: дискеты, CD, DVD-диски,

Flach-карты (рис. 36).

46

Рис. 36. Расположение носителей информации

на столе

При осмотре большого количества ПК создать следственно-опера-

тивную группу достаточной численности, с включением в группу

служб силовых структур с обязательным присутствием представителя

предприятия, организовать четкий инструктаж; определить средства

поиска, изъятия и фиксации. Необходимо вести наблюдение за подоз-

реваемыми лицами, обращать внимание на соответствие программ вы-

полняемым служебным обязанностям, на наличие сети, модема, выде-

ленной линии, систем защиты, антивирусных программ, систем

экстренного стирания и т.п.

5. Осмотр документации, при этом нужно установить внешний

вид, реквизиты, от кого исходят, где хранятся.

6. Выемка электронной почты совместно с ПК или в соответствии

с выемкой почтово-телеграфной корреспонденции.

7. Допрос администратора сети по выяснению организации сети,

хранения файлов, наличия паролей, интересующих следствие.

8. Опрос граждан с целью выявления свидетелей и очевидцев.

9. Проверка данных по криминалистическим учетам.

Последующий этап расследования

10. Назначение и производство аппаратно-компьютерной, про-

граммно-компьютерной, информационно-компьютерной, компьютер-

но-криптографической, компьютерно-сетевой, трасологической, дак-

тилоскопической, КИВМИ и других экспертиз.

11. Установление и допрос новых свидетелей.

47

12. Допрос свидетелей с выяснением, кто имел доступ к ПК, какие

лица могли им воспользоваться.

13. Допрос подозреваемого.

14. Обыск.

15. Проверка показаний на месте (рис. 37).

Рис. 37. Указание места расположения

объектов, интересующих следствие

16. Предъявление для опознания.

17. Очная ставка.

18. Следственный эксперимент.

Завершающий этап расследования

19. Предъявление обвинения.

20. Допрос обвиняемого.

21. Повторные и дополнительные экспертизы.

22. Проведение СД и ОРМ ввиду вновь открывшихся обстоятельств.

48

Тема 8

РАССЛЕДОВАНИЕ КРАЖ

КРИМИНАЛИСТИЧЕСКАЯ ХАРАКТЕРИСТИКА

Кража – тайное хищение чужого имущества (ст. 158 УК РФ).

Виды краж

• квартирные кражи;

• кражи из магазинов и других хранилищ;

• карманные кражи.

Способы совершения

• с преодолением запирающих устройств, преград и хранилищ;

• при свободном доступе к месту хранения имущества.

Предметы краж

1. Деньги.

2. Ювелирные изделия.

3. Фото-, аудио- и видеотехника.

4. Компьютеры.

5. Носильные вещи.

6. Транспортные средства.

7. Дорогая посуда.

8. Коллекционные предметы.

9. Иконы.

10. Предметы антиквариата.

Обстановка совершения кражи

• место: улица, помещение;

• наличие свидетелей;

• создание специальной обстановки: взлом

замков, дверей, окон (рис. 38).

Рис. 38. Состояние

ригелей замка на мо-

мент осмотра

49

Характеристика подозреваемого

Устанавливаются пол, возраст, внешние признаки, психологические

отклонения.

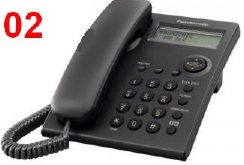

Поводы для возбуждения уголовного дела

• получение заявления в дежурную

часть (рис. 39);

• явка с повинной;

• сообщение, полученное из иного

источника, рапорт.

Типичные ситуации

• лицо – задержано;

• лицо известно, не задержано;

• инсценировка кражи;

• лицо неизвестно.

Следственно-оперативная группа

• следователь;

• участковый;

• оперативный уполномоченный;

• эксперт, специалист;

• кинолог.

Проверка заявления

• опрос граждан, установление свидетелей;

• выезд и осмотр места преступления;

• проверка данных по криминалистическим учетам.

Основанием для возбуждения уголовного дела является наличие

достаточных данных, указывающих на признаки преступления, опре-

деленные ст. 158 УК РФ.

Рис. 39. Телефонный аппарат

посредством которого посту-

пает информация в дежурную

часть

50

ОБСТОЯТЕЛЬСТВА,

ПОДЛЕЖАЩИЕ ДОКАЗЫВАНИЮ

1. Какое имущество похищено, его размер.

2. Где и у кого находится похищенное имущество, как оно сбыва-

лось или какими путями предполагался сбыт.

3. Какие действия совершены или предполагалось совершить,

чтобы затруднить розыск похищенного.

4. Каким образом был осуществлен доступ к месту кражи, кто и

что для этого сделал.

5. Действия виновных на месте кражи или после нее с целью со-

крытия преступления и его следов.

6. Кто совершил кражу, личность виновного (виновных), возраст,

прошлая преступная деятельность.

7. Характер и состав преступной группы, степень ее организован-

ности, распределение функций между ее членами.

8. Подстрекатели и пособники.

9. Наличие предварительного сговора.

10. Когда и при каких обстоятельствах был осуществлен сговор.

ЭТАПЫ РАССЛЕДОВАНИЯ

Первоначальный этап расследования

1. Выдвигаются версии:

• кражу совершил знакомый;

• кражу совершил родственник;

• кражу совершили подростки;

• кражи не было, добросовестное заблуждение заявителя.

2. Выезд следственно-оперативной группы и осмотр места пре-

ступления.

3. Осмотр вещественных доказательств.

4. Допрос заявителя или владельца похищенного имущества.

5. Допрос лиц, отвечающих за сохранность имущества.

6. Опрос граждан с целью выявления потерпевших, свидетелей и

очевидцев.

7. Проверка данных по криминалистическим учетам.

8. Допрос потерпевших по делам о краже из квартиры.

9. Допрос свидетелей.