Антонюк А.О. Теоретичні основи захисту інформації

Подождите немного. Документ загружается.

101

Розробка і підтримка ПБ майже завжди означає виконання компромісу між

альтернативами, які обирають власники цінної інформації для її захисту . Отже,

з’являючись результато м компромісу, П Б ніколи не задовольнить всі сторони,

що приймають участь в захисті інформації. В той же час вибір ПБ – це

остаточний розв’язок: що добре і що погано в поводженні з цінною

інформацією. Після прий н ят тя такого ріше н ня м о ж н а будувати за х и ст, тобто

систему підтримки виконання правил ПБ.

Зрозуміло, що у склад будь якої С ЗІ обов'язково має входити ПБ і набір

апаратних і програмних компонен т, викор истанн я яких р егламентовано

політикою, що забезпечує збереження інформації. Для більшої впевненості в

надійності СЗІ, необхідна також наявність строгих доказів її повноти і

коректності.

До 1992 року більшість платформ і підтримуваних ними додатків

використовувала або модель примусового управління доступом (MAC), або

модель з управлінням доступом по розсуду користувача (DAC). Ці дві моделі

описано в документі Trusted Computer Security Evaluation Criteria (TCSEC), який

опублікувало для використання М іністерство оборони СШ А в 1985 році. Але в

1992 році співробітники інституту National Institute Standards and Technology

(NIST) Девід Феррайоло і Річард Кун впер ш е описали концепцію рольового

управління доступом (RBAC) в статті «Role-Based Access Controls». Розглянемо

ці моделі більш детально.

4.2. Дискреційна політика безпеки

Основою дискреційної політики безпеки (ДПБ) є дискрец ійне управління

доступом (Discretionary Access Control – DAC), яке визначається двома

властивостями:

• всі суб’єкти і об’єкти системи повинні бути однозначно ідентифіковані;

• права доступу суб’єкта до об’єкта системи визначаються на основі

деякого зовнішнього відносно системи правила і реалізую ться шляхом

безпосереднього звертання суб’єктів до об’єктів на основі певних атрибутів

доступу.

102

Щодо першої властивості, то вона є характерною і необхідною для будь-

яких політик і п ідкреслює основну суть захисту – щоб щось захищати, потрібно

принаймні розібратися і перерахувати (так би мовити , провести

інвентаризацію ) все те, що є в наявн о ст і. Д р у га – це фактично суть ДПБ.

Назва пункту є досло вным перекладом Discretionary policy, ще одним

варіантом перекладу є наступний – размежувальна політика. Ця політика – одна

з самих розповсюджених у світі, в системах за замовченням мається н а увазі

саме ця політика.

Серед основних вимог, що пред’являються до дискреційного механізму

управління доступом при його реалізації, слід виділити наступні:

• СЗІ повинна контролювати доступ тільки ідентифікованих (а потім

поїменованих) суб’єктів до об’єктів;

• для кожної пари (суб’єкт – об’єкт) має бути заданим явне і однозначне

перечислення допустимих типів доступів, тобто санкціонованих (дозволених)

доступів для кожної пари об’єкт – суб’єкт;

• в системі повинен бути реалізованим механізм, який реалізує

дискреційні правила доступу;

• контроль доступу повинен бути застосований для кожної пари суб’єкт

– об’єкт;

• механізм реалізації дискреційного контролю доступу повинен містити

можливість санкціонованої зміни як правил та прав розмежування доступу, так

і зміни списків ко р и сту в а чів та об ’є кт ів;

• право зміни правил розмежування доступу надається тільки

виділеним суб’єктам;

• повинен бути реалізований механізм керування, який обмежує

розповсюдження прав на доступ.

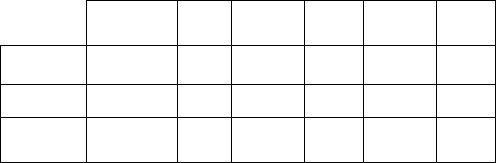

Наведені вимоги до ДПБ реалізуються за допомогою матриці доступу

(access matrix), яка ф іксує м но жи ну доступів кожного суб’єкта до доступних

йому об’єктів та суб’єктів.

103

Нехай О – множина об’єктів, S – множина суб’єктів, S⊆O. Якщо

U={U

1

,...,U

m

} – множина користувачів, то можна визначити відображення {own:

О!U}, R – множина можливих видів доступів в даній системі. Відповідно до

цього відображення кожний об’єкт об’являється власністю відповідного

користувача. Користувач, що є власником об’єкта, має певні права доступу до

нього, а іноді і право передавати частину або навіть усі права іншим

користувачам. Крім того, власник об’єкта визн ачає права доступу інших

суб’єктів до даного об’єкта, тобто фактично визн ачає політику безпеки

стосовно цього об’єкта. Вказані пр ава доступу записую ться у вигляді матриці

доступу М, елемен ти якої є підмножинами мно жини R, що визначають доступи

суб’єктів S

i

, i=1,2,...,n до об’єктів O

j

, j=1,2,...,m

1

O

…

m

O

1

S

…

n

S

1

S

own,

r

,w

М =

…

n

S

В даній таблиці для прикладу бачимо, що суб’єкт

1

S

є власником об’єкта

1

O

(own) і має до нього права на дост уп r (на читання) і w (на запи с).

Існують різні варианти задання матриці д ост упу . Найбільш

розповсюдженими є наступні.

1. Листи можливостей (privilege list, profile): для кожного суб’єкта

створюється лист (файл) усіх об’єктів, до яких він має доступ . Фактично, це

рядок матриці доступу.

2. Листи контролю доступу (access control list): для кожного об’єкта

створюється список усіх суб’єктів, що мають доступи до нього, або це стовпчик

матриці доступу.

Якщо згадати інтерпретацію зміни станів системи у вигляді траєкторії, то

дискреційна політика пов’язана з вихідною моделлю таким чином, що

траєкторії процесів в обчислювальній системі обмежуються в кожному доступі.

104

Тобто вершини кожного графа розбиваються на класи і доступ в кожному класі

визначається св оїми правилами кожним власником. Множина несприятл иви х

траєкторій N для даного класу політик визначається наявністю несприятливих

станів, які в свою чергу визначаються заборонам и на деякі дуги. Дискреційна

політика, як найбільш розповсюджена, піддавалася ретельним формальним

дослідженням. Існує багато різних видів цієї політики.

До переваг цього класу політик слід віднести:

• відносно просту реалізацію та підтримку відповідних механізмів

захисту. Саме цим обумовлений той факт, що більшість розповсюджених в

теперешній час захищених ІТС забезпечують виконання положень ДПБ;

• при її реалізації досягається велика економія пам’яті, оскільки

матриця доступів звичайно буває дуже розрядженою, що дозволяє

застосовувати техніку роботи з розрядженими матр ицями .

Проте виявилося багато проблем захисту, яких ця політика вирішити не в

змозі.

Найбільш важливою вадою цього класу політик є те, що вони не

витримують атак за допомогою «Троянського коня», оскільки вони

контролюють лише операції доступу суб’єктів до об’єктів, а н е інф ормаційні

потоки. Тому, коли «троянський кінь» переносить інформацію з доступного

користувачу об’єкта в об’єкт, доступний зловмиснику, формально правила не

порушуються, проте витік інформації здійснюється. Це, зокрема, означає, що

СЗІ, яка її реалізує, погано захищає від проникнення вирусів в систему і інших

засобів прихованої руйнівної дії. Проілюструємо п ринцип атаки «Троянськи м

конем» на простому модельному прикладі.

Приклад. Нехай U

1

– законний ко ристу вач, а U

2

– користувач-зловм исник,

О

1

– об’єкт, що містить цінну інформацію, O

2

– програма, що містить скриту

програму «Троянський кінь» Т , і М – матриця доступу, яка в даному випадку

має вигляд:

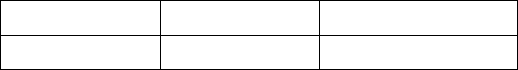

О

1

O

2

105

М=

U

1

own,r,w

U

2

own,r,w

Проникнення програми може відбуватися наступним чином. З ловмисник

U

2

створює програму О

2

і, оскільки він є її власником, надає законному

користувачу U

1

можливість запускати її і записувати в об’єкт О

2

інформацію.

Після цього, користувач-зловмисник якимось чином ініціює, щоб U

1

запустив

цю програму (наприклад, О

2

– це цікава комп’ютерна ігра, яку він запропонував

користувачу U

1

для розваги). Користувач U

1

запускає О

2

і тим самим запускає

скриту програму Т, яка фактично, маючи права користувача U

1

(оскіль ки саме

від його імені вона запущена), має доступ і до об’єкта О

1

(який, можливо,

містить цінну інформацію), а, отже, списує в себе (тобто в об ’єкт О

2

або в якесь

інше доступне для U

2

місце) інформацію, що міститься в О

1

. Після цього, хазяїн

(користувач-зловмисник) U

2

об’єкта О

2

, користую чись правами власника, має

можливість считувати з O

2

(або з іншого доступного для нього м ісця ) цінну

інформацію, що бул а списана з об’єкта О

1

. До речі, тут фактично реалізується

прихований канал витоку за пам’яттю.

Наступна проблема ДПБ – автоматичне визначення прав. Так як об’єктів

багато і їх кількість безперервно змінюється, то задати заздалегідь вручну

перелік прав кожного суб’єкта на доступ до об’єктів неможливо. Тому матриця

доступу різними способами агрегується, наприклад, в якості суб’єктів

залишаються тільки користувачі, а у відповідну комірку матриці вставляються

формули функцій, обчислення яких визначає права доступу суб’єкта,

породженого користувачем, до об’єкта. Звичайно, ці функції можуть

змінюватися за часом. Зокрема, можливе вилучен ня прав після ви конан ня

деякої події. Можливі модифікації, які залежать від інших параметрів.

Ще одна з найважливішіх проблем при використанні ДПБ – це контроль

розповсюдження прав доступу. Найчастіше буває, що власник файла передає

вміст файла іншому користувачу і той, таким чином, фактично набуває права

власника на цю інформацію. Отже, права м ожуть розповсюджуватися, і навіть,

якщо перш ий власник не хотів передати доступ іншому суб’єкту до своєї

106

інформації, т о після декіл ько х кроків п ер ед ач а прав мо ж е відбутися незалежно

від його волі. Виникає задача про умови, за якими в такій системі деякий

суб’єкт рано чи пізно отримає необхідний йому доступ.

Далі, при використанні ДПБ виникає питання в и з на че нн я правил

розповсюдження прав доступу і аналізу їх впливу на безпеку ІТС. В загальному

випадку при використанні ДПБ органом, який її реалізує і який при

санкціонуванні доступу су б’єкта до об’єкта керується деяким набором правил,

стоїть задача, яку алгоритм ічно неможливо роз’вязати: перевірити, призведуть

його дії до порушень безпеки чи ні.

Слід також додати, що для ДПБ характерною є децентралізація у процесі

керування СЗІ, що теж слід вважати негативною властивістю.

Отже, матриця доступів не є тим механізмом, який дозволив би

реалізувати ясну і чітку СЗІ в ІТС. Більш досконалою ПБ виявилася мандатна

ПБ.

4.3. Мандатна політика безпеки

Основу мандатної (повноважної) політики безпеки складає мандатне

управління доступом (Mandatory Access Control – MAC), яке має на увазі, що:

• всі суб’єкти і об’єкти повинні бути однозначно ідентифіковані;

• задано лінійно упорядкований набір міток таємності;

• кожному об’єкту системи привласнена мітка таємності, яка визначає

цінність інформації, що міститься в ньому – його рівень таємності в ІТС;

• кожному суб’єкту системи привласнена мітка таємності, яка визначає

рівень довіри до нього в ІТС – максимальне значення мітки таємності об’єктів,

до яких суб’єкт має доступ; мітка таємності суб’єкта н азивається й ого рівнем

доступу

• доступ суб’єкта до об’єкта здійснюється шляхом порівняння їх міток

таємності.

Як раніше зазначалося, перше положення є характерним і необхідним для

будь-яких політик і підкреслює основну суть захисту – щоб щось захищати,

107

потрібно принаймні розібратися і перерахувати все те, що є в наявн о сті. Всі

інші складать сут ь МПБ.

До мандатного керування доступом пред’являються наступні вимоги:

• кожному об’єкту та суб’єкту повинні співставлятися класифікаційні

мітки;

• в системі повинно бути реалізовано процес запиту і отримання

класифікаційних міток;

• в системі повинно бути реалізовано мандатний принцип контролю

читання та запису;

• механізм реалізації мандатного контролю доступу повинен містити

можливість санкціонованої зміни як правил та прав розмежування доступу, так

і зміни списків ко р и сту в а чів та об ’є кт ів;

• в системі повинен бути реалізованим диспетчер доступу (звернень),

тобто засіб, що контролює всі звернення, а також розмежує доступ відповідно

до заданого принципу розмежування.

Основна ціль МПБ – запобігання витоку інформації від об’єктів з в и со ки м

рівнем доступу до об’єктів з низким рівнем доступу, тобто протидія

виникненню в АС інформаційних каналів зверху вниз. Вона оперує, таким

чином, поняттями інформаційного потоку і цінности (певним значенням мітки

секретності) інфор маційни х об’єктів, а н е атрибу та м и досту п у, як це

здійснюється в ДПБ.

Отже, поняття решітки цінностей L, введеної раніше, а також п о н ят тя

інформаційно го пот о ку є основ о ю М П Б . Для більш по вн о го ро зу м інн я суті

МПБ наведемо деякі означення.

Цінність інформаційних об’єктів, як раніше зазна чал о ся , часто дуже важко

визначити. Однак досвід показує, щ о в будь-якій ІТС майже завжди, навіть на

рівні інтуїції, для будь-якої пари об’єктів Х та Y можна сказати, який з них

більш цінний. Тобто можна вважати, що таким чином фактично визначається

деяка однозначна функція с(Х) (тобто відо бра же ння {с: O→L}), яка дозволяє

для будь-яких об’єктів Х і Y сказати, що коли Y більш цінний об’єкт, ніж X, то

108

c(Y)>c(X). І н авп аки , в силу однозначності, якщ о c(Y)>c(X), то Y – більш ц інний

об’єкт, ніж X. То ді можн а керув ати поток ам и інформ ац ії: потік інформ ац ії від Х

до Y дозволяється, якщо с(Х)≤c(Y), і не дозволяється, якщо c(X)>c(Y).

Таким чином, МП Б має справу з множиною інформаційних потоків, яка

ділиться на дозволені і недозволені дуже простою умовою – значенням

наведеної функції. Інакше кажучи, управління потоками інформації

здійснюється через контроль доступів.

Означення. Політика М ПБ вважає інформаційний потік Х→Y дозволени м

тоді і тільки тоді, коли c(Y)>c(X) в решітці L.

Однак відзначена простота умови торкається усіх інформаційних потоків,

яких в систем і величезна кількість. Тому наведене означення не є

конструктивним. Хотілося б мати конструктивне означення на мові доступів.

Для простоти розглянемо клас систем з двома ви дами доступів r і w

(звичайно, можуть бу ти і інші доступи, але вони або н е в изна чаю т ь

інформаційни х по то к ів, аб о ви р аж а ю т ься чер ез w і r). Неха й про цес S в ході

розв’язання своєї задачи послідовно звертається до об’єктів О

1

,О

2

,...,О

n

(деякі з

них можуть виникати ході розв’язання задачи). Нехай

.OS...,,ОS,ОS...,,ОS

n

w

k

w

k

rr

!→!!→!!→!!→!

+11

.

Тоді за виконання умов c(S)>c(O

i

), i=l,....k, відповідні потоки інформац ії,

що визначаються доступом r, б у ду ть й ти в дозволеном у п о л іти ко ю МПБ

напрямку, а при c(S)≤c(O

j

), j=k+1,..,п, потоки, що визначаються доступом w,

будуть також йти в дозволеному н апрямку. Таким чином, в результаті

виконання задачі процесом S, всі інформаційні потоки задовольняють політиці

MПБ. Такого якісного аналізу виявляється достатньо, щоб класифіку в ати

майже всі процеси і прийняти рішення про виконання або ні політики MПБ.

Якщо десь політика MПБ порушується, то відповідний доступ не дозволяється.

Причому дозволеність ланцюжків зовсім не означає, що суб’єкт S не може

створити об’єкт О такий, що c(S)>c(О). Одна к він не може писати туди

інформацію. При передачі управлі ння суб’єкту S потік інформації від процесу S

або до нього перериваєтся (хоча в нього інші процеси можуть записувати або

109

зчитувати з нього). При цьому, якщо правила напрямку потоку при r и w

виконуютьсяся, то MПБ підтримується, якщо ж ні, то відповідний процес не

отримає доступу. Таким чином, при х од и мо до керування потоками через

контроль доступів. Тобто для певного класу систем отримаєм о конструктивний

опис політики MПБ.

Означення. В системі з двома доступами r і w політика MПБ визначається

наступними правилами доступу

).()(

),()(

YcXcYX

YcXcYX

w

r

≤⇔#→#

≥⇔#→#

MПБ в сучасних системах захисту на практиці реалізується мандатним

контролем. Він реалізується на найни жчому апаратно-програмному рівні, що

дозволяє досить ефективно будувати захищене середовище для механизма

мандатного контроля. Пристрій мандатного контролю називають монітором

звернень. Мандатний контроль ще називають обов’язковим, так як його має

проходити кожне звернення суб’єкта до об’єкта, якщо вони знаходяться під

захистом СЗІ. Організується в ін так: кожний об’єкт О має мітку з інформацєю

про свій рівень секретності c(O); кож н и й суб’єкт S також має мітку з

інформацією про те, до яких об’єктів він має право доступу c(S). Манд ат ни й

контроль порівнює мітки і задовольняє запит суб’єкта S до об’єкта О на

читання, якщо c(S)>c(О) і задовол ьня є запит на зап ис, якщо c(S)≤c(О). Таким

чином, мандатний контроль реалізує МПБ.

MПБ виявляється стійкою до атак «Троянський кінь», як показує

наступний модельний приклад.

Приклад. Нехай користувачі U

1

і U

2

знаходяться на різних рівнях доступу,

тобто, наприклад, c(U

1

)>c(U

2

). Якщо U

1

може помістити в об’єкт О

1

цінну

інформацію, то це означає, що він може писати туди і, звичайно,

c(U

2

)<c(U

1

)<c(О

1

), тобто с(U

2

)<с(О

1

). Тоді для будь-якої програми «Троянський

кінь» Т, що може міститися в об’є кті O

2

, який якраз може считувати

інформацию з О

1

, повинно виконуватися співвідношення

)()(

12

OcOc ≥

.

110

Це означає, що c(O

2

)>c(U

2

) і користувач U

2

не має права прочитати з O

2

,

що і робить зйом інформації з О

1

і записування в O

2

безсенсовним.

Найчастіше МПБ описують в термінах, поняттях і визначеннях

властивостей моделі Белла-Лападула [74]. В р ам ках цієї м од ел і доводиться

важливе твердження, яке вказує на принципіальну відміну систем, що

реалізують мандатний захист, від систем з дискреційним захистом: якщо

початковий стан системи безпечний і всі переходи системи зі стану в стан не

порушують обмежень, сформульованих ПБ, то будь-який стан системи

безпечний.

Знову, якщо згадати попередню інтерпретацію зміни стан ів ІТС у вигляді

траєкторії, то МПБ характеризується тим, що траєкторії процесів в

обчислювальній системі обмежуються певною множиною доступів суб’єктів до

об’єктів. Тобто вершин и кожного графа розбиваються на класи (за рівнями

таємності та довіри) і доступ в кожному класі визначається певними

напрямками дуг. Множина несприятливих траєкторій N для даного класу

політик визначається множиною частин траєкторій, які в свою чергу

визначаються протилежними напрямками руху за деякими дугами.

Наведемо ряд переваг МПБ порівняно з ДПБ.

1. Для систем, де реалізовано МПБ, є характерним більш високий ступінь

надійності. Це пов’язано з тим, що за правилами МП Б відстежуються не тільки

правила доступу суб’єктів системи до об’єктів, але і стан самої АС. Таким

чином, канали витоку в системах такого типу не закладені первісно (що є в

положеннях ДПБ), а можуть виникнути тільки за практичної реалізації систем

внаслідок помилок розробника.

2. Правила МПБ більш ясні і прості для розуміння розробниками і

користувачами ІТС, що також є фактором, що позитивно впл и в ає на рівень

безпеки системи.

3. МПБ стійка до атак типу «Троянський кінь».

4. МПБ допускає можливість точного математичного доказу, що дана

система в заданих умовах підтримує ПБ.