Антонюк А.О. Теоретичні основи захисту інформації

Подождите немного. Документ загружается.

91

5) визначення відносин між множинами ДФ, уразливостей і загроз.

Для формування множин суттєвостей, що фігурують в про ц ес і реал із ац ії

загрози, необхідно вибрати зручну для представлення цих множин

класифікацію. При цьому доцільно враховувати специфіку конкретної ІТС і

віддавати перевагу найактуальнішій класифікації. Модель загроз може

представлятися у вигляді таблиці, яка також може супроводитися додатковими

таблицями, що характеризують кожну окрему множину суттєвостей, що

містяться в моделі загроз, і забезпечених відповідними ідентифікаторами.

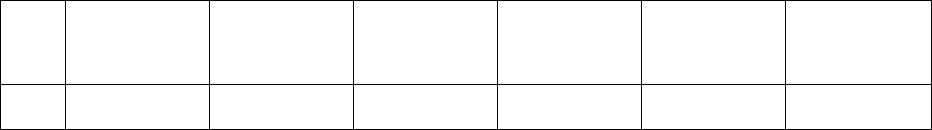

Таблиця 2. Приклад узагальненої моделі загроз в ІТС

№Н

п/п

Назва і тип

загрози

Суб'єкт

загрози

Об'єкт

загрози

Можлива

атака

ДФ

Уразливість

1

T

l

(τ)

S

m

(τ)

O

n

(τ)

A

i

(τ)

D

j

(τ)

V

k

(τ)

Тепер, підсумовуючи наведені міркування, можна сказати, що

запропоновані положен ня дозволяють істотно спростити процес побудови

моделі загроз при створенні захищених ІТС. Зокрема, приведений підхід:

• є універсальни м завдяки можливості опису практично будь-якої

реальної ситуації;

• є інваріантним відносно застосування до різних класів і типів ІТС;

• використовує усі відомі на сьогодні чинники, що є причетними до

загроз інформації;

• враховує будь-які відомі на сьогодні класифікації вхідних понять;

• підтверджує аксіому 4, що основна суть безпеки інформації – це

керування доступами;

• є відкритим , оскільки передбачає додавання нових п онять (які

можливо виникнуть з розвитком інформаційних технологій).

Проте, формальний опис даних множин може бути неоднозначним,

оскільки на практиці часто складно визначити чітку грань між поняттями ДФ,

уразливості і загрози. Крім того, даний підхід з самого початку не припускає

можливості побудови універсальної моделі загроз, оскільки всі можливі загрози

92

перерахувати неможливо унаслідок появи нових, що виникають по мірі

розвитку технологій. Тому пріоритетною задачею експерта у сфері безпеки

інформації при ро зр о бц і моделі загроз є виділення найістотніших загроз для

конкретної ІТС.

93

РОЗДІЛ 4. ПОЛІТИКА Б Е З П Е К И

4.1. Поняття політики безпеки

Фундаментальним поняттям захисту інформації є політика безпеки або

політика захисту. Важливість цього поняття важко переоцінити – можна

навести приклади, кол и правильн о сформул ь ов а н а політика є чи не єдиним

механізмом захисту від НСД.

При розгляді питань безпеки інформації в ІТС, завжди говорять про

наявність деяких «бажаних» станів системи. Ці бажані стани (які бувають

звичайно представлені в термінах моделі самої ІТС) описують «захищеність»

системи. Поняття «захищеності» принцип ово не відрізняється від інш их

властивостей технічної системи, наприклад, «надійної роботи». Особливістю

поняття «захищеність» є його тісний зв’язок з поняттям «загроза» (те, що може

бути причиною виводу системи з захищеного стану).

Отже, виділяються три компоненти, що пов’язані з порушенням безпеки

системи:

• «загроза» – зовнішнє в ідносно си стеми джерело порушення властиво сті

«захищеність» або «зловмисник»;

• «об’єкт атаки» (О) – частина системі, на яку діє загроза;

• «канал взаємодії» – середовище переносу зловмисн ої дії.

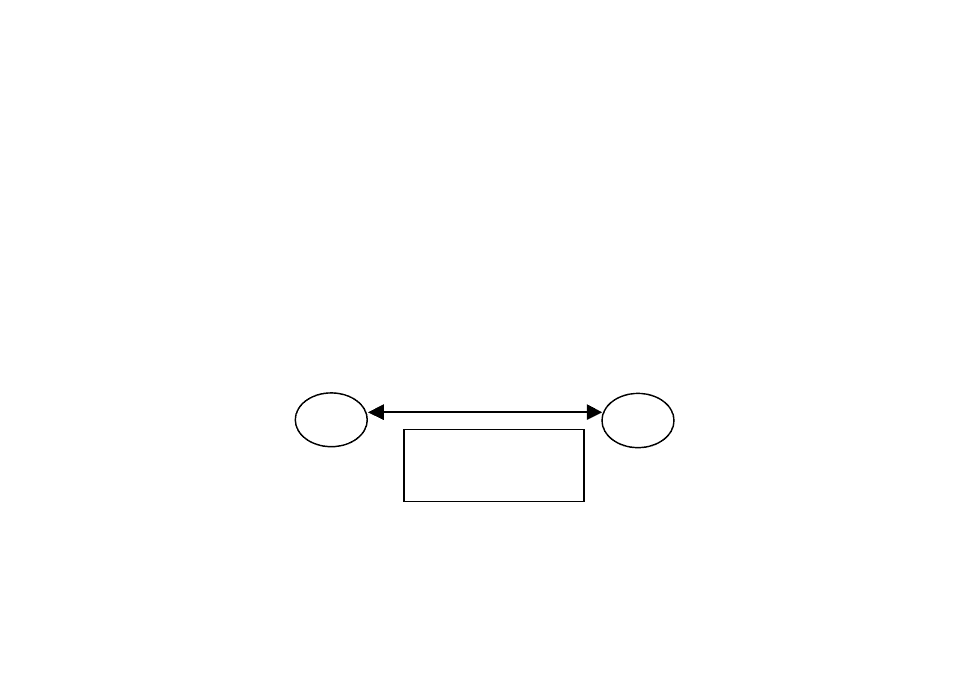

Схематично взаємодію цих компонент можна зобразити наступною

схемою

Інтегральною х ар акт ери сти кою , яка об’єднує всі ці ком поненти, є політика

безпеки – якісний (або якісно-кількісний) вираз властивостей захищеності в

термінах, що представляють си стему. Опис ПБ повинен включати або

ураховувати властивості загрози, об’єкта атаки та каналу дії.

Якщо дивитись на зміст ПБ з більш загальних п озиц ії, то слід зазначити,

що з ПБ необхідно пов’язувати поняття оптимальності рішень з організації та

підтримки системи захисту, що приймаються. Іноді вдається досягти загально

ЗЛ

.../

/.

О

Канал

взаємодії

94

прийнятого розуміння оптимальності прийнятого рішення і навіть довести його

існування. О дн а к, коли розв'язо к багатоальтернатив н и й , то загальнопри й н ято г о

розуміння оптимальності немає, а в тих випадках, коли розглядається питання

про оптимальний у якомусь сенсі розв'язок, то його існування, частіше всього,

вдається довести лише в окремих задачах.

Подібна ситуація існує і в задачах захисту інформації, оскільки

неоднозначним є рішення про те, що система є захищеною. Неоднозначність

такого рішення є наслідком неоднозначності про побудову системи захисту

ІТС, неоднозначност і заб езпечення ІТС технічними та програмними засобами

захисту, неоднозначності забезпечен ня людськими ресурсами і т.д. Крім того,

система захисту – не самоціль, а має лише підпорядковане значення і має нести

підпорядковану функцію в порівнянні з головною метою обчислювального

процесу. В таких неоднозначних умовах для прийняття оптимальних рішень

слід ураховувати вели чезну кількість різноманітних факторів, користуючись

іноді простим з до р ов и м гл у зд о м . Н ав ед ем о п р ик л ад и [41].

Приклад. Нехай два відділи в деякій організації ведуть розробки двох

проблем. Кожний з відділів користається своїми базами даних, у тому числі і

для збору інформації про рішення проблем. Припустимо, що серед множин

задач першого і дру гого відділів виявилися однакові. Н а жаль, звичайний

адміністратор служби безпеки, що дозволяє чи забороняє доступ до баз, не в

змозі вирішити, що в двох базах накопичується інформація з рішен ня одн ієї і

тієї ж задачі. Розглянемо різні кардинальн і рішення адміністратора із

забезпечення безпеки інформації.

1. Якщо він дозволить доступ відділів до баз один одного, то співробітники

одного з них, взявши інформацію з іншої бази чи зі своєї, анонімно, і тому

безкарно, зможуть продати цю інформацію, тому що немає персональної

відповідальності (неможливо установити, хто саме п родав інформацію з даної

бази). При цьому безкарність іноді може навіть стимулювати злочин.

2. Якщ о він не дозволить доступ відділів до баз один одного, то виникає

небезпека збитку через недоступність інформації (одні вирішили задачу, а інші

95

– ні; тоді задача іншого відділу виявиться невирішеної, через що можливий

великий збиток для організації, тому що відповідну проблему могли вирішити

конкуренти).

Очевидно, що в обох випадках досягається зниження однієї небезпеки за

рахунок зростання іншої. Також цілком зрозуміло, що для прийняття кінцевого

оптимального рішення слід урахувати багато додаткової і конкретної для даної

організації ін ф ор м а ції. З о кр е м а, м о ж л и во с лід п о си л ит и ко н тр о л ь з а до с ту п о м

до конкретних даних або дозволити доступ обмеженій кількості співробітників

і т.д.

Під поняттям ПБ інформації розуміється організована сукупність

документованих керівних ріш ень, спрямованих на захист інформації і

асоційованих із нею р есурсів системи. П Б викладає систему поглядів, основних

принципів, практичних рекомендацій і вимог, що закладаються в основу

реалізованої в системі комплексної системи захисту інформації.

Формування ПБ є дуже складним аналітичним і важко формалізованим

процесом. Існують різні типи конкретних політик, причому деякі з них

припускають достатньо високий рівень формалізації. Більше того, існують

точні доказові методи оцінки ПБ.

Помітимо відмінність ПБ від уживаного поняття санкціонованого (або

легального) доступу.

Перша відмінність полягає в тому, що політика визначає як дозволені, так і

недозволені доступи, фактично вона має визначати всі можливі результати.

Друга відмінність – ПБ по своєму визначенню є конструктивною і може

бути основою визначення деякого автомата чи апарата для своєї реалізації.

Приклад. Сформулюємо просту політику безпеки в деякій установі. Ціль,

що стоїть перед захистом – забезпечення таємності інформації. ПБ полягає в

наступному: кожен користувач користується своїми і тільки своїми даними, не

обмінюючись з іншими користувачами. Легко побудувати систему, щ о

підтримує цю політику. Це система, в якій кожен користувач має свій

персональний комп'ютер у персональній охоронюваній кімнаті, куди не

96

допускаються, крім нього, стор онн і особи. Легко бачити, що сформу льован а

вище політика реалізується в цій системі. Будемо називати таку політику

тривіальною розмежувальною (дискреційною) політикою.

ПБ майже завжди визначається неоднозначно і, звичайно, завжди пов'язана

з практичною реалізацією системи і механізмів захисту. Наприкл ад, ПБ у

попередньому прикладі може цілком змінитися, якщо в організації н емає

достатнього числа комп'ютерів і приміщень для п ідтримки цієї політики.

Дійсно, що робити, коли в системі лише одна кімната з декількома

комп’ютерами або ще гірше – лише один комп’ютер на усіх.

Побудова політики безпеки звичайно відповідає наступним крокам:

1 крок. В інформацію вноситься структура цінностей і проводиться аналіз

ризику.

2 крок. Визначаються правила для будь-якого п роцесу користування даним

видом доступу до елементів інформації, що має дану оцінку цінностей.

Однак реалізація цих кроків є складною задачею. Результатом

помилкового чи бездумного визначення правил ПБ, як правило, є руйнування

цінності інформації без порушення політики. Таким чином, навіть гарна

система захисту може бути «прозорою» для зловм исника пр и поган ий ПБ .

Розглянемо наступні приклади.

Приклад. Нехай банківські рахунки зберігаються в зашифрованому виді у

файлах ЕОМ. Для шифрування, природно, використовується надійна система

шифру, яка для більшої надійності реалізована поза комп'ютером і оперується

за допомогою довіреної особи. Звичайно, служба безпеки банка переконана, що

якщо шифр стійкий, то зазначеним сп особом інформ ація добре захи щен а. Саме

в цьому полягає основний зміст захисту, а, отже, і політики безпеки. Дійсно,

прочитати її при гарному шифрі неможливо, але службовець банку, що знає

стандарти запов ненн я рахунків і має доступ до комп'ютера, мо же замінити

частину шифртексту у своєму рахунку на шифртекст у рахунку багатого

клієнта. Якщо формати збіглися (навіть випадк ово ), то рахунок такого

службовця з великою ймовірністю може зрости. Як бачимо, в даній задачі

97

небезпека для цілісності інформації стає значно вище небезпеки для п ору шен ня

таємності і хоча обрана ПБ добре захищає від порушень таємності

(конфіденційності), проте не орієнтована н а небезпеку для цілісност і. Такий

канал витоку легко перекрити, якщо ввести додатковий контроль цілісності

рахунків.

Приклад. Якщо невдало вибрати ПБ, то можна показати, як користувач,

що не має доступу до таємної інформації, реалізує канал витоку таємних даних

про те, де в пустелі знаходиться колодязь з водою (нехай, для простоти, у

розглянутій місцевості є тільки один колодязь). Отже, інформація про карту

будь-якої ділянки пустелі є нетаємн ою, але координати колодязя є таємною

інформацією. Для одержанн я таємної інформації користувач робить

послідовність запитів у базу даних, причому кожен наступний запит (можна

говорити про кроки алгоритму користувача) ви значається відповіддю на

попередній.

1 крок. Розбивається район (для зручності – прямокутник) на вертикальні

смуги і робиться запит н а ці ділянки в базу даних. Згідно до обраної ПБ

відповідь подається в двох формах:

• відмовлення від показу карти, якщо вона таємна, так як користувачу,

що не має допуску до таємної інформації, база даних, природно, не повинна її

показувати;

• представлення карти на екрані, якщо ділянка не містить колодязя.

Далі користувачем послідовно здійснюються запити щодо карти кожної із

смуг. Як тільки користувач натикається на смугу, що містить ко лодязь, він,

звичайно, отримує по відомлен ня про відмовлення в доступі, отже, висновок для

нього – в даній смузі є колодязь.

2 крок. Розбивається смуга, де є колодязь (тобто та смуга, для якої є

відмовлення в доступі) на окремі ділянки по горизонталі і знову робиться запит

в базу даних. Відмовлення знову означає, що в даній ділянці є колодязь.

У результаті обчислюються координати колодязя, причому це можна

зробити з будь-якою заздалегідь заданою точністю (залежно від рівня

98

дискретизації ділянок пустелі). Таким чином, П Б дотримана, однак відбувся

витік таємної інформації.

Зрозуміло, що в даному прикладі ПБ можна підкорегувати наступним

чином: нехай будь-який користувач одержує карту за запитом, але користувач з

допуском до таємної інформації одержує карту з нанесеними координатами

колодязем, а користувач без такого доступу – без координатів колодязя. У

цьому випадку канал, побудований вище, не працює і ПБ надійно захищатиме

інформацію. Тут ще слід додати, що в ПБ повинно бути зафіксовано обмеження

на кількість запитів певного (однакового) типу (наприклад, до трьох запитів).

За означенням [1-4], під ПБ інформації розуміється набір зако нів, правил,

обмежень, рекомендацій та ін., які регламентують порядок обробки інформації і

спрямовані на зах ист інформації від певних загроз. Термін «політика безпеки»

може бути застосовано до організації, ІТС, операційної системи, послуги, що

реалізується системою (набору функцій) для забезпечення захисту від певних

загроз, і т.д. Чим дрібніше об'єкт, відносно якого застосовується дан ий термін,

тим конкретніше і формальніше стають правила.

ПБ інформації в ІТС є частиною загальної ПБ організації і може

успадковувати, зокрема, положення державної політики у галузі захисту

інформації. Для к ожної ІТС ПБ інформації може бути ін ди в іду ал ь но ю і мо же

залежати від конкретної технології обробки інфор мації, що реалізується,

особливостей ОС, фізичного середовища і від багатьох інших чинників.

ПБ інформації, що реалізуються різними КС будуть відрізнятися не тільки

тим, що реалізовані в них функції захисту можуть забезпечувати захист від

різних типів загроз, але і в зв'язку з тим, що ресурси КС можуть істотно

відрізнятись. Так, якщо ОС оперує файлами, то СКБД має справу із записами,

розподіленими в різних файлах.

Для визначення і формалізації процесу розробки ПБ в деякій організації

звичайно необхідно розробляти два комплекти документів [10]:

1. Узагальнена політика (program-level).

2. Проблемно-орієнтована (окрема) політика (issue-specific).

99

Основна функція узагальненої ПБ є визначення програми ЗІ, призначення

відповідальних за її виконання осіб, формулювання цілей і об’єктів захисту, а

також вироблення схеми для зм ушуван ня додержання розроблених правил і

вказівок. Компонентами узагальненої ПБ вважаються призначення, область

розповсюдження, визначення цілей ЗІ, розподіл відповідальності за виконання і

методи змушування додержання правил.

Проблемно-орієнтована ПБ необхідна для виділення певних проблемних

областей і визначення позицій організації у відношенні до них.

Якщо узагальнена П Б описує глобальні аспекти ЗІ і її схему, то окремі ПБ

розробляються для деяких видів діяльно ст і й у деяких випадках для конкретн и х

систем (наприклад, для зах исту електронн ої кореспонден ції). Таким чином,

окремі П Б стандартизують роботу і зменшують потенційний ризик, який

виникає при некоректному використанні інформаційних ресурсів. Проблемно-

орієнтована ПБ частково визначає керівні принципи при створенні

функціональних інструкцій для співробітників організації. Формуючи окрему

ПБ, виділяють наступні її компоненти: формулювання проблеми, визначення

позиції організації, визначення області розповсюдження, ролей і

відповідальності, а також призначення осіб для контактів по даному питанню.

Частина ПБ, яка регламентує правила доступу користувачів і процесів до

ресурсів КС, складає правила розмежування доступу (access mediation rules).

Зважаючи на технічні та програмно-апаратні проблеми, що виникають при

організації захисту в захищених ІТС, в багатьох випадках достатній рівень

захищеності досягається за рахунок вдало реалізованої ПБ, причому іноді ПБ

може залишитися майже єдиним засобом забезпечення захисту. Таму розробка,

дослідження та правильне застосування ПБ є винятково актуальною проблемою

сучасних СЗІ.

Створення життєздатної ПБ – важлива і складна задача, яка вимагає

розуміння цілей ЗІ, а також потенційної користі від її розробки. Том у необхідно

розробляти структурні підходи для ф ормування ПБ, які включали б до себе

способи розподілу обов'язків, підходи для розробки узагальненої й окрем их

100

компонент у вигляді узгодженої політики ЗІ, а також рекомендації щодо

формування на її основі наборів функціональних інструкцій. Політика ЗІ

допомагає визначить стандарти, керівні інструкції і правила для всіх робітників

в організації.

ПБ може бути викладена як на описовому рівні, так за і допомогою деякої

формальної мови. Вона є необхідною (а іноді, і достатньою) умовою безпеки

системи. Формал ьний вираз політики безпеки називають моделлю ПБ [1-4].

Основна ціль створення ПБ інформаційної системи і опису її у вигляді

формальної моделі – це визначення умов, якім має підпорядковуватися

поведінка системи, вироблення критерію безпеки і проведення формального

доказу відповідності системи цьому критерію при додержанні встановлених

правил і обмежень. На практиці це означає, що тільки уповноважені

користувачі можуть отримати доступ до інформації і вони зможуть здійснювати

з інформацією тільки санкціоновані дії.

Незважаючи на те, що створення формальних моделей вимагає суттєвих

витрат, вони складні для розуміння і вимагають певної інтерпретації для

застосування в реальних системах, слід кон статувати , що формальні моделі

потрібні, тому що тільки за їх допомогою можна довести безпеку системи,

спираючись на об’єктивні і незаперечні постулати математичної теорії.

Загальним підходом щодо всіх моделей є р озділ множи ни суттєвостей, що

складають систему, на множини суб’єктів і об’єктів, хоча самі ви знач енн я

понять об’єкт і суб’єкт в різних моделях можуть суттєво відрізнятися. Взаємодії

в системі моделюються встановленням відношень певного типу між суб’єктами

і об’єктами. Множи на типів в ідн о ш ен ь визначається у вигл яді набору операцій,

які суб’єкти можуть здійснювати н ад об’єктами. Всі операції в системі

контролюються певним спеціально призначеним для цього суб’єктом і

забороняються або дозволяються відпо відно до прави л ПБ. ПБ задається у

вигляді правил, відповідно до яких мають виконуватися всі взаємодії між

суб’єктами та об’єктами. Взаємодії, що призводять до порушень цих правил,

припиняються засобами контролю доступу і не можуть бути здійснені.