Власова Л.А. Защита информации

Подождите немного. Документ загружается.

1. Разглашение параметров учётной записи.

2. Вмешательство в функционирование компонентов парольной системы.

Существуют следующие наиболее распространённые методы получения

паролей:

- метод тотального перебора: опробываются все ключи последовательно,

один за другим;

- словарная атака – для перебора используется словарь наиболее

вероятных ключей. В словарь обычно входят:

а) известная личная информация о владельце пароля;

б) словарная база данных, составленная из имён людей, героев

мультфильмов и мифических животных, ругательств, чисел, названий фильмов и

т. д.;

в) слова, которые получены внесением различных изменений в словарную

базу данных (например, изменение регистра символов, транслитерация,

изменение порядка написания слова, замена буквы о на цифру 0, i- на 1 и пр.);

г) пары слов;

- проверка паролей, устанавливаемых в системах по умолчанию

(разновидность словарной атаки). В некоторых случаях администратор

программного обеспечения, установив или получив новый продукт от

разработчика, не удосуживается проверить, из чего состоит система

безопасности. Как следствие, пароль, установленный фирмой-разработчиком по

умолчанию, остаётся основным паролем в системе;

- получение паролей из самой системы на основе программной и

аппаратной реализации конкретной системы. Основными двумя возможностями

выяснения пароля являются: несанкционированный доступ к носителю,

содержащему пароли, либо использование уязвимостей: ошибок и

недокументированных возможностей в реализации системы;

- атаки на основе социальной психологии – могут принимать самые

различные формы. Например, из списка сотрудников выбирается тот, кто не

использовал пароль в течение нескольких дней (отпуск, отгулы, командировка) и

кого администратор не знает по голосу. Затем следует звонок администратору с

объяснением ситуации о забытом пароле, искренние извинения, просьба

зачитать пароль либо сменить его на новый. Возможна и обратная схема –

обращение к сотруднику якобы от службы безопасности.

Отмечается и существование «парадокса человеческого фактора».

Заключается он в том, что пользователь нередко стремится выступать скорее

противником парольной системы, как, впрочем, и любой системы безопасности,

функционирование которой влияет на его рабочие условия, нежели союзником

системы защиты, тем самым ослабляя её.

Защита от указанных угроз основывается на ряде перечисленных ниже

организационно-технических мер и мероприятий.

5.2. Выбор паролей

В большинстве систем пользователи имеют возможность самостоятельно

выбирать пароли или получают их от системных администраторов. При этом для

уменьшения деструктивного влияния человеческого фактора необходимо

реализовать ряд требований к выбору и использованию паролей. Параметры для

количественной оценки стойкости парольных систем представлены в табл. 5,

способы повышения стойкости пароля приведены в табл. 6.

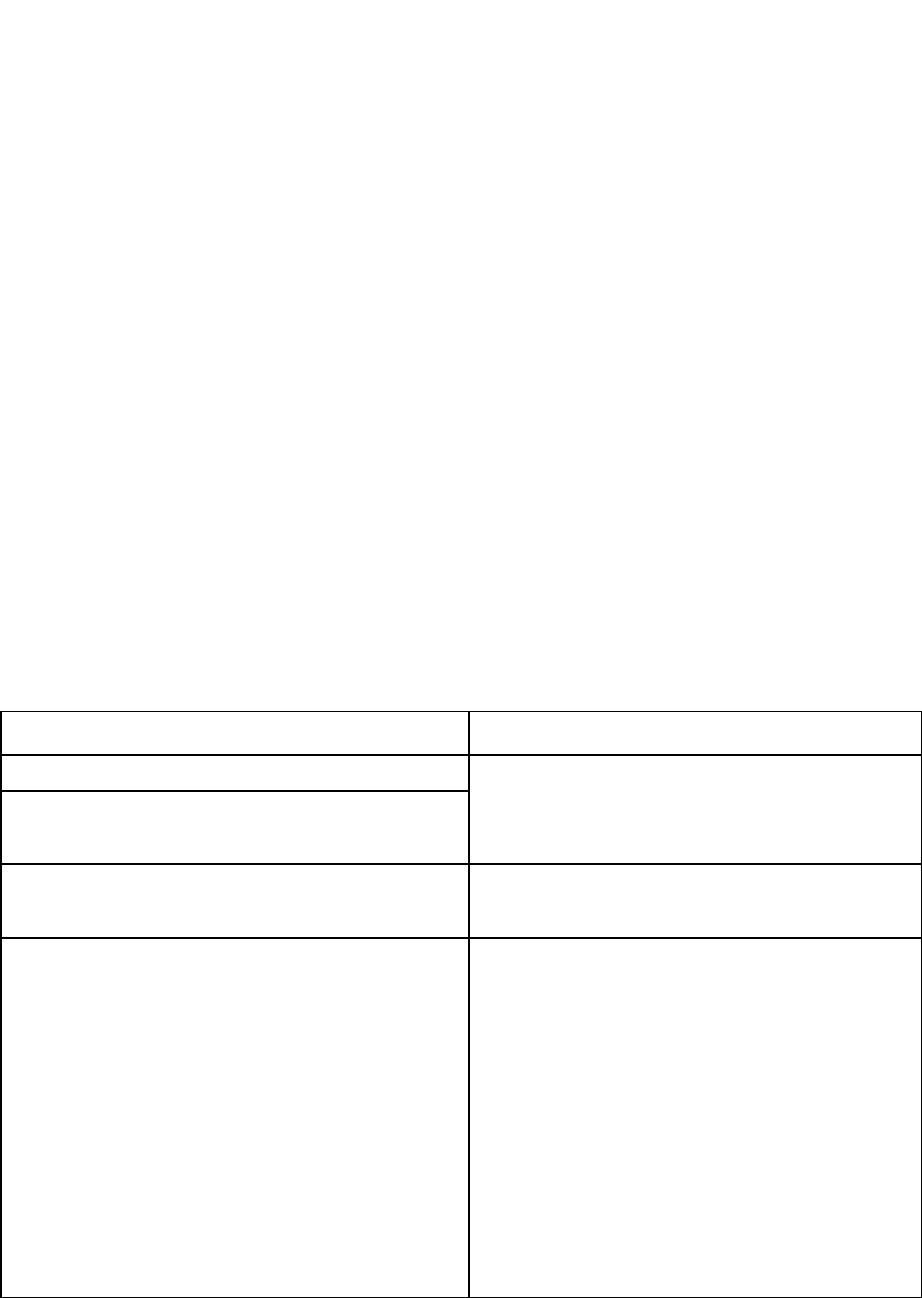

Таблица 5

Оценка стойкости парольных систем

Параметр Способ определения

Мощность алфавита паролей А Могут варьироваться для

обеспечения заданного значения S (S =

A

1

)

Длина пароля L

Мощность пространства паролей S Вычисляется на основе заданных

значений Р, Т и V

Скорость подбора паролей V:

для интерактивного режима

определяется как скорость обработки

одной попытки регистрации

проверяющей

стороной;

для режима off-line (на основе

свёртки пароля) определяется как

скорость вычисления значения свертки

для одного пробного пароля

Может быть искусственно

увеличена для защиты от данной

угрозы

Задаётся используемым

алгоритмом вычисления свертки.

Алгоритм, имеющий медленные

реализации, повышает стойкость по

отношению к данной угрозе

Срок действия пароля (задает

промежуток времени, по истечении

которого пароль должен быть

обязательно

сменен) Т

Определяется исходя из заданной

вероятности Р, или полагается

заданным для дальнейшего

определения S

Вероятность подбора пароля в

течение его срока действия (подбор

продолжается непрерывно в течение

всего срока действия пароля) Р

Выбирается заранее для

дальнейшего определения S или Т

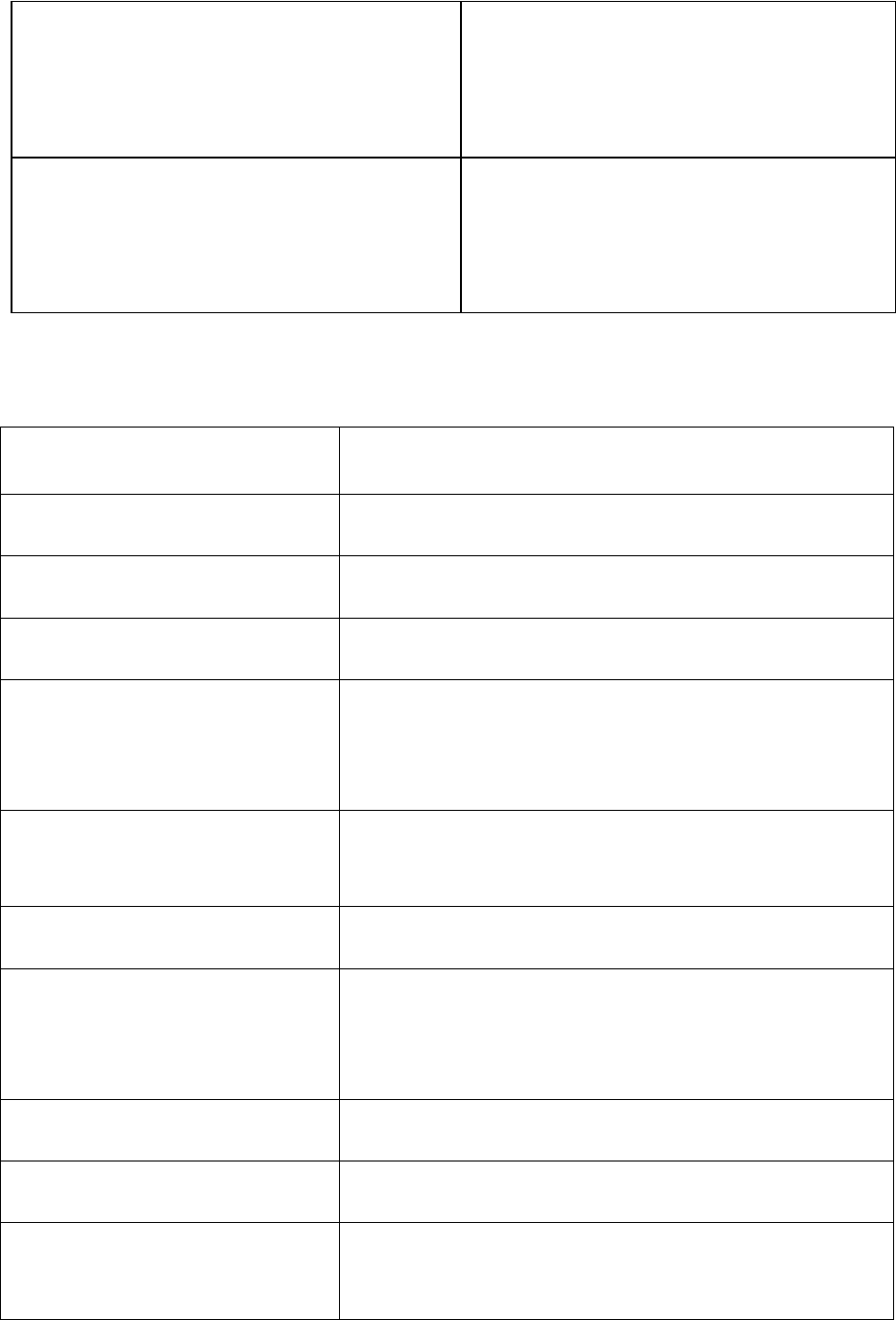

Таблица 6

Способы повышения стойкости пароля

Требования к выбору

пароля

Получаемый эффект

Установление минимальной

длины пароля

Усложняет задачу злоумышленника при попытке

подобрать пароль методом «тотального перебора»

Использование в пароле

различных групп символов

Усложняет задачу злоумышленника при попытке

подобрать пароль методом «тотального перебора»

Проверка и отбраковка пароля

по словарю

Усложняет задачу злоумышленника при попытке

подобрать пароль по словарю

Установление максимального

срока действия пароля

Усложняет задачу злоумышленника по подбору

паролей методом «тотального перебора», в том числе

без непосредственного обращения к системе защиты

(режим off-line)

Установление минимального

срока действия пароля

Препятствует попыткам пользователя заменить

пароль на старый после его смены по предыдущему

требованию

Ведение журнала истории

паролей

Обеспечивает дополнительную степень защиты по

предыдущему требованию

Применение эвристического

алгоритма, бракующего пароли

на основании данных журнала

истории

Усложняет задачу злоумышленника при попытке

подобрать пароль по словарю или с использованием

эвристического алгоритма

Ограничение числа попыток

ввода пароля

Препятствует интерактивному подбору паролей

злоумышленником

Использование задержки при

вводе неправильного пароля

Препятствует интерактивному подбору паролей

злоумышленником

Запрет на выбор пароля самим

пользователем и

автоматическая генерация

Исключает возможность подобрать пароль по

словарю. Если алгоритм генерации паролей не

известен злоумышленнику, последний может

паролей подбирать пароли только методом «тотального

перебора»

Поддержка режима

принудительной смены пароля

пользователя

Обеспечивает эффективность требования,

ограничивающего максимальный срок действия

пароля

Принудительная смена пароля

при первой регистрации

пользователя в системе

Защищает от неправомерных действий системного

администратора, имеющего доступ к паролю в

момент создания учётной записи

Пример. Определение минимальной мощности пространства паролей

(зависящей от А и L) в соответствии с заданной вероятностью подбора пароля Р

в течение его срока действия Т.

Задано Р = 10 – 6. Необходимо найти минимальную длину пароля, которая

обеспечит его стойкость в течение одной недели непрерывных попыток

подобрать пароль. Пусть скорость интерактивного подбора паролей \/= 10

паролей/мин. Тогда в течение недели можно перебрать 10 х 60 х 24 х 7 = 100 800

паролей.

Далее, учитывая, что параметры S, V, Т и Р связаны соотношением Р=VT/S,

получаем

S = 100 800/10-6= 1,008 х 1011= 1011.

Значению S соответствуют пары: А = 26, L = 8 и А= 36, L = 6.

Требования к выбору пароля приведены в табл. 6.

5.3. Хранение паролей

Возможны следующие варианты хранения паролей в базе данных учётных

записей:

в открытом виде;

в виде сверток (хеш-значений);

зашифрованными на некотором секретном ключе.

Наибольший интерес представляют второй и третий способы.

Хеширование не обеспечивает защиту от подбора паролей по словарю в

случае получения БД злоумышленником. При выборе алгоритма хеширования,

который будет использован для вычисления свёрток паролей, необходимо

гарантировать несовпадение значений свёрток, полученных на основе различных

паролей пользователей. Кроме того, следует предусмотреть механизм,

обеспечивающий уникальность свёрток в том случае, если два пользователя

выбирают одинаковые пароли. При этом при вычислении каждой свёртки

обычно используют некоторое количество «случайной» информации, например,

выдаваемой генератором псевдослучайных чисел.

При шифровании паролей особое значение имеет способ генерации и

хранения ключа шифрования базы данных учётных записей. Некоторые

возможные варианты:

- ключ генерируется программно и хранится в системе, обеспечивая

возможность её автоматической перезагрузки;

- ключ генерируется программно и хранится на внешнем носителе, с

которого считывается при каждом запуске;

- ключ генерируется на основе выбранного администратором пароля,

который вводится в систему при каждом запуске.

Во втором случае необходимо обеспечить невозможность автоматического

перезапуска системы, даже если она обнаруживает носитель с ключом. Для этого

можно потребовать от администратора подтверждать продолжение процедуры

загрузки.

Наиболее безопасное хранение паролей обеспечивается при их хешировании

и последующем шифровании полученных свёрток, т. е. при комбинации второго

и третьего способов.

Введение количественных характеристик парольной системы позволяет

рассмотреть вопрос о связи стойкости парольной системы с криптографической

стойкостью шифров в двух аспектах: при хранении паролей в базе данных и при

их передаче по сети. В первом случае стойкость парольной системы

определяется её способностью противостоять атаке злоумышленника,

завладевшего базой данных учётных записей и пытающегося восстановить

пароли, и зависит от скорости «максимально быстрой» реализации

используемого алгоритма хеширований паролей. Если потенциальный

злоумышленник имеет возможность перехватывать передаваемые по сети

преобразованные значения паролей, при выборе алгоритма необходимо

обеспечить невозможность (с заданной вероятностью) восстановить пароль при

наличии достаточного количества перехваченной

информации.

Пример. Для шифрования паролей в системах UNIX до середины 70-х

годов использовался алгоритм, эмулирующий шифратор М-209 американской

армии времён Второй мировой войны. Это был надёжный алгоритм, но он имел

очень быструю для тех лет реализацию. На компьютере РDР-11/70 можно было

зашифровать 800 паролей в секунду, и словарь из 250 000 слов мог быть

проверен менее чем за 5 мин.

С конца 70-х годов для этих целей стал применяться алгоритм шифрования

DES. Пароль использовался для генерации ключа, на котором шифровалась

некоторая постоянная для всех паролей величина. Для предотвращения

одинаковых свёрток от одинаковых паролей в качестве дополнительного

параметра на вход алгоритма вычисления свёртки подавалось значение,

вырабатываемое генератором псевдослучайных чисел. Реализации алгоритма

DES работали значительно медленнее.

На компьютере VАХ-II (более быстром, чем РDР-11/70) можно было сделать

в среднем 3,6 операций шифрования в секунду. Проверка словаря из 250 000

слов длилась бы 19 ч, а проверка паролей для 50 пользователей – 40 дней.

Однако современные реализации криптографических алгоритмов позволяют

производить сотни тысяч итераций алгоритма в секунду. Учитывая, что

пользователи нередко выбирают недостаточно стойкие пароли, можно сделать

вывод, что получение базы данных учетных записей или перехват переданного

по сети значения свёртки пароля представляют серьёзную угрозу безопасности

парольной системы.

5.4. Передача пароля по сети

В большинстве случаев аутентификация происходит в распределённых

системах и связана с передачей по сети информации о параметрах учётных

записей пользователей. Если передаваемая по сети в процессе аутентификации

информация не защищена надлежащим образом, возникает угроза её перехвата

злоумышленником и использования для нарушения защиты парольной системы.

Многие компьютерные системы позволяют переключать сетевой адаптер в

режим прослушивания адресованного другим получателям сетевого трафика в

сети, основанной на широковещательной передаче пакетов данных.

К основным видам защиты сетевого трафика относятся:

физическая защита сети;

оконечное шифрование;

шифрование пакетов.

Распространены следующие способы передачи по сети паролей:

в открытом виде;

в зашифрованном виде;

в виде свёрток;

без непосредственной передачи информации о пароле («доказательство с

нулевым разглашением»).

Первый способ применяется и сегодня во многих популярных приложениях

(например, ТЕLNЕТ, FТР и др.). В защищённой системе его можно применять

только в сочетании со средствами защиты сетевого трафика.

При передаче паролей в зашифрованном виде или в виде свёрток по сети с

открытым физическим доступом возможна реализация следующих угроз

безопасности парольной системы:

- перехват и повторное использование информации;

- перехват и восстановление паролей;

- модификация передаваемой информации с целью введения в

заблуждение проверяющей стороны;

- имитация злоумышленником действий проверяющей стороны для

введения в заблуждение пользователя.

Основная идея схем аутентификации «с нулевым знанием» или «с нулевым

разглашением» заключается в том, чтобы обеспечить возможность одному из

пары субъектов доказать истинность некоторого утверждения второму, при этом

не сообщая ему никакой информации о содержании самого утверждения.

Еще одним способом повышения стойкости парольных систем, связанных с

передачей пароля по сети, является применение одноразовых паролей,

основанное на последовательном использовании хеш-функции для вычисления

очередного одноразового пароля на основе предыдущего. В начале пользователь

получает упорядоченный список одноразовых паролей, последний из которых

также сохраняется в системе аутентификации. При каждой регистрации

пользователь вводит очередной пароль, а система вычисляет его свёртку и

сравнивает с хранимым у себя эталоном. В случае совпадения пользователь

успешно проходит аутентификацию, а введённый им пароль сохраняется для

использования в качестве эталона при следующей регистрации. Защита от

сетевого перехвата, основана на свойстве необратимости хеш-функции.

6. ШИФРОВАНИЕ ДАННЫХ. АЛГОРИТМЫ ШИФРОВАНИЯ

6.1. Особенности криптографического и стеганографического

преобразований информации

Существует два основных направления обеспечения секретности информации:

1) криптографическое преобразование (шифрование);

2) стеганографическое преобразование (скрытие).

Криптографическое преобразование информации (шифрование) – взаимно-

однозначное математическое преобразование, зависящее от ключа (секретного

параметра преобразования), которое ставит в соответствие блоку открытой

информации, представленной в некоторой цифровой кодировке, блок

шифрованной информации, также представленной в цифровой кодировке.

Цель криптографии состоит в блокировании несанкционированного доступа

к информации путём шифрования содержания секретных сообщений. При

использовании криптографических методов посторонний наблюдатель может

довольно легко обнаруживать сами сообщения, при этом очевиден факт их

секретности.

Стеганография имеет другую задачу, и её цель – скрыть сам факт

существования секретного сообщения. При обработке данных

стеганографическими методами происходит скрытие передаваемой информации

в других объектах таким образом, чтобы постороннее лицо не догадывалось о

существовании скрытого секретного сообщения.

Оба способа могут быть объединены и использованы для повышения

эффективности защиты информации.

Современная компьютерная стеганография оперирует двумя основными

типами файлов: сообщение – файл, который предназначен для скрытия, и

контейнер – файл, который может быть использован для скрытия в нем

сообщения. Секретный элемент, который определяет порядок занесения

сообщения в контейнер, называется ключом.

Современные стеганографические методы основываются на следующих

положениях.

o Методы скрытия должны обеспечивать аутентичность и целостность

файла.

o Предполагается, что противнику полностью известны возможные

стеганографические методы.

o Стеганографическое преобразование должно сохранять основные

свойства файла-контейнера при внесении в него секретного сообщения и

некоторой неизвестной противнику информации – ключа. На соблюдении этого

принципа основывается безопасность методов скрытия.

o Даже если факт скрытия сообщения стал известен противнику через

сообщника, извлечение самого секретного сообщения представляет сложную

вычислительную задачу.

В настоящее время стеганографические системы активно используются для

решения следующих основных задач:

защиты конфиденциальной информации от несанкционированного

доступа;

преодоления систем мониторинга и управления сетевыми ресурсами;

камуфлирования программного обеспечения;

защиты авторского права на некоторые виды интеллектуальной

собственности.

В современной криптографии – науке о методах шифрования –

предполагается, что сам алгоритм шифрования потенциально известен

противнику, а защита обеспечивается только секретностью ключа.

Средства криптографической защиты информации используются с целью:

- защиты информации при её обработке, хранении и передаче по каналам

связи;

- обеспечения достоверности и целостности информации (в том числе с

использованием алгоритмов цифровой подписи) при её обработке, хранении

и

передаче;

- выработки информации, используемой для идентификации и

аутентификации субъектов, пользователей и устройств;

- выработки информации, используемой для зашиты аутентифицирующих

элементов защищённой АС при их выработке, хранении, обработке и передаче.

6.2. Стойкость алгоритмов шифрования

Надёжность шифрующего алгоритма, часто называемая его стойкостью,

определяется тем, насколько легко можно взломать шифр. Существует два типа

криптографических алгоритмов по стойкости: теоретически нераскрываемые

(абсолютно стойкие) и те, стойкость которых основана на вычислительной

сложности.

Чтобы алгоритм считался абсолютно стойким, он должен удовлетворять

следующим условиям:

длина ключа и длина открытого сообщения должны быть одинаковы;

ключ должен использоваться только один раз;

выбор ключа из ключевого пространства должен осуществляться равновероятно.

Данные требования приводят к тому, что абсолютно стойкие алгоритмы с

практической точки зрения являются труднореализуемыми. В настоящее время

известен только один теоретически стойкий метод – симметричное шифрование

с одноразовым блокнотом. Он основан на применении в качестве ключа

последовательности случайных чисел (символов). Однако реализовать в АС

абсолютно случайный выбор невозможно.

Все практически применяемые современные алгоритмы шифрования

опираются на вычислительную сложность взлома. Их стойкость во многом

определяется длиной ключа и его непредсказуемостью – «похожестью на

случайность». Для обеспечения одной и той же степени стойкости

симметричные методы требуют значительно меньшей длины пароля, чем

асимметричные.

Наука, занимающаяся вопросами раскрытия алгоритмов шифрования,

называется криптоанализом. Под раскрытием системы засекреченной связи или

алгоритма шифрования следует понимать одну из следующих планируемых

злоумышленником операций.

Полное раскрытие. Путём вычислений обнаружен секретный ключ

системы.

Нахождение эквивалентного алгоритма. Найден алгоритм,

функционально эквивалентный алгоритму шифрования без представления об

используемом секретном ключе.

Нахождение открытого сообщения. Найдено открытое сообщение,

соответствующее одному из перехваченных зашифрованных.

Частичное раскрытие. Получена частичная информация об

используемом ключе или об открытом сообщении.

На практике получение злоумышленником требуемых для вскрытия

алгоритма шифрования сведений зависит от наличия у него следующих

ресурсов:

o конкретного объёма перехваченных зашифрованных сообщений;

o временных ресурсов. Здесь подразумевается время, необходимое для

проведения определённых вычислений; в некоторых случаях временные затраты

противника могут превышать время жизни секретной информации (время, в

течение которого информация должна сохранять свое свойство