Тимошенко А.А. Защита информации в специализированных информационно-телекоммуникационных системах

Подождите немного. Документ загружается.

61

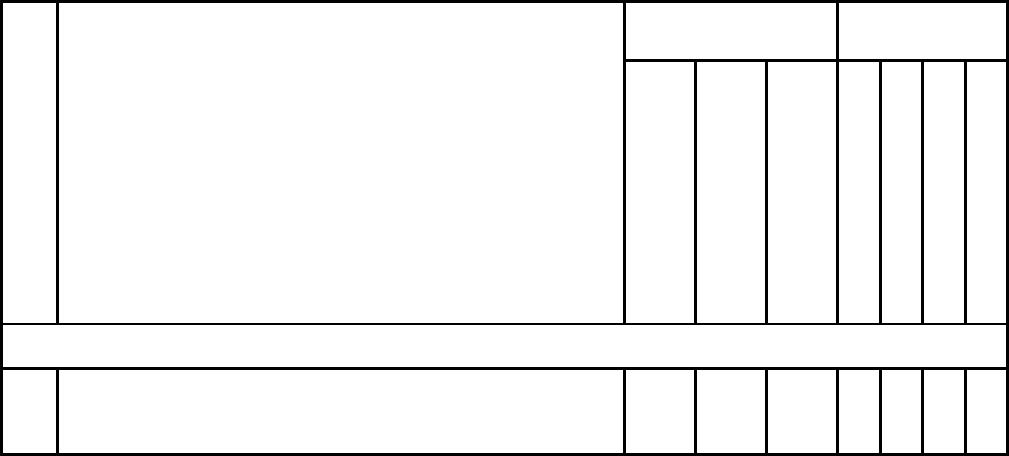

Цель

воздействия

Уровень

стека TCP/IP

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

Канальный

Сетевой

Транспортный

Прикладной

Средства маршрутизации пакетов сетевых протоколов

7 Маскарад (выдача себя за другого пользователя с

целью снятия с себя ответственности или же

использования его полномочий)

+ + + + +

2.3.5.6 Атака типа "Сбор мусора"

"Сбор мусора" - атака, заключающаяся в захвате и анализе пользователем или процессом

совместно используемых ресурсов, освобожденных другим пользователем или процессом, с целью

получения содержавшейся в них информации.

После окончания работы обрабатываемая информация не всегда полностью удаляется из

памяти. Часть данных может оставаться в оперативной памяти, на дисках и других носителях.

Данные хранятся на носителе до перезаписи или уничтожения, при выполнении этих действий на

освободившемся пространстве диска находятся их остатки. Хотя при искажении заголовка файла

их прочитать трудно, однако, используя специальные программы и оборудование, все же

возможно. Такой процесс принято называть "сбором мусора" (disk scavenging, garbage collecting).

Он может привести к раскрытию важной информации.

"Сбор мусора" - активное, непосредственное воздействие на объекты ИТС при их хранении

с использованием доступа.

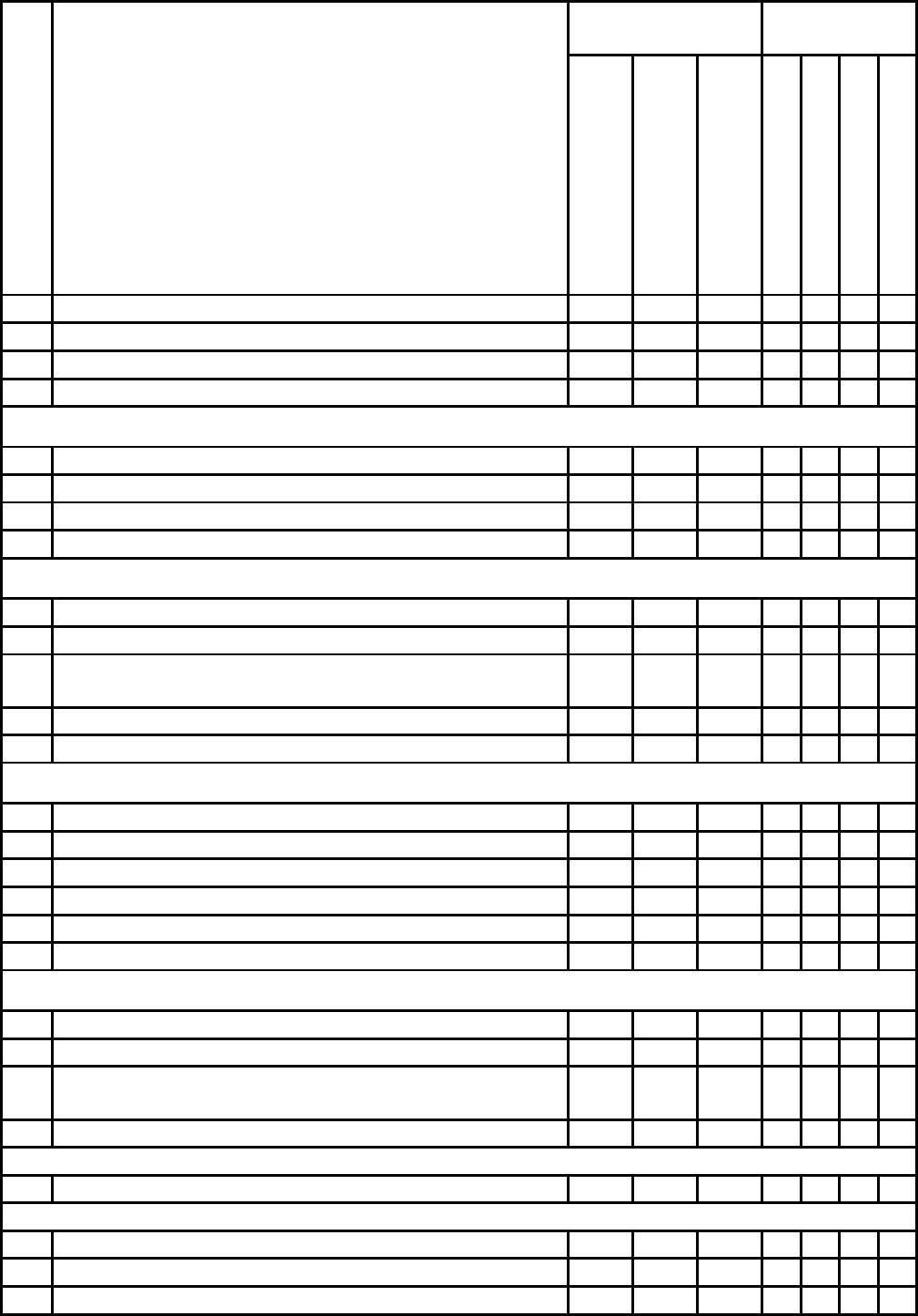

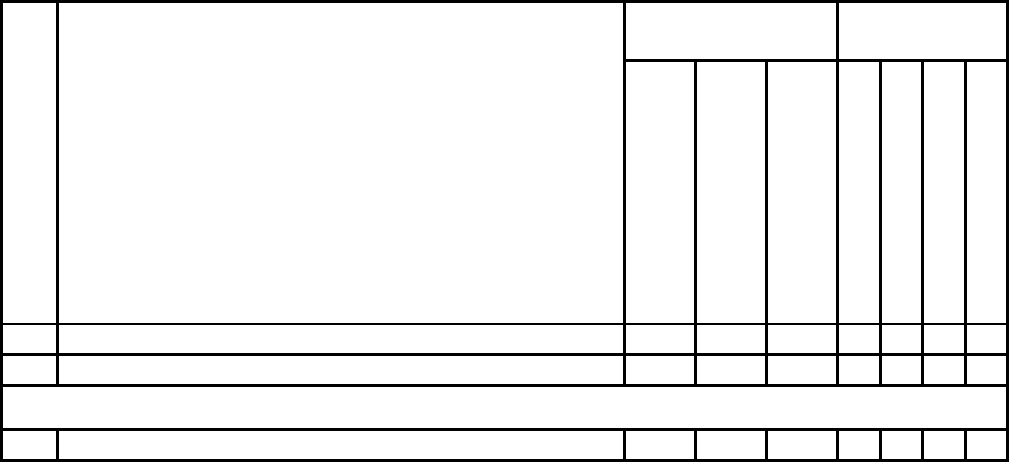

В таблице 2.6 приведена классификация атак с использованием "сбора мусора" по

следующим классификационным признакам: цель воздействия на информацию; компонент ИТС,

уязвимости которого используются для атаки; уровень стека протоколов, на котором

осуществляется атака.

62

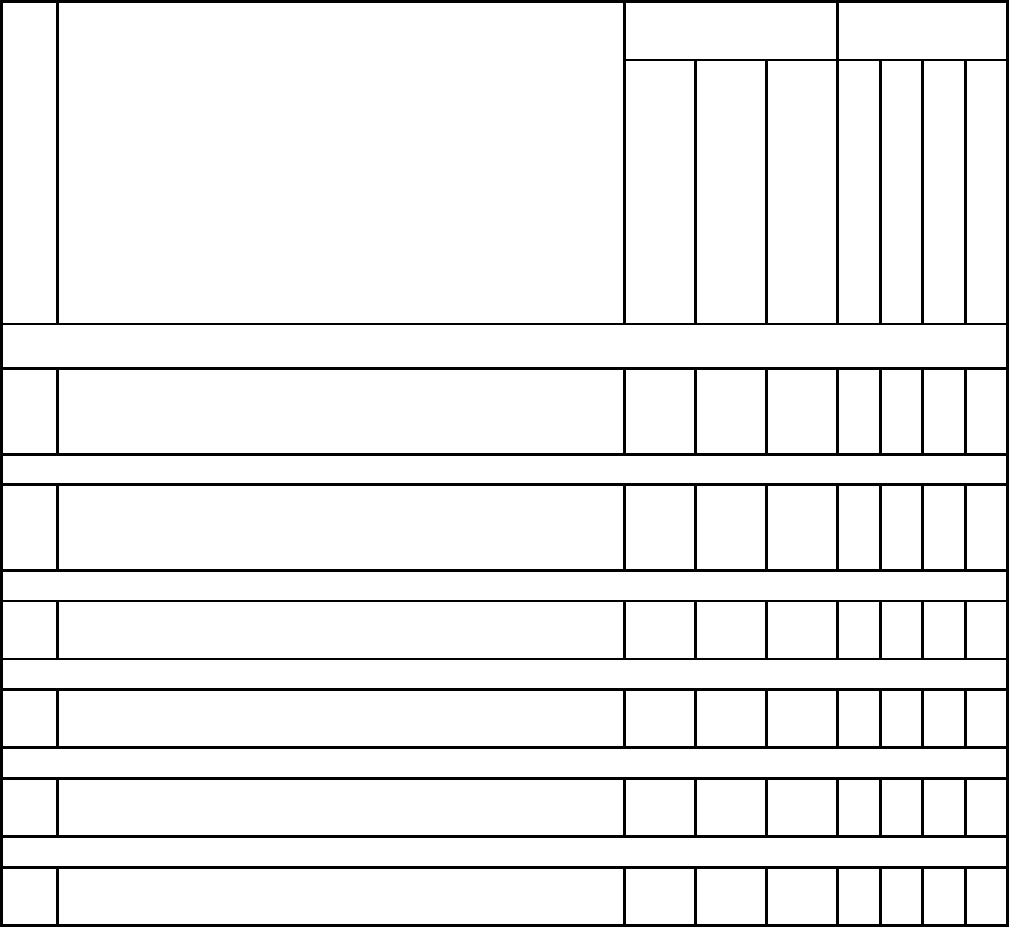

Таблица 2.6. Классификация атак с использованием "сбора мусора"

Цель

воздействия

Уровень

стека TCP/IP

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

Канальный

Сетевой

Транспортный

Прикладной

ФС ЛВС

1 Несанкционированный доступ к данным с

использованием "Сбора мусора"

+ +

РС ЛВС

2 Несанкционированный доступ к данным с

использованием "Сбора мусора"

+ +

Сервер системы ЭП

3 Несанкционированный доступ к данным с

использованием "Сбора мусора"

+ +

Сервер СУБД

4 Несанкционированный доступ к данным с

использованием "Сбора мусора"

+ +

Сервер приложений

5 Несанкционированный доступ к данным с

использованием "Сбора мусора"

+ +

Web-сервер

6 Несанкционированный доступ к данным с

использованием "Сбора мусора"

+ +

2.3.5.7 Атака "Взлом системы"

Под "взломом системы" (break-in) понимают умышленное проникновение в систему

(успешное преодоление механизмов защиты системы) с несанкционированными параметрами

входа, то есть псевдонимом пользователя и его паролем (паролями) или другими атрибутами

входа.

"Взлом системы" - умышленное, активное воздействие на систему в целом. Возможность

взлома может быть обусловлена ошибками административного управления; ошибками,

допущенные на этапе проектирования; ошибками, допущенные на этапе реализации. "Взлом

системы" обычно происходит в интерактивном режиме.

63

Как правило, "взлом системы" осуществляется путем подбора или перехвата атрибутов

входа пользователей в систему (паролей и других данных аутентификации).

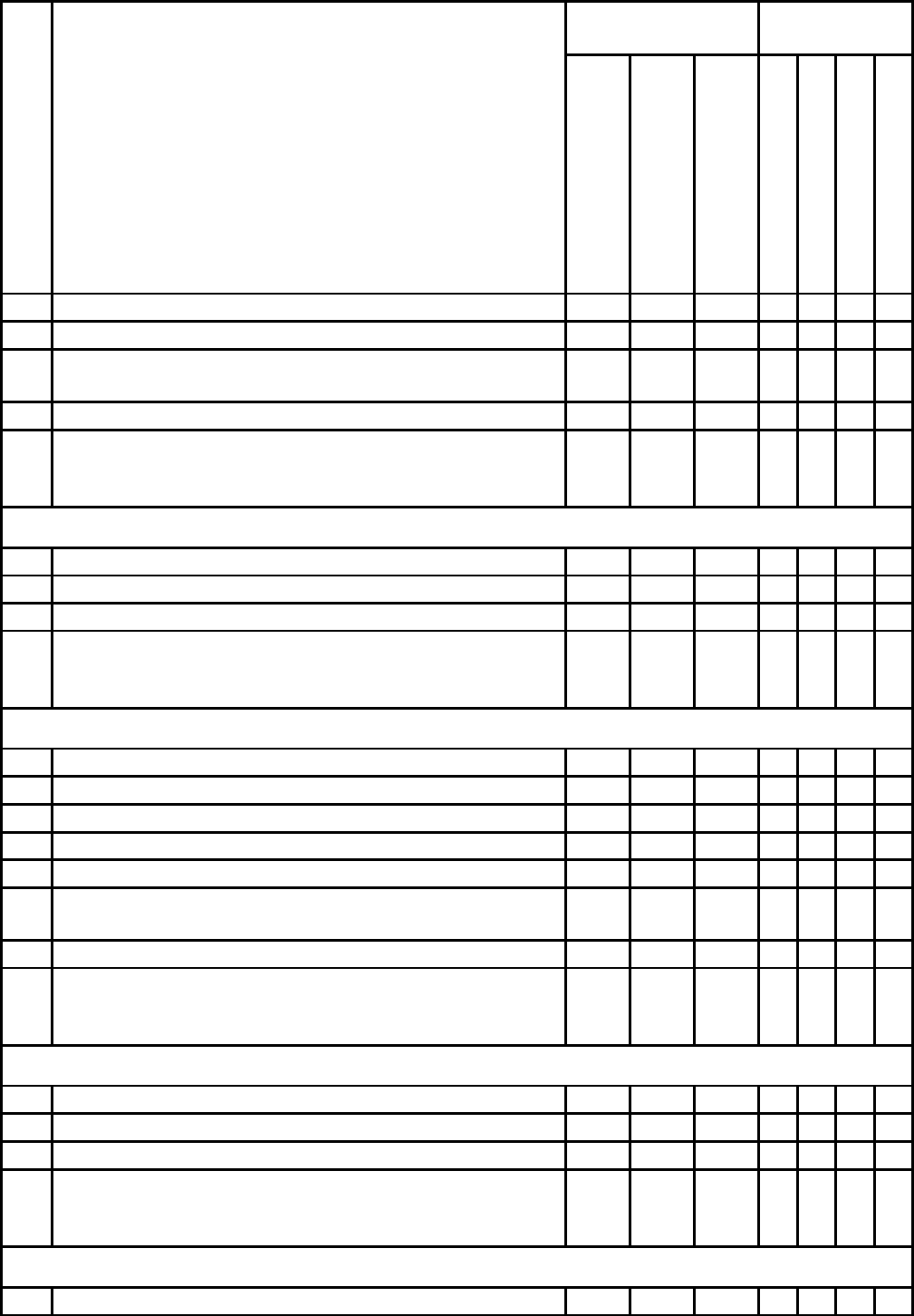

В таблице 2.7 приведена классификация атак с использованием "взлома системы" по

следующим классификационным признакам: цель воздействия на информацию; компонент ИТС,

уязвимости которого используются для атаки; уровень стека протоколов, на котором

осуществляется атака.

Таблица 2.7. Классификация атак с использованием "взлома системы"

Цель

воздействия

Уровень

стека TCP/IP

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

Канальный

Сетевой

Транспортный

Прикладной

ФС ЛВС

1 Подбор/перехват паролей (данных аутентификации) + + + + +

РС ЛВС

2 Подбор/перехват паролей (данных аутентификации) + + + + +

Сервер системы ЭП

3 Подбор/перехват паролей (данных аутентификации) + + + + +

Клиент системы ЭП

4 Подбор/перехват паролей (данных аутентификации) + + + + +

Сервер СУБД

5 Подбор/перехват паролей (данных аутентификации) + + + + +

Клиент СУБД

6 Подбор/перехват паролей (данных аутентификации) + + + + +

Сервер приложений

7 Подбор/перехват паролей (данных аутентификации) + + + + +

Клиент сервера приложений

8 Подбор/перехват паролей (данных аутентификации) + + + + +

Web-сервер

9 Подбор/перехват паролей (данных аутентификации) + + + + +

Web-клиент

10 Подбор/перехват паролей (данных аутентификации) + + + + +

Средства маршрутизации пакетов сетевых протоколов

11 Подбор/перехват паролей (данных аутентификации) + + + + + +

Средства коммутации пакетов сетевых протоколов

12 Подбор/перехват паролей (данных аутентификации) + + + + + +

64

2.3.5.8 Использование вредоносных программ

Под вредоносными программами в дальнейшем будем понимать такие программы, которые

прямо или косвенно дезорганизуют процесс обработки информации или способствуют раскрытию

или искажению информации. Ниже мы рассмотрим некоторые (самые распространенные) виды

подобных программ: "троянский конь", компьютерный вирус, "жадная" ("разрушающая")

программа.

"Троянский конь" — программа, которая, являясь авторизованным процессом, помимо

выполнения документированных функций, способна осуществлять скрытые действия от лица

авторизованного пользователя в интересах разработчика этой программы.

По характеру воздействия использование программ типа "троянский конь" относится к

активным атакам, реализуемым специально разработанными программными средствами,

работающими в пакетном режиме. Эта атака может быть направлена против любого объекта ИТС,

как путем непосредственного, так и опосредованного воздействия.

Наиболее опасным является опосредованное воздействие, при котором программа -

"троянский конь" действует в рамках полномочий одного пользователя, но в интересах другого

пользователя, установить которого порой невозможно.

Компьютерный вирус (computer virus) — программа, обладающая способностью к

самовоспроизведению и, как правило, способная осуществлять действия, которые могут нарушить

функционирование ИТС и/или вызвать нарушение политики безопасности.

Как и программы типа "троянский конь", компьютерные вирусы относятся к активным,

специально разработанным программным средствам. Они могут угрожать любому объекту ИТС,

как путем непосредственного, так и опосредованного воздействия.

"Жадные" ("разрушающие") программы (greedy program) - это программы, которые в

процессе своего выполнения стремятся монополизировать (либо вывести из строя) какой-либо

ресурс системы, не давая другим программам возможности использовать его. Естественно, атака с

использованием таких программ является активным вмешательством в работу системы.

Непосредственной атаке обычно подвергаются такие объекты системы: процессор, оперативная

память, устройства ввода-вывода, функционирующие приложения.

На многих компьютерах функционируют фоновые программы, выполняющиеся с низким

приоритетом. Они обычно производят большой объем вычислений, а результаты их работы

требуются не так часто. Однако при повышении приоритета такая программа может использовать

весь ресурс процессора и блокировать возможность работы всех остальных программ. Такая

программа и будет "жадной".

Тупиковая ситуация возникает, когда "жадная" программа бесконечна (например,

исполняет заведомо бесконечный цикл). Однако во многих операционных системах существует

65

возможность ограничения времени процессора, используемого задачей. Это не относится к

операциям, выполняющимся в зависимости от других программ, например, к операциям ввода-

вывода, которые завершаются асинхронно по отношению к основной программе; время их

выполнения не включается в счет времени основной программы. Перехватывая асинхронное

сообщение о завершении операции ввода-вывода и посылая вновь запрос на новый ввод-вывод,

можно добиться по-настоящему бесконечной программы. Такие атаки называют также

асинхронными.

Другой пример "жадной" программы - программа, захватывающая слишком большую

область оперативной памяти. В оперативной памяти последовательно размещаются данные,

например подкачиваемые с внешнего носителя. В конце концов, оперативная память может

оказаться во владении одной программы, и выполнение других окажется невозможным или будет

существенно замедлено.

Обычно "жадные" программы осуществляют захват одного из трех основных ресурсов

системы: процессорного времени, оперативной памяти, каналов ввода-вывода. Однако, возможен

захват и любых других ресурсов системы, например блокирование ее работы путем создания

ситуаций, приводящих к неустранимым ошибкам.

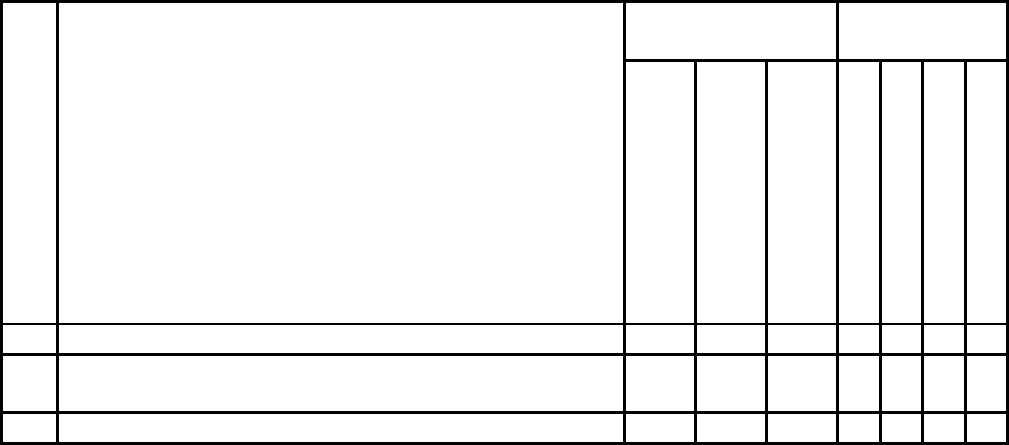

В таблице 2.8 приведена классификация атак с использованием вредоносных программ по

следующим классификационным признакам: цель воздействия на информацию; компонент ИТС,

уязвимости которого используются для атаки; уровень стека протоколов, на котором

осуществляется атака.

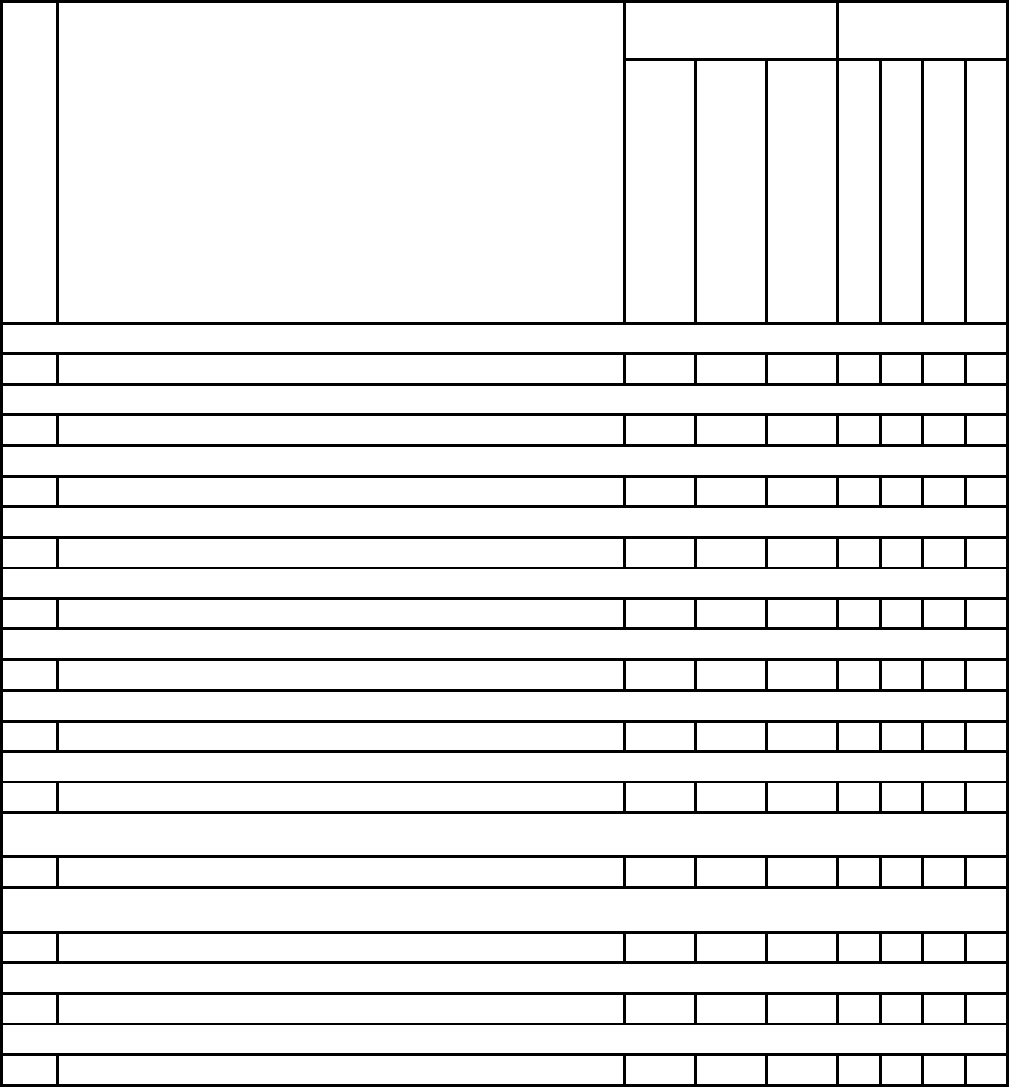

Таблица 2.8. Классификация атак с использованием вредоносных программ

Цель

воздействия

Уровень

стека TCP/IP

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

Канальный

Сетевой

Транспортный

Прикладной

ФС ЛВС

1 Захват чрезмерного объема ресурсов

+ + +

2 Бомбардировка трудновыполнимыми запросами + + + +

3 Бомбардировка заведомо бессмысленными

запросами

+ + + +

66

Цель

воздействия

Уровень

стека TCP/IP

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

Канальный

Сетевой

Транспортный

Прикладной

4 Атака типа "отказ в обслуживании" + +

5 Внедрение программ типа "троянский конь" + + +

6 Внедрение компьютерных вирусов + +

7 Внедрение макро-вирусов. + +

РС ЛВС

8 Внедрение программ типа "троянский конь" + + +

9 Внедрение компьютерных вирусов + +

10 Внедрение макро-вирусов + +

11 Захват чрезмерного объема ресурсов + +

Сервер системы ЭП

12 Захват чрезмерного объема ресурсов + + +

13 Бомбардировка трудновыполнимыми запросами + + + +

14 Бомбардировка заведомо бессмысленными

запросами

+ + + +

15 Атака типа "отказ в обслуживании" + +

16 Перегрузка входящими сообщениями. + +

Клиент системы ЭП

17 Внедрение программ типа "троянский конь" + + +

18 Внедрение компьютерных вирусов + +

19 Внедрение макро-вирусов + +

20 Перегрузка входящими сообщениями + +

21 Передача почтовых бомб + +

22 Захват чрезмерного объема ресурсов + +

Сервер СУБД

23 Захват чрезмерного объема ресурсов + + +

24 Бомбардировка трудновыполнимыми запросами + + + +

25 Бомбардировка заведомо бессмысленными

запросами

+ + + +

26 Атака типа "отказ в обслуживании" + +

Клиент СУБД

27 Захват чрезмерного объема ресурсов + +

Сервер приложений

28 Внедрение программ типа "троянский конь". + + +

29 Внедрение компьютерных вирусов. + +

30 Внедрение макро-вирусов. + +

67

Цель

воздействия

Уровень

стека TCP/IP

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

Канальный

Сетевой

Транспортный

Прикладной

31 Захват чрезмерного объема ресурсов + + +

32 Бомбардировка трудновыполнимыми запросами + + + +

33 Бомбардировка заведомо бессмысленными

запросами

+ + + +

34 Атака типа "отказ в обслуживании" + +

35 Несанкционированные действия с использованием

активных компонентов (ActiveX компоненты, CGI-

скрипты и т.п.)

+ + +

Клиент сервера приложений

36 Внедрение программ типа "троянский конь" + + +

37 Внедрение компьютерных вирусов + +

38 Внедрение макро-вирусов + +

39 Несанкционированные действия с использованием

активных компонентов (ActiveX компоненты, Java –

апплеты и т.п.)

+ + +

Web-сервер

40 Внедрение программ типа "троянский конь". + + +

41 Внедрение компьютерных вирусов. + +

42 Внедрение макро-вирусов. + +

43 Захват чрезмерного объема ресурсов + + +

44 Бомбардировка трудновыполнимыми запросами + + + +

45 Бомбардировка заведомо бессмысленными

запросами

+ + + +

46 Атака типа "отказ в обслуживании" + +

47 Несанкционированные действия с использованием

активных компонентов (ActiveX компоненты, CGI-

скрипты и т.п.)

+ + +

Web-клиент

48 Внедрение программ типа "троянский конь". + + +

49 Внедрение компьютерных вирусов. + +

50 Внедрение макро-вирусов. + +

51 Несанкционированные действия с использованием

активных компонентов (ActiveX компоненты, Java –

апплеты и т.п.).

+ + +

Средства маршрутизации пакетов сетевых протоколов

52 Захват чрезмерного объема ресурсов + +

68

Цель

воздействия

Уровень

стека TCP/IP

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

Канальный

Сетевой

Транспортный

Прикладной

53 Бомбардировка трудновыполнимыми запросами + + +

54 Бомбардировка заведомо бессмысленными

запросами

+ + +

55 Атака типа "отказ в обслуживании" + +

2.3.5.9 Подмена данных

Подмена данных – атака, приводящая к навязыванию ложных данных, результатом чего

является нарушение целостности и достоверности обрабатываемой в ИТС информации.

По характеру воздействия на ИТС - активное воздействие; по причине появления

используемой уязвимости в ИТС - неадекватность реализуемой политики безопасности реальной

ИТС; ошибки административного управления; ошибки, допущенные на этапе проектирования;

ошибки, допущенные на этапе реализации; по способу воздействия на объект атаки - с

непосредственным воздействием на объект атаки; по используемым средствам атаки - стандартное

программное обеспечение; специально разработанное программное обеспечение; по состоянию

объекта атаки - объект атаки, находящийся в состоянии хранения; объект атаки, находящийся в

состоянии передачи;

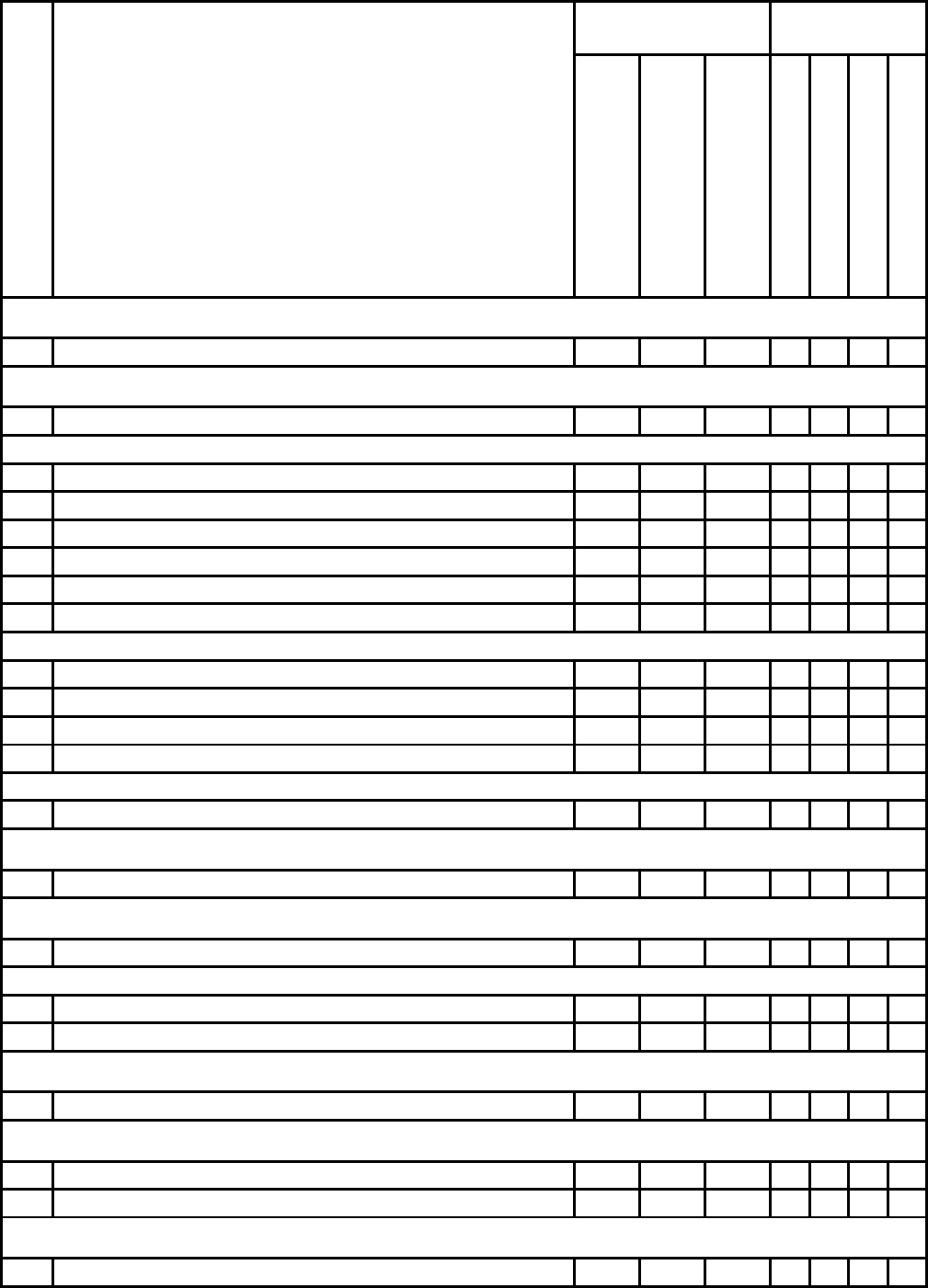

В таблице 2.9 приведена классификация атак с использованием подмены данных по

следующим классификационным признакам: цель воздействия на информацию; компонент ИТС,

уязвимости которого используются для атаки; уровень стека протоколов, на котором

осуществляется атака.

69

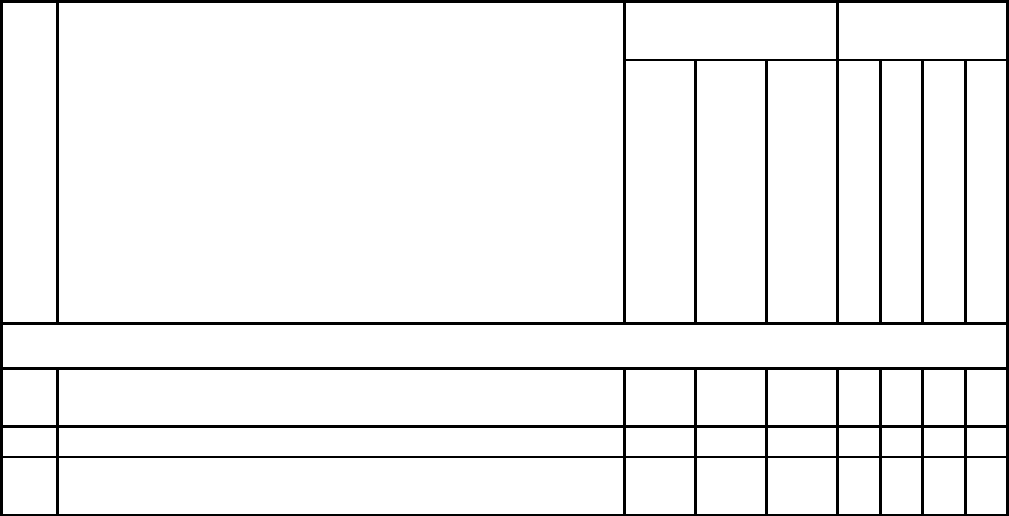

Таблица 2.9. Классификация атак с использованием подмены данных

Цель

воздействия

Уровень

стека TCP/IP

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

Канальный

Сетевой

Транспортный

Прикладной

ФС ЛВС

1 Отказ от факта ввода/модификации данных + +

РС ЛВС

2 Отказ от факта ввода/модификации данных + +

Сервер системы ЭП

3 Повтор перехваченных сообщений. + + +

4 Искажение сообщения + + +

5 Уничтожение сообщения + + +

6 Навязывание ложного сообщения + + +

7 Нарушение целостности потока сообщений + + + +

8 Искажение имени отправителя. + + +

Клиент системы ЭП

9 Повтор перехваченных сообщений + +

10 Отказ от факта передачи сообщения + +

11 Отказ от факта получения сообщения + +

12 Искажение имени отправителя + + +

Сервер СУБД

13 Нарушение целостности потока сообщений + + +

Клиент СУБД

14 Отказ от факта ввода/изменения информации + +

Сервер приложений

15 Нарушение целостности потока сообщений + + +

Клиент сервера приложений

16 Подмена IP-пакетов ( IP spoofing) + +

17 Подмена DNS-сообщений DNS spoofing + +

Web-сервер

18 Нарушение целостности потока сообщений + + +

Web-клиент

19 Подмена IP-пакетов ( IP spoofing) + +

20 Подмена DNS-сообщений DNS spoofing + +

Средства маршрутизации пакетов сетевых протоколов

21 Повтор перехваченных пакетов + +

70

Цель

воздействия

Уровень

стека TCP/IP

№ Способ реализации угрозы (атаки)

Нарушение

конфиденциальности

Нарушение

целостности

Нарушение

доступности

Канальный

Сетевой

Транспортный

Прикладной

22 Подмена (навязывание) пакетов + +

23 Нарушение целостности потока сообщений + + +

Канал передачи данных

24 Повтор сообщений + +

2.3.5.10 Навязывание ложного маршрута

Навязывание ложного маршрута - атака, приводящая к такому изменению маршрута

передачи сообщений в ИТС, в результате которого становится возможным несанкционированный

доступ к информации. По характеру воздействия на ИТС - активное воздействие; по причине

появления используемой уязвимости в ИТС - неадекватность реализуемой политики безопасности

реальной ИТС; ошибки административного управления; ошибки, допущенные на этапе

проектирования; ошибки, допущенные на этапе реализации; по способу воздействия на объект

атаки - с опосредованным воздействием; по используемым средствам атаки - стандартное

программное обеспечение и оборудование, специально разработанное программное обеспечение и

оборудование; по состоянию объекта атаки - объект атаки, находящийся в состоянии передачи.

В таблице 2.10 приведена классификация атак с использованием навязывания ложного

маршрута по следующим классификационным признакам: цель воздействия на информацию;

компонент ИТС, уязвимости которого используются для атаки; уровень стека протоколов, на

котором осуществляется атака.