Тебекин В.В. Теоретические основы компьютерных информационных технологий

Подождите немного. Документ загружается.

121

ществляли также несанкционированный сбор и регистрацию защищаемой

информации;

– злоумышленный вывод из строя механизмов защиты.

– 4-я группа, к которой относятся:

– несанкционированное получение информации путем подкупа или

шантажа должностных лиц соответствующих служб;

– получение информации путем подкупа и шантажа сотрудников,

знакомых, обслуживающего персонала или родственников, знающих о ро-

де деятельности.

Потенциальное наличие в информационной системе каналов утечки

информации создает угрозы для ее информационной безопасности.

Угроза в уголовном праве – намерение нанести физический, матери-

альный или иной вред отдельному лицу или общественным интересам, вы-

раженное словесно, письменно, действиями либо другим способом.

Применительно к информационной системе угроза – событие, которое

потенциально может нанести вред организации путем раскрытия, модифика-

ции или разрушения критической информации, или отказа в обслуживании

критическими сервисами. Классификация угроз представлена на рис. 8.2.

Естественные угрозы – это угрозы, вызванные воздействиями на эле-

менты информационной системы объективных физических процессов или

стихийных природных явлений, не зависящих от человека. Так, стихийные

бедствия (пожар, молния, ураган, землетрясение, наводнение, электромаг-

нитные и ионизирующие излучения, военные действия и др.) могут привести

к утечке информации, исказить ее или полностью уничтожить.

Искусственные угрозы [4, 10] – это угрозы, порожденные человече-

ской деятельностью, поэтому они воздействуют наиболее интенсивно и

являются для информационной системы более опасными, чем естествен-

ные угрозы.

К непреднамеренным (пассивным) угрозам относятся:

– утечка информации при текучке специалистов;

– некомпетентная эксплуатация информационной системы и средств

ее защиты;

– недостатки в проектировании и сооружении зданий, помещений,

систем вентиляции, отопления и др., способствующие утечке информации;

– ошибки проектирования и производства изделий, вычислительной

техники и оргтехники;

– ошибки проектирования, производства, прокладки и установки

средств связи и коммуникаций;

– ошибки разработки и применения программного обеспечения;

– использование неучтенного программного обеспечения;

– ошибки процессов подготовки, ввода, обработки и вывода информации;

– сбои, отказы в работе аппаратуры, приводящие к искажению или

уничтожению информации.

122

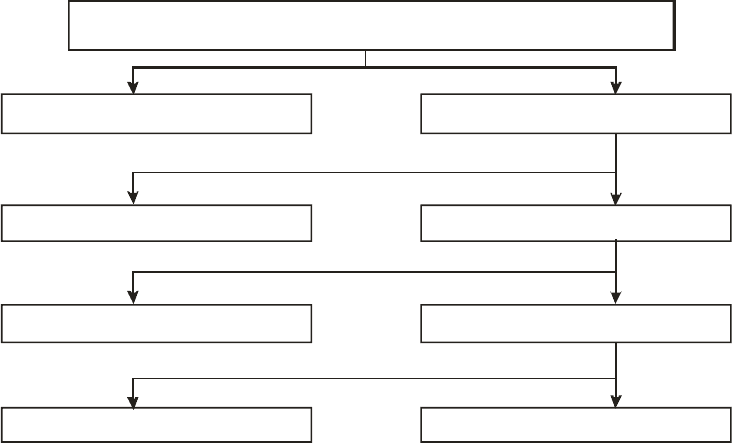

Угрозы информационной безопасности

Естественные

Непреднамеренные

Внутренние

Удаленные атаки

Искусственные

Преднамеренные

Внешние

Локальные

Рис. 8.2

Преднамеренными (активными) угрозами являются преднамерен-

ные действия людей с целью нанесения вреда (ущерба), например:

– физическое разрушение информационной системы или вывод из

строя ее наиболее важных компонент;

– утечка информации при целенаправленной миграции специалистов

для передачи определенных сведений;

– внедрение в систему агентов и вербовка сотрудников;

– контактный доступ к служебным разговорам и просмотру докумен-

тов с целью передачи их содержания;

– фотографирование, хищение, искажение или уничтожение докумен-

тов, фотографий, чертежей, описаний изобретений, новых технологий и др.;

– визуально-оптические способы получения информации;

– бесконтактное подслушивание служебных разговоров с помощью

технических средств;

– несанкционированный доступ к ресурсам ЭВМ и компьютерных се-

тей, средствам связи и оргтехники;

– доступ к сменным машинным носителям информации (хищение,

копирование, модификация);

– разработка и использование бесконтрольных программ для искаже-

ния или уничтожения информации на машинных носителях;

– перехват данных в процессе информационного обмена;

– возможность фиксации электромагнитных и акустических излуче-

ний от ЭВМ, сигналов, наводимых в токопроводящих коммуникациях, ра-

диосигналов и сигналов спутниковой связи.

Активные виды угроз могут повлечь за собой совершение компью-

терных преступлений.

123

В главе 31 «Преступления против информационной безопасности»

[37] определены следующие виды преступлений:

– несанкционированный доступ к компьютерной информации;

– модификация компьютерной информации;

– компьютерный саботаж;

– неправомерное завладение компьютерной информацией;

– изготовление либо сбыт специальных средств для получения непра-

вомерного доступа к компьютерной системе или сети;

– разработка, использование либо распространение вредоносных про-

грамм;

– нарушение правил эксплуатации компьютерной системы или сети.

Вероятность проявления и ущерб от реализации той или иной угрозы

в зависимости от типа информационной системы могут быть различными.

Наличие самой угрозы еще не означает, что она нанесет вред. Когда появ-

ляется слабое место в средствах обеспечения безопасности системы и сис-

тема становится видима из внешнего мира, возникает риск.

Риск – это ситуация, когда имеется уязвимое место в защите, и может

быть нанесен вред информационной системе.

Существуют различные методики оценки рисков. Самая простая со-

стоит в оценке суммарного ущерба от предполагаемых угроз, когда в пер-

вом приближении под риском понимается произведение «возможного

ущерба от угрозы» на «вероятность угрозы»

,

где R – суммарный риск от реализации n угроз;

R

i

= Q

i

P

i

– риск от реализации i-й угрозы;

Q

i

– ущерб от реализации i-й угрозы;

P

i

– вероятность реализации i-й угрозы.

В ряде случаев величину ущерба целесообразно оценить не матери-

альной величиной, а дискретным числом (уровнем), отражающим свойства

ущерба, так, как это представлено, например, в табл. 8.1.

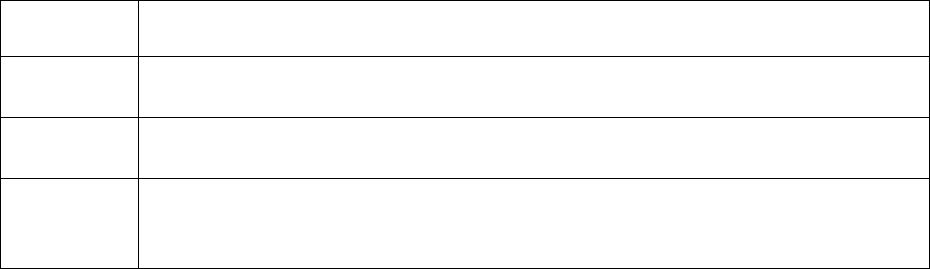

Таблица 8.1

Величина

ущерба

Описание

0

Раскрытие информации принесет ничтожный моральный и фи-

нансовый ущерб фирме

1

Ущерб от угрозы есть, но он незначителен, основные финансовые

операции и положение фирмы на рынке не затронуты

2

Финансовые операции не ведутся в течение некоторого времени,

за это время фирма терпит убытки, но ее положение на рынке и ко-

личество клиентов изменяются минимально

i

n

i

i

n

i

i

PQRR

åå

==

== 11

124

Продолжение табл. 8.1

3

Значительные потери на рынке и в прибыли. От фирмы уходит

значительная часть клиентов

4

Потери очень значительны, фирма на период до года теряет по-

ложение на рынке. Для восстановления положения требуются круп-

ные финансовые займы

5 Фирма прекращает существование

Таким образом, целесообразность обеспечения информационной безо-

пасности определяется величиной предполагаемого риска. Вопрос об инфор-

мационной безопасности необходимо решать в случае, если затраты на обес-

печение защиты критической информации меньше величины суммарного

риска. Если это не так, то требования к безопасности необходимо снижать.

8.3. Политика информационной безопасности организации

Политика информационной безопасности представляет собой до-

кумент, на основе которого строится комплексная система обеспечения

безопасности информации организации (корпорации). Политика безопас-

ности осуществляется в соответствии со спецификой корпорации и зако-

нодательной базой государства.

Для разработки документа о политике информационной безопасности

используется как отечественный, так и зарубежный опыт. Ключевым до-

кументом по вопросам информационной безопасности считается версия

2.0 от 22.05.1998 г. Британского стандарта BS 7799 1995 «Общие критерии

оценки безопасности информационных технологий» (ISO17799).Он содер-

жит практические правила по управлению информационной безопасно-

стью и используется в качестве критериев для оценки механизмов безо-

пасности организационного уровня, включая административные, проце-

дурные и физические меры защиты.

Практические правила разбиты на следующие 10 разделов:

– политика безопасности;

– организация защиты;

– классификация ресурсов и их контроль;

– безопасность персонала;

– физическая безопасность;

– администрирование компьютерных систем и вычислительных сетей;

– управление доступом;

– разработка и сопровождение информационных систем;

– планирование бесперебойной работы организации;

– контроль выполнения требований политики безопасности.

125

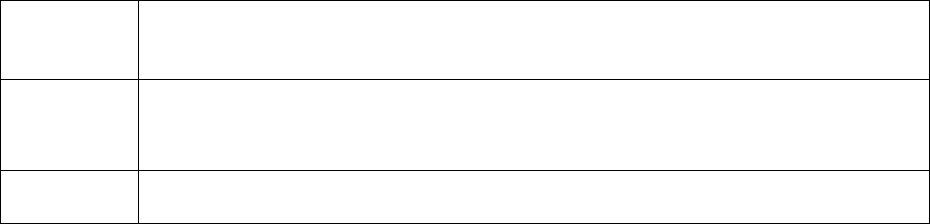

Формирование политики информационной безопасности включает в

себя этапы: анализ рисков, определение стратегии защиты, составление

документов политики информационной безопасности, разработка про-

граммы реализации политики информационной безопасности.

Анализ рисков. Политика безопасности строится на основе анализа

рисков, которые признаются реальными для информационной системы ор-

ганизации. При анализе рисков выполняются следующие мероприятия: ин-

вентаризация, классификация, выявление угроз, оценка рисков.

Инвентаризация проводится для определения объема необходимой защи-

ты, контроля защищенности, а также для других областей: охрана труда, тех-

ника безопасности, страхование, финансы. Инвентаризации подлежат:

– ресурсы данных: накопители файлов, базы данных, документация –

учебные пособия, инструкции и описания по работе с элементами ИС, доку-

менты служебного и производственного уровня и т. д.;

– программные ресурсы: системное и прикладное программное обес-

печение, утилиты и т. д.;

– материально-техническая база, обеспечивающая информационные

ресурсы: вычислительное и коммуникационное оборудование, носители

данных (ленты и диски), другое техническое оборудование (блоки пита-

ния, кондиционеры), мебель, помещения и т. п.;

– коммунальное и хозяйственное обеспечение: отопление, освещение,

энергоснабжение, кондиционирование воздуха;

– человеческие ресурсы (наличие необходимых специалистов, уро-

вень их профессионализма, психологические качества, связи в коммерче-

ском мире и т. д.).

Классификация информационных ресурсов производится после инвен-

таризации. Ценность каждого ресурса обычно представляется как функция

нескольких дискретных переменных.

В качестве основной переменной, например, выбирают степень кон-

фиденциальности информации со следующими значениями:

– информация, содержащая государственную тайну, – 3;

– информация, содержащую коммерческую тайну, – 2;

– конфиденциальная информация (информация, не представляющая

собой коммерческой или государственной тайны, хотя огласка ее нежела-

тельна), –1;

– свободная (открытая) информация – 0.

Следующими переменными могут быть выбраны отношение того или

иного ресурса к нарушениям основных трех аспектов информационной

безопасности (конфиденциальности, целостности, доступности). При

этом вводится n-бальная система оценки.

Выявление угроз. Определяются носители и потенциальные источники

утечки информации, формулируются угрозы, частота (статистика) их по-

явления, вычисляется вероятность их появления.

126

Вероятности реализации разных видов угроз различны, и их опре-

деление требует анализа большого статистического материала. Так, на-

пример:

– уничтожение всей информации в результате пожара (стихийного

бедствия) может быть 1 раз в 40 лет;

– несанкционированное чтение или копирование сотрудником закры-

тых сведений (активная угроза) может быть 1 раз в 4 года;

– искажение информации в файле памяти ЭВМ из-за сбоя в аппарату-

ре или системных программах (пассивная угроза) может быть 1 раз в 10

дней [10].

Следует заметить, что определение вероятностей появления различ-

ных угроз имеет очень большое значение для построения системы защиты

информационных ресурсов корпорации.

Оценка рисков. Для каждого из информационных ресурсов определя-

ются его интегральная ценность и возможные угрозы. Каждая из угроз

оценивается с точки зрения ее применимости к данному ресурсу, вероят-

ности возникновения и возможного ущерба.

Определение стратегии защиты производится по следующим на-

правлениям:

предотвращение (предупреждение) ущерба (например, авторизация

персонала на доступ к информации и технологии);

обнаружение угроз – обеспечение раннего обнаружения преступле-

ний и злоупотреблений, даже если механизмы защиты были обойдены;

минимизация размера потерь, если преступление все-таки произош-

ло, несмотря на меры по его предотвращению и обнаружению;

восстановление – обеспечение эффективного восстановления инфор-

мации в случае ее потери.

Составление документов политики информационной безопасно-

сти

Стандарт рекомендует включать в состав документа, характеризую-

щего политику безопасности организации, следующие разделы:

– введение, где определяется отношение высшего руководства к про-

блемам информационной безопасности корпорации;

– организационный раздел, содержащий описание подразделений,

комиссий, групп и т. д., отвечающих за работы в области информационной

безопасности, планы и график работы;

– классификационный, описывающий имеющиеся в организации

материальные и информационные ресурсы и необходимый уровень их

защиты;

– штатный, характеризующий меры безопасности, применяемые к

персоналу (описание должностей с точки зрения информационной безо-

пасности, организация обучения и переподготовки персонала, порядок реа-

гирования на нарушения режима безопасности и т. п.);

127

– раздел физической защиты;

– раздел управления информацией, описывающий подход к управле-

нию компьютерами и компьютерными сетями;

– раздел правил разграничения доступа к производственной инфор-

мации;

– раздел, характеризующий порядок разработки и сопровождения

систем;

– раздел, описывающий меры, направленные на обеспечение непре-

рывной работы организации;

– юридический раздел, подтверждающий соответствие политики

безопасности действующему законодательству.

Разработка программы реализации политики информационной

безопасности

На этом этапе выделяются ресурсы, назначаются ответственные, фор-

мируется план действий, определяется порядок контроля выполнения про-

граммы и т. п.

Итак, политика информационной безопасности предприятия пред-

ставляет собой документ, на основе которого строится система обеспече-

ния безопасности информации. Это основной документ корпорации, кото-

рый доводится до всех сотрудников.

9. Методы и средства обеспечения информационной

безопасности

Совокупность методов и средств, обеспечивающих целостность, конфи-

денциальность, достоверность, аутентичность и доступность информации в

условиях воздействия на нее угроз естественного или искусственного характе-

ра, образует защиту информации (Data protection).

Методы и средства обеспечения информационной безопасности (за-

щиты информации) можно разделить на:

– административные (организационные) меры;

– физические и технические средства и способы;

– аппаратно-программные средства.

9.1. Административные (организационные) меры защиты информации

Основой мер административного уровня, то есть мер, предпринимае-

мых руководством организации, является политика безопасности. Исходя

из нее, руководство организации формулирует цель информационной

безопасности, а также методы и средства ее достижения.

На основании выработанной политики или в административном по-

128

рядке организуются соответствующие службы безопасности, регламен-

тируется порядок их работы. К функциям таких служб, например, можно

отнести:

– охрану объектов организации;

– осуществление пропускного режима;

– проведение работы с сотрудниками по вопросам безопасности;

– организация работы с документами, имеющими критические данные;

– организация работы с техническими средствами защиты;

– осуществление финансовых мер защиты.

Однако статистика показывает [4], что 70–80% всех компьютерных

преступлений связаны с внутренними нарушениями, осуществляемыми

действующими или бывшими сотрудниками организации. Мотивами для

совершения противоправных действий являются:

– личная или финансовая выгода;

– действия с целью развлечения;

– чувства самовыражения, эгоизма, зависти, мести;

– желание расположить к себе;

– карьеризм;

– вандализм.

Поэтому важнейшим направлением административных мер является

управление персоналом организации в целях обеспечения необходимого

уровня безопасности. При управлении персоналом существует два общих

принципа: разделение обязанностей и минимизация привилегий. Первый

принцип заключается в распределении ролей и ответственности таким об-

разом, чтобы один сотрудник не смог нарушить критическую информацию

(сервисы) организации. Принцип минимизации предписывает выделять

пользователям права, которые необходимы им для выполнения только

служебных обязанностей.

Данные принципы реализуются в штатном разделе политики безопас-

ности или, если она в организации не разработана, то в соответствующих

распоряжениях, должностных инструкциях пользователей и руководящих

документах для отделов и служб информационной безопасности. Содер-

жание этих документов должно быть направлено на уменьшение риска

ошибок персонала, краж, мошенничества или незаконного использования

ресурсов. В данных документах должны быть описаны:

– правила проверки принимаемого на работу персонала;

– обязанности и права пользователей по отношению к информацион-

ным ресурсам;

– обучение пользователей и порядок допуска к работам с информаци-

онными ресурсами;

– права и обязанности администраторов;

– порядок реагирования на события, несущие угрозу информацион-

ной безопасности;

129

– порядок наложения взысканий.

Реализация административных мер безопасности для каждой органи-

зации в зависимости от вида ее деятельности и сложившихся инфраструк-

тур осуществляется по-своему и носит индивидуальный характер.

9.2. Физическая и техническая защита информационных систем

Физическая защита – физическая защита зданий, помещений, под-

вижных средств, людей, а также аппаратных средств – компьютеров, носи-

телей информации, сетевого оборудования, кабельного хозяйства, поддер-

живающей инфраструктуры.

Первым шагом в создании системы физической безопасности (как и

информационной безопасности вообще) должен стать анализ угроз (рис-

ков), как реальных (действующих в данный момент), так и потенциальных

(способных в будущем).

По результатам анализа рисков с использованием средств оптимизации

формируются требования к системе безопасности конкретного предприятия и

объекта в конкретной обстановке. Завышение требований приводит к неоправ-

данным расходам, занижение – к возрастанию вероятности реализации угроз.

В общем случае система физической безопасности должна включать в

себя выполнение следующих функций:

– управления доступом (с функцией досмотра);

– обнаружения проникновения, аварийной и пожарной сигнализации

(тревожной сигнализации);

– инженерно-технической защиты (пассивной защиты);

– отображения и оценки обстановки;

– управления в аварийных и тревожных ситуациях;

– оповещения и связи в экстремальных ситуациях;

– личной безопасности персонала.

Для выполнения данных функций применяются следующие средства

защиты [10].

Средства против проникновения:

– ограды (заборы) по периметру охраняемой территории;

– двери в закрытые зоны и комнаты;

– замки для дверей, шкафов, сейфов;

– металлические решетки на окна и двери (лучше внутренние и раз-

движные);

– пуленепробиваемые прозрачные перегородки внутри помещений;

– сейфы и металлические шкафы, прошедшие испытания на время

сопротивления режущим инструментам;

– печати на дверях помещений, сейфов, шкафов для регистрации фак-

тов их вскрытия;

– приспособления для крепления сейфов к полу и стенам, блоков ПК

130

к рабочему столу;

– средства воздействия на физические свойства человека и средства

регистрации, срабатывающие при несанкционированном открывании или

взломе.

Средства против подсматривания: специальные шторы или жалю-

зи, специальные покрытия и пленки, зеркальные стекла, дверные замки без

сквозных отверстий для ключей.

Средства против подслушивания: звукоизоляционные материалы

для покрытия стен, полов, потолков, окон и дверей изнутри; двойные две-

ри с тамбуром; звуковые глушители в вентиляционных каналах; оконные

блоки с тройными стеклами разной толщины против снятия акустической

информации с помощью лазерных систем.

Средства визуального наблюдения и контроля:

– бинокли и подзорные трубы для наблюдения в любое время суток;

– световые и инфракрасные прожекторы;

– дверные глазки с углом зрения до 130°, с возможностью наблюде-

ния через двойные двери и в помещениях со слабой освещенностью;

– перископические дверные глазки, исключающие возможность ис-

кажения через глазок и извлечение глазка снаружи.

Средства перекрытия побочных технических каналов утечки ин-

формации:

– экранирующие и поглощающие электромагнитные излучения

(ЭМИ) материалы;

– экранированные провода для коммуникаций, охранной и пожарной

сигнализации;

– оптоволоконный кабель для локальной сети;

– диэлектрические вставки в водопроводные, отопительные, газовые

и канализационные трубы на выходах из закрытых зон.

9.3. Технические средства и способы защиты информации

К техническим средствам защиты относятся различные системы ох-

ранной сигнализации, опознавания, разграничения доступа, оповещения о

движении объектов охраны, обнаружения радиозакладок, предотвращения

утечки информации по побочным техническим каналам, защиты докумен-

тов и изделий при их транспортировке и другие системы и средства.

С точки зрения выполняемых функций технические средства можно

отнести как к средствам физической защиты, так и к аппаратно-програм-

мным средствам. В данном случае все зависит от их роли в системе безо-

пасности организации. Если эти средства работают автономно и имеют

монопольное подчинение, то они являются больше средствами физической

защиты. При работе данных средств в составе автоматизированной ком-

пьютерной системы безопасности их необходимо рассматривать в составе