Щеглов А.Ю. Защита компьютерной информации от несанкционированного доступа

Подождите немного. Документ загружается.

Глава 4. Общие принципы. Системный подход в проектировании систем защиты

Получаем, что требования к очистке внешней памяти при корректной

реализации механизма обеспечения замкнутости программной среды могут

быть существенно снижены. При этом в качестве замечания отметим, что

реализация данного требования весьма ресурсоемка, то есть приводит к

существенному увеличению загрузки вычислительного ресурса.

Оптимальность системы защиты

Как отмечено ранее, реализация системы защиты влияет на другие па-

раметры защищаемого объекта, прежде всего, на его производительность

(загрузку вычислительного ресурса защищаемого компьютера). Это обус-

ловливает необходимость выбора оптимальных решений, при этом оп-

тимальность должна рассматриваться по совокупности параметров. Спо-

соб учета разнородных параметров при проектировании системы защиты

уже был нами рассмотрен в первой главе.

Ориентация на статистику угроз

При проектировании системы защиты целесообразно ориентироваться на

существующую статистику

угроз.

При этом ориентироваться нужно только

в смысле иллюстрации возможностей того, либо иного механизма защи-

ты. Недопустимой является разработка механизмов защиты под конкрет-

ную угрозу.

Системный подход предполагает проектирование системы защиты в пред-

положении, что существуют потенциальные (неизвестные) угрозы, кото-

рые характеризуются скрытыми (неявными) каналами НСД. Поэтому при

проектировании системы защиты необходимо рассматривать не конкрет-

ные угрозы, а характерные признаки их возникновения и противодей-

ствовать не угрозам, а возможным каналам их возникновения.

Принципы системного подхода при проектировании системы защиты

Все

вышесказанное

в этом разделе позволяет сформулировать принци-

пы системного подхода при проектировании системы защиты. Принци-

пы эти таковы:

1. Любой механизм защиты должен проектироваться с учетом его

влияния на безопасность системы в целом и с учетом функций

защиты, реализуемых другими механизмами. То есть должно вы-

полняться классическое условие системного проектирования — учи-

тываться влияние подсистемы на систему в целом, состоящую из

совокупности подсистем.

2. Проектирование системы защиты - - многокритериальная задача.

Поэтому при разработке механизма защиты должен учитываться не

только обеспечиваемый им уровень безопасности, но и, по крайней

мере, его влияние на производительность защищаемого объекта.

81

Часть II. Архитектурные принципы построения системы защиты информации

3. Проектирование системы защиты должно осуществляться в предпо-

ложении существования потенциальных (неизвестных) угроз, кото-

рые характеризуются скрытыми (неявными) каналами НСД. При этом

необходимо рассматривать не конкретные угрозы, а характерные при-

знаки их возникновения и противодействовать не угрозам, а возмож-

ным каналам их возникновения.

4.2. Особенности системного подхода

к проектированию системы защиты

компьютерной информации в составе ЛВС

.

Особенности и проблемы защиты

компьютерной информации в составе ЛВС

В части защиты компьютерной информации в составе ЛВС, кроме ре-

шения задачи защиты отдельного компьютера, возникает и задача защи-

ты взаимодействия защищаемых объектов между собой. При этом ком-

пьютер уже должен рассматриваться не только (а при определенной

технологии обработки и хранения информации — и не столько) как са-

мостоятельный объект, требующий защиты, но и как средство удаленно-

го доступа к другим защищаемым объектам информации.

В частности, рабочую станцию можно рассматривать, как средство уда-

ленного, в том числе, возможно, и несанкционированного доступа к сер-

веру, на котором хранится защищаемая информация. Причем на самой

рабочей станции защищаемой информации может и не храниться.

Отметим, что защита информации в составе ЛВС по-прежнему реализу-

ется средствами, устанавливаемыми на компьютеры (рабочие станции и

серверы) в составе ЛВС. При

этом'возможности

механизмов защиты

должны быть соответствующим образом функционально расширены.

Другой особенностью построения системы защиты в составе ЛВС явля-

ется возможность реализации в ЛВС выделенного рабочего места адми-

нистратора безопасности (сервера безопасности). С учетом требований к

оперативности принятия решений в распределенной системе защиты это

становится необходимостью.

В функции администратора входят:

» удаленное управление средствами защиты информации, установлен-

ными на компьютеры в составе ЛВС;

» контроль за действиями пользователей на защищаемом объекте;

» оперативная обработка регистрационной информации (данных ауди-

та), формируемой механизмами защиты;

» выработка реакций на определенные виды событий и т.д.

82

Глава 4. Общие принципы. Системный подход в проектировании систем защиты

В общем случае проблема проектирования систем защиты информации

в ЛВС связана либо с различными уровнями конфиденциальности, либо

с различным функциональным назначением информации, обрабатывае-

мой и циркулирующей в сети. Как следствие, возникают проблемы с тре-

бованиями к ее защите в рамках одной системы.

Очевидно, что говорить о разумной достаточности средств защиты невоз-

можно без учета уровня критичности или конфиденциальности (назначе-

ния) обрабатываемой информации. При этом, как правило, реализуемые

в сети информационные системы характеризуются несколькими типами по-

токов обрабатываемой информации. Примерами могут служить: внешний

Web-сервер корпорации, доступ к которому разрешен практически с лю-

бой рабочей станции сети Internet; внешний и внутренний файловые сер-

веры корпорации, предполагающие уже существенное разграничение прав

доступа к ним; внутренний сервер баз данных, на котором может храниться

конфиденциальная (например, финансовая) информация корпорации и др.

Задачи системного подхода

при проектировании системы защиты ЛВС

Системный подход при проектировании системы защиты ЛВС с различ-

ным уровнем конфиденциальности (назначения) обрабатываемой в ней

информации состоит в решении следующей совокупности задач

[18]:

« выделение фрагментов сети (информационных подсистем), обраба-

тывающих соответствующие информационные потоки различных уров-

ней конфиденциальности (назначения);

« проектирование систем защиты каждого отдельного информационно-

го потока в соответствии с требованиями к защищенности системы,

обрабатывающей информацию данного уровня конфиденциальности

(назначения). Заметим, что если несколько различных (в смысле уров-

ня конфиденциальности) потоков обрабатываются одной подсисте-

мой, то подсистема защищается по требованиям к параметрам защи-

ты более конфиденциального потока информации;

» проектирование системы защиты для интерфейсов взаимодействия

подсистем обработки информационных потоков различных уровней

конфиденциальности (назначения).

Таким образом, основу рассматриваемого подхода составляет

деление

(фрагментация) системы на подсистемы с последующей защитой отдель-

ных подсистем и соответствующих интерфейсов.

Информационные потоки будем считать различными при различии их

конфиденциальности (назначения), в конечном итоге — при различии тре-

бований к их информационной безопасности.

Информационные потоки будем считать одинаковыми (без анализа их

функционального назначения) при совпадении требований к их инфор-

мационной безопасности.

83

Часть II. Архитектурные принципы построения системы защиты информации

Задачу разделения различных информационных потоков можно решать

либо на физическом уровне, либо на виртуальном — с использованием

средств защиты, устанавливаемых на компьютер.

Практические шаги по построению системы информационной

защиты ЛВС в рамках системного подхода

Основу применения системного подхода составляет решение следующей

совокупности задач проектирования системы защиты:

1.

Выделяются информационные потоки, защиту которых необходимо

обеспечить.

2. Для защиты каждого информационного потока устанавливается вир-

туальная система защиты информационного потока (ВСЗИП). «Вирту-

альная» -- понимается в том смысле, что система может представ-

лять собою некоторое программное обеспечение, устанавливаемое на

существующих технических средствах обработки информации. Одна-

ко она может требовать использования выделенного технического

средства защиты, либо некоторой их совокупности.

3. Для разделения информационных потоков и защиты интерфейсов

взаимодействия подсистем в местах их функционального объедине-

ния устанавливаются виртуальные системы разделения информацион-

ных потоков (ВСРИП).

4. Разрабатываются достаточные

требования

к защищенности

информационных потоков информационной системы с учетом

конфиденциальности (назначения) информации, принадлежащей

анализируемому информационному потоку (вопросы достаточно-

сти требований рассмотрены в предыдущей главе).

5. Разрабатываются требования к ВСЗИП.

6. Разрабатываются требования к дополнительным системам защиты

информации, устанавливаемым на компьютеры в составе ЛВС.

7. Разрабатываются требования к ВСРИП, к которым могут быть от-

несены:

• требования к архитектуре информационной системы в целом;

• требования к дополнительным средствам защиты информации,

используемым для разделения информационных потоков.

Отметим, что описанный системный подход к проектированию систем

защиты целесообразно использовать и для проектирования комплекса

организационно-технических мероприятий по обеспечению информаци-

онной безопасности информационных систем. Важным при этом будет

то, что организационно-технические мероприятия разрабатываются при-

менительно к конкретному информационному потоку с учетом его кон-

фиденциальности (назначения).

84

Глава 4. Общие принципы. Системный подход в проектировании систем защиты

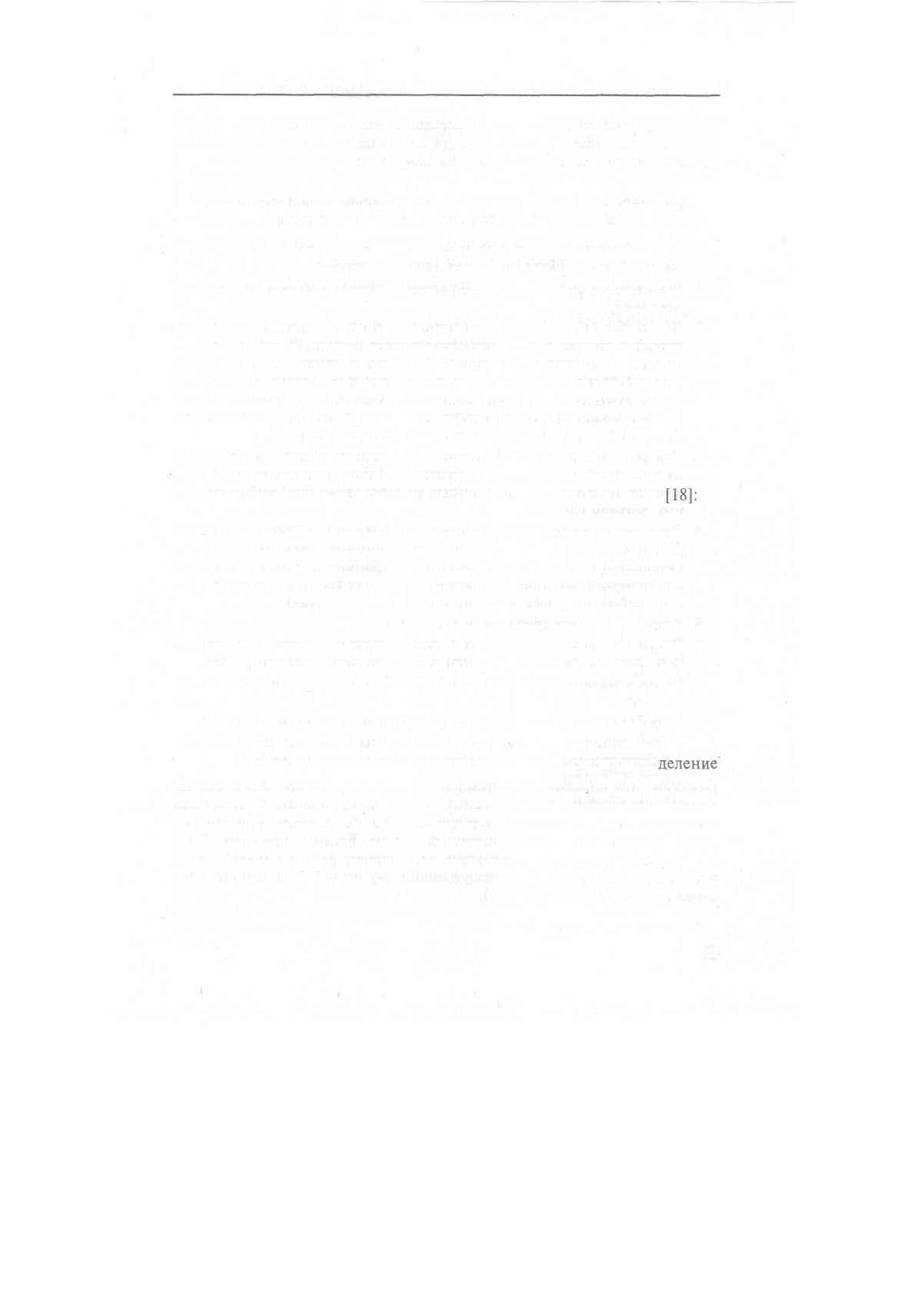

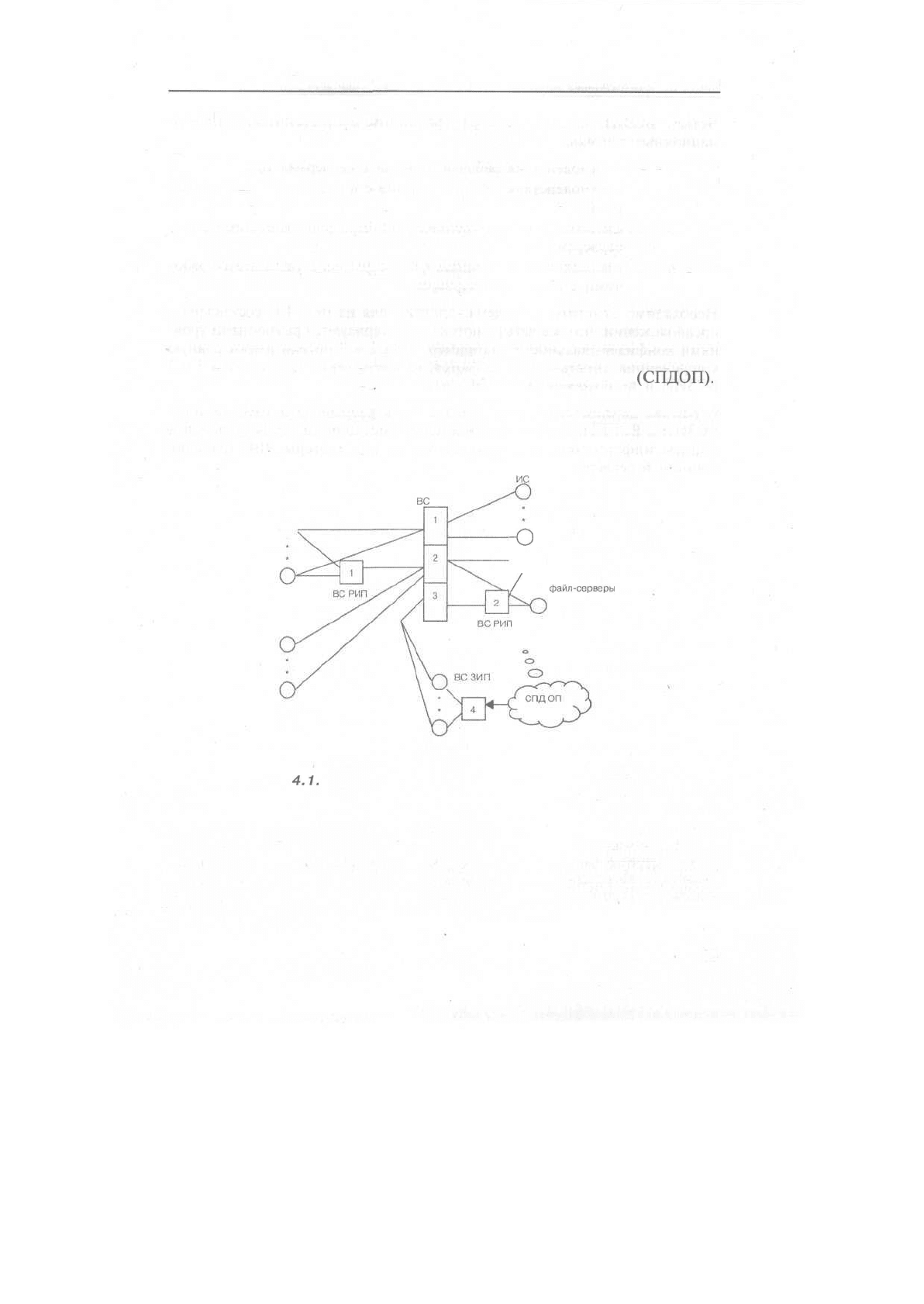

Пример разделения и защиты информационных потоков

в рамках типовой ЛВС организации

Проиллюстрируем сказанное ранее. Рассмотрим потоки информации,

циркулирующие в рамках некой типовой ЛВС корпорации и требующие

защиты. При этом можно выделить следующие потоки:

» внутренний информационный поток взаимодействия рабочих стан-

ций (PC) с информационными серверами (ИС) баз данных;

« внутренний информационный поток взаимодействия PC с внутрен-

ними файл-серверами ЛВС корпорации;

* внутренний информационный поток взаимодействия внутренних и

внешних файл-серверов между србой;

* внешний информационный поток взаимодействия внешних файл-сер-

веров с удаленными рабочими станциями и серверами по виртуаль-

ным каналам сети передачи данных общего пользования

(СПДОП).

Структура ЛВС корпорации с ВСЗИП и ВСРИП, характеризуемая наличи-

ем всех перечисленных информационных потоков, представлена на рис. 4.1.

Работа с БД

О

BG

ЗИП

Серверы БД

-о

7°

/

* Внутренние

/

*

файл-серверы

Работа с

файлами

Внешние

файл-серверы

Рис.

4.1.

Структура виртуальной системы защиты ЛВС

Реализация первой ВСРИП в общем случае необходима, так как пред-

полагается, что одни и те же рабочие станции могут иметь доступ как к

серверам БД, так и к внутренним файл-серверам. Вторая ВСРИП исполь-

зуется потому, что внутренние файл-серверы могут обмениваться инфор-

мацией как с соответствующими рабочими станциями, так и с внешни-

ми файл-серверами.

85

Часть II. Архитектурные принципы построения системы защиты информации

Четыре ВСЗИП предназначаются для защиты соответствующих инфор-

мационных потоков:

1 взаимодействия рабочей станции с серверами БД;

2 взаимодействия рабочей станции с внутренними файл-серве-

рами;

3 взаимодействия внутренних файл-серверов с внешними файл-

серверами;

4 взаимодействия внешних файл-серверов с удаленными рабо-

чими станциями и серверами.

Необходимо отметить, что схема, приведенная на рис.

4.1,

составлена в

предположении, что все четыре

потока

характеризуются различными уров-

нями конфиденциальности. Например, если 2 и 3 потоки имеют равную

конфиденциальность — они сольются, соответственно объединятся 2 и 3

ВСЗИП и не потребуется два ВСРИП.

В рамках данной структуры должны быть разработаны требования к

ВСЗИП и ВСРИП, а также распределение задач защиты между средствами

защиты информации, устанавливаемых на компьютеры ЛВС (рабочие

станции и серверы).

л а в а 5

Архитектура

системы защиты

5.1.

Объекты угроз

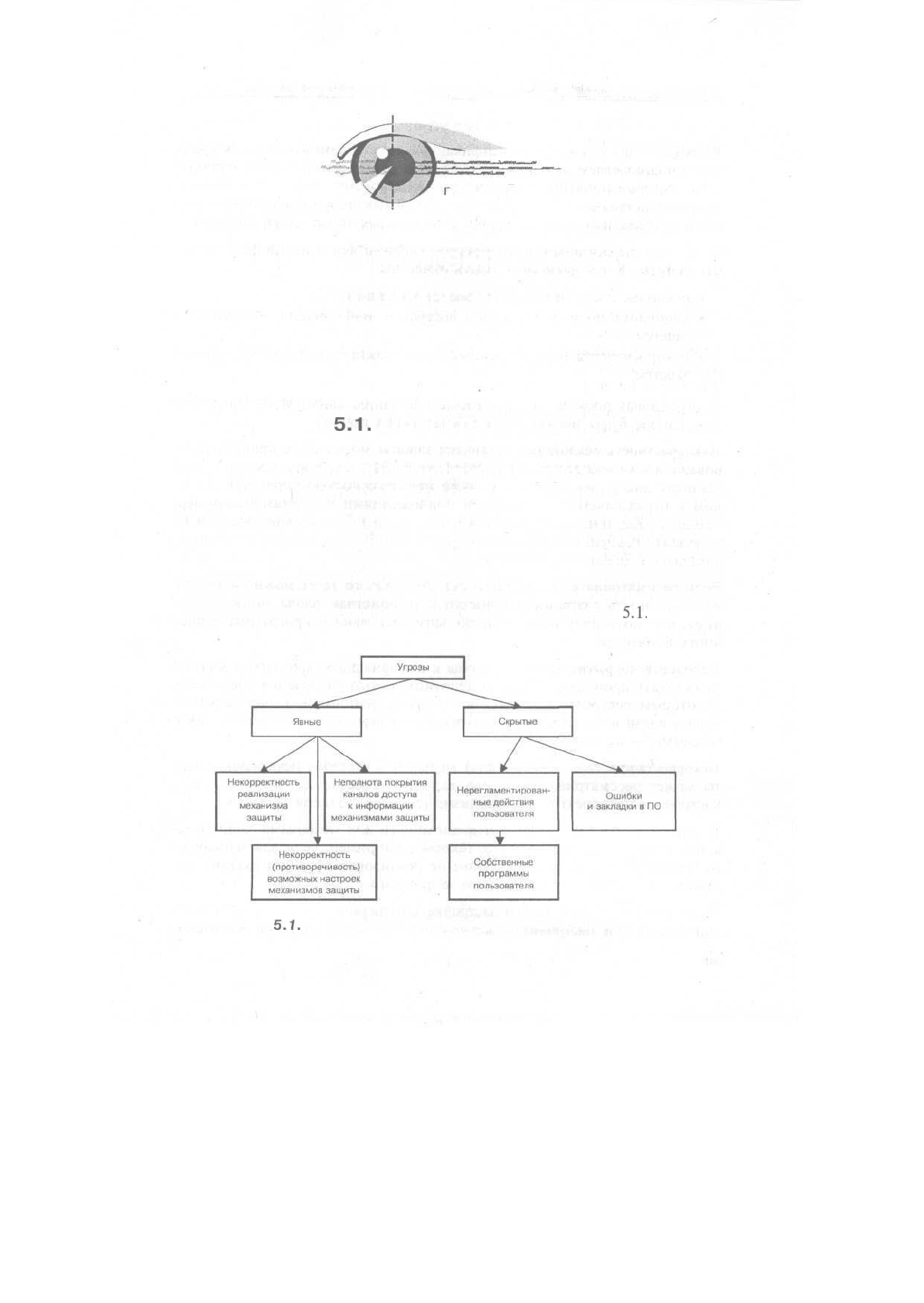

5.1.1. Классификация угроз

по способу их осуществления

В главе 2 (п. 2.2.2) была представлена классификация угроз, введенная

исходя из проанализированной статистики. Здесь рассмотрим иную клас-

сификацию (которую также можно ввести, анализируя существующую ста-

тистику угроз), а именно классификацию угроз по способу их осуществ-

ления. Эта классификация необходима нам для формирования задач

добавочной защиты информации и приведена она на рис.

5.1.

Рис.

5.1.

Классификация угроз по способу их осуществления

87

Часть II. Архитектурные принципы построения системы защиты информации

Явные угрозы

В соответствии с данной классификацией угрозы компьютерной безопас-

ности подразделяем на явные и скрытые. Под явными понимаем такие уг-

розы, которые понятны и однозначно предсказуемы. Они не требуют для

противодействия им каких-либо дополнительных сведений о статистике уг-

роз и неочевидных предположений о возможных атаках злоумышленника.

Явные угрозы связаны с некорректной реализацией и настройкой систе-

мы защиты. К таковым могут быть отнесены:

* некорректность реализации механизма защиты;

« неполнота покрытия каналов доступа к информации механизмами

защиты;

»

некорректность (противоречивость) возможных настроек механизмов

защиты.

В двух словах прокомментируем классификацию явных угроз (подробно

этот вопрос будет исследован в последующих главах).

Некорректность реализации механизма защиты может быть проиллюстри-

рована невозможностью в ОС Windows 9x/Me запретить доступ к сис-

темному диску «на запись», а также невозможностью управлять досту-

пом к неразделяемым системой и приложениями каталогам (например,

«Temp», «Корзина», «Мои документы» и т.д.) Это в свою очередь не

позволяет говорить о корректности реализации механизма управления

доступом к файловым объектам.

Если рассматривать ОС Windows NT/2000/XP, то здесь можно отметить

невозможность разграничить доступ к устройствам ввода «на исполне-

ние», что позволяет пользователю запускать любые программы с вне-

шних носителей.

Неполнота покрытия каналов доступа к информации механизмами защиты

может быть проиллюстрирована невозможностью управления доступом к

некоторым ресурсам защищаемого объекта, например, к виртуальному

каналу связи и т.д. При этом ресурсы могут быть как локальными, так и

сетевыми — в составе ЛВС.

Некорректность (противоречивость) возможных настроек механизмов защи-

ты может рассматриваться в двух аспектах: собственно некорректность

настроек и некорректность механизма (способа) задания настроек.

В первом случае речь идет о невозможности для механизма защиты за-

дания корректных настроек как таковых, например, если для мандатно-

го механизма управления доступом не реализован принцип задания на-

строек «все, что не разрешено, то запрещено».

Во втором случае речь идет о настройке механизмов защиты в иерархичес-

кой системе, где настройки может осуществлять администратор безопасно-

88

Глава 5. Архитектура системы защиты

сти, администратор СУБД и приложения, пользователь и т.д. Например,

пользователь в ОС самостоятельно может разделять (делать доступными из

сети) ресурсы, к которым ему разрешен доступ, администратор СУБД мо-

жет осуществлять настройки встроенных в СУБД механизмов защиты, а

пользователь самостоятельно может делегировать свою роль. В то же время

ранее было показано, что задача управления безопасностью должна решаться

централизованно с доминирующей ролью администратора безопасности.

Скрытые угрозы

Под скрытыми понимаем такие угрозы, которые не очевидны, и требу-

ют для противодействия им дополнительных предположений о возмож-

ных атаках злоумышленника.

Скрытые угрозы связаны с нерегламентированными действиями пользо-

вателя прежде всего посредством запуска собственных программ, а так-

же с использованием злоумышленником ошибок и закладок в системном

и прикладном ПО.

При этом скрытая угроза может быть охарактеризована двумя свойствами:

• характеристикой объекта угрозы (например, учетная запись пользователя);

» общей характеристикой атаки злоумышленника (например, модифи-

кация учетной записи с применением собственно запущенной про-

граммы. Действий подобной программы множество, как известных,

так и неизвестных).

С учетом сказанного можно сделать следующий важнейший вывод: лю-

бой механизм защиты должен проектироваться с учетом как явных, так и

скрытых (в том числе и неизвестных) угроз информационной безопасности,

так как только в этом случае можно говорить о возможности реализации

механизмом защитных свойств.

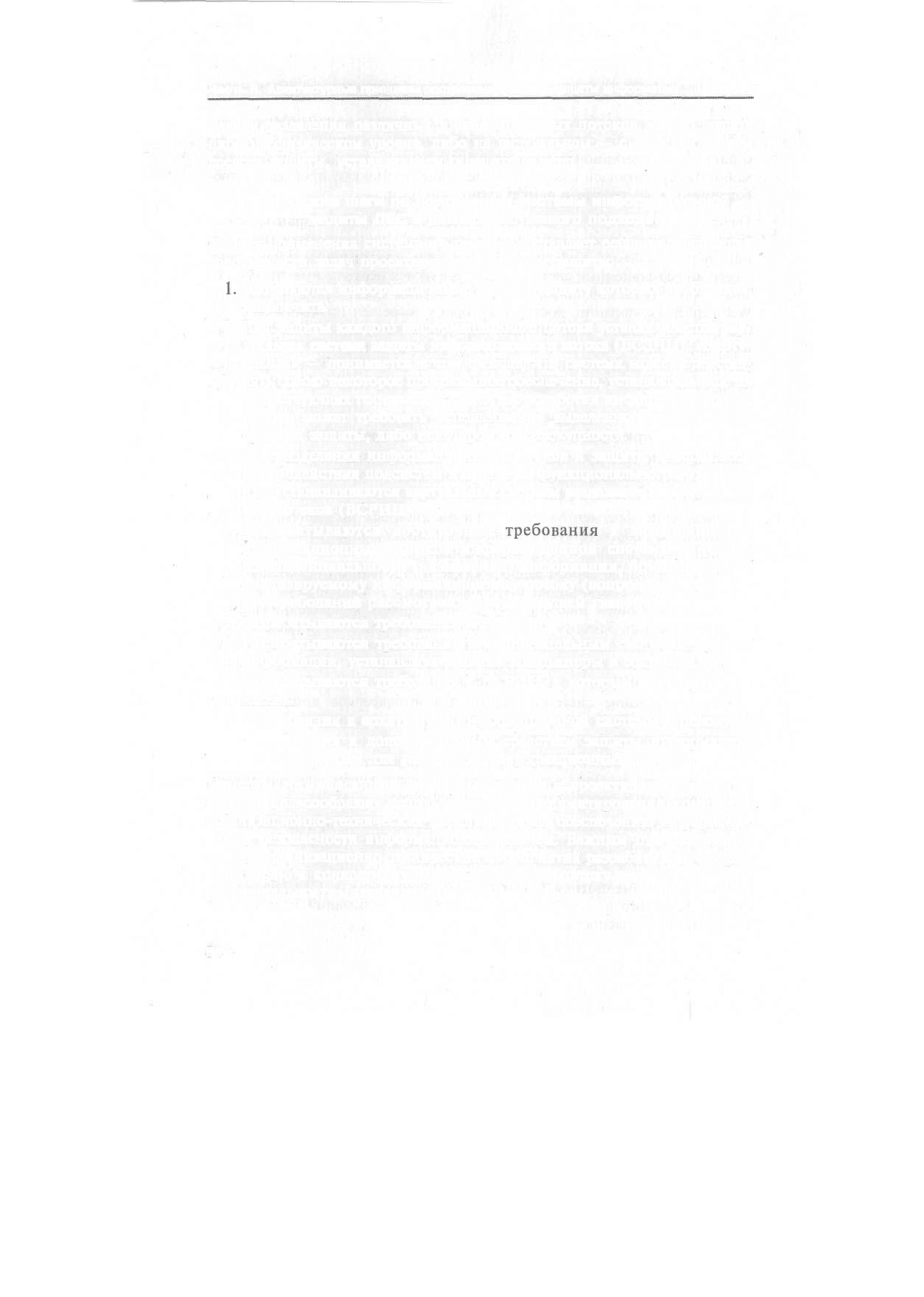

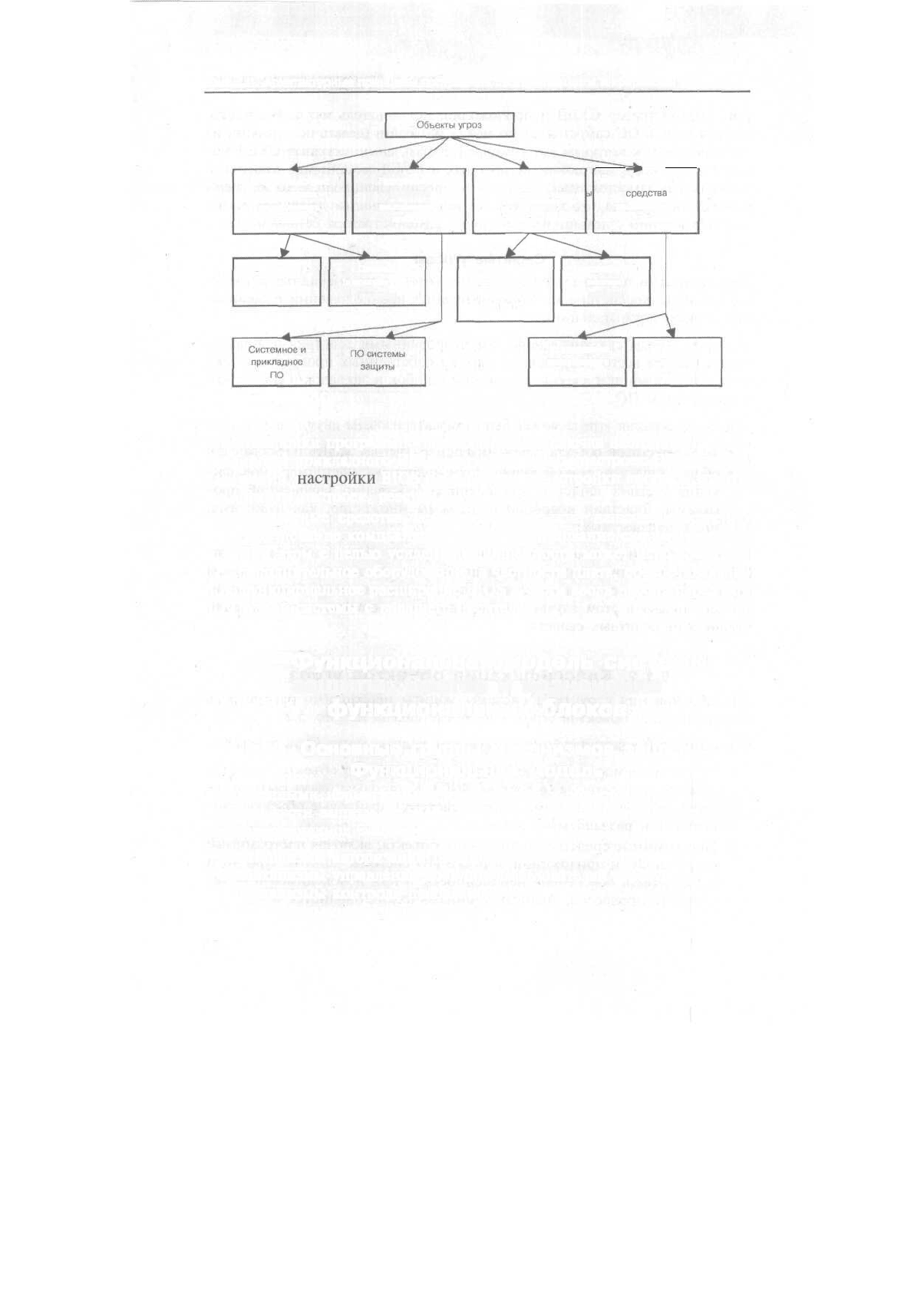

5.1.2. Классификация объектов угроз

Для обоснования структуры системы защиты необходимо рассмотреть

классификацию объектов угроз. Она представлена на рис. 5.2.

С учетом этой классификации к объектам защиты могут быть отнесены:

1. Информационные и иные ресурсы защищаемого объекта, включая

локальные и сетевые (в составе ЛВС). К таковым могут быть отне-

сены собственно система (вход в систему), файловые объекты (ло-

кальные и разделяемые) и т.д.

2. Программные средства защищаемого объекта, включая программные

средства ОС и приложений, а также ПО системы защиты. При этом

должна быть обеспечена неизменность, а при необходимости — ак-

тивность процессов, драйверов, динамических библиотек и т.д.

89

Часть II. Архитектурные принципы построения системы защиты информации

Информационные

и иные ресурс

защищаемого

объекта

Программные

средства

защищаемого

объекта

^^~~\-^

Локальные

ресурсы

Сетевые

(в составе ЛВС)

ресурсы

Настройки

программного

обеспечения

-у

Аппаратные

средства

защищаемого

объекта

Z—^^iak

Настройки

системного и

прикладного

ПО

Настройки ПО

системы

защиты

.--•*•

\

Оборудование

защищаемого

объекта

Оборудование

системы

защиты

Рис. 5.2. Классификация объектов угроз

3. Настройки программного обеспечения, включая настройки систем-

ного и прикладного ПО (реестр ОС, файлы настроек ОС и прило-

жений,

настройки

BIOS и т.д.), а также настройки системы защиты

(файлы настроек, реестр ОС).

4. Аппаратные средства защищаемого объекта, включая собственно

оборудование компьютера, а также оборудование системы защиты.

При этом с целью усиления защищенности может использоваться

дополнительное оборудование, в частности плата, обеспечивающая

функциональное расширение BIOS в части ввода пароля перед заг-

рузкой системы с внешнего носителя.

5.2. Функциональная модель системы

защиты. Состав и назначение

функциональных блоков

5.2.1. Основные группы механизмов защиты.

Функциональная модель

Современными нормативными документами в области защиты инфор-

мации в части защиты от НСД [1, 2] выделяются следующие основные

группы механизмов защиты:

1. Механизмы авторизации пользователей.

2. Механизмы управления доступом пользователей к ресурсам.

3. Механизмы контроля целостности.

4. Механизмы регистрации (аудита).

90