Щеглов А.Ю. Защита компьютерной информации от несанкционированного доступа

Подождите немного. Документ загружается.

Глава 3. Подходы к проектированию системы защиты

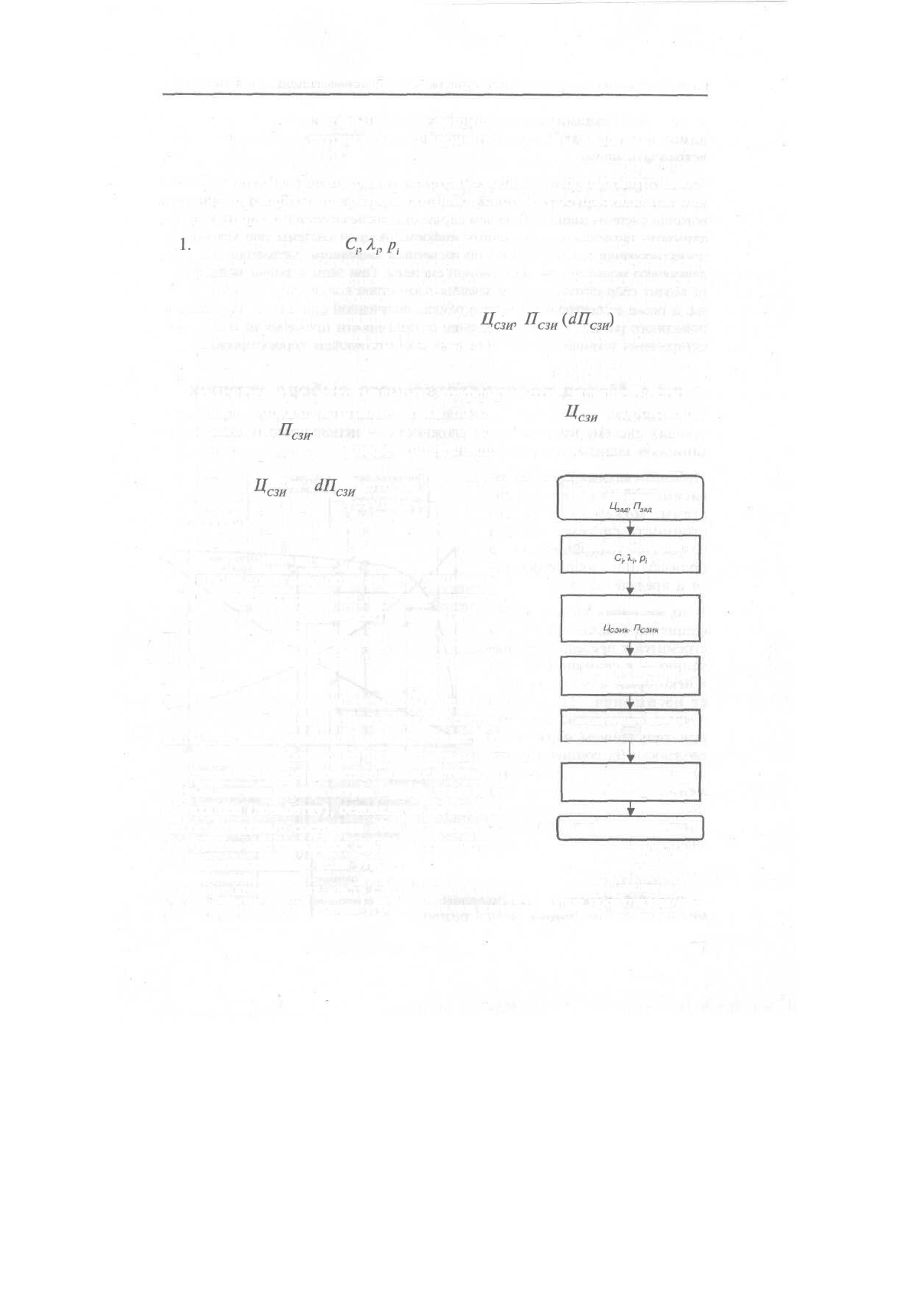

Этапы оценки защищенности

и выбора оптимального варианта системы защиты

Оценка защищенности с учетом приведенных выше расчетных формул

и выбор оптимального варианта системы защиты (необходимого набора

механизмов защиты при разработке новой системы) осуществляется сле-

дующим образом:

1.

Расчет параметров

С

р

Я

(

,

p

i

для оценки защищенности по исходным

данным, полученным статистическим или, в случае недостатка ста-

тистики, одним из приведенных выше способов (оптимистически-

пессимистический подход, метод экспертной оценки).

2.

Расчет критериев защищенности

D,

Ц

С31Г

,

П

сзи

(dIT

C3ff

)

для

каждого

варианта системы защиты (набора механизмов защиты при разра-

ботке новой системы).

3. Выбор системы защиты (набора механизмов защиты при разработ-

ке системы) с максимальным коэффициентом защищенности D,

удовлетворяющей ограничениям

по

стоимости

Ц

сзи

и

производи-

тельности

П

С31Г

4. Анализ изменения коэффициента защищен-

ности dD при задании приращений для кри-

териев

Ц

сзи

и

dII

C3If

методом

последователь-

ного выбора уступок с оценкой

целесообразности выбора системы, удовлет-

воряющей новым ограничениям.

Назначение

ограничений

Ц,

ш

,

п

зад

Последовательность задач, решаемых

при проектировании системы защиты.

Требование непрерывности проектирования

Последовательность задач, решаемых при проекти-

ровании системы защиты проиллюстрирована на

рис.

3.4.

С учетом сказанного ранее можем сделать следу-

ющий важный вывод: проектирование системы за-

щиты — это непрерывный процесс, осуществляемый

в течение всего жизненного цикла системы, предпо-

лагающий исходное проектирование системы по рас-

четным значениям параметров и последующую ее мо-

дификацию (доработку), основанную на непрерывном

анализе текущего состояния обеспечиваемого систе-

мой уровня защищенности средствами мониторинга с

учетом меняющегося поля угроз.

Модификация «узких мест» системы защиты пред-

полагает выявление новых угроз и анализ их отра-

Получение параметров

С,

А.,,

р,

Расчет параметров

элементов защиты

Разработка вариантов

построения СЗИ

Выбор лучшего варианта

СЗИ

Анализ влияния ограничений

на уровень защищенности

Выбор оптимальной СЗИ

Рис. 3.4.

Последовательность

задач, решаемых

при проектировании

системы защиты

71

Часть I. Компьютерная безопасность: современные требования, подходы, статистика угроз

жения механизмами защиты, присутствующими в системе. При необхо-

димости следует либо модифицировать существующие механизмы, либо

встраивать новые.

Таким образом, с учетом сложности формализации задачи (особенно при зада-

нии исходных параметров), можно выделить характерную особенность проекти-

рования системы защиты. В общем случае она заключается в невозможности ре-

ализовать гарантированную защиту информационной системы при условии ее

проектирования

исключительно

по расчетным значениям параметров без пос-

ледующего мониторинга защищенной системы. При этом в задачи мониторин-

га входит сбор статистики для задания параметров конкретной системы защи-

ты, а также ее повторный расчет в рамках полученной статистики. Результатом

повторного расчета будет обоснование оптимальности принятых на этапе про-

ектирования технических решений и их соответствующая корректировка.

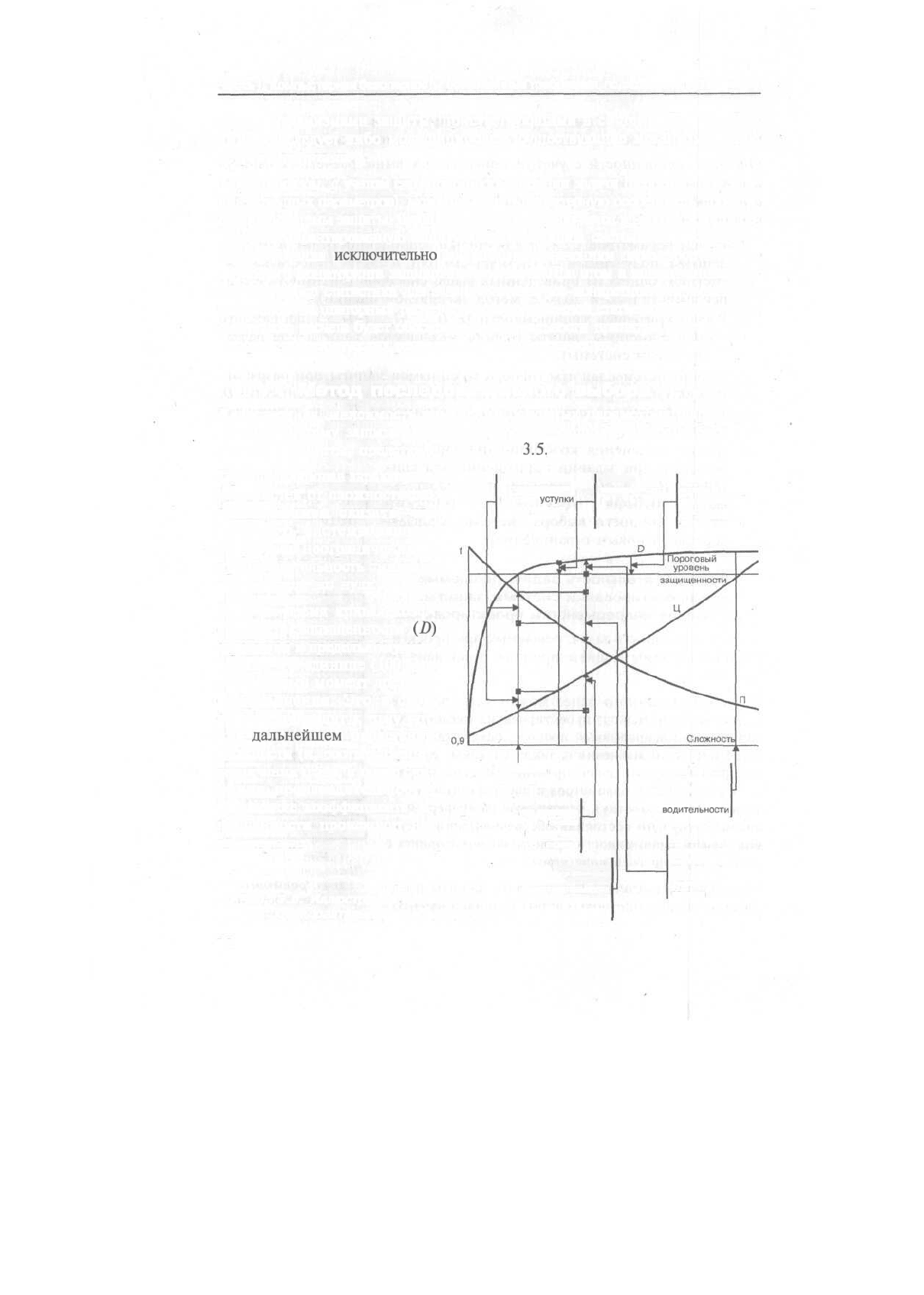

3.4.4. Метод последовательного выбора уступок

Качественная зависимость изменения основных параметров, характери-

зующих систему защиты, от ее сложности — используемого набора ме-

ханизмов защиты, представлена на рис.

3.5.

Проанализировав характер за-

висимостей от сложности си-

стемы, можем сказать, что

стоимость системы защиты

возрастает неограниченно, а

производительность снижает-

ся в пределе до нуля.

В то же время кривая коэф-

фициента защищенности

(D)

стремится к предельному зна-

чению — к единице (100%) и

в некоторый момент достига-

ет насыщения. Это в свою

очередь приводит к тому, что

при

дальнейшем

нарастании

сложности (и, соответственно,

увеличении цены, а также сни-

жении производительности)

увеличение коэффициента за-

щищенности происходит не-

значительно.

Выигрыш в цене

и производитель-

ности от

уступки

защищенности

Уступка

защищенности

Смещение

уровня

защищенности

в процессе

эксплуатации

Оптимальная

система

Уступка в цене

для введения

запаса

механизмов

защиты

Постепенное

снижение

производительности

Рис. 3.5. Иллюстрация применения

от

включения

Метода последовательного выбора УСТУПОК механизмов защиты

Система

с ухудшенными

характеристиками

цены и произ-

водительности

Запас

защищенности

за счет

настройки

механизмов

защиты

72

Глава 3. Подходы к проектированию системы защиты

Следовательно, при проектировании системы защиты, параметры защи-

щенности которой расположены в области насыщения, целесообразно про-

анализировать параметры альтернативных вариантов. То есть целесообразно

исследовать возможность использования менее сложных систем защиты и,

задав некоторый промежуток снижения коэффициента защищенности (dD),

выбрать систему, уровень защищенности которой удовлетворяет получен-

ному (D — dD). Конечно, если таковые имеются. При этом может быть

получен ощутимый выигрыш в цене и производительности.

В этом и состоит применение известного метода последовательных усту-

пок при выборе оптимальной системы защиты (набора реализуемых ме-

ханизмов защиты при ее проектировании). Этот метод, как уже упоми-

налось, подразумевает сведение многокритериальной задачи оптимизации

к

однокритериальной.

Метод последовательных уступок представляет собою итерационную че-

ловеко-машинную процедуру, используя которую разработчик, давая до-

пустимые приращения одним параметрам (в частности, задавая сниже-

ние коэффициента защищенности), анализирует изменение других,

принимая решение о допустимости вводимых уступок.

3.4.5. Методы проектирования системы защиты

с избыточными механизмами защиты

Необходимость избыточных механизмов в системе защиты

Выше мы особо отмечали одну принципиальную особенность функцио-

нирования системы защиты. Суть ее заключается в том, что коэффици-

ент защищенности непрерывно снижается в процессе функционирования

защищенной системы. Это связано с накоплением информации злоумыш-

ленником о системе защиты, а также с накоплением статистики об ошиб-

ках реализации системных и прикладных средств.

Возникает следующая проблема. Если строить систему с требуемым уров-

нем защищенности (учитывающим текущую статистику угроз), то через

небольшой промежуток времени функционирования защищаемой систе-

мы систему защиты потребуется проектировать вновь, что связано с боль-

шими накладными расходами. Поэтому ранее был сделан вывод о необ-

ходимости разработки системы защиты с учетом не только существующей

статистики угроз, но и с учетом потенциально возможных (неизвестных)

угроз. Тем не менее приходится учитывать тот факт, что наличие запаса

по параметрам защищенности приводит к значительным накладным рас-

ходам, прежде всего, по параметрам производительности.

Что касается стоимости, то лучше раз создать систему с избыточными

механизмами защиты и заплатить изначально больше, чем практически

сразу после ее внедрения вновь проектировать систему защиты, т.е. вновь

73

Часть I. Компьютерная безопасность: современные требования, подходы, статистика угроз

оплачивать все расходы, связанные с этим проектированием, да еще ду-

мать об очередном ее внедрении в функционирующую систему, что, как

правило, протекает весьма болезненно.

Из сказанного можем сделать важнейший вывод: с целью увеличения

жизненного цикла системы защиты (без необходимости ее модификации)

разработчикам следует ориентироваться не только на существующую ста-

тистику угроз, но и закладывать технические решения, позволяющие про-

тиводействовать неизвестным на момент проектирования системы защиты

угрозам (потенциальным угрозам).

Обратите внимание на принципиальную разницу между подходами резерви-

рования и подходами включения избыточных механизмов. При резервирова-

нии, рассмотренном нами ранее в п. 3.2, механизмы защиты дублируются

такими же механизмами (решают те же функциональные задачи), но реали-

зуются иным способом. Резервный призван заменить основной механизм при

выходе его из строя (при обнаружении его уязвимости к атакам).

Что касается включения избыточных механизмов, то здесь рассматри-

вается добавление новых механизмов с иными, чем у механизмов, реа-

лизованных в системе защиты, свойствами (решающих частично, либо

полностью иные функциональные задачи). Другое дело, что данные воз-

можности на первых этапах функционирования системы защиты могут

быть не востребованными. Поэтому, чтобы не загружать излишне вы-

числительные ресурсы системы, их рекомендуется не активизировать -

благодаря избыточным механизмам реализуется запас защищенности.

Подходы к проектированию систем защиты, обладающих

избыточными механизмами. Метод динамического анализа

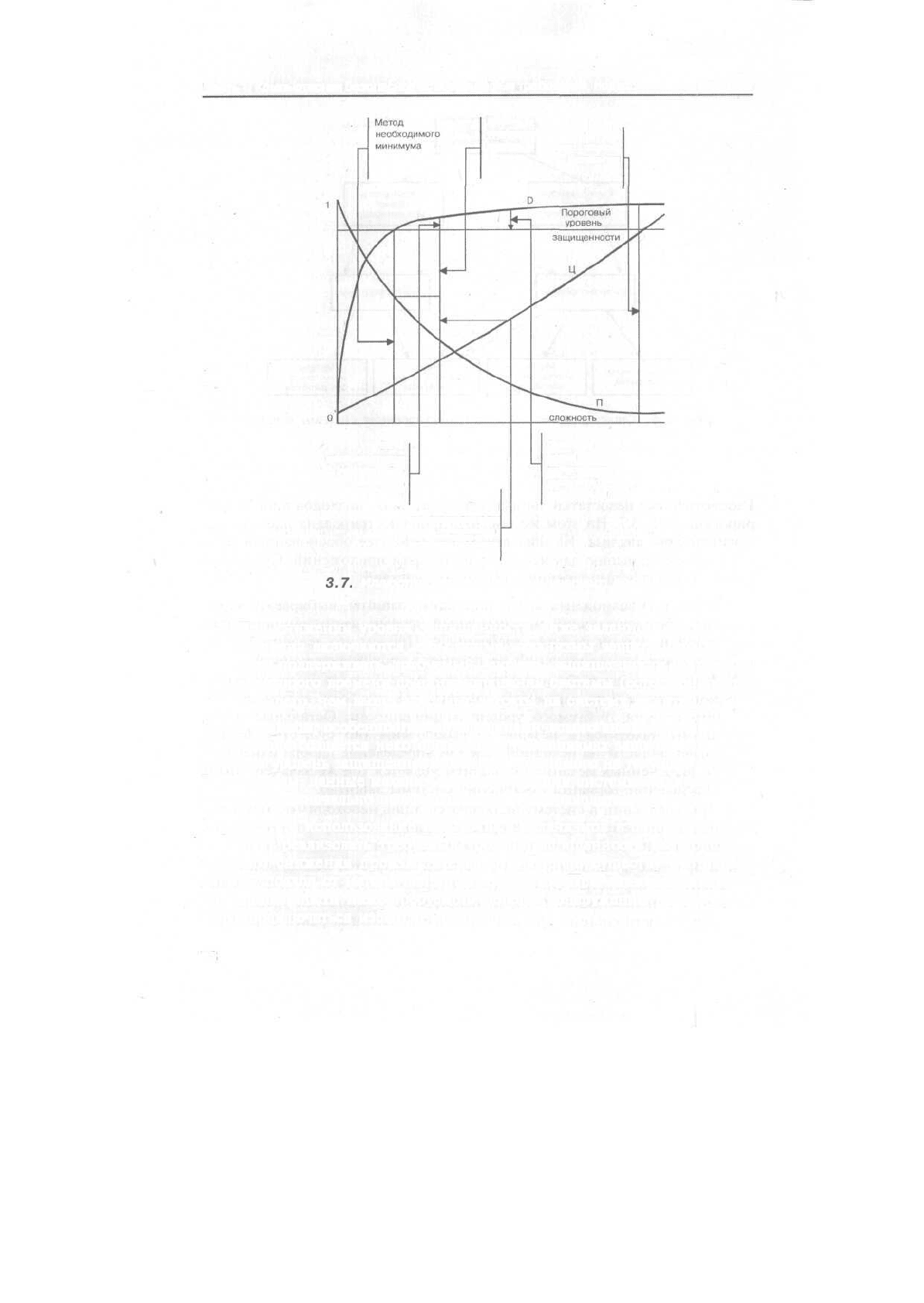

Классификация возможных подходов к проектированию рассматривае-

мых систем защиты представлена на рис. 3.6. Альтернативные подходы

составляют метод необходимого минимума и метод полного перекрытия.

Метод необходимого минимума состоит в поиске варианта построения

системы по характеристике требуемого уровня защищенности. Метод

полного перекрытия состоит в исходной реализации избыточности ме-

ханизмов, что изначально позволяет построить систему защиты с боль-

шим запасом в характеристике защищенности.

Как отмечалось, данные подходы характеризуются следующими недо-

статками:

» Метод необходимого минимума с учетом специфики функционирова-

ния рассматриваемого класса систем позволяет построить систему

практически без запаса защищенности, что потребует ее достаточно

скорого проектирования заново.

« Метод полного перекрытия связан с существенными затратами, прежде

всего в производительности системы.

74

Глава 3. Подходы к проектированию системы защиты

Метод полного

перекрытия

Метод

необходимого

минимума

Метод

динамического

анализа

Методы

мониторинга

безопасности

Рис. 3.6. Классификация методов проектирования системы защиты

Рассмотренные недостатки данных альтернативных подходов проиллюст-

рированы рис. 3.7. На этом же рисунке проиллюстрирована идея метода

динамического анализа. На наш взгляд это наиболее обоснованный под-

ход к проектированию для исследуемой области приложений. Суть этого

метода состоит в выполнении следующих действий:

1. Исходя из возможных затрат на систему защиты, выбирается вари-

ант, обеспечивающий максимальный уровень защищенности (при

условии, что он не ниже требуемого). Причем это делается в рам-

ках заданных ограничений на параметр производительности.

2. Затем, в рамках выбранного варианта, определяется набор механиз-

мов защиты и их параметры, которые должны быть включены для

обеспечения требуемого уровня защищенности. Остальные меха-

низмы находятся в резерве - - выключены (по существу данная

задача аналогична исходной, так как определение набора изначаль-

но включенных механизмов защиты является той же задачей, что и

определение варианта построения системы защиты).

3. При внедрении в систему включаются лишь необходимые механиз-

мы, но система обладает резервом в защищенности, который может

постепенно выбираться при снижении уровня защищенности.

4. В процессе функционирования системы собирается необходимая ста-

тистика о параметрах системы (реализуется метод статистической оцен-

ки) с использованием которой непрерывно оценивается уровень за-

щищенности системы (посредством представленных ранее формул).

75

Часть I. Компьютерная безопасность: современные требования, подходы, статистика угроз

Метод

динамического

анализа Метод полного

перекрытия

Запас

защищенности за

счет настройки

механизмов

защиты

Потеря

производительности

от включения

механизмов защиты

Смещение

уровня

защищенности

в процессе

эксплуатации

Рис.

3.7.

Иллюстрация метода динамического анализа

5. При снижении уровня защищенности ниже заданного порогового

значения включаются избыточные механизмы защиты, что позво-

ляет поддерживать требуемый уровень защищенности в течение

некоторого времени функционирования системы (естественно, тем

большего, чем выше исходные затраты на систему защиты).

Таким образом, особенностью метода динамического анализа является то,

что исходно создается некоторый запас в механизмах защиты, что обес-

печивает уровень защищенности выше необходимого на текущий момент.

Вместе с тем, данные механизмы при внедрении системы защиты в экс-

плуатацию изначально не используются. Они находятся в резерве.

В результате использование избыточных механизмов в системе защиты

позволяет реализовать требуемый уровень защищенности без дополни-

тельного снижения производительности. Это по существу и отличает

данный подход от метода полного перекрытия. При снижении же уров-

ня защищенности ниже требуемого порога (обнаружении новых угроз)

будут подключаться избыточные механизмы.

76

Глава 3. Подходы к проектированию системы защиты

Активация избыточных механизмов (которые при этом становятся основ-

ными) защиты приводит к соответствующему снижению производитель-

ности системы. Однако надо отметить, что вывод из резерва новых ме-

ханизмов может привести к целесообразности отключения некоторых

задействованных механизмов на основании частичного дублирования

выполняемых ими функций. В результате это позволит минимизировать

влияние системы защиты на производительность защищаемого объекта.

Таким образом, метод динамического анализа представляет собою разум-

ный компромисс, состоящий в следующем: чтобы обеспечить жизнеспо-

собность системы защиты, вносятся дополнительные функции защиты

(дополнительные относительно возможности обеспечения текущего уров-

ня защищенности). Однако они не включаются при внедрении системы

защиты, а помещаются в резерв. Это позволяет обеспечить максималь-

ную производительность системы при требуемой текущей защищеннос-

ти. Снижение производительности будет происходить по мере подклю-

чения резервных механизмов защиты при необходимости повышения

уровня защищенности.

Важнейшим требованием к реализации описанного метода является

непрерывная оценка защищенности системы, т.е. здесь должна быть

реализована система мониторинга защищенности, решающая следу-

ющие задачи:

* Непрерывный сбор статистики и расчет текущих значений парамет-

ров защищенности.

»

Оценка уровня защищенности системы и его сравнение с пороговым

значением.

* Выработка рекомендаций по включению зарезервированных меха-

низмов защиты при снижении текущего уровня защищенности ниже

порогового значения.

Отметим, что для выработки рекомендаций опять же осуществляется

сравнение возможных вариантов защиты с использованием рассмотрен-

ных подходов. При этом варианты различаются набором включаемых

механизмов, а параметры защищенности определяются уже на основа-

нии собранной статистики о конкретной системе.

77

Архитектурные

принципы

построения системы

защиты информации

Часть II

4 Общие принципы. Системный подход

в проектировании систем защиты

Архитектура системы защиты

Особенности архитектуры сетевой

системы защиты. Состав и

назначение функциональных блоков

а в а 4

Общие принципы. Системный подход

в проектировании систем защиты

В данной главе рассмотрим основные архитектурные принципы постро-

ения системы защиты, определим ее состав и назначение основных функ-

циональных блоков.

Система защиты компьютерной информации от НСД может рассматри-

ваться в двух приложениях:

* защита автономного компьютера;

» защита компьютера в составе сети (в работе рассматриваются вопро-

сы защиты компьютера в составе ЛВС).

Очевидно, что задача защиты компьютера как самостоятельного объек-

та, предназначенного для хранения и обработки информации, должна

решаться в обоих случаях.

4.1.

Системный подход к проектированию

системы защиты компьютерной

информации от НСД

До этого каждый из механизмов защиты рассматривался и анализировался

по отдельности. Однако на практике все они реализуются в рамках од-

ной системы защиты, а потому нельзя не учитывать их взаимное влия-

ние. Поэтому уже на начальном этапе проектирования системы защиты

необходимо придерживаться системного подхода, в рамках которого ме-

ханизмы защиты рассматриваются и проектируются в совокупности.

Таким образом, при проектирования системы необходимо учитывать сле-

дующие аспекты:

»

комплексирование

разнородных механизмов в единой системе;

» взаимное влияние защитных механизмов;

« оптимальность системы защиты;

» ориентацию на статистику угроз.

Каждый из этих аспектов подробно рассмотрен далее.

79

Часть II. Архитектурные принципы построения системы защиты информации

Комплексирование

разнородных механизмов в единой системе

Никакой, даже великолепно реализованный, механизм защиты в отдель-

ности не сможет обеспечить качественной защиты в целом. Защита ин-

формации требует комплексирования разнородных механизмов в единой

системе. Причем при проектировании системы следует анализировать не

отдельно взятые механизмы, а

решение

конкретной задачи обеспечения

безопасности всей системой защиты в

целом,

то есть реализованной со-

вокупностью механизмов.

Таким образом, далее будем говорить о требованиях к заданным свой-

ствам защищенности, обеспечиваемых совокупностью реализованных

защитных механизмов. На наш взгляд, например, целесообразно говорить

не о том, что в системе защиты должен быть реализован механизм авто-

ризации пользователя при длине пароля не менее определенного числа

символов, а о том, что в системе должна быть обеспечена защита входа

в систему с определенными характеристиками, а также и о совокупнос-

ти механизмов защиты, обеспечивающих надежную авторизацию пользо-

вателя. Причем делать это нужно с учетом того, что существуют спосо-

бы преодоления данного механизма в отдельности, например, с

использованием программ-сниферов, программ подбора паролей и др.

Необходимые характеристики могут быть заданы либо количественно,

либо качественно. В частности, при качественном задании характерис-

тик целесообразно задать угрозы (из существующей статистики и возмож-

ные — потенциальные), которым необходимо противодействовать при ре-

шении задачи входа в систему.

Взаимное влияние различных механизмов защиты

Другая сторона проблемы заключается в том, что использование одного

механизма защиты может существенно изменить требования к реализации

другого механизма. То есть, требования к отдельному механизму могут быть

существенно снижены за счет расширения функций другого механизма.

Рассмотрим пример. В системе защиты должен быть реализован механизм

гарантированной очистки остаточной информации на жестком диске. Но

для просмотра остаточной информации злоумышленнику необходимо за-

пустить соответствующую специальную программу, поскольку из обычных

широко используемых приложений доступ к такой информации не полу-

чить (приложения не предоставляют подобной возможности). Однако, если

в системе корректно реализован и активен важнейший механизм защиты -

механизм обеспечения замкнутости программной среды, то данная скры-

тая угроза ликвидируется этим механизмом. При этом пользователю раз-

решается запускать только санкционированные для него процессы, а зна-

чит, пользователь не сможет запустить программу, предоставляющую

возможность доступа к остаточной информации.

80