Меньков А.В., Острейковский В.А. Теоретические основы автоматизированного управления

Подождите немного. Документ загружается.

600

— работа на омпьютере сщественно замедляется;

— неоторые файлы оазываются испорченными и т.д.

Мно ие вирсы строены та, что при запсе зараженной

про раммы они остаются постоянно (точнее, до переза рзи

ОС) в памяти омпьютера и время от времени заражают про рам-

мы. Кроме то о, зараженные про раммы с данно о омпьютера

мо т быть перенесены с помощью дисет или по лоальной сети

на др ие омпьютеры.

Если не принимать мер по защите от вирса, то последствия

заражения вирсом омпьютера мо т быть серьезными. В число

средств и методов защиты от омпьютерных вирсов входят:

— общие средства защиты информации, оторые полезны

та же, а и страхова от физичесой порчи машинных

дисов, неправильно работающих про рамм или ошибоч-

ных действий пользователя;

— профилатичесие меры, позволяющие меньшить веро-

ятность заражения вирсов;

— специализированные про раммы для защиты от вирсов.

Комплесное решение вопросов безопасности ИВС принято

именовать архитетрой безопасности, де выделяются розы

безопасности, слжбы безопасности и механизмы обеспечения

безопасности.

Под розой безопасности понимается событие или действие,

оторое может привести разршению, исажению или несан-

ционированном использованию ресрсов сети, влючая храни-

мю и обрабатываемю информацию, а таже про раммные и ап-

паратные средства.

У розы распределяются на слчайные (непреднамеренные)

и мышленные. Источниом первых мо т быть ошиби в ПО,

неправильные (ошибочные) действия пользователей, выход из

строя аппаратных средств и др.

Умышленные розы преследют цель нанесения щерба

пользователям (абонентам) вычислительной сети и подразделя-

ются на ативные и пассивные.

Пассивные розы не разршают информационные ресрсы и

не оазывают влияния на фнционирование ИВС. Их задача —

несанционированно полчить информацию. Ативные розы

преследют цель наршить процесс фнционирования ИВС п-

тем разршения или радиоэлетронно о подавления линий связи

ИВС, вывода из строя ЭВМ или ее операционной системы, иса-

жения баз данных и т. д. Источниом ативных роз мо т быть

непосредственные действия людей — зломышленниов, ом-

пьютерные вирсы и т. д.

601

Слжба безопасности вычислительной сети призвана обеспечить:

— подтверждение подлинности то о, что объет, оторый

предла ает себя в ачестве отправителя информации в се-

ти, действительно им является;

— целостность информации, выявляя исажения, встави,

повторы и ничтожение данных, передаваемых в сетях,

а таже последющее восстановление данных;

— серетность всех данных, передаваемых по сетям;

— нейтрализацию всех попыто несанционированно о ис-

пользование ресрсов ЭВМ. При этом онтроль достпа

может быть избирательным, т.е. распространяться тольо

на неоторые виды достпа ресрсам, например, на об-

новление информации в базе данных, либо полным;

— полчателя информации доазательствами, что информа-

ция полчена от данно о отправителя, несмотря на попыт-

и отправителя отрицать фат отправления;

К механизмам обеспечения безопасности относятся:

— идентифиация пользователей;

— шифрование данных;

— элетронная подпись;

— правление маршртизацией и др.

Идентифиация пользователей позволяет станавливать он-

ретно о пользователя, работающе о за терминалом и принимаю-

ще о или отправляюще о сообщения. Право достпа опреде-

ленным вычислительным и информационным ресрсам, про-

раммам и наборам данных, а таже ВС в целом предоставляется

о раниченном онтин ент лиц, и система должна распознавать

пользователей, работающих за терминалами. Идентифиация

пользователей чаще все о производится с помощью паролей.

Пароль — это совопность символов, известных подлючен-

ном сети абонент, вводится в начале сеанса взаимодействия с

сетью, а ино да и в онце сеанса (в особо ответственных слчаях

пароль выхода из сети может отличаться от входно о). Система

может предсматривать ввод пароля для подтверждения правомо-

чия пользователя через определенные интервалы времени.

Для защиты средств идентифиации пользователей от непра-

вомочно о использования, пароли передаются и сравниваются в

зашифрованном виде, а таблицы паролей хранятся в зашифро-

ванном виде, что ислючает возможность прочтения паролей без

знания люча.

Для идентифиации пользователей мо т применять и физи-

чесие методы: например, арточа с ма нитным порытием, на

отором записывается персональный идентифиатор пользова-

теля или арточа со встроенным чипом.

602

Наиболее надежным, хотя и наиболее сложным является спо-

соб идентифиации пользователя на основе анализа е о индиви-

дальных параметров: отпечатов пальцев, риснов линий ри,

раджной оболочи лаз и др.

Шифрование данных — это обеспечение серетности методами

рипторафии, т. е. методами преобразования данных из обще-

принятой формы в одированню (шифрование) и обратно о пре-

образования (дешифрования) на основе правил, известных тольо

взаимодействющим абонентам сети. Крипто рафия применяется

для защиты передаваемых данных, а таже информации, храни-

мой в базах данных, на ма нитных и оптичесих дисах и т. д.

К рипто рафичесим средствам предъявляются требования

сохранения серетности, даже о да известна сщность ал орит-

мов шифрования — дешифрования. Серетность обеспечивается

введением в ал оритмы специальных лючей (одов). Зашифро-

ванный тест превращается в исходный тольо в том слчае, о -

да в процессе шифрования и дешифрования использется один и

тот же люч. Область значений люча выбирается столь боль-

шой, что пратичеси ислючается возможность е о определения

птем просто о перебора.

КОНТРОЛЬНЫЕ ВОПРОСЫ

1. Объясните необходимость обеспечивающих подсистем автоматизи-

рованноо правления.

2. Перечислите виды обеспечивающих подсистем автоматизированно-

о правления.

3. Дайте ратю харатеристи математичесом обеспечению авто-

матизированноо правления.

4. Каие Вы знаете эономио-математичесие модели правления

производством?

5. Охаратеризйте модели правления запасами.

6. Каими математичесими моделями описывается процесс планиро-

вания?

7. Ка Вы себе представляете информационное обеспечение автомати-

зированноо правления?

8. Каовы особенности эономичесой информации?

9. Рассажите о процедрах обработи информации.

10. В чем залючается оранизация информационных процессов в СУ?

11. Чем отличается новая информационная технолоия правленчесой

деятельности от традиционной?

12. Объясните понятия «база данных» и «СУБД».

13. Каие Вы знаете модели данных?

14. Что таое прораммное обеспечение автоматизированноо правления?

603

15. Ка подразделяется прораммное обеспечение автоматизированно-

о правления?

16. Дайте харатеристи общем и специальном ПО автоматизиро-

ванноо правления.

17. Рассажите о лассифиации паетов приладных прорамм.

18. Каово содержание проблемно-ориентированных ППП?

19. В чем сть интерированных ППП?

20. Ка оранизется процесс разработи прораммных средств?

21. Что таое алоритмизация решения задач на ЭВМ?

22. Каим образом осществляется составление, тестирование и отлад-

а прорамм?

23. В чем залючается эсплатация ПО?

24. Каова роль технолоичесоо обеспечения автоматизированноо

правления?

25. Рассажите о сетевом режиме автоматизированной обработи ин-

формации.

26. Каовы особенности технолоии использования автоматизирован-

ных рабочих мест?

27. Объясните технолоию использования ППП.

28. В чем состоит технолоия обработи тестовой информации при ав-

томатизированном правлении?

29. Расройте технолоию обработи табличной информации в автома-

тизированном правлении.

30. Каова технолоия использования автоматизированных банов данных?

31. Каие Вы знаете интерированные технолоии в распределенных

системах обработи данных?

32. Приведите области применения эспертных систем.

33. В чем отличие технолоии использования эспертных систем от тра-

диционных подходов?

34. Что входит в линвистичесое обеспечение автоматизированноо

правления?

35. Каим образом строится оранизационно-методичесое обеспече-

ние автоматизированноо правления?

36. Ка Вы понимаете правовое обеспечение автоматизированноо п-

равления?

37. Расройте особенности взаимодействия пользователя с ЭВМ.

38. Каовы типы диалоа и формы ео реализации на ЭВМ?

39. В чем состоит оранизация диалоовой технолоии обработи дан-

ных на ПЭВМ?

40. Объясните сть методов защиты информации в автоматизирован-

ных системах?

41. Перечислите физичесие и техничесие меры защиты информации

в автоматизированных системах.

42. Ка строится архитетра прораммных средств защиты информации?

43. Каова роль слжбы защиты информации в ИВС?

602

Наиболее надежным, хотя и наиболее сложным является спо-

соб идентифиации пользователя на основе анализа е о индиви-

дальных параметров: отпечатов пальцев, риснов линий ри,

раджной оболочи лаз и др.

Шифрование данных — это обеспечение серетности методами

рипторафии, т. е. методами преобразования данных из обще-

принятой формы в одированню (шифрование) и обратно о пре-

образования (дешифрования) на основе правил, известных тольо

взаимодействющим абонентам сети. Крипто рафия применяется

для защиты передаваемых данных, а таже информации, храни-

мой в базах данных, на ма нитных и оптичесих дисах и т. д.

К рипто рафичесим средствам предъявляются требования

сохранения серетности, даже о да известна сщность ал орит-

мов шифрования — дешифрования. Серетность обеспечивается

введением в ал оритмы специальных лючей (одов). Зашифро-

ванный тест превращается в исходный тольо в том слчае, о -

да в процессе шифрования и дешифрования использется один и

тот же люч. Область значений люча выбирается столь боль-

шой, что пратичеси ислючается возможность е о определения

птем просто о перебора.

КОНТРОЛЬНЫЕ ВОПРОСЫ

1. Объясните необходимость обеспечивающих подсистем автоматизи-

рованноо правления.

2. Перечислите виды обеспечивающих подсистем автоматизированно-

о правления.

3. Дайте ратю харатеристи математичесом обеспечению авто-

матизированноо правления.

4. Каие Вы знаете эономио-математичесие модели правления

производством?

5. Охаратеризйте модели правления запасами.

6. Каими математичесими моделями описывается процесс планиро-

вания?

7. Ка Вы себе представляете информационное обеспечение автомати-

зированноо правления?

8. Каовы особенности эономичесой информации?

9. Рассажите о процедрах обработи информации.

10. В чем залючается оранизация информационных процессов в СУ?

11. Чем отличается новая информационная технолоия правленчесой

деятельности от традиционной?

12. Объясните понятия «база данных» и «СУБД».

13. Каие Вы знаете модели данных?

14. Что таое прораммное обеспечение автоматизированноо правления?

603

15. Ка подразделяется прораммное обеспечение автоматизированно-

о правления?

16. Дайте харатеристи общем и специальном ПО автоматизиро-

ванноо правления.

17. Рассажите о лассифиации паетов приладных прорамм.

18. Каово содержание проблемно-ориентированных ППП?

19. В чем сть интерированных ППП?

20. Ка оранизется процесс разработи прораммных средств?

21. Что таое алоритмизация решения задач на ЭВМ?

22. Каим образом осществляется составление, тестирование и отлад-

а прорамм?

23. В чем залючается эсплатация ПО?

24. Каова роль технолоичесоо обеспечения автоматизированноо

правления?

25. Рассажите о сетевом режиме автоматизированной обработи ин-

формации.

26. Каовы особенности технолоии использования автоматизирован-

ных рабочих мест?

27. Объясните технолоию использования ППП.

28. В чем состоит технолоия обработи тестовой информации при ав-

томатизированном правлении?

29. Расройте технолоию обработи табличной информации в автома-

тизированном правлении.

30. Каова технолоия использования автоматизированных банов данных?

31. Каие Вы знаете интерированные технолоии в распределенных

системах обработи данных?

32. Приведите области применения эспертных систем.

33. В чем отличие технолоии использования эспертных систем от тра-

диционных подходов?

34. Что входит в линвистичесое обеспечение автоматизированноо

правления?

35. Каим образом строится оранизационно-методичесое обеспече-

ние автоматизированноо правления?

36. Ка Вы понимаете правовое обеспечение автоматизированноо п-

равления?

37. Расройте особенности взаимодействия пользователя с ЭВМ.

38. Каовы типы диалоа и формы ео реализации на ЭВМ?

39. В чем состоит оранизация диалоовой технолоии обработи дан-

ных на ПЭВМ?

40. Объясните сть методов защиты информации в автоматизирован-

ных системах?

41. Перечислите физичесие и техничесие меры защиты информации

в автоматизированных системах.

42. Ка строится архитетра прораммных средств защиты информации?

43. Каова роль слжбы защиты информации в ИВС?

604

Залючение

Этапы развития теории автоматизированноо правления. Ав-

томатизированное правление сложными динамичесими объе-

тами интенсивно развивается с середины ХХ в.

В процессе свое о развития теория и системы автоматизиро-

ванно о правления прошли ряд этапов.

На первом этапе свое о становления теория автоматизиро-

ванно о правления (1960—1970 .) обосновывала принципы

построения систем «челове—машина». В резльтате исследова-

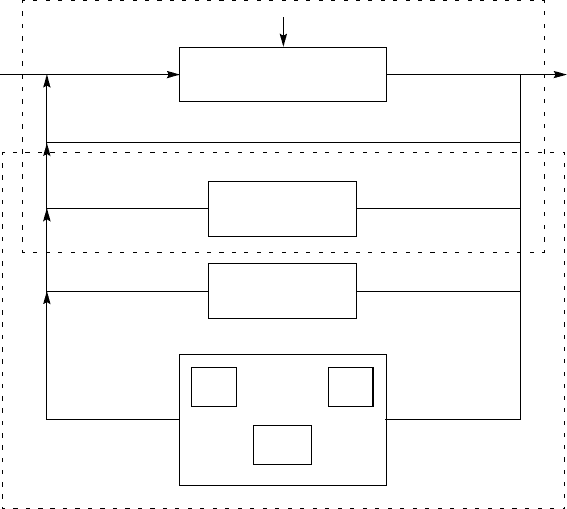

ний в ибернетичесой системе «черный ящи» (рис. З.1.) про-

Рис З.1. Схема ибернетичесоо правления сложной системой S:

— ветор внтренних состояний системы; — ветор входных воз-

действий; — ветор правляющих воздействий; — ветор выход-

ных эффетов; ОС — обратная связь; ОП — оперативный персонал;

СЧМ — система «челове — машина»; БД — база данных; БЗ — база

знаний; МЛВ — машина лоичесоо вывода (решатель); СИИ — сис-

тема иссственноо интеллета; СГИ — система ибридноо интеллета

Z

º

X

º

U

º

Y

º

Z

º

U

º

БД БЗ

МЛВ

СИИ

ОС

АУ

ОП

ЭВМ

Y

º

X

º

СГИ

СЧМ

S

605

изошло четое распределение фнций межд автоматичесим и

автоматизированным способами правления. Началось развитие

теоретичесих основ эр ономии.

Стремительное внедрение в прати резльтатов начно-тех-

ничесой революции последней трети ХХ в. привело появле-

нию таих сложных высооответственных и техноло ичеси

опасных омплесов, а сверхзвовые и межонтинентальные

самолеты, ядерные энер етичесие станови, осмичесие стан-

ции, противовоздшные и противораетные системы, атомные

подводные лоди, территориальные и ре иональные промыш-

ленные и административные системы. При правлении таими

динамичесими системами на человеа-оператора может пост-

пать одновременно сотни, а ино да и тысячи си налов, справиться

с оторыми оперативном персонал очень трдно. Поэтом в он-

тр правления системой была влючена ЭВМ, на оторю возла а-

ются фнции сбора, обработи, хранения и представления в

добном виде оператор информации о фнционировании сис-

темы. Полчили большое развитие системы отображения инфор-

мации (1970—1980 .): это второй этап развития теории автома-

тизированно о правления.

Однао даже влючение в онтр правления сложными ди-

намичесими омплесами мощных ЭВМ не привело ардиналь-

ном решению проблем правления. Поэтом с начала 80-х одов

прошло о веа в теории автоматизированно о правления с ис-

пользованием ЭВМ четверто о пооления стали разрабатываться

теоретичесие основы применения систем поддержи принятия

решений оператора. На третьем этапе (1980—1990 .) полчи-

ли развитие разнообразные системы иссственно о интеллета

в различных областях наи, технии, медицины, энер етии,

транспорта и др.

Современный, четвертый, этап развития теории автоматизи-

рованно о правления харатерен широим использованием

ЭВМ пято о пооления, информационных и вычислительных се-

тей, систем «советчи оператора», систем иссственно о и иб-

ридно о интеллета.

Направления дальнейших исследований в области автоматизи-

рованноо правления.

Теоретичесой основой автоматизированно о правления яв-

ляются идеи и методы ибернетии. За последние пятьдесят лет

свое о становления и развития ибернетиа прошла пть, лбо-

о отличный от птей обычных, лассичесих на. Ее идеи,

формальный аппарат и техничесие решения вызревали и разви-

604

Залючение

Этапы развития теории автоматизированноо правления. Ав-

томатизированное правление сложными динамичесими объе-

тами интенсивно развивается с середины ХХ в.

В процессе свое о развития теория и системы автоматизиро-

ванно о правления прошли ряд этапов.

На первом этапе свое о становления теория автоматизиро-

ванно о правления (1960—1970 .) обосновывала принципы

построения систем «челове—машина». В резльтате исследова-

ний в ибернетичесой системе «черный ящи» (рис. З.1.) про-

Рис З.1. Схема ибернетичесоо правления сложной системой S:

— ветор внтренних состояний системы; — ветор входных воз-

действий; — ветор правляющих воздействий; — ветор выход-

ных эффетов; ОС — обратная связь; ОП — оперативный персонал;

СЧМ — система «челове — машина»; БД — база данных; БЗ — база

знаний; МЛВ — машина лоичесоо вывода (решатель); СИИ — сис-

тема иссственноо интеллета; СГИ — система ибридноо интеллета

Z

º

X

º

U

º

Y

º

Z

º

U

º

БД БЗ

МЛВ

СИИ

ОС

АУ

ОП

ЭВМ

Y

º

X

º

СГИ

СЧМ

S

605

изошло четое распределение фнций межд автоматичесим и

автоматизированным способами правления. Началось развитие

теоретичесих основ эр ономии.

Стремительное внедрение в прати резльтатов начно-тех-

ничесой революции последней трети ХХ в. привело появле-

нию таих сложных высооответственных и техноло ичеси

опасных омплесов, а сверхзвовые и межонтинентальные

самолеты, ядерные энер етичесие станови, осмичесие стан-

ции, противовоздшные и противораетные системы, атомные

подводные лоди, территориальные и ре иональные промыш-

ленные и административные системы. При правлении таими

динамичесими системами на человеа-оператора может пост-

пать одновременно сотни, а ино да и тысячи си налов, справиться

с оторыми оперативном персонал очень трдно. Поэтом в он-

тр правления системой была влючена ЭВМ, на оторю возла а-

ются фнции сбора, обработи, хранения и представления в

добном виде оператор информации о фнционировании сис-

темы. Полчили большое развитие системы отображения инфор-

мации (1970—1980 .): это второй этап развития теории автома-

тизированно о правления.

Однао даже влючение в онтр правления сложными ди-

намичесими омплесами мощных ЭВМ не привело ардиналь-

ном решению проблем правления. Поэтом с начала 80-х одов

прошло о веа в теории автоматизированно о правления с ис-

пользованием ЭВМ четверто о пооления стали разрабатываться

теоретичесие основы применения систем поддержи принятия

решений оператора. На третьем этапе (1980—1990 .) полчи-

ли развитие разнообразные системы иссственно о интеллета

в различных областях наи, технии, медицины, энер етии,

транспорта и др.

Современный, четвертый, этап развития теории автоматизи-

рованно о правления харатерен широим использованием

ЭВМ пято о пооления, информационных и вычислительных се-

тей, систем «советчи оператора», систем иссственно о и иб-

ридно о интеллета.

Направления дальнейших исследований в области автоматизи-

рованноо правления.

Теоретичесой основой автоматизированно о правления яв-

ляются идеи и методы ибернетии. За последние пятьдесят лет

свое о становления и развития ибернетиа прошла пть, лбо-

о отличный от птей обычных, лассичесих на. Ее идеи,

формальный аппарат и техничесие решения вызревали и разви-

606

вались в рамах разных начных дисциплин, в аждой по-особом,

оторые в онечном ито е привели новым онцепциям и мето-

доло ии. Симбиоз правления и информации, а и весь связан-

ный с ними арсенал понятий и методов, был поднят до ровня об-

щеначных представлений. Вместе с др ими начными дисцип-

линами, таими, а теория автоматов, теория рафов, теория

надежности, теория массово о обслживания и др., теория авто-

матизированно о правления дости ла высоо о ровня свое о

развития.

Вместе с тем в теории автоматизированно о правления с-

ществет и ряд проблем, требющих свое о разрешения. К ним,

в частности, относятся:

1. «Извечная» проблема размерности сложных систем. Стр-

тра и фнции систем постоянно сложняются. Это порождает

ряд проблем построения АСУ, иерархии их элементов и подсис-

тем, взаимодействия межд ровнями правления и внешней сре-

дой, оптимально о целепола ания.

2. Усложнение объетов правления и АСУ постоянно требет

развития новых методов анализа и синтеза их надежности, безо-

пасности, живчести и эффетивности.

3. С созданием автоматов, роботов, систем иссственно о

и ибридно о интеллета появилась проблема о предельных

возможностях таих систем и о сравнении возможностей пе-

реработи информации и принятия решений машиной и че-

ловеом, а таже о харатере взаимоотношения человеа и ма-

шины.

Термин « ибридный интеллет» был впервые введен В.Ф. Вен-

дой еще в 1975 од, и после это о Валерием Федоровичем были

разработаны основы теории ибридно о интеллета. 80-е оды

ХХ веа были одами брно о развития АСУ и систем иссст-

венно о интеллета. Сществовало даже мнение, что иссствен-

ный интеллет пратичеси вытеснит человеа из онтра прав-

ления атомными и тепловыми элетростанциями и др ими

энер етичесими становами, транспортными объетами, тех-

ноло ичесими процессами. Проетирование новой технии, со-

чинение мзыальных произведений и др их видов творчесой

деятельности человеа бдто бы можно целиом возложить на

ЭВМ. Вот эта онцепция иссственно о интеллета естественно

нждалась в своем антиподе — онцепции ибридно о интелле-

та. Причем эти два типа интеллетальных систем диалетичеси

взаимосвязаны и переходят один в др ой.

607

Главными принципами ибридно о интеллета являются:

1) эволюционность — а соответствие лбинным интересам

и стртрам человеа, технии и биосферы;

2) деморатичность — а выражение равенства, общих инте-

ресов и ответственности всех элементов иерархии системы п-

равления;

3) ибость иерархии СУ, при оторой аждый ее элемент яв-

ляется лидером на тот период, о да он наиболее омпетентен,

полезен и дальновиден;

4) взаимная адаптация всех частниов и омпонентов СУ;

5) трансформация стратеий — а пть творчесом по-

рождению новых страте ий (теорий, методов, про нозов);

6) интенсивность процессов оммниации.

Обострение проблемы безопасности сложных энер етичес-

их, транспортных и техноло ичесих систем, розы эоло и-

чесой атастрофы и бдщее выживание человечества прямо за-

висит от роста е о интеллетальных возможностей. Аварии и а-

тастрофы в промышленности и на транспорте подтвердили

острот проблемы надежности человеа-оператора а централь-

но о звена в СУ. Они выявили нелонно возрастающю слож-

ность и ответственность интеллетальных задач в ходе начных

исследований, проетирования, производства и эсплатации

систем. В настоящее время возрастает доля таих задач, решение

оторых непосильно одном челове. Поэтом их решению

должны привлеаться оллетивы разных специалистов, дейс-

твющие а единый ибридный интеллет.

Особенно своевременна постанова проблемы создания сис-

тем ибридно о интеллета в связи с брным развитием инфор-

матии, вычислительной технии, информационных техноло ий

и систем связи. Действительно, достижения в области эсперт-

ных систем, систем поддержи принятия решений, телеонфе-

ренций, адаптивной информационной технии же теперь поз-

воляют реализовывать системы ибридно о интеллета не тольо

для решения начных проблем, проетирования сложнейших

видов технии и сооржений, составления и оперативно о со-

ласования хозяйственных планов, но и для эстренно о реше-

ния аварийных задач на АЭС и др их объетах с привлечением

разработчиов, опытных операторов, централизованных банов

данных. Это чрезвычайно важно для решения следющей про-

блемы.

4. Проблема разработи теории безопасности системы «че-

лове — машина — среда». Эта проблема тесно связана с реше-

606

вались в рамах разных начных дисциплин, в аждой по-особом,

оторые в онечном ито е привели новым онцепциям и мето-

доло ии. Симбиоз правления и информации, а и весь связан-

ный с ними арсенал понятий и методов, был поднят до ровня об-

щеначных представлений. Вместе с др ими начными дисцип-

линами, таими, а теория автоматов, теория рафов, теория

надежности, теория массово о обслживания и др., теория авто-

матизированно о правления дости ла высоо о ровня свое о

развития.

Вместе с тем в теории автоматизированно о правления с-

ществет и ряд проблем, требющих свое о разрешения. К ним,

в частности, относятся:

1. «Извечная» проблема размерности сложных систем. Стр-

тра и фнции систем постоянно сложняются. Это порождает

ряд проблем построения АСУ, иерархии их элементов и подсис-

тем, взаимодействия межд ровнями правления и внешней сре-

дой, оптимально о целепола ания.

2. Усложнение объетов правления и АСУ постоянно требет

развития новых методов анализа и синтеза их надежности, безо-

пасности, живчести и эффетивности.

3. С созданием автоматов, роботов, систем иссственно о

и ибридно о интеллета появилась проблема о предельных

возможностях таих систем и о сравнении возможностей пе-

реработи информации и принятия решений машиной и че-

ловеом, а таже о харатере взаимоотношения человеа и ма-

шины.

Термин « ибридный интеллет» был впервые введен В.Ф. Вен-

дой еще в 1975 од, и после это о Валерием Федоровичем были

разработаны основы теории ибридно о интеллета. 80-е оды

ХХ веа были одами брно о развития АСУ и систем иссст-

венно о интеллета. Сществовало даже мнение, что иссствен-

ный интеллет пратичеси вытеснит человеа из онтра прав-

ления атомными и тепловыми элетростанциями и др ими

энер етичесими становами, транспортными объетами, тех-

ноло ичесими процессами. Проетирование новой технии, со-

чинение мзыальных произведений и др их видов творчесой

деятельности человеа бдто бы можно целиом возложить на

ЭВМ. Вот эта онцепция иссственно о интеллета естественно

нждалась в своем антиподе — онцепции ибридно о интелле-

та. Причем эти два типа интеллетальных систем диалетичеси

взаимосвязаны и переходят один в др ой.

607

Главными принципами ибридно о интеллета являются:

1) эволюционность — а соответствие лбинным интересам

и стртрам человеа, технии и биосферы;

2) деморатичность — а выражение равенства, общих инте-

ресов и ответственности всех элементов иерархии системы п-

равления;

3) ибость иерархии СУ, при оторой аждый ее элемент яв-

ляется лидером на тот период, о да он наиболее омпетентен,

полезен и дальновиден;

4) взаимная адаптация всех частниов и омпонентов СУ;

5) трансформация стратеий — а пть творчесом по-

рождению новых страте ий (теорий, методов, про нозов);

6) интенсивность процессов оммниации.

Обострение проблемы безопасности сложных энер етичес-

их, транспортных и техноло ичесих систем, розы эоло и-

чесой атастрофы и бдщее выживание человечества прямо за-

висит от роста е о интеллетальных возможностей. Аварии и а-

тастрофы в промышленности и на транспорте подтвердили

острот проблемы надежности человеа-оператора а централь-

но о звена в СУ. Они выявили нелонно возрастающю слож-

ность и ответственность интеллетальных задач в ходе начных

исследований, проетирования, производства и эсплатации

систем. В настоящее время возрастает доля таих задач, решение

оторых непосильно одном челове. Поэтом их решению

должны привлеаться оллетивы разных специалистов, дейс-

твющие а единый ибридный интеллет.

Особенно своевременна постанова проблемы создания сис-

тем ибридно о интеллета в связи с брным развитием инфор-

матии, вычислительной технии, информационных техноло ий

и систем связи. Действительно, достижения в области эсперт-

ных систем, систем поддержи принятия решений, телеонфе-

ренций, адаптивной информационной технии же теперь поз-

воляют реализовывать системы ибридно о интеллета не тольо

для решения начных проблем, проетирования сложнейших

видов технии и сооржений, составления и оперативно о со-

ласования хозяйственных планов, но и для эстренно о реше-

ния аварийных задач на АЭС и др их объетах с привлечением

разработчиов, опытных операторов, централизованных банов

данных. Это чрезвычайно важно для решения следющей про-

блемы.

4. Проблема разработи теории безопасности системы «че-

лове — машина — среда». Эта проблема тесно связана с реше-

608

нием задач математичесо о, про раммно о и инстрменталь-

но о обеспечения интеллетальных информационных систем.

В р нерешенных до онца задач этой проблемы входят таже

разработа теории, принципов и методов оптимально о отобра-

жения информации, а таже разработа теории и методов ор а-

низации трда метаоператора, оординирюще о процесс ин-

формационно о взаимодействия частниов системы ибридно-

о интеллета.

5. Проблема моделирования. Математичесое и машинное

моделирование стали эффетивным инстрментом моделирова-

ния сложных СУ. Математичесие модели вследствие их иб-

ости и адеватности реальным процессам и сравнительно не-

высоой стоимости реализации на базе современных ЭВМ поз-

воляют решать мно ие задачи проетирования СУ. Особенно

атальна задача моделирования на ранних этапах проетирова-

ния АСУ. Однао в проблеме моделирования таих сложных

систем, а системы «челове — машина — среда», системы

ибридно о интеллета, системы поддержи и принятия реше-

ния и др их информационных интеллетальных систем, еще

остается большое число нерешенных задач.

609

Списо литератры

Основная

1. Антонов А.В. Системный анализ. Методоло ия. Построение

модели: Учеб. пособие. — Обнинс: ИАТЭ, 2001. — 272 с.

2. Боданов А.А. Всеобщая ор анизационная наа (тетоло ия):

В 3 т. — М., 1905—1924.

3. Венда В.Ф. Системы ибридно о интеллета: эволюция, психо-

ло ия, информатиа. — М.: Машиностроение, 1990. — 448 с.

4. Волова В.Н. Основы теории систем и системно о анализа/

В.Н. Волова, А.А. Денисов. — СПб.: СПбГТУ, 1997. — 510 с.

5. Волова В.Н. Методы формализованно о представления сис-

тем/ В.Н. Волова, А.А. Денисов, Ф.Е. Темниов. — СПб.:

СПбГТУ, 1993. — 108 с.

6. Гасаров Д.В. Интеллетальные информационные системы. —

М.: Высш. ш., 2003. — 431 с.

7. Глшов В.М. Введение в АСУ. — Киев: Техниа, 1974.

8. Детярев Ю.И. Системный анализ и исследования операций. —

М.: Высш. ш., 1996. — 335 с.

9. Корячо В.П. Теоретичесие основы САПР: Учеб. для взов/

В.П. Корячо, В.М. Крейчи, И.П. Норенов. — М.: Энер-

оатомиздат, 1987. — 400 с.

10. Мамионов А.Г. Основы построения АСУ: Учеб. для взов. —

М.: Высш. ш., 1981. — 248 с.

11. Меньов А.В. Теоретичесие основы автоматизированно о

правления: Учеб. пособие. — М.: МГУП, 2002. — 176 с.

12. Острейовсий В.А. Автоматизированные информационные

системы в эономие: Учеб. пособие. — Ср т: СрГУ,

2000. — 165 с.

13. Острейовсий В.А. Современные информационные техно-

ло ии эономистам: Учеб. пособие. Ч. 1. Введение в автома-

тизированные информационные техноло ии. — Ср т:

СрГУ, 2000. — 72 с.

14. Острейовсий В.А. Теория систем: Учеб. для взов. — М.: Вы-

сш. ш., 1997. — 240 с.

15. Острейовсий В.А. Современные информационные техно-

ло ии эономистам: Учеб. пособие. Ч.2. Техноло ичесое

обеспечение эономичесих информационных систем/

В.А. Острейовсий, В.С. Мишина. — Ср т: СрГУ,

2002. — 123 с.

608

нием задач математичесо о, про раммно о и инстрменталь-

но о обеспечения интеллетальных информационных систем.

В р нерешенных до онца задач этой проблемы входят таже

разработа теории, принципов и методов оптимально о отобра-

жения информации, а таже разработа теории и методов ор а-

низации трда метаоператора, оординирюще о процесс ин-

формационно о взаимодействия частниов системы ибридно-

о интеллета.

5. Проблема моделирования. Математичесое и машинное

моделирование стали эффетивным инстрментом моделирова-

ния сложных СУ. Математичесие модели вследствие их иб-

ости и адеватности реальным процессам и сравнительно не-

высоой стоимости реализации на базе современных ЭВМ поз-

воляют решать мно ие задачи проетирования СУ. Особенно

атальна задача моделирования на ранних этапах проетирова-

ния АСУ. Однао в проблеме моделирования таих сложных

систем, а системы «челове — машина — среда», системы

ибридно о интеллета, системы поддержи и принятия реше-

ния и др их информационных интеллетальных систем, еще

остается большое число нерешенных задач.

609

Списо литератры

Основная

1. Антонов А.В. Системный анализ. Методоло ия. Построение

модели: Учеб. пособие. — Обнинс: ИАТЭ, 2001. — 272 с.

2. Боданов А.А. Всеобщая ор анизационная наа (тетоло ия):

В 3 т. — М., 1905—1924.

3. Венда В.Ф. Системы ибридно о интеллета: эволюция, психо-

ло ия, информатиа. — М.: Машиностроение, 1990. — 448 с.

4. Волова В.Н. Основы теории систем и системно о анализа/

В.Н. Волова, А.А. Денисов. — СПб.: СПбГТУ, 1997. — 510 с.

5. Волова В.Н. Методы формализованно о представления сис-

тем/ В.Н. Волова, А.А. Денисов, Ф.Е. Темниов. — СПб.:

СПбГТУ, 1993. — 108 с.

6. Гасаров Д.В. Интеллетальные информационные системы. —

М.: Высш. ш., 2003. — 431 с.

7. Глшов В.М. Введение в АСУ. — Киев: Техниа, 1974.

8. Детярев Ю.И. Системный анализ и исследования операций. —

М.: Высш. ш., 1996. — 335 с.

9. Корячо В.П. Теоретичесие основы САПР: Учеб. для взов/

В.П. Корячо, В.М. Крейчи, И.П. Норенов. — М.: Энер-

оатомиздат, 1987. — 400 с.

10. Мамионов А.Г. Основы построения АСУ: Учеб. для взов. —

М.: Высш. ш., 1981. — 248 с.

11. Меньов А.В. Теоретичесие основы автоматизированно о

правления: Учеб. пособие. — М.: МГУП, 2002. — 176 с.

12. Острейовсий В.А. Автоматизированные информационные

системы в эономие: Учеб. пособие. — Ср т: СрГУ,

2000. — 165 с.

13. Острейовсий В.А. Современные информационные техно-

ло ии эономистам: Учеб. пособие. Ч. 1. Введение в автома-

тизированные информационные техноло ии. — Ср т:

СрГУ, 2000. — 72 с.

14. Острейовсий В.А. Теория систем: Учеб. для взов. — М.: Вы-

сш. ш., 1997. — 240 с.

15. Острейовсий В.А. Современные информационные техно-

ло ии эономистам: Учеб. пособие. Ч.2. Техноло ичесое

обеспечение эономичесих информационных систем/

В.А. Острейовсий, В.С. Мишина. — Ср т: СрГУ,

2002. — 123 с.

610

16. Передов Ф.И. Основы системно о анализа/ Ф.И. Пере дов,

Ф.П. Тарасено. — Томс: Изд-во НТЛ, 1997.— 396 с.

17. Советов Б.Я. Моделирование систем: Учеб. для взов/

Б.Я. Советов, С.А. Яовлев. — М.: Высш. ш., 1998. — 319 с.

Дополнительная

1. Автоматизированные информационные технолоии в эономие/

Под ред. проф. Г.А. Титорено. — М.: Компьютер, ЮНИТИ,

1998.— 400 с.

2. Автоматизированные информационные технолоии в бановс-

ой деятельности / Под ред. проф. Г.А. Титорено. — М.:

Финстатинформ, 1997.

3. АСУ на промышленном предприятии: Методы создания: Спра-

вочни / С.Б. Михалев, Р.С. Седе ов, А.С. Гринбер и др. —

М.: Энер оатомиздат, 1989. — 400 с.

4. Иссственный интеллет: Справочни: В 3 т. — М.: Радио и

связь, 1990.

5. Комплес общеотраслевых роводящих методичесих матери-

алов по созданию АСУ и САПР. — М.: Статистиа, 1980.

6. Малин А.С. Исследование систем правления: Учеб. для в-

зов/ А.С. Малин, В.И. Мхин. — М.: ГУ ВШЭ, 2002. — 400 с.

7. Месарович М. Теория иерархичесих мно оровневых систем/

М. Месарович, Д. Мао, И. Таахара. — М.: Мир, 1973. — 344 с.

8. Моисеев Н.Н. Математичесие задачи системно о анализа. —

М.: Наа, 1981. — 488 с.

9. Острейовсий В.А. Информатиа: Учеб. для взов. — М.:

Высш. ш., 1999. — 511 с.

10. Острейовсий В.А. Математичесие модели маро- и миро-

эономии: Учеб. пособие. — Ср т: СрГУ, 2000. — 72 с.

11. Передов Ф.И. Введение в системный анализ: Учеб. для в-

зов/ Ф.И. Пере дов, Ф.П. Тарасено. — М.: Высш. ш.,

1989. — 376 с.

12. Приожин И. Порядо из хаоса/ И. При ожин, И. Стен ерс. —

М.: Про ресс, 1986.

13. Система автоматизированноо проетирования в радиоэлет-

роние: Справочни/ Е.В. Авдеев, А.Т. Еремин, И.П. Норен-

ов, М.И. Песов; Под ред. И.П. Норенова. — М.: Радио и

связь, 1986.

611

Приложение 1

МЕТОДИЧЕСКИЕ УКАЗАНИЯ

выполнению рсовых работ

по дисциплине

«Теоретичесие основы

автоматизированно о правления»

Введение

Крсовые работы выполняются в том же семестре, в отором

читается дисциплина. Их цель — зарепление и пратичесое с-

воение наиболее сложных, по мнению профилирющей афед-

ры, разделов дисциплины «Теоретичесие основы автоматизиро-

ванно о правления».

Крсовые работы представляют собой набор тематичеси за-

онченных задач. Количество задач в наборе, их содержание, сте-

пень сложности определяет профилирющая афедра. Ниже

приводятся примеры постаново задач и их решений.

Каждая задача оформляется индивидально на листах форма-

та А4 с помощью ПЭВМ. Она состоит из титльно о листа и ин-

формационной части.

Титльный лист содержит следющю обязательню инфор-

мацию: наименование вза, наименование афедры, номер и на-

именование задачи, наименование рппы, фамилия и инициалы

стдента, защищающе о задач, фамилия и инициалы преподава-

теля, роводивше о работой, название орода, од.

Информационная часть аждой из задач состоит из формли-

рови задачи и ее решения.

Формлирова задачи содержит тестовой, цифровой и ра-

фичесий материал. Тестовая часть в ряде слчаев может быть

общей для рппы стдентов, а цифровой и рафичесий материал

выдается индивидально.

Для полчения зачета по рс аждый стдент помимо тео-

ретичесой части, изла аемой на лециях, обязан индивидально

защитить свой вариант рсовых работ.

Индивидальная защита рсовых работ является необходи-

мым словием допса сдаче эзамена по рс «Теоретичесие

основы автоматизированно о правления».

На с. 612 приведен пример выполнения титльно о листа р-

совой работы.