Игнатьев В.А. Информационная безопасность современного коммерческого предприятия

Подождите немного. Документ загружается.

пустимым, шлюз сеансового уровня выполняет примерно сле-

дующую процедуру. Когда авторизованный клиент запращищает

некоторую услугу, шлюз принимает этот запрос, проверяя,

удовлетворяет ли клиент базовым критериям фильтра ции

(например, может ли DNS-сервер определить IP-адрес клиента и

ассоциированное с ним имя). Затем, действуя от имени клиента,

шлюз устанавливает соединение с внешним хостом и следит за

выполнением процедуры квитирования связи по протоколу TCP»

Эта процедура состоит из обмена TCP-пакетами, которые

помечаются флагами SYN (синхронизировать) и АСК

(подтвердить).

Первый пакет сеанса TCP, помеченный флагом SYN и со-

держащий произвольное число, например 1000, является зап росом

клиента на открытие сеанса. Внешний хост, получив ший этот пакет,

посылает в ответ пакет, помеченный флагом АСК и содержащий

число, на единицу большее, чем в приня том пакете (в нашем

случае 1001), подтверждая, таким образом, прием пакета SYN от

клиента. После этого осуществляется обратная процедура: хост

посылает клиенту пакет SYN с исходным числом (например, 2000),

а клиент подтверждает его получение передачей пакета АСК,

содержащего число 2001. На этом процесс квитирования связи

завершается. Шлюз сеансового уровня «считает» запрошенный

сеанс допустимым только в том случае, если при выполнении

процеду ры квитирования связи флаги SYN и АСК, а также числа,

содержащиеся в TCP-пакетах, оказываютс я логически связанными

между собой.

После того как шлюз «определил», что доверенный клиент и

внешний шлюз являются авторизованными участниками сеанса

TCP, и проверил допустимость данного сеанса, он ус танавливает

соединение. Начиная с этого момента шлюз просто копирует и

перенаправляет пакеты туда и обратно, не проводя никакой

фильтрации. Он поддерживает таблицу установленных

соединений, пропуская данные, относящиеся к одному из сеансов

связи, которые зафиксированы в этой таблице. Когда сеанс

завершается, шлюз удаляет соответствующий элемент из таблицы

и разрывает цепь, использовавшуюся в данном сеансе.

Для копирования и перенаправления пакетов в ш люзах

сеансового уровня используются специальные приложения,

которые иногда называют канальными посредниками ( pipe proxies),

поскольку они устанавливают между двумя сетями виртуальную

цепь, или канал, а затем разрешают пакетам (которые

генерируются приложениями TCP/IP) проходить по этому каналу.

Шлюз сеансового уровня выполняет еще одну важную фун -

кцию защиты: он используется в качестве сервера-посредника

(proxy server). И хотя этот термин предполагает наличие сервера,

на котором работают программы-посредники (что справедливо для

шлюза сеансового уровня), в данном случае он означает несколько

другое. Сервером-посредником может быть брандмауэр,

использующий процедуру трансляции ад ресов (address translation),

при которой происходит преобразование внутренних IP-адресов в

один «надежный» IP-адрес. Этот адрес ассоциируется с

брандмауэром, из которого передаются все исходящие пакеты. В

результате в сети со шлюзом сеансового уровня все исходящие

пакеты оказываются отправленными из этого ш люза, что исключает

прямой контакт между внутренней (авторизованной) сетью и

являющейся потенциально опасной внешней сетью (в нашем

случае сеть Интернет). IP-адрес шлюза сеансового уровня

становится единственным активным IP-адресом, который попадает

во внешнюю сеть.

Таким образом, шлюз сеансового уровня и другие серве ры-

посредники защищают внутренние сети от нападений типа spoofing

(имитация адресов или подмена адресов).

Шлюзы сеансового уровня не имеют «врожденных» уяз вимых

мест, однако после установления связи такие шлюзы фильтруют

пакеты только на сеансовом уровне, т. е. не могут проверять

содержимое пакетов, передаваемых между внутренней и внешней

сетью на уровне прикладных программ, то есть эта передача

осуществляется «вслепую». Таким образом хакер, находящийся во

внешней сети, может «протащить» свои «зловредные» пакеты

через шлюз и обратится напрямую к внутреннему Web-серверу,

который сам по себе может не обеспечивать функции брандмауэра.

Иными словами, если процедура квитирования связи* ус пешно

завершена, шлюз сеансового уровня установит соеди нение и будет

«тупо» копировать и перенаправлять все после дующие пакеты

независимо от их содержимого. Чтобы фильтровать пакеты,

генерируемые определенными сетевыми служ бами в соответствии

с их содержимым, необходим шлюз прикладного уровня.

Шлюзы прикладного уровня

Так же как и шлюз сеансового уровня, шлюз прикладного

уровня перехватывает входящие и исходящие пакеты, исполь зует

программы-посредники, которые копируют и перенап-равляют

информацию через шлюз, а также функционирует в качестве

сервера-посредника, исключая прямые соединения между

доверенным сервером или клиентом и внешним хостом. Однако

посредники, используемые шлюзом прикладного уровня, имеют

важные отличия от канальных посредников шлюзов сеансового

уровня: во-первых, они связаны с приложениями, а во-вторых,

могут фильтровать пакеты на прикладном уровне.

В отличие от канальных посредников, посредники прикладного

уровня пропускают только пакеты, сгенерирсь на иные теми

приложениями, которые им поручено обслу живать. Например,

программа-посредник службы Telnet может копировать,

перенаправлять и фильтровать лишь график, генерируемый этой

службой. Если в сети работает только шлюз прикладного уровня, то

входящие и исходящие пакеты могут передаваться лишь для тех

служб, для которых имеются соответствующие посредники. Так,

если шлюз прикладного уровня использует только программы-

посредники FTP и Telnet, то он будет пропускать пакеты этих

служб, блокируя при этом пакеты всех остальных служб.

В отличие от шлюзов сеансового уровня, которые копиру ют и

«слепо» перенаправляют все поступающие пакеты, по средники

прикладного уровня проверяют содержимое каждого проходящего

через ш люз пакета. Эти посредники могут фильтровать отдельные

виды команд или информации в протоколах прикладного уровня,

которые им поручено. Утилиты этих шлюзов позволяют

фильтровать определенные команды, используемые этими

службами (FTP, Telnet, HTTP и т.д). Например, можно

сконфигурировать шлюз таким образом, чтобы он предотвращал

использование клиентами команды FTP Put, которая дает

возможность пользователю, подключенному к FTP-серверу,

записывать на него информацию. Многие сетевые администраторы

предпочитают запретить использование этой команды, чтобы

уменьшить риск случайного повреждения хранящейся на FTP-

сервере информации и вероятность заполнения его гигабайтами

хакерских данных, пересылаемых на сервер для заполнения его

дисковой памяти и блокирования работы.

В дополнение к фильтрации пакетов многие ш люзы при-

кладного уровня регистрируют все выполняемые сервером

действия и, что наиболее важно, предупреждают сетевого ад-

министратора о возможных нарушениях защиты. Например, при

попытках проникновения в систему извне «BorderWare Firewall

Server» компании «Secure Computing» позволяет фиксировать

адреса отправителя и получателя пакетов, время, в которое эти

попытки были предприняты, и используе мый протокол. Продукт

«Black Hole» компании «Milkyway Networks» также регистрирует все

действия сервера и предупреждает администратора о возможных

нарушениях, посылая ему сообщение по электронной почте или на

пейджер.

Преимущества [28]:

- локальная сеть невидима из Internet;

- защита на уровне приложений позволяет осуществлять

большое количество дополнительных проверок, снижая тем самым

вероятность взлома с использованием дыр в программ ном

обеспечении;

i't - при организации аутентификации на пользовательском

уровне может быть реализована система немедленного пре-

дупреждения о попытке взлома. Недостатки [28]:

- более высокая, чем для пакетных фильтров стоимость;

- производительность ниже, чем для пакетных фильтров.

Брандмауэры экспертного уровня

Эти брандмауэры сочетаю т в себе элементы всех трех опи-

санных выше категорий. Как и брандмауэры с фильтрацией

пакетов, они работают на сетевом уровне, фильтруя входя щие и

исходящие пакеты на основе проверки IP-адресов и номеров

портов. Брандмауэры экспертного уровня также вы полняют

функции шлюза сеансового уровня, определяя, относятся ли

пакеты к соответствующему сеансу. И, наконец, брандмауэры

экспертного уровня берут на себя фу нкции шлю за прикладного

уровня, оценивая содержимое каждого паке та в соответс твии с

политикой безопасности, выработанной в конкретной организации.

Как и шлюз прикладного уровня, брандмауэр экспертного

уровня может быть сконфигурирован для отбраковки пакетов,

содержащих определенные команды, например команды Put и Get

службы FTP. Однако, в отличие от шлюзов прикладного уровня, при

анализе данных прикладного уровня такой брандмауэр не

нарушает клиент-серверной модели взаимодействия в сети.

Шлюз прикладного уровня устанавливает два соединения:

одно - между авторизованным клиентом и шлюзом, второе -между

шлюзом и внешним хостом. После этого он просто пересылает

информацию между этими двумя соединениями. Несмотря на

высокий уровень защиты, обеспечиваемый по добными шлюзами,

такая схема может сказаться на произво дительности работы. В

противоположность этому брандмауэры экспертного уровня

допускают прямые соединения между клиентами и внешними

хостами. Для обеспечения защиты такие брандмауэры

перехватывают и анализируют каждый. Вместо применения

связанных с приложениями программ-посредников, брандмауэры

экспертного уровня используют специальные алгоритмы

распознавания и обработки данных на уровне приложений. С

помощью этих алгоритмов пакеты сравниваются с известными

шаблонами данных, что, теоретически, должно обеспечить более

эффективную фильтрацию пакетов.

Поскольку брандмауэры экспертного уровня допускают прямое

соединение между авторизованным клиентом и вне шним хостом,

некоторые утверждают, что брандмауэры этой категории

обеспечивают менее высокий уровень защиты, чем ш люзы

прикладного уровня. Другие же придерживаются противоположного

мнения.

Но, тем не менее, брандмауэры экспертного уровня обес-

печивают один из самых высоких на сегодняшний день уров ней

защиты корпоративных сетей, и, по утверждению специ алистов,

обмануть их очень не просто. Однако не стоит забывать, что даже

эти надежные брандмауэры не обеспечивают 100%-ной

безопасности.

8.2 Виртуальные частные сети

К сожалению, межсетевые экраны не могут решить всех

проблем безопасности, связанных с использованием интер нет-

каналов. При этом, некоторые проблемы, такие как защита

информации от прослушивания, при ее прохождении по каналам

интернет, могут быть решены путем добавления в программное

обеспечение межсетевых экранов возможности шифрования

данных (целый ряд программных межсете вых экранов включают в

себя так называемую клиентскую часть, что позволяет шифровать

весь сетевой трафик между клиентом и сервером). Однако по мере

развития информационных систем в сторону все более широкого

использования Интернет значительную роль начинают играть

технологии, созданные без привязки их к использованию совместно

с межсетевыми экранами [35]. Имеется в виду использование ин-

тернет порталов, в том числе и в CRM-системах. Одной из

непреодолимых сложностей для межсетевых экранов с их ста-

тической конфигурацией портов, становится использование KMI

(remote method invocation) в современных системах, ори-

ентированных на широкое использования Java, когда неизвестно

заранее, какие и сколько сетевых портов понадобится открыть для

каждого конкретного запроса. Одним из решений подобной

проблемы может быть создание виртуальной частной сети с

помощью аппаратных или программных средств. В этом случае

весь сетевой обмен, по всем сетевым портам между

компьютерами, организованными в VPN (virtual private network),

осуществляется по открытым каналам в шифрованном виде,

образуя, таким образом, подобие локаль ной сети «внутри»

Internet/Intranet. Важно, что для работы в VPN не требуется

внесения каких либо изменений в исполь зуемое программное

обеспечение - все выглядит, как обычная работа в сети. Но надо

учитывать, что в большинстве случаев VPN не заменяет собой

межсетевой экран. Невозможно установить VPN клиента на каждый

компьютер, с которого обращаются на корпоративный Web сервер.

Оптимальным представляется совместное использование

межсетевых экранов и VPN, там, где это возможно. Например,

eTrust Firewall можно настроить таким образом, что он будет

дополнять VPN, т.е. с помощью eTrust Firewall в список открытых

портов добавляется еще один, через который осуществляет

зашифрованный обмен с компьютерами, организованными в VPN,

при этом порт можно открыть не для всех, а для конкретной группы

компьютеров.

Сектор брандмауэров объединяет несколько сегментов, в

частности, в него входит и VPN. Рынок VPN весьма разнообразен

— производителей здесь почти столько же, сколько и продуктов.

Взгляды разных исследовательских компаний на рынок VPN

выделяют разных лидеров с долей, превосходящей 60%, - Cisco

Systems и Check Point. Как ни странно, все правы. Долю Cisco дают

ее собственные продукты - эта доля обеспечена общеотраслевым

лидерством Cisco. Первенство Check Point обеспечено открытой

технологией, которая работает в продуктах самых разных фирм

[24].

8.3 Наиболее популярные корпоративные брандмауэры

Межсетевой экран защищает от самых разнообразных атак, в

том числе от фальсификации IP-пакетов, перехвата сеансов,

зондов, потоков SYN, реализующих атаку по типу «отказ от

обслуживания» (Denial of Service, DoS). Кроме того, он

обеспечивает функции посредника для таких протоколов и

сервисов, как HTTP, DNS, ftp, NetMeeting и многие другие [24].

Результаты аналитического изучения рынка безопасности у

разных исследовательских компаний различаются. Собствен ная

картина мира имеется у каждого производителя средств защиты.

На этом динамичном рынке регулярно вспыхивают новые звезды с

новыми средствами и технологиями защиты.

При выборе брандмауэра компании обычно руководству ются

результатами независимого тестирования. Наиболее рас-

пространенными стандартами, на соответствие которым тес-

тируются брандмауэры, являются ITSEC (Information Technology

Security Evaluation and Certification Scheme) и IASC (Information

Assurance and Certification Services), также носящий название

Common Criteria Standard.

Самыми популярными производителями корпоративных

брандмауэров, с точки зрения Gartner Group, являются Checkpoint

Software, Cisco Systems, Microsoft, NetScreen Technologies и

Symantec Corporation [112].

Отметим, что продукты Check Point Software Technologies,

Cisco Systems и NetScreen Technologies представляют собой

аппаратно-программные комплексы, тогда как продукты Microsoft и

Symantec - это программные средства, функционирующие на

обычных компьютерах под управлением стандартных серверных

операционных систем.

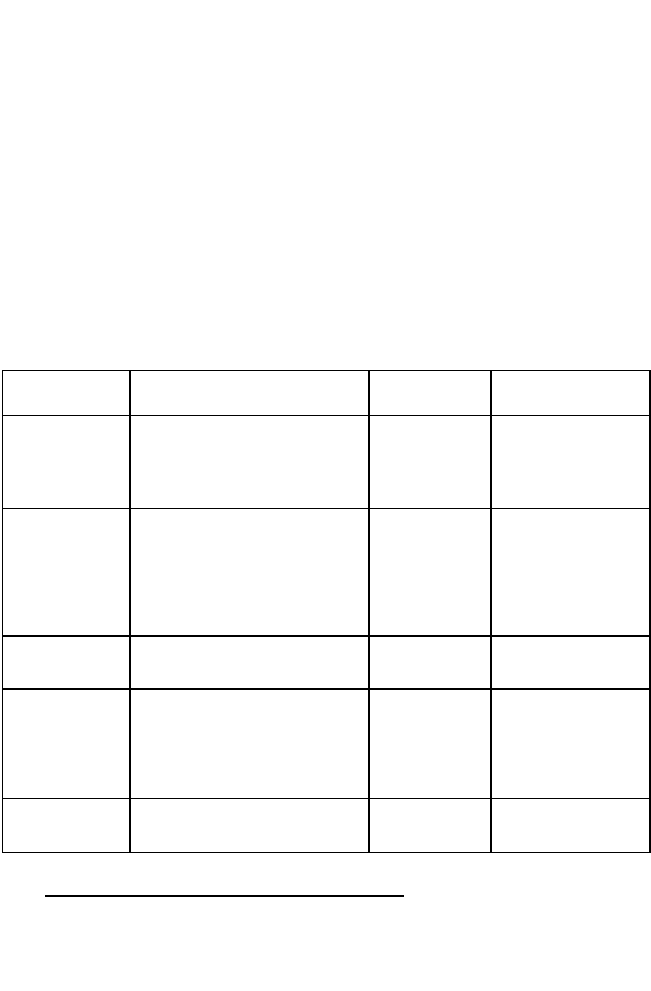

Таблица 8.1 Популярные аппаратные и программные

корпоративные брандмауэры

Производитель

URL

Продукты

Поддерживаемые

платформы

Check Point

Software

Technologies

http://www.checkpoint com

VPN-1 (для

аппаратного

брандмауэра

Nokia IP330)

VPN-1; средства

управления вы-

полняются на

платформе

Windows

Cisco Systems,

Inc.

http://wwwxisco.com/

PIX Device

Manager (для

брандмауэров

Cisco PIX

Firewall 500

Series)

Cisco PIX Firewall

500 Series,

средства

управления вы-

полняются в любом

браузере

Microsoft

http://www microsoft.com/

Internet Se-

curity and

Acceleration

Server

Windows

NetScreen

Technologies

http.//www.netscreen,com/

NetScreen

5000

NetScreen 5000,

средство

управления

представляет

собой отдельный

аппаратный модуль

Symantec

Corporation

http://www Symantec com/

Enterprise

Firewall 7.0

Windows, Solans

Аппаратный брандмауэр Nokia IP330 Экономичная и

универсальная платформа Nokia IP330 является идеальным

решением для небольших организаций, которым требуется

организация безопасного доступа в Internet.

Сохраняя производительность и гибкость устройств серии

Nokia IP Network Security, модель 1Р330 является недорогой,

простой в установке и обслуживании платформой для обеспе чения

сетевой безопасности. Компактный корпус высотой 1U делает эту

модель идеальным решением в случае нехватки пространства в

коммуникационных шкафах. Миниатюрность платформы

сочетается с высокой производительностью и широким выбором

вариантов подключения к сетям.

Nokia IP330 поддерживает широкий набор функций и про-

токолов IP-маршрутизации, включая RIPvl/RIPv2, IGRP, OSPF,

RIPng и BGP4 для unieast-трафика, а также PIM-DM, PIM-SM и

DVMRP для групповой (multicast) адресации. Встроенный

маршрутизатор позволяет избежать расходов на при обретение

дополнительного оборудования [94].

IP330 поддерживает функции удаленного управления с

помощью Nokia Voyager, а также работает с Nokia Horizon Manager,

обеспечивая эффективное решение для организации безопасного

подключения к сети небольших предприятий или филиалов. В

удаленном режиме возможно также устанавли вать приложения,

обновлять программный код и настраивать конфигурационные

параметры устройства.

Функциональные возможности, достигавшиеся прежде только

приобретением целого набора устройств разных про изводителей,

сейчас реализованы на базе одной недорогой и надежной

платформы Nokia. Все, что может потребоваться для организации

доступа в Internet и защиты сети, уже интегрировано в корпусе

одного устройства. Развертывание платформы в сети является

очень простой операцией и не требует специальных знаний или

навыков [95].

Брандмауэр Cisco PIX Firewall

Один из передовых в отрасли брандмауэр (межсетевой

защитный экран), работа которого основана на трансляции сетевых

адресов, обеспечивает несравненную гибкость при разработке

проекта сети.

Брандмауэр PIX (Private Internet Exchange) Firewall фирмы

Cisco Systems [95] обеспечивает защиту внутренней сети

корпорации от несанкционированного доступа из внешнего мира.

Функционирование PIX Firewall основывается на ядре опе-

рационной системы, совершенно отличном от UNIX; это ядро

ориентировано на работу в реальном масш табе времени и обес-

печивает принципиально иной уровень безопасности. Обеспе чение

безопасности брандмауэром PIX Firewall не усложняет

административное управление сетью и не сопряжено с риском,

присущим системам брандмауэрной защиты на основе UNIX.

Сетевому администратору предоставляются всесторонние

возможности проведения анализа всех транзакций, включая

попытки несанкционированного проникновения в сеть корпо рации.

PIX Firewall обеспечивает контролируемый доступ к Internet.

Программное обеспечение брандмауэра отличается возможностью

масштабирования и простотой конфигурирования; на настройку

типичной конфигурации уходит не боль ше пяти минут.

Для PIX Firewall характерны высокая производительность,

небольшая цена, незначительный объем технического обслу-

живания. Этот брандмауэр надежно защитит внутреннюю сеть

корпорации от несанкционированного доступа.

PIX Firewall обеспечивает безопасный доступ к Internet из

частных сетей. PIX Firewall использует схему параметричес кой

(stateful) защиты NAT (Network Address Translation -трансляция

сетевых адресов). Эта схема надежным щитом отгораживает

внутреннюю корпоративную сеть от Internet, прослеживая такие

параметры соединения, как порты источ ника и порты назначения,

адреса, порядковые номера пакетов TCP и дополнительные флаги

TCP. Брандмауэр PIX Firewall обеспечивает безопасность доступа

пользователей внутренней сети вашей организации к Internet и

одновременно шщищает вашу внутреннюю сеть от

несанкционированного доступа извне.

PIX Firewall также обеспечивает дополнительные преиму-

щества, предоставляя возможность расширения и изменения

конфигурации сетей TCP/IP, не беспокоясь, хватит ли для этого IP-

адресов. NAT позволяет использовать любые из имеющихся IP-

адресов или адреса из резервного пула полномоч ной организации,

выделяющей адреса в Internet (IANA -Internet Assigned Numbers

Authority) (в соответствии с RFC 1918).

В брандмауэре имеется плата Cisco PIX Firewall Private Link,

которая осуществляет шифрование данных и обеспечивает

безопасность связи при соединениях по Internet между несколькими

системами PIX Firewall на основе стандарта ш ифрования данных

DES (DES -Data Encryption Standard).

Брандмауэр NetScreen 5000

Межсетевые экраны Juniper Networks (NetScreen Technologies)

семейство специализированных продуктов, объединяющих

функции межсетевого экрана (firewall), концентратора виртуальных

частных сетей (VPN), маршрутизатора и средства управления

трафиком (bandwidth manager) [52]. Совмещение функций не

влечет за собой ограничений по производительности и

функциональности. Такое решение становится возможным

благодаря тому, что основные функции по применению правил (т.е.

собственно функции межсетевого экрана), шифрации, дешифрации

и компрессии (т.е. наиболее ресурсоемкие процедуры при

реализации технологии IpSec) во всех продуктах NetScreen

реализуются аппаратно на базе высокоскоростных заказных

микросхем (ASIC).

Модельный ряд включает 10 устройств, в том числе мо -

дульных (systems) и с фиксированной конфигурацией (appliances),

имеющих различные показатели производительности, тип и

количество физических интерфейсов, но исполь зующих единую

операционную систему ScreenOS, функционирующую на

собственной аппаратной платформе, где в составе элементной

базы применяется набор заказных микросхем GigaScreen ASIC

собственной разработки.

Последняя разработка компании - серия 5000 - включает две

модели; двухслотовую NetScreen-5200 и четырехслотовую 5400

[24]. В этой серии развиваются архитектурные принципы NetScreen-

1000: усиливаются модульность, масштабируе мость и

отказоустойчивость. Все компоненты системы допус кают «горячую»

замену. Брандмауэры серии NetScreen-5000 обеспечивают

интегрированную сетевую защиту - интеллектуальную защиту от

DoS-атак, высокую производительность JPSec VPN, управление

трафиком. Суммарная скорость обработки данных в режиме

межсетевого экрана может достигать 12 Гб/с у модели 5400 и 4 Гб/с

у модели 5200; при поддержке VPN, защищаемых по алгоритму

Triple-DES со 128-разрядным ключом, - 6 и 2 Гб/с соответственно.

NetScreen 5400 имеет шесть интерфейсов mini-GBIC (SX или

LX) и 72 интерфейса 10/100 Мбит/с либо 24 mini-GBIC (SX или LX);

модель 5200 снабжена двумя разъемами mini-GBIC (SX или LX) и

24 интерфейсами 10/100 Мбит/с, вместо которых можно установить

еще восемь mini-GBIC.

Основные функции.

1. Межсетевое экранирование (firewall).

2. Защита от отказов в обслуживание (Denial of Service, DoS).

3. Виртуальные частные сети (Virtual Private Networks, VPN).

4. Высокая отказоустойчивость (High Availability).

5. Динамическая маршрутизация.

6. Управление трафиком.

7. РРРоЕ и DHCP клиент/сервер.

8. Интерфейс управления устройством.