Хорошко В.А., Чекатков А.А. Методы и средства защиты информации

Подождите немного. Документ загружается.

Текстовые стеганографы 461

Регулярные функции имитации можно смоделировать с помощью схемы кодирова-

ния по Хаффману. Известно, что любой язык обладает некоторыми статистическими

свойствами. Этот факт используется многими методами сжатия данных. Если на алфа-

вите

Σ задано распределение вероятностей A, то можно воспользоваться схемой кодиро-

вания по Хаффману для создания функции сжатия с минимальной избыточностью

f

A

:Σ→{0,1}*, где символ * используется в смысле Σ*=∪

i≥0

{x

1

…x

i

|x

1

,…,x

i

∈Σ}. Такую

функцию можно построить на основе функции сжатия Хаффмана:

G(x)=f

BОшибка! Закладка

не определена.

(f

A

(x)).

Таким образом, секретный файл можно сжать по схеме Хаффмана с распределением

A, в результате чего получится файл двоичных строк, которые могут интерпретировать-

ся как результат операции сжатия некоторого файла с распределением

B. Этот файл мо-

жет быть восстановлен с применением инверсной функции сжатия

f

BОшибка! Закладка не опре-

делена.

к файлу двоичных строк и использоваться в дальнейшем как стеганограмма. Если

функции

f

A

и f

BОшибка! Закладка не определена.

являются взаимно однозначными, то и созданная

функция имитации будет также взаимно однозначна. Доказано, что построенная таким

образом функция подобия оптимальна в том смысле, что если функция сжатия Хаффма-

на

f

A

является теоретически оптимальной и файл x состоит из случайных бит, то взаим-

но однозначная функция

f

AОшибка! Закладка не определена.

A (X) имеет наилучшую статистиче-

скую эквивалентность к

А.

Регулярные функции имитации создают стеганограммы, которые имеют заданное

статистическое распределение символов, однако при этом игнорируется семантика по-

лученного текста. Для человека такие тексты выглядят полной бессмыслицей с грамма-

тическими ошибками и опечатками. Для генерирования более осмысленных текстов ис-

пользуются контекстно-свободные грамматики (КСГ).

Контекстно-свободная грамматика определяется упорядоченной четверткой

<V,

Σ⊆V, П, S⊂V\Σ>

, где V и Σ — соответственно множества переменных и терминальных

символов,

П — набор продукций (правил вывода), а S — начальный символ. Продукции

подобны правилам подстановки, они преобразуют переменную в строку, состоящую из

терминальных или переменных символов. Если с помощью правил вывода из стартового

символа можно получить последовательность терминальных символов, то говорят, что

последовательность получена грамматикой. Такие грамматики называются контекстно-

свободными, т.к. любой символ можно заменить последовательностью символов, не об-

ращая внимания на контекст, в котором он встретился. Если для каждой строки

s суще-

ствует только один путь, по которому

s может быть порождена из начального символа,

то такая грамматика называется однозначной.

Однозначные грамматики могут использоваться в качестве апарата для стеганогра-

фических преобразований. Рассмотрим грамматику

<{S,A,B,C},{A,…,Z, a,…,z},П,S>,

где каждой возможной продукции приписана некоторая вероятность: П={S→

0.5

Alice

B, S→

0.3

Bob B, S→

0.1

Eve B, S→

0.1

I A; A→

0.3

am working, A→

0.4

am lazy, A→

0.4

462 Глава 20. Стеганография

am tired; B→

0.5

is С, B→

0.5

can cook; C→

0.5

reading, C→

0.1

sleeping, C→

0.4

working}.

Пусть П

Vi

={π

i,1

,…,π

i,n

} — набор всех продукций, которые связаны с переменной V

i

.

Тогда для каждого набора

П

i

можно создать функцию сжатия Хаффмана f

Пi

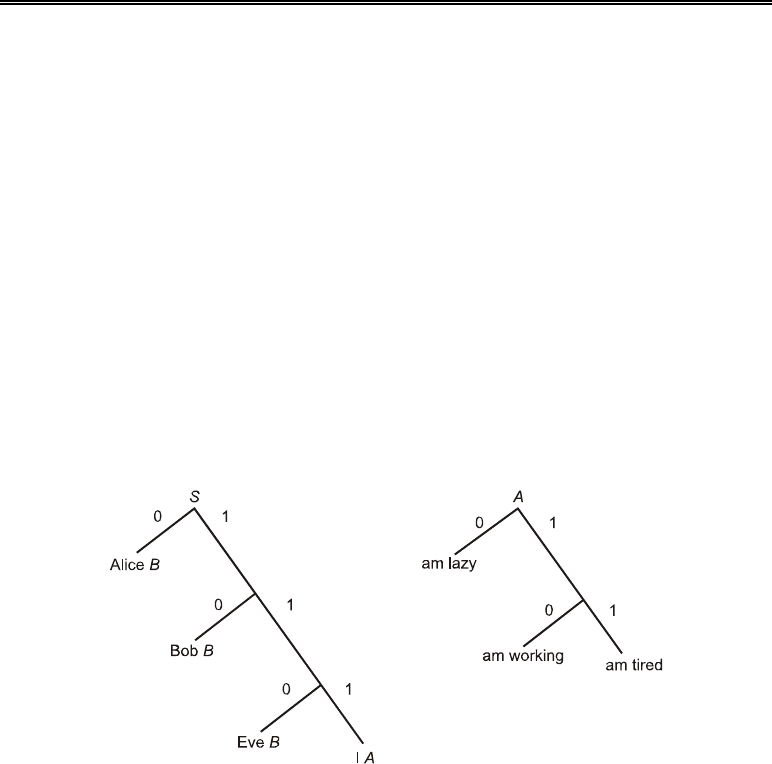

. На рис. 20.7

показаны возможные деревья для

П

S

и П

А

, из которых может быть легко получена

функция сжатия Хаффмана. Например, продукция

Eve B будет кодироваться как 110, I

am tired

— как 11 и т.д.

Для стеганографических задач используется инверсная функция Хаффмана. На этапе

сокрытия данных отправитель получает с помощью КСГ некоторую строку, которая

считается стеганограммой. Стартуя с начального символа

S, самая левая переменная V

i

заменяется по соответствующей продукции. Эта продукция определяется в соответствии

с секретным сообщением и функцией сжатия Хаффмана для

П

Vi

следующим образом. В

соответствии с очередным битом секретного сообщения происходит просмотр дерева

Хаффмана до тех пор, пока не будет достигнут лист в дереве, после чего начальный

символ заменяется на значение, которое приписано данному листу. Этот процесс повто-

ряется для всех битов сообщения. Результирующая строка состоит только из терминаль-

ных символов.

Рис. 20.7. Функция сжатия Хаффмана для

П

S

и П

А

Рассмотрим пример. Пусть секретное сообщение будет 11110. Тогда для указанной

выше грамматики

П на первом шаге просмотр дерева П

S

с помощью трех первых битов

сообщения достигнет листа I. Таким образом, начальный символ

S будет заменен на I

A

. Затем, просматривая еще раз дерево, с помощью следующий двух секретных битов

сообщения произойдет замена очередных символов на am working. В результате, ко-

нечная строка будет состоять только из терминальных символов. В итоге стеганограмме

11110 соответствует сообщение I am working.

Для извлечения скрытой информации необходимо провести анализ стеганограммы с

использованием дерева разбора КСГ. Так как грамматика и продукции однозначны, то

извлечение скрытого сообщения выполнимо.

Практический опыт показал, что использование современных методов лингвистиче-

ской стеганографии позволяет создавать стеганограммы, которые трудно обнаружить

Сокрытие данных в изображении и видео 463

при автоматизированном мониторинге сетей телекоммуникации, но обмануть с их по-

мощью человека-цензора все же очень сложно. В связи с этим наибольшее развитие по-

лучили стеганографические методы защиты для других информационных сред.

Сокрытие данных в изображении и видео

Развитие мультимедийных средств сопровождается большим потоком графической

информации в вычислительных сетях. При генерации изображения, как правило, ис-

пользуются значительное количество элементарных графических примитивов, что пред-

ставляет особый интерес для стеганографических методов защиты. Визуальная среда

(цифровые изображения и видео) обладают большой избыточностью различной приро-

ды:

• кодовой избыточностью, возникающей при неоптимальном описании изображения;

• межпиксельной избыточностью, которая обусловлена наличием сильной корреляци-

онной зависимостью между пикселями реального изображения;

• психовизуальной зависимостью, возникающей из-за того, что орган зрения человека

не адаптирован для точного восприятия изображения пиксель за пикселем и воспри-

нимает каждый участок с различной чувствительностью.

Информационным видеопотокам, которые состоят из последовательности отдельных

кадров изображения, помимо указанных выше, присуща также избыточность, обуслов-

ленная информационной, технической, временной и функциональной (смысловой) зави-

симостью между кадрами.

В последнее время создано достаточное количество методов сокрытия информации в

цифровых изображениях и видео, что позволило провести их систематизацию и выде-

лить следующие группы:

• методы замены во временной (пространственной) области;

• методы сокрытия в частотной области изображения;

• широкополосные методы;

• статистические методы;

• методы искажения;

• структурные методы.

Рассмотрим некоторые особенности, которые характерны для каждой из выделенных

групп стеганометодов.

Методы замены

Общий принцип данных методов заключается в замене избыточной, малозначимой

части изображения битами секретного сообщения. Для извлечения сообщения необхо-

димо знать место, где была размещена скрываемая информация.

Наиболее распространенным методом этого класса является метод замены наи-

меньшего значащего бита (НЗБ).

464 Глава 20. Стеганография

Популярность метода НЗБ обусловлена его простотой и тем, что он позволяет скры-

вать в относительно небольших файлах довольно большие объемы информации. Данный

метод обычно работает с растровыми изображениями, которые представлены в формате

без сжатия (например, GIF и BMP). Основным его недостатком является сильная чувст-

вительность к малейшим искажениям контейнера. Для ослабления этой чувствительно-

сти часто применяют помехоустойчивое кодирование.

Суть метода НЗБ заключается в замене наименее значащих битов пикселей изобра-

жения битами секретного сообщения. В простейшем случае проводится замена НЗБ всех

последовательно расположенных пикселей изображения. Однако, так как длина секрет-

ного сообщения обычно меньше количества пикселей изображения, то после его вне-

дрения в контейнере будут присутствовать две области с различными статистическими

свойствами (область, в которой незначащие биты были изменены, и область, в которой

они не менялись). Это может быть легко обнаружено с помощью статистических тестов.

Для создания эквивалентного изменения вероятности всего контейнера секретное сооб-

щение обычно дополняют случайными битами так, чтобы его длина в битах была равна

количеству пикселей в исходном изображении.

Другой подход, метод случайного интервала, заключается в случайном распреде-

лении битов секретного сообщения по контейнеру, в результате чего расстояние между

двумя встроенными битами определяется псевдослучайно. Эта методика наиболее эф-

фективна при использовании потоковых контейнеров (видео).

Для контейнеров произвольного доступа (изображений) может использоваться ме-

тод псевдослучайной перестановки.

Его суть заключается в том, что генератор псевдослучайных чисел производит по-

следовательность индексов

j

1

, ..., j

l(m)

и сохраняет k-й бит сообщения в пикселе с индек-

сом

j

k

. Однако в этом случае один индекс может появиться в последовательности более

одного раза, т.е. может произойти “пересечение” — искажение уже встроенного бита.

Если число битов сообщения намного меньше размера изображения, то вероятность пе-

ресечения незначительна, и поврежденные биты могут быть восстановлены с помощью

корректирующих кодов. Вероятность, по крайней мере, одного пересечения оценивается

как

p ≈ 1 – exp

⎝

⎛

⎠

⎞

–

l(m)[l(m) – 1]

2l(c)

, при условии, что l(m)<< l(c).

При увеличении l(m) и l(c)=const данная вероятность стремится к единице. Для

предотвращения пересечений необходимо сохранять все индексы использованных эле-

ментов

j

i

и перед сокрытием нового пикселя проводить проверку его на повторяемость.

Еще один подход в реализации метода замены (метод блочного сокрытия) состоит

в следующем. Исходное изображение-контейнер разбивается на

l(m) непересекающихся

блоков

I

i

произвольной конфигурации и для каждого из них вычисляется бит четности

p(I

i

):

p(I) =

∑

j∈I

НЗБ(c

j

) mod 2

Сокрытие данных в изображении и видео 465

В каждом блоке проводится сокрытие одного секретного бита m

i

. Если бит четности

p(I

i

) блока I

i

не совпадает с секретным битом m

i

, то происходит инвертирование одного

из НЗБ блока

I

i

, в результате чего p(I

i

) = m

i

. Выбор блока может производиться случай-

но с использованием стегоключа. Хотя этот метод обладает такой же устойчивостью к

искажениям, как и все предыдущие, он имеет ряд преимуществ. Прежде всего, имеется

возможность изменять значения такого пикселя в блоке, для которого статистика кон-

тейнера изменится минимально. Кроме того, влияние последствий встраивания секрет-

ных данных в контейнер можно уменьшить за счет увеличения размера блока.

Методы замены палитры. Для сокрытия данных можно также воспользоваться па-

литрой цветов, которая присутствует в формате изображения.

Палитра из N цветов определяется как список пар индексов

(i, c

i

), который определя-

ет соответствие между индексом

i и его вектором цветности c

i

. В изображении каждому

пикселю присваивается индекс в палитре. Так как цвета в палитре не всегда упорядоче-

ны, то скрываемую информацию можно кодировать последовательностью хранения цве-

тов в палитре. Существует

N! различных способов перестановки N-цветной палитры,

что вполне достаточно для сокрытия небольшого сообщения. Однако методы сокрытия,

в основе которых лежит порядок формирования палитры, также неустойчивы: любая

атака, связанная с изменениями палитры, уничтожает секретное сообщение.

Зачастую соседние цвета в палитре не обязательно являются схожими, поэтому неко-

торые стеганометоды перед сокрытием данных проводят упорядочивание палитры так,

что смежные цвета становятся подобными. Например, значения цвета может быть упоря-

дочено по расстоянию

d в RGB-пространстве, где d = R

2

+ G

2

+ B

2

. Так как орган зре-

ния человека более чувствителен к изменениям яркости цвета, то намного лучше сорти-

ровать содержимое палитры по значениям яркости сигнала. После сортировки палитры

можно изменять НЗБ индексов цвета без особого искажения изображения.

Некоторые стеганометоды предусматривают уменьшение общего количества значе-

ний цветов (до

N/2) путем “размывания” изображения. При этом элементы палитры

дублируются так, чтобы значения цветов для них различались незначительно. В итоге

каждое значение цвета размытого изображения соответствует двум элементам палитры,

которые выбираются в соответствии с битом секретного сообщения.

К методам замены можно также отнести метод квантования изображений. Данный

метод основан на межпиксельной зависимости, которую можно описать некоторой

функцией

Q. В простейшем случае, можно рассчитать разность e

i

между смежными

пикселями

x

i

и x

i+1

и задать ее в качестве параметра для функции Q: Δ

i

= Q(x

i

– x

i – 1

),

где

Δ

i

— дискретная аппроксимация разности сигналов x

i

– x

i – 1

. Так как Δ

i

является це-

лым числом, а реальная разность

x

i

– x

i – 1

— вещественным, то появляется ошибка кван-

тования

δ

i

= Δ

i

– e

i

. Для сильно коррелированных сигналов эта ошибка близка к нулю:

δ

i

≈ 0. В данном методе сокрытие информации проводится путем корректирования раз-

ностного сигнала

Δ

i

. Стегоключ представляет собой таблицу, которая каждому возмож-

ному значению

Δ

i

ставит в соответствие определенный бит, например:

Δ

i

–4 –3 –2 –1 0 1 2 3 4

010111001

466 Глава 20. Стеганография

Для сокрытия i-го бита сообщения вычисляется Δ

i

. Если Δ

i

не соответствует секретно-

му биту, который необходимо скрыть, то его значение

Δ

i

заменяется ближайшим Δ

j

, для

которого это условие выполняется. Извлечение секретного сообщения проводится в соот-

ветствии с разностью между

Δ

i

и стегоключом.

Методы сокрытия в частотной области изображения

Как уже отмечалось, стеганографические методы замены неустойчивы к любым ис-

кажениям, а применение операции сжатия с потерями приводит к полному уничтожению

всей секретной информации, скрытой методом НЗБ в изображении. Более устойчивыми

к различным искажениям, в том числе сжатию, являются методы, которые используют

для сокрытия данных не временную область, а частотную.

Существуют несколько способов представления изображения в частотной области.

Например, с использованием дискретного косинусного преобразования (ДКП), быстрого

преобразования Фурье или вейвлет-преобразования. Данные преобразования могут при-

меняться как ко всему изображению, так и к некоторым его частям. При цифровой обра-

ботке изображения часто используется двумерная версия дискретного косинусного пре-

образования:

S(u, v) =

2

N

C(u) C(v)

∑

x=0

N–1

∑

y=0

N–1

S(x,y)cos

⎝

⎛

⎠

⎞

πu(2x + 1)

2N

cos

⎝

⎛

⎠

⎞

πu(2y + 1)

2N

,

S(x, y) =

2

N

∑

x=0

N–1

∑

y=0

N–1

C(u) C(v) S(u,v)cos

⎝

⎛

⎠

⎞

πu(2x + 1)

2N

cos

⎝

⎛

⎠

⎞

πu(2y + 1)

2N

,

где C(u)=1/ 2, если u=0 и C(u)=1 в противном случае.

Один из наиболее популярных методов сокрытия секретной информации в частотной

области изображения основан на относительном изменении величин коэффициентов

ДКП. Для этого изображение разбивается на блоки размером 8×8 пикселей. Каждый

блок предназначен для сокрытия одного бита секретного сообщения. Процесс сокрытия

начинается со случайного выбора блока

b

i

, предназначенного для кодирования i-го бита

сообщения. Для выбранного блока изображения

b

i

проводится ДКП: B

i

= D{b

i

}. При ор-

ганизации секретного канала абоненты должны предварительно договориться о кон-

кретных двух коэффициентах ДКП, которые будут использоваться для сокрытия секрет-

ных данных. Обозначим их как

(u

1

, v

1

) и (u

2

, v

2

). Эти два коэффициента должны соот-

ветствовать косинус-функциям со средними частотами, что обеспечит сохранность

информации в существенных областях сигнала, которая не будет уничтожаться при

JPEG-сжатии. Так как коэффициенты ДКП-средних являются подобными, то процесс

сокрытия не внесет заметных изменений в изображение.

Если для блока выполняется условие

B

i

(u

1

, v

1

) > B

i

(u

2

,v

2

), то считается, что блок

кодирует значение 1, в противном случае — 0. На этапе встраивания информации вы-

бранные коэффициенты меняют между собой значения, если их относительный размер

не соответствует кодируемому биту. На шаге квантования JPEG-сжатие может воздейст-

вовать на относительные размеры коэффициентов, поэтому, прибавляя случайные зна-

Сокрытие данных в изображении и видео 467

чения к обеим величинам, алгоритм гарантирует что |B

i

(u

1

, v

1

) – B

i

(u

2

,v

2

)| > x, где

x > 0. Чем больше x, тем алгоритм будет более устойчивым к сжатию, но при этом каче-

ство изображения ухудшается. После соответствующей корректировки коэффициентов

выполняется обратное ДКП.

Извлечение скрытой информации проводится путем сравнения выбранных двух ко-

эффициентов для каждого блока.

Широкополосные методы

Широкополосные методы передачи применяются в технике связи для обеспечения

высокой помехоустойчивости и затруднения процесса перехвата. Суть широкополосных

методов состоит в значительном расширении полосы частот сигнала, более чем это не-

обходимо для передачи реальной информации. Расширение диапазона выполняется в

основном посредством кода, который не зависит от передаваемых данных. Полезная ин-

формация распределяется по всему диапазону, поэтому при потере сигнала в некоторых

полосах частот в других полосах присутствует достаточно информации для ее восста-

новления.

Таким образом, применение широкополосных методов в стеганографии затрудняет

обнаружение скрытых данных и их удаление. Цель широкополосных методов подобна

задачам, которые решает стегосистема: попытаться “растворить” секретное сообщение в

контейнере и сделать невозможным его обнаружение. Поскольку сигналы, распределен-

ные по всей полосе спектра, трудно удалить, стеганографические методы, построенные

на основе широкополосных методов, являются устойчивыми к случайным и преднаме-

ренным искажениям.

Для сокрытия информации применяют два основных способа расширения спектра:

• с помощью псевдослучайной последовательности, когда секретный сигнал, отли-

чающийся на константу, модулируется псевдослучайным сигналом;

• с помощью прыгающих частот, когда частота несущего сигнала изменяется по неко-

торому псевдослучайному закону.

Рассмотрим один из вариантов реализации широкополосного метода. В качестве кон-

тейнера используется полутоновое изображение размером

N×М. Все пользователи

скрытой связи имеют множество

l(m) изображений ϕ

i

размером N×М, которое исполь-

зуется в качестве стегоключа. Изображения

ϕ

i

ортогональны друг другу, т.е.

ϕ

i

ϕ

j

=

∑

x=1

N

∑

y=1

M

ϕ

i

(x,y)ϕ

j

(x,y) = G

i

δ

ij

, где G

i

=

∑

x=1

N

∑

y=1

M

ϕ

i

2

(x,y), δ

ij

— дельта-

функция.

Для сокрытия сообщения m необходимо сгенерировать стегосообщение E(x, y) в ви-

де изображения, формируя взвешенную сумму

468 Глава 20. Стеганография

E(x, y) =

∑

i

m

i

ϕ

i

(x, y)

Затем, путем формирования поэлементной суммы обоих изображений, встроить сек-

ретную информацию

E в контейнер C: S(x, y)=C(x, y) + E(x, y).

В идеале, контейнерное изображение

C должно быть ортогонально ко всем ϕ

i

(т.е.

<>

C,ϕ

i

=0), и получатель может извлечь i-й бит сообщения m

i

, проектируя стегоизоб-

ражение

S на базисное изображение ϕ :

i

<>

S,ϕ

i

=

<>

C,ϕ

i

+

<>

∑

j

m

j

ϕ

j

, ϕ

i

=

∑

j

m

j

<>

ϕ

j

ϕ

i

= G

i

m

i

(20.1)

Секретная информация может быть извлечена путем вычисления m

i

=

<>

C,ϕ

i

/G

i

.

Заметим, что на этом этапе нет нужды в знании исходного контейнера

C. Однако на

практике контейнер

C не будет полностью ортогонален ко всем изображениям ϕ

i

, по-

этому в соотношение (20.1) должна быть введена величина погрешности

(C, ϕ

i

) = ΔC

i

,

т.е.

(C, ϕ

i

) = ΔC

i

+ G

i

m

i

.

Покажем, что при некоторых допущениях, математическое ожидание

ΔC

i

равно ну-

лю. Пусть

C и ϕ

i

две независимые случайные величины размером N×M. Если предпо-

ложить, что все базисы изображений не зависят от передаваемых сообщений, то:

→

E

E [ΔC

i

] =

∑

i=1

N

∑

j=1

M

→

E [C(x, y)]

→

E

E [ϕ

i

(x, y)] = 0

Таким образом, математическое ожидание величины погрешности

<>

C,ϕ

i

=0. По-

этому операция декодирования заключается в восстановлении секретного сообщения

путем проектирования стегоизображения

S на все функции ϕ

i

: S

i

=

<>

S,ϕ

i

= ΔC

i

+

G

i

m

i

. Если математическое ожидание ΔC

i

равно нулю, то S

i

≈ G

i

m

i

. Если секретные со-

общения были закодированы как строки

–1 и 1 (вместо простого использования двоич-

ных строк), значения

m

i

могут быть восстановлены с помощью функции:

m

i

= sign(S

i

) =

⎩

⎨

⎧

–1, при S

i

< 0

0, при S

i

= 0

1, при S

i

> 0

, при условии, что G

i

>>0

Если m

i

= 0, то скрываемая информация будет утеряна. При некоторых условиях

значение

|ΔC

i

| может возрасти настолько (хотя его математическое ожидание равно ну-

лю), что извлечение соответствующего бита станет невозможным. Однако это происхо-

дит редко, а возможные ошибки можно исправлять, применяя корректирующие коды.

Основное преимущество широкополосных стеганометодов — это сравнительно вы-

сокая устойчивость к искажениям изображения и разного вида атакам, так как скрывае-

мая информация распределена в широкой полосе частот, и ее трудно удалить без полно-

го разрушения контейнера. Искажения стегоизображения увеличивают значение

ΔC

i

и,

если

|ΔC

i

| > |ΔG

i

m

i

|, то скрытое сообщение не пострадает.

Сокрытие данных в изображении и видео 469

Статистические методы

Статистические методы скрывают информацию путем изменения некоторых стати-

стических свойств изображения. Они основаны на проверке статистических гипотез.

Суть метода заключается в таком изменении некоторых статистических характеристик

контейнера, при котором получатель сможет отличить модифицированное изображение

от не модифицированного.

Данные методы относятся к “однобитовым” схемам, т.е. ориентированы на сокрытие

одного бита секретной информации.

l(m)-разрядная статистическая стегосистема обра-

зуется из множества одноразрядных путем разбиения изображения на

l(m) непересе-

кающихся блоков

B

1

, ..., B

l(m)

. При этом секретный бит сообщения m

i

встраивается в i-й

блок контейнера. Обнаружение спрятанного бита в блоке производится с помощью про-

верочной функции, которая отличает модифицированный блок от немодифицированно-

го:

f(B

i

) =

⎩

⎨

⎧

1, если блок B

i

был модифицирован

0, в противном случае

Основная задача при разработке статистического метода — это создание соответст-

вующей функции

f. Построение функции f делается на основе теории проверки стати-

стических гипотез (например: основной гипотезы “блок

B

i

не изменен“ и альтернатив-

ной — “блок

B

i

изменен”). При извлечении скрытой информации необходимо последо-

вательно применять функцию

f ко всем блокам контейнера B

i

. Предположим, что

известна статистика распределения элементов немодифицированного блока изображе-

ния

h(B

i

). Тогда, используя стандартные процедуры, можно проверить, превышает ли

статистика

h(B

i

) анализируемого блока некоторое пороговое значение. Если не превы-

шает, то предполагается, что в блоке хранится бит 0, в противном случае — 1.

Зачастую статистические методы стеганографии сложно применять на практике. Во-

первых, необходимо иметь хорошую статистику

h(B

i

), на основе которой принимается

решение о том, является ли анализируемый блок изображения измененным или нет. Во-

вторых, распределение

h(B

i

) для “нормального” контейнера должно быть заранее из-

вестно, что в большинстве случаев является довольно сложной задачей.

Рассмотрим пример статистического метода. Предположим, что каждый блок кон-

тейнера

B

i

представляет собой прямоугольник пикселей p

(i)

n,m

. Пусть имеется псевдо-

случайная двоичная модель того же размера

S = { S

(i)

n,m

}, в которой количество единиц

и нулей совпадает. Модель

S в данном случае представляет собой стегоключ. Для со-

крытия информации каждый блок изображения

B

i

делится на два равных подмножества

C

i

и D

i

, где C

i

= { p

(i)

n,m

∈ B

i

| S

n,m

= 1} и D

i

= { p

(i)

n,m

∈ B

i

| S

n,m

= 0}. Затем ко всем

пикселям множества

C

i

добавляется значение k > 0. Для извлечения сообщения необхо-

димо реконструировать подмножества

C

i

и D

i

и найти различие между ними. Если блок

содержит сообщение, то все значения подмножества

C

i

будут больше, чем соответст-

вующие значения на этапе встраивания сообщения. Если предположить, что все пиксели

C

i

и D

i

независимые, случайно распределенные величины, то можно применить стати-

стический тест:

470 Глава 20. Стеганография

q

i

=

—

C

i

–

—

D

i

^

σ

i

, где

^

σ

i

=

Var[C

i

] – Var[D

i

]

|S|/2

,

где

—

C

i

— среднее значение всех пикселей множества C

i

, а Var[C

i

] — оценка дисперсии

случайных переменных в

C

i

. В соответствии с центральной предельной теоремой, стати-

стика

q будет асимптотически стремиться к нормальному распределению N(0, 1). Если

сообщение встроено в блок изображения

B

i

, то математическое ожидание q будет боль-

ше нуля. Таким образом,

i-й бит секретного сообщения восстанавливается путем про-

верки статистики

q

i

блока B

i

на равенство нулю.

Методы искажения

Методы искажения, в отличие от предыдущих методов, требуют знания о первона-

чальном виде контейнера. Схема сокрытия заключается в последовательном проведении

ряда модификаций контейнера, которые выбираются в соответствии с секретным сооб-

щением. Для извлечения скрытых данных необходимо определить все различия между

стеганограммой и исходным контейнером. По этим различиям восстанавливается после-

довательность модификаций, которые выполнялись при сокрытии секретной информа-

ции. В большинстве приложений такие системы бесполезны, поскольку для извлечения

данных необходимо иметь доступ к набору первоначальных контейнеров: если против-

ник также будет иметь доступ к этому набору, то он сможет легко обнаружить модифи-

кации контейнера и получить доказательства скрытой переписки. Таким образом, основ-

ным требованием при использовании таких методов является необходимость распро-

странения набора исходных контейнеров между абонентами сети через секретный канал

доставки.

Методы искажения легко применимы к цифровым изображениям. Как и в методах

замены, для сокрытия данных выбирается

l(m) различных пикселей контейнера, кото-

рые используются для сокрытия информации. Такой выбор можно произвести, исполь-

зуя датчик случайных чисел (или перестановок). При сокрытии бита 0 значение пикселя

не изменяется, а при сокрытии 1 к цвету пикселя прибавляется случайное значение

Δх.

Хотя этот подход подобен методу замены, имеется одно существенное различие: в мето-

де LSB значение выбранного цвета не обязательно равняется секретному биту сообще-

ния, а в методах искажения при сокрытии нулевого бита не происходит никаких измене-

ний. Помимо этого, значение

Δх может быть выбрано так, что будут сохраняться стати-

стические свойства контейнера. Для извлечения скрытых данных необходимо провести

сравнение всех

l(m) выбранных пикселей стеганограммы с соответствующими пикселя-

ми исходного контейнера. Если

i-й пиксель будет отличаться, то это свидетельствует о

том, что в скрытом сообщении был единичный бит, иначе — нулевой.

Существует еще один подход к реализации метода искажения изображения при со-

крытии данных. В соответствии с данным методом при вставке скрываемых данных де-

лается попытка скорее изменить порядок появления избыточной информации в контей-

нере, чем изменить его содержимое. При сокрытии данных составляется определенный

“список пар” пикселей, для которых отличие будет меньше порогового. Этот список иг-