Грибунин В.Г. Комплексная система защиты информации на предприятии

Подождите немного. Документ загружается.

Собственник или владелец конфиденциальной информации

имеет право обратиться в органы государственной власти для оцен-

ки правильности выполнения норм и требований по защите его

информации в информационных системах.

При необходимости по решению руководителя предприятия в

местах размещения средств обработки информации могут прово-

диться работы по обнаружению и изъятию «закладок», предназ-

наченных для скрытого перехвата защищаемой информации. Та-

кие работы могут проводиться организациями, имеющими соот-

ветствующие лицензии ФСБ России на данный вид деятельности.

При выборе средств защиты информации можно руководство-

ваться табл. 7.2 [3].

7.3.

Особенности защиты речевой

информации

Несмотря на уникальность каждого отдельного объекта защи-

ты, можно выделить типовые сценарии защиты информации.

К наиболее типичным задачам можно отнести защиту речевой

информации:

•

в выделенном помещении, предназначенном для проведения

конфиденциальных переговоров, в кабинетах руководства пред-

приятия (защищаемые помещения — ЗП);

•

на абонентском участке телефонной линии;

• на всем протяжении телефонной линии (от одного аппарата

до другого, включая АТС и магистральный участок).

Рекомендации нормативного документа [40] по защите рече-

вой информации следующие.

В учреждении должен быть документально определен перечень

ЗП и лиц, ответственных за их эксплуатацию в соответствии с

установленными требованиями по защите информации, а также

составлен технический паспорт на ЗП.

Защищаемые помещения должны размещаться в пределах КЗ.

При этом рекомендуется размещать их на удалении от границ КЗ,

обеспечивающем эффективную защиту. Ограждающие конструк-

ции (стены, полы, потолки) не должны являться смежными с по-

мещениями других учреждений (предприятий). Не рекомендует-

ся располагать ЗП на первых этажах зданий.

Для исключения просмотра текстовой и графической конфи-

денциальной информации через окна помещения рекомендуется

оборудовать их шторами (жалюзи).

Защищаемые помещения рекомендуется оснащать сертифици-

рованными по требованиям безопасности информации ОТСС и

ВТСС либо средствами, прошедшими специальные исследования

160

и имеющими предписание на эксплуатацию. Эксплуатация ОТСС,

ВТСС должна осуществляться в строгом соответствии с предпи-

саниями и эксплутационной документацией на них.

Специальная проверка ЗП и установленного в нем оборудова-

ния с целью выявления возможно внедренных в них электронных

устройств перехвата информации «закладок» проводится, при не-

обходимости, по решению руководителя предприятия.

Во время проведения конфиденциальных мероприятий запре-

щается использование в ЗП радиотелефонов, оконечных устройств

сотовой, пейджинговой и транкинговой связи, переносных маг-

нитофонов и других средств аудио и видеозаписи. При установке

в ЗП телефонных и факсимильных аппаратов с автоответчиком

или спикерфоном, а также аппаратов с автоматическим опреде-

лителем номера следует отключать их от сети на время проведе-

ния этих мероприятий.

Для исключения возможности утечки информации за счет элек-

троакустического преобразования рекомендуется использовать в

ЗП в качестве оконечных устройств телефонной связи, имеющих

прямой выход в городскую АТС, телефонные аппараты (ТА), про-

шедшие специальные исследования, либо оборудовать их серти-

фицированными средствами защиты информации от утечки за счет

электроакустического преобразования.

Для исключения возможности скрытного подключения ТА и

прослушивания ведущихся в ЗП разговоров не рекомендуется уста-

навливать в них цифровые ТА цифровых АТС, имеющих выход в

городскую АТС или к которой подключены абоненты, не являю-

щиеся сотрудниками учреждения (предприятия).

В случае необходимости рекомендуется использовать сертифи-

цированные по требованиям безопасности информации цифро-

вые АТС либо устанавливать в эти помещения аналоговые аппа-

раты.

Ввод системы городского радиотрансляционного вещания на

территорию учреждения (предприятия) рекомендуется осуществ-

лять через радиотрансляционный узел (буферный усилитель), раз-

мещаемый в пределах контролируемой зоны.

При вводе системы городского радиовещания без буферного

усилителя в ЗП следует использовать абонентские громкоговори-

тели в защищенном от утечки информации исполнении, а также

трехпрограммные абонентские громкоговорители в режиме при-

ема второй и третьей программ (с усилителем). В случае исполь-

зования однопрограммного или трехпрограммного абонентского

громкоговорителя в режиме приема первой программы (без уси-

ления) необходимо их отключать на период проведения конфи-

денциальных мероприятий.

При размещении внутри КЗ электрочасовой станции исполь-

зование в ЗП электровторичных часов (ЭВЧ) возможно без средств

бГрибунин

101

защиты информации. При установке электрочасовой станции вне

КЗ в линии ЭВЧ, имеющие выход за пределы КЗ, рекомендуется

устанавливать сертифицированные средства защиты информации.

Системы пожарной и охранной сигнализации ЗП должны стро-

иться только по проводной схеме сбора информации (связи с пуль-

том) и, как правило, размещаться в пределах одной с ЗП контро-

лируемой зоне. В качестве оконечных устройств пожарной и охран-

ной сигнализации в ЗП рекомендуется использовать изделия, сер-

тифицированные по требованиям безопасности информации, или

образцы средств, прошедшие специальные исследования и имею-

щие предписание на эксплуатацию.

Звукоизоляция ограждающих конструкций ЗП, их систем вен-

тиляции и кондиционирования должна обеспечивать отсутствие

возможности прослушивания ведущихся в нем разговоров из-за

пределов ЗП. Проверка достаточности звукоизоляции осуществ-

ляется аттестационной комиссией путем подтверждения отсутствия

возможности разборчивого прослушивания вне ЗП разговоров,

ведущихся в нем. При этом уровень тестового речевого сигнала

не может быть ниже используемого во время штатного режима

эксплуатации помещения.

Для обеспечения необходимого уровня звукоизоляции поме-

щений рекомендуется оборудование дверных проемов тамбурами

с двойными дверями, установка дополнительных рам в оконных

проемах, уплотнительных прокладок в дверных и оконных при-

творах и применение шумопоглотителей на выходах вентиляци-

онных каналов.

Если предложенными выше методами не удается обеспечить

необходимую акустическую защиту, следует применять организа-

ционно-режимные меры, ограничивая на период проведения кон-

фиденциальных мероприятий доступ посторонних лиц в места

возможного прослушивания разговоров, ведущихся в ЗП.

Для снижения вероятности перехвата информации по вибро-

акустическому каналу следует

организационно-режимными

ме-

рами исключить возможность установки посторонних (нештат-

ных) предметов на внешней стороне ограждающих конструкций

ЗП и выходящих из них инженерных коммуникаций (систем ото-

пления, вентиляции, кондиционирования). Для снижения уровня

виброакустического сигнала рекомендуется расположенные в ЗП

элементы инженерно-технических систем отопления и вентиля-

ции оборудовать звукоизолирующими экранами.

Если указанные выше меры защиты информации от утечки по

акустическому и виброакустическому каналам недостаточны или

нецелесообразны, рекомендуется применять метод активного аку-

стического или виброакустического маскирующего зашумления.

Для этой цели должны применяться сертифицированные сред-

ства активной защиты.

162

При эксплуатации ЗП необходимо предусматривать организа-

ционно-режимные меры, направленные на исключение несанк-

ционированного доступа в помещение:

• двери ,ЗП в период между мероприятиями, а также в нерабо-

чее время необходимо запирать на ключ;

•

выдача ключей от ЗП должна производиться лицам, работаю-

щим в нем или ответственным за это помещение;

• установка и замена оборудования, мебели, ремонт ЗП долж-

ны производиться только по согласованию и под контролем под-

разделения (специалиста) по защите информации учреждения

(предприятия).

7.4.

Особенности защиты компьютерной

информации от утечки по каналам

ПЭМИН

Система (подсистема) защиты информации, обрабатываемой в

автоматизированных системах различного уровня и назначения,

должна предусматривать комплекс организационных, програм-

мных, технических и, при необходимости, криптографических

средств и мер по защите информации при ее автоматизированной

обработке и хранении, при ее передаче по каналам связи. СЗИ

АС можно разделить на две составляющие: подсистема ЗИ от НСД

(рассмотрена в гл. 8) и подсистема ЗИ от утечки по каналам по-

бочных электромагнитных излучений и наводок (ПЭМИН). Имен-

но эта подсистема и рассматривается в данном пункте.

Важность защиты от утечки по каналам ПЭМИН обусловлена

тем, что все средства вычислительной техники в процессе работы

излучают энергию в широком частотном диапазоне. Эта энергия

может выступать в качестве несущего колебания и быть промоду-

лирована информационной составляющей. Известны опыты по

перехвату ЭМИ монитора компьютера на расстоянии нескольких

сотен метров.

Естественно, что кроме побочных имеются и «основные» ко-

лебания, например создаваемые вокруг кабеля связи при переда-

че по нему информации. Необходимо реализовать защиту от утечки

информации по этим каналам.

Кроме того, работающее СВТ создает наводки в цепях элект-

ропитания, заземления, находящихся рядом ВТСС, выступающих

в качестве случайных антенн. Так, одним из методов криптоана-

лиза является измерение потребляемого шифровальной аппарату-

рой тока. Если не принять специальных мер, то по изменению

величины этого тока можно судить о битах вводимых ключей,

особенностях неизвестного нарушителю криптоалгоритма.

В это же направление деятельности по ЗИ попадает и защита

от утечки информации за счет специальных воздействий.

163

В качестве основных технических мер защиты информации в

АС (кроме ЗИ от НСД) рекомендуются [40]:

• использование сертифицированных серийно выпускаемых в

защищенном исполнении технических средств обработки, пере-

дачи и хранения информации;

• использование технических средств, удовлетворяющих тре-

бованиям стандартов по электромагнитной совместимости;

• использование сертифицированных средств защиты инфор-

мации;

• размещение объектов защиты на максимально возможном

расстоянии относительно границы контролируемой зоны;

• размещение понижающих трансформаторных подстанций

электропитания и контуров заземления объектов защиты в преде-

лах КЗ;

• развязка цепей электропитания объектов защиты с помощью

защитных фильтров, блокирующих (подавляющих) информатив-

ный сигнал;

• электромагнитная развязка между линиями связи и другими

цепями ВТСС, выходящими за пределы КЗ, и информационны-

ми цепями, по которым циркулирует защищаемая информация;

• использование защищенных каналов связи (защищенных

ВОЛС) и криптографических средств ЗИ;

• размещение дисплеев и других средств отображения инфор-

мации, исключающее ее несанкционированный просмотр;

• организация физической защиты помещений и собственно

технических средств с помощью сил охраны и технических средств,

предотвращающих или существенно затрудняющих проникнове-

ние в здания, помещения посторонних лиц, хищение документов

и информационных носителей, самих средств информатизации,

исключающих нахождение внутри контролируемой зоны техни-

ческих средств разведки или промышленного шпионажа;

• криптографическое преобразование информации, обрабаты-

ваемой и передаваемой средствами вычислительной техники и

связи (при необходимости определяемой особенностями функци-

онирования конкретных АС и систем связи);

• предотвращение внедрения в автоматизированные системы

программ-вирусов, программных закладок.

Так, в США активно разрабатывалась технология Tempest, за-

ключающаяся в перехвате информации, излучаемой мониторами.

В программное обеспечение СВТ может быть внедрена закладка,

осуществляющая незаметное для пользователя модуляцию излу-

чения монитора важной информацией, и эта информация станет

доступной нарушителю.

Для обработки информации, составляющей служебную и ком-

мерческую тайну, а также для обработки персональных данных

следует использовать СВТ, удовлетворяющие требованиям стан-

164

дартов Российской Федерации

по

электромагнитной совместимо-

сти,

по

безопасности

и

эргономическим требованиям

к

средствам

отображения информации,

по

санитарным нормам, предъявляе-

мым

к

видеодисплейным терминалам ПЭВМ (ГОСТ

29216

—

91;

ГОСТ

Р 50948-96;

ГОСТ

Р 50949-96;

ГОСТ

Р 50923-96; Сан-

ПиН

2.2.2.542-96).

Для повышения уровня защищенности информации рекомен-

дуется использовать сертифицированные

по

требованиям без-

опасности информации

СВТ.

Для передачи информации

по

каналам связи, выходящим

за

пределы

КЗ,

необходимо использовать защищенные каналы свя-

зи,

в том

числе защищенные волоконно-оптические линии связи

или предназначенные

для

этого криптографические средства

за-

щиты информации. Применяемые средства защиты информации

должны быть сертифицированы.

;,

•

....

'(

Н ЧТУ

»;•!

Ж

•>•'

;• ъф Ч р''\.0!/--Ь

:

'.';*.}'ОН

Ui*{

Гл а

в

а 8

Определение возможностей

несанкционированного доступа

к защищаемой информации

8.1.

Методы и способы защиты информации

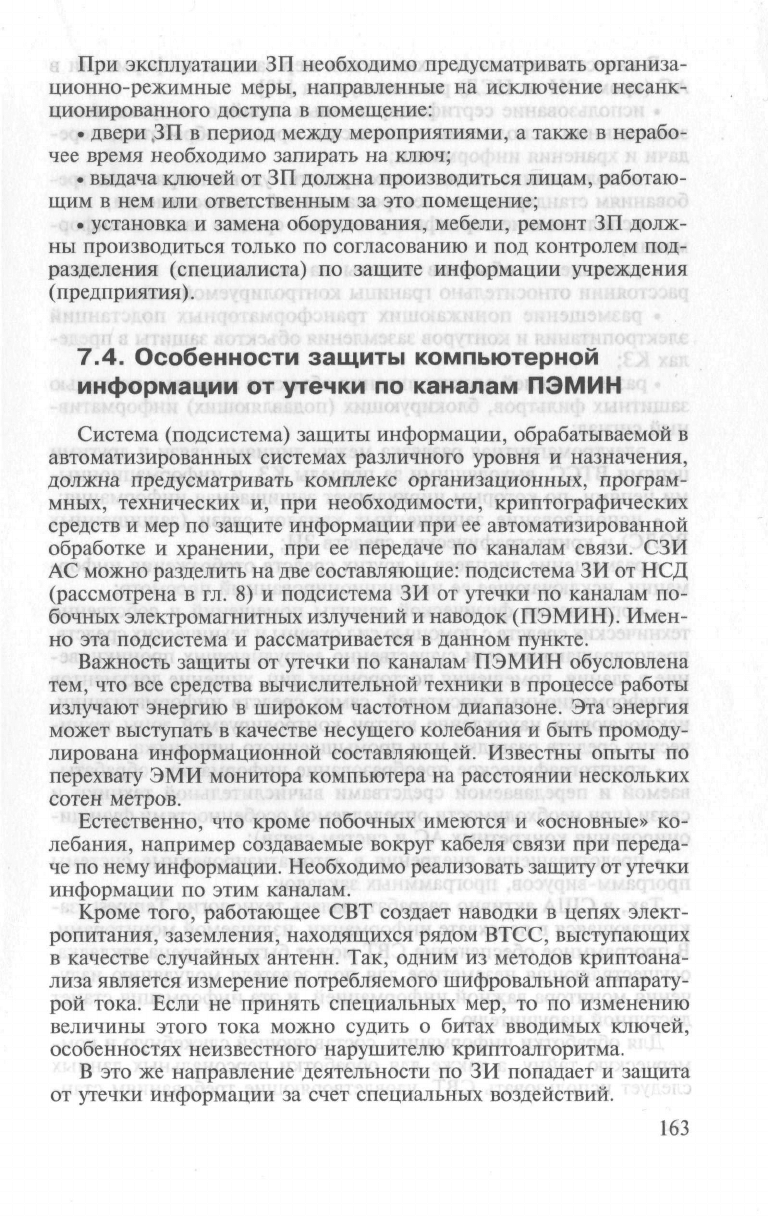

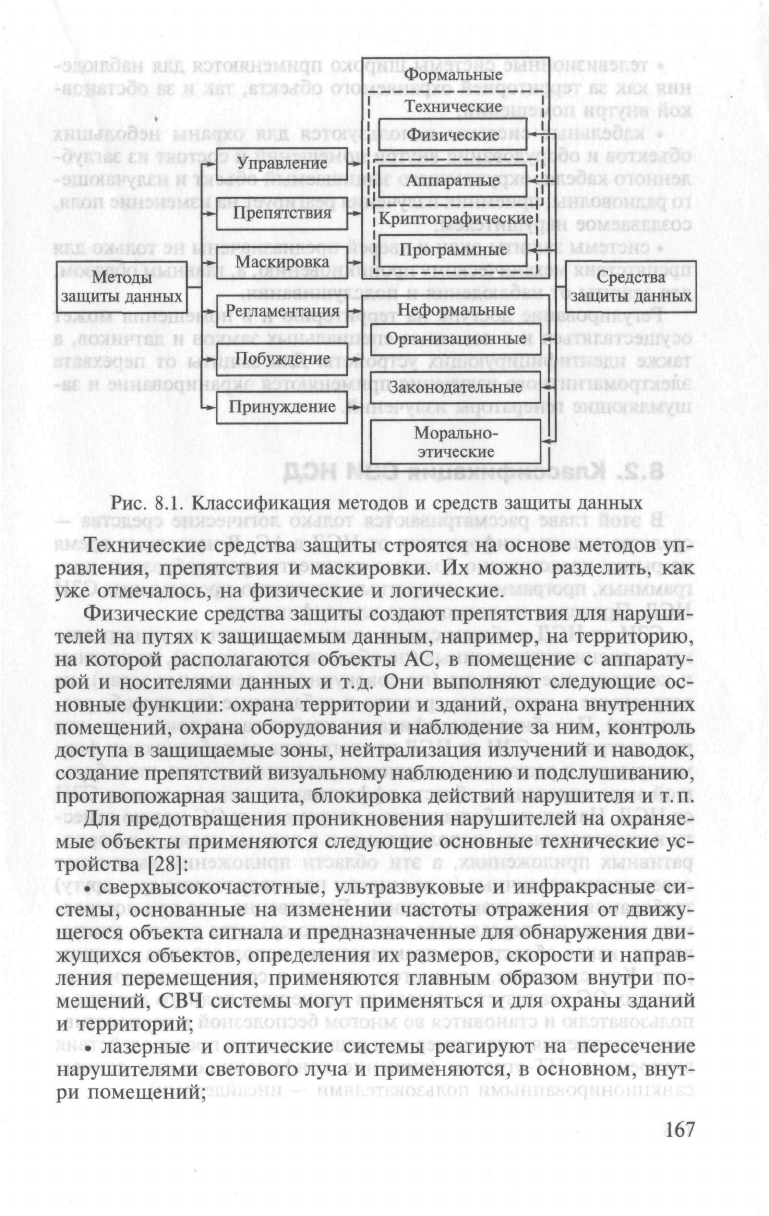

Средства защиты информации могут быть программными, про-

граммно-аппаратными, аппаратно-программными и аппаратны-

ми. В каждом случае СЗИ выбираются исходя из множества кри-

териев, и каждому типу находится свое место. Классификация

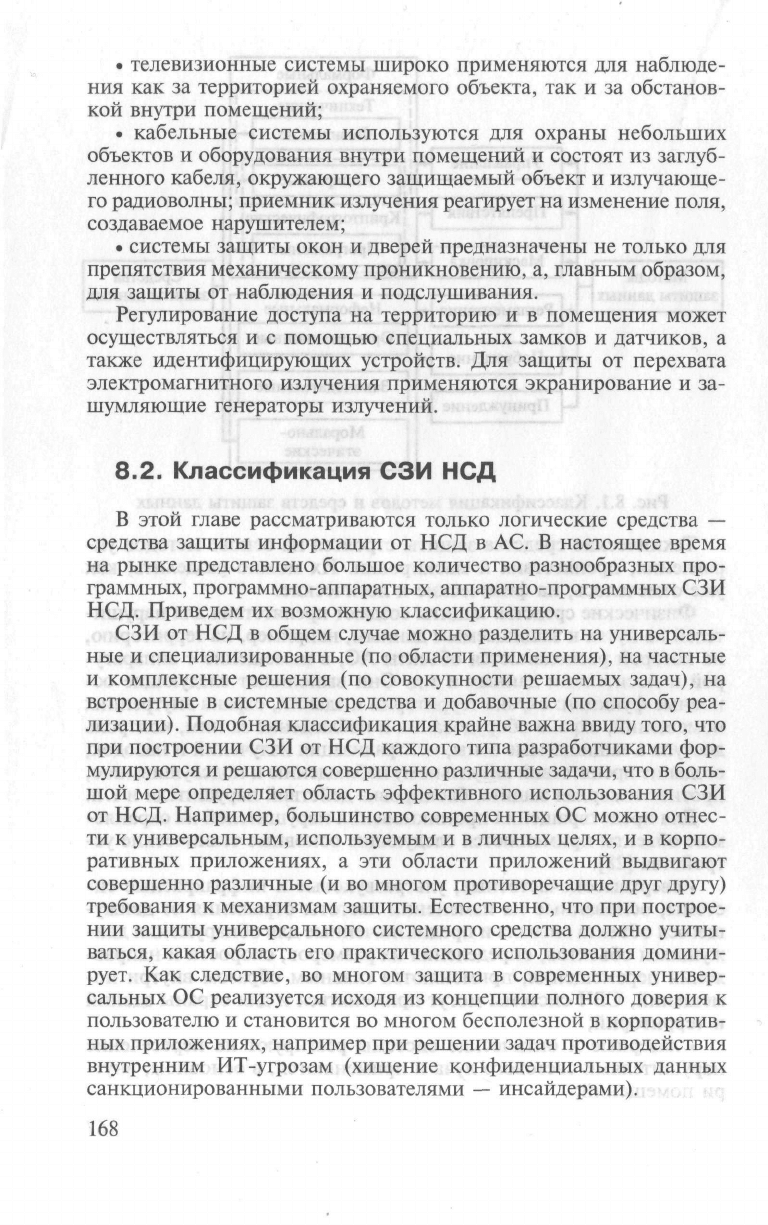

методов и средств защиты данных представлена на рис. 8.1 [28].

Рассмотрим кратко основные методы защиты данных. Управле-

ние представляет собой целенаправленное воздействие на систему

защиты информации с целью обеспечения выполнения ею своих

функций. В настоящее время практически все средства защиты

информации имеют канал управления. Это позволяет организовать

централизованное управление, когда настройки множества средств

выполняет из одной точки доступа администратор безопасности.

Препятствия преграждают нарушителю путь к защищаемой

информации. Физическими препятствиями являются дверные зам-

ки, решетки на окнах и

т. п.

Логическими препятствиями служат

подсистемы разграничения доступа в компьютерных системах,

шифрование данных.

Маскировка данных представляет собой метод их защиты пу-

тем стеганографического преобразования. При этом важная ин-

формация встраивается в непривлекающий внимания контейнер.

Например, в обычное фотоизображение можно незаметно встро-

ить порядка 10 Кбайт информации.

Регламентация как метод защиты заключается в разработке

порядка и правил поведения пользователей, эксплуатации средств

вычислительной техники, технологий обработки данных, при ко-

торых минимизируется риск НСД.

Побуждение состоит в создании у законных пользователей ло-

яльности к целям и задачам фирмы, создании на предприятии

атмосферы нетерпимости к фактам небрежности и расхлябанно-

сти, которые могут повлечь за собой утерю данных.

Принуждение включает создание системы различных наказа-

ний за нарушения ИБ вплоть до уголовной ответственности.

166

Методы

защиты данных

Управление

Препятствия

Маскировка

Регламентация

Побуждение

Принуждение

Формальные

Технические

Физические

Аппаратные

iL

1

Криптографически

1

Программные

I

1

И

el

4-

Неформальные

Организационные

-

Законодательные

-

Морально-

этические

1

•

Средства

защиты данных

Рис.

8.1. Классификация методов и средств защиты данных

Технические средства защиты строятся на основе методов уп-

равления, препятствия и маскировки. Их можно разделить, как

уже отмечалось, на физические и логические.

Физические средства защиты создают препятствия для наруши-

телей на путях к защищаемым данным, например, на территорию,

на которой располагаются объекты АС, в помещение с аппарату-

рой и носителями данных и т.д. Они выполняют следующие ос-

новные функции: охрана территории и зданий, охрана внутренних

помещений, охрана оборудования и наблюдение за ним, контроль

доступа в защищаемые зоны, нейтрализация излучений и наводок,

создание препятствий визуальному наблюдению и подслушиванию,

противопожарная защита, блокировка действий нарушителя и

т.

п.

Для предотвращения проникновения нарушителей на охраняе-

мые объекты применяются следующие основные технические ус-

тройства [28]:

• сверхвысокочастотные, ультразвуковые и инфракрасные си-

стемы, основанные на изменении частоты отражения от движу-

щегося объекта сигнала и предназначенные для обнаружения дви-

жущихся объектов, определения их размеров, скорости и направ-

ления перемещения, применяются главным образом внутри по-

мещений, СВЧ системы могут применяться и для охраны зданий

и территорий;

• лазерные и оптические системы реагируют на пересечение

нарушителями светового луча и применяются, в основном, внут-

ри

помещений;

167

• телевизионные системы широко применяются для наблюде-

ния как за территорией охраняемого объекта, так и за обстанов-

кой внутри помещений;

• кабельные системы используются для охраны небольших

объектов и оборудования внутри помещений и состоят из заглуб-

ленного кабеля, окружающего защищаемый объект и излучающе-

го радиоволны; приемник излучения реагирует на изменение поля,

создаваемое нарушителем;

• системы защиты окон и дверей предназначены не только для

препятствия механическому проникновению, а, главным образом,

для защиты от наблюдения и подслушивания.

Регулирование доступа на территорию и в помещения может

осуществляться и с помощью специальных замков и датчиков, а

также идентифицирующих устройств. Для защиты от перехвата

электромагнитного излучения применяются экранирование и за-

шумляющие генераторы излучений.

8.2.

Классификация СЗИ НСД

В этой главе рассматриваются только логические средства —

средства защиты информации от НСД в АС. В настоящее время

на рынке представлено большое количество разнообразных про-

граммных, программно-аппаратных, аппаратно-программных СЗИ

НСД. Приведем их возможную классификацию.

СЗИ от НСД в общем случае можно разделить на универсаль-

ные и специализированные (по области применения), на частные

и комплексные решения (по совокупности решаемых задач), на

встроенные в системные средства и добавочные (по способу реа-

лизации). Подобная классификация крайне важна ввиду того, что

при построении СЗИ от НСД каждого типа разработчиками фор-

мулируются и решаются совершенно различные задачи, что в боль-

шой мере определяет область эффективного использования СЗИ

от НСД. Например, большинство современных ОС можно отнес-

ти к универсальным, используемым и в личных целях, и в корпо-

ративных приложениях, а эти области приложений выдвигают

совершенно различные (и во многом противоречащие друг другу)

требования к механизмам защиты. Естественно, что при построе-

нии защиты универсального системного средства должно учиты-

ваться, какая область его практического использования домини-

рует. Как следствие, во многом защита в современных универ-

сальных ОС реализуется исходя из концепции полного доверия к

пользователю и становится во многом бесполезной в корпоратив-

ных приложениях, например при решении задач противодействия

внутренним ИТ-угрозам (хищение конфиденциальных данных

санкционированными пользователями — инсайдерами).

168

77а месту применения СЗИ

НСД

делятся:

• на СЗИ защиты отдельного компьютера (КПК, сотового те-

лефона);

• СЗИ защиты информации в локальных сетях;

• СЗИ защиты информации в глобальных сетях.

По объектам защиты отдельного компьютера СЗИ НСД де-

лятся:

•

на СЗИ защиты доступа к компьютеру (аппаратно-программ-

ные модули доверенной загрузки);

• СЗИ для операционной системы;

. СЗИ для СУБД;

• СЗИ для отдельных приложений.

По функциональному назначению СЗИ делятся:

•

на аппаратно-программные комплексы СЗИ от НСД на АРМ

пользователей и в ЛВС;

•

средства управления обновлениями программных компонент АС;

• межсетевые экраны;

• средства построения VPN;

• средства контроля доступа;

• средства обнаружения вторжений и аномалий;

• средства резервного копирования и архивирования;

• средства централизованного управления безопасностью;

•

средства предотвращения вторжений на уровне серверов;

• средства аудита и мониторинга средств безопасности;

• средства контроля деятельности сотрудников в сети Интернет;

• средства анализа содержимого почтовых сообщений;

• средства анализа защищенности информационных систем;

• антивирусные программные средства;

• средства защиты от спама;

• средства защиты от атак класса «Отказ в обслуживании»;

• средства контроля целостности;

• удостоверяющие центры и средства электронной цифровой

подписи;

• средства криптографической защиты информации;

• средства усиленной аутентификации и пр.

8.3.

Механизмы обеспечения безопасности

информации

8.3.1.

Идентификация и аутентификация

Рассмотрим основные механизмы защиты информации и обо-

значим некоторые средства их реализации.

Основой любых систем ЗИ являются идентификация и аутен-

тификация, так как все механизмы защиты информации рассчи-

169