Барабанова М.И., Кияев В.И. Информационные технологии: открытые системы, сети, безопасность в системах и сетях

Подождите немного. Документ загружается.

262

тупом из Internet с использованием технологии межсетевых экра-

нов (Firewall) и содержательной фильтрации (Content Inspection);

• средства защиты от вирусов с использованием специализирован-

ных комплексов антивирусной профилактики;

• средства обеспечения конфиденциальности, целостности, доступ-

ности и подлинности информации, передаваемой по открытым ка-

налам связи с использованием технологии защищенных виртуаль-

ных частных сетей (VPN);

• средства обеспечения активного исследования защищенности ин-

формационных ресурсов с использованием технологии обнаруже-

ния атак (Intrusion Detection);

• средства обеспечения централизованного управления системой

ИИБ в соответствии с согласованной и утвержденной «Политикой

безопасности компании».

Защита информации на файловом уровне. Эти технологии позволяют

скрыть конфиденциальную информацию пользователя на жестком диске

компьютера или на сетевых дисках путем кодирования содержимого фай-

лов, каталогов и дисков. Доступ к данной информации осуществляется по

предъявлению ключа, который может вводиться с клавиатуры, храниться

и предоставляться со смарт-карты, HASP-ключей или USB-ключей и про-

чих токенов. Помимо вышеперечисленных функций указанные средства

позволяют мгновенно «уничтожить» информацию при подаче сигнала

«тревога» и при «входе под принуждением», а также блокировать компь-

ютер в перерывах между сеансами работы.

Технологии токенов (смарт-карты, touch-memory, ключи для USB-

портов, скрытые цифровые маркеры). Электронные ключи-жетоны

(Token) являются средством повышения надежности защиты данных на

основе гарантированной идентификации пользователя. Токены являются

«контейнерами» для хранения персональных данных пользователя систе-

мы и некоторых его паролей. Основное преимущество токена заключается

в том, что персональная информация всегда находится на носителе

(смарт-карте, ключе и т. д.) и предъявляется только во время доступа к

системе или компьютеру.

Эта система находит всё новых и новых приверженцев, так как она

позволяет унифицировать правила доступа и поместить на одном персо-

нальном электронном носителе систему паролей для доступа на различ-

ные устройства и системы кодирования и декодирования информации.

В настоящее время получают распространение токены с системой персо-

нальной аутентификации на базе биометрической информации, которая

считывается с руки пользователя. Таким «ключом» может воспользовать-

ся только тот пользователь, на которого настроен этот ключ.

263

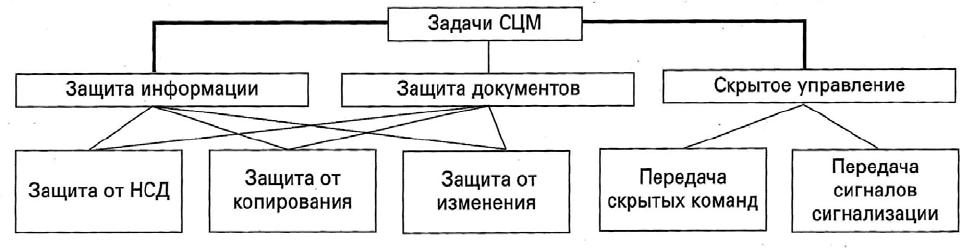

Рис. 6.16. Общие функции защиты технологии скрытых

цифровых маркеров

Скрытые цифровые маркеры представляют собой специальные про-

граммы, которые встраиваются в защищаемый объект, индивидуализиру-

ют его, защищая тем самым от подмены или исправления, или выполняют

общие защитные функции от несанкционированного чтения или копиро-

вания (рис. 6.16).

Межсетевые экраны. Использование технологии межсетевых экранов

предлагается для решения таких задач, как:

• безопасное взаимодействие пользователей и информационных ре-

сурсов, расположенных в Extranet- и Intranet-сетях, с внешними се-

тями;

• создание технологически единого комплекса мер защиты для рас-

пределенных и сегментированных локальных сетей подразделений

предприятия;

• построение иерархической системы защиты, предоставляющей

адекватные средства обеспечения безопасности для различных по

степени закрытости сегментов корпоративной сети.

В зависимости от масштабов организации и установленной политики

безопасности рекомендуются межсетевые экраны (Firewall), отличающие-

ся по степени функциональности и по стоимости (межсетевые экраны

CheckPoint Firewall-1, Private Internet Exchange (PIX) компании Cisco и

другие). Устройства содержательной фильтрации (Content Inspection) ус-

танавливаются, как правило, на входы почтовых серверов для отсечения

большого объёма неопасной, но практически бесполезной информации,

обычно рекламного характера (Spam), принудительно рассылаемой боль-

шому числу абонентов электронной почты.

Антивирусные средства. Лавинообразное распространением вирусов

(«червей», «троянских коней») действительно стало большой проблемой

для большинства компаний и государственных учреждений. В настоящее

время известно более 45000 компьютерных вирусов и каждый месяц по-

является более 300 новых разновидностей. При этом считается, что основ-

ной путь «заражения» компьютеров – через Internet, поэтому наилучшее

264

решение, по мнению многих руководителей – отключить корпоративную

сеть от «Всемирной паутины». При этом не учитывается, что существует

множество других путей проникновения вирусов на конкретный компью-

тер, например, использование чужих дискет и дисков, пиратское про-

граммное обеспечение или персональные компьютеры «общего пользова-

ния» (например, опасность представляют домашние или студенческие

компьютеры, если на них работает более одного человека). Системное

применение лицензионных антивирусных средств (например, Лаборато-

рии Касперского) существенно уменьшает опасность «вирусного» зараже-

ния.

Защищенные виртуальные частные сети. Для защиты информации,

передаваемой по открытым каналам связи, поддерживающим протоколы

TCP/IP, существует ряд программных продуктов, предназначенных для

построения защищенных виртуальных частных сетей (VPN) на основе

международных стандартов IPSec. Виртуальные сети создаются чаще все-

го на базе арендуемых и коммутируемых каналов связи в сетях общего

пользования (Internet). Для небольших и средних компаний они являются

хорошей альтернативой изолированным корпоративным сетям, так как

обладают очевидными преимуществами: высокая гарантированная надёж-

ность, изменяемая топология, простота конфигурирования, лёгкость мас-

штабирования, контроль всех событий и действий в сети, относительно

невысокая стоимость аренды каналов и коммуникационного оборудова-

ния.

Продукты работают в операционных системах Windows 98/2000/NT и

Solaris и обеспечивают:

• защиту (конфиденциальность, подлинность и целостность) переда-

ваемой по сетям информации;

• контроль доступа в защищаемый периметр сети;

• идентификацию и аутентификацию пользователей сетевых объек-

тов;

• централизованное управление политикой корпоративной сетевой

безопасности.

Системы шифрования с открытым криптографическим интерфей-

сом позволяют использовать различные реализации криптоалгоритмов.

Это даёт возможность использования продуктов в любой стране мира в

соответствии с принятыми национальными стандартами. Наличие разно-

образных модификаций (линейка продуктов включает до десятка наиме-

нований для клиентских, серверных платформ, для сети масштаба офиса,

для генерации ключевой информации) позволяет подбирать оптимальное

по стоимости и надежности решение с возможностью постепенного нара-

щивания мощности системы защиты.

265

Технологии обнаружения атак (Intrusion Detection). Постоянное изме-

нение сети (появление новых рабочих станций, реконфигурация про-

граммных средств, и т.п.) может привести к появлению новых уязвимых

мест, угроз и возможностей атак на информационные ресурсы и на саму

систему защиты. В связи с этим особенно важно своевременное их выяв-

ление и внесение изменений в соответствующие настройки информацион-

ного комплекса и его подсистем и, в том числе, в подсистему защиты. Это

означает, что рабочее место администратора системы должно быть уком-

плектовано специализированными программными средствами обследова-

ния сетей и выявления уязвимых мест (наличия «дыр») для проведения

атак «извне» и «снаружи», а также комплексной оценки степени защи-

щенности от атак нарушителей. Например, в состав продуктов ЭЛВИС+,

Net Pro VPN входят наиболее мощные среди обширного семейства ком-

мерческих пакетов продукты компании Internet Security Systems (Internet

Scanner и System Security Scanner), а также продукты компании Cisco: сис-

тема обнаружения несанкционированного доступа NetRanger и сканер

уязвимости системы безопасности NetSonar (www.extrim.ru/instruments_

vpn.asp).

Инфраструктура открытых ключей (PKI – Public Key Infrastruture).

Основными функциями PKI являются: поддержка жизненного цикла циф-

ровых ключей и сертификатов (т.е. их генерация, распределение, отзыв и

пр.), поддержка процесса идентификации и аутентификации пользовате-

лей и реализация механизма интеграции существующих приложений и

всех компонентов подсистемы безопасности. Несмотря на существующие

международные стандарты, определяющие функционирование системы

PKI и способствующие ее взаимодействию с различными средствами за-

щиты информации, к сожалению, не каждое средство информационной

защиты, даже если его производитель декларирует соответствие стандар-

там, может работать с любой системой PKI.

В нашей стране только начинают появляться компании, предостав-

ляющие услуги по анализу, проектированию и разработке инфраструкту-

ры открытых ключей. Поскольку при возрастающих масштабах ведомст-

венных и корпоративных сетей VPN-продукты не смогут работать без

PKI, только у разработчиков и поставщиков VPN есть опыт работы в этой

области.

В зависимости от масштаба деятельности компании методы и средст-

ва обеспечения ИБ могут различаться, но любой квалифицированный CIO

или специалист IT-службы скажет, что любая проблема в области ИБ не

решается односторонне – всегда требуется комплексный, интегральный

подход. В настоящее время с сожалением приходится констатировать, что

в российском бизнесе многие высшие менеджеры компаний и руководи-

266

тели крупных государственных организаций считают, что все проблемы в

сфере ИБ можно решить, не прилагая особых организационных, техниче-

ских и финансовых усилий.

Нередко со стороны людей, позиционирующих себя в качестве IT-

специалистов в российских компаниях, приходится слышать высказыва-

ния: «Проблемы информационной безопасности в нашей компании мы

уже решили – установили межсетевой экран и купили лицензию на сред-

ства антивирусной защиты». Такой подход свидетельствует, что сущест-

вование проблемы уже признается, но сильно недооценивается масштаб

и сложность необходимых срочных мероприятий по ее решению. В тех

компаниях, где руководство и специалисты всерьез задумались над тем,

как обезопасить свой бизнес и избежать финансовых потерь, признано,

что одними локальными мерами или радикальными «подручными» сред-

ствами уже не обойтись, а нужно применять именно комплексный под-

ход.

Библиографический список к главе 6

6-1. Department of Defense Trusted Computer System Evaliation Criteria

(TCSEC). – USA DoD 5200.28-STD, 1993.

6-2. Information Technology Security Evaluation Criteria (ITSEC). Harmo-

nised Criteria of France-Germany-the Netherlands-the United Kingdom. – De-

partment of Trade and Industry, London, 1991.

6-3. Галатенко В.А. Основы информационной безопасности. – М.: ИНТУИТ,

2004. – 280 с.

31-4. Астахов А.Н. Анализ защищенности корпоративных систем // От-

крытые системы. – 2002. – № 7, 8.

6-5. Зегжда Д.П., Ивашко А.М. Основы безопасности информационных

систем. – М.: Горячая линия – Телеком, 2000. – 452 с.

6-6. Open systems handbook: A guide to building open systems. – Digital

Equipment Corporation, USA, 1991.

6-7. Липаев В.В. Программно-технологическая безопасность информаци-

онных систем. www.jetinfo.ru/1997/6-7/1/article1.6-7.1997.html#AEN11.

6-8. Соколов А.В., Шаньгин В.Ф. Защита информации в распределенных

корпоративных сетях и системах. – М.: ДМК Пресс, 2002. – 656 с.

6-9. Межсетевые экраны для всех // Журнал сетевых решений LAN. –

2001. – № 7-8.

6-10. Левин М. Безопасность в сетях Internet и Intranet. – М.: Познаватель-

ная книга плюс. – 2001. – 320 с.

6-11. Петренко С., Курбатов В. Политики безопасности компании при ра-

боте в Internet // IT Manager. – 2005. – № 1.

267

Вопросы к главе 6

1. В каком случае информационная система считается защищенной?

2. Каким образом архитектура информационной системы может способ-

ствовать общей информационной безопасности и почему?

3. Из каких элементов состоит трёхуровневая модель оценки защищенно-

сти информационной системы?

4. Какими путями осуществляется стандартизация подходов к обеспече-

нию информационной безопасности и какие международные стандарты

для этого применяются?

5. Какие уровни реализуются в технологической модели подсистемы ин-

формационной безопасности ИС?

6. С какой целью производится шифрование данных и информации и на

каком уровне работы с информацией это применяется?

7. Чем отличается схема симметричной криптосистемы с закрытым клю-

чом от схемы асимметричной криптосистемы с открытым ключом?

8. Что такое VPN и для каких целей используются эти технологии?

9. Какие типы вирусов выделены в настоящее время?

10. Какие существуют общие правила для пользователей для обеспечения

антивирусной безопасности?

11. Каким общим требованиям должен удовлетворять качественный ан

тивирусный программный продукт?

12. Что такое биометрическая защита и для каких целей она применяется?

268

Учебное издание

Барабанова Марина Ивановна

Кияев Владимир Ильич

ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ:

ОТКРЫТЫЕ СИСТЕМЫ, СЕТИ,

БЕЗОПАСНОСТЬ В СИСТЕМАХ И СЕТЯХ

Учебное пособие

Редактор Е.Д. Груверман

Подписано в печать 7.10.10. Формат 60х84 1/16.

Усл. печ. л. 16,7. Тираж 150 экз. Заказ 470. РТП изд-ва СПбГУЭФ.

Издательство СПбГУЭФ. 191023, Санкт-Петербург, Садовая ул., д. 21.

269