Барабанова М.И., Кияев В.И. Информационные технологии: открытые системы, сети, безопасность в системах и сетях

Подождите немного. Документ загружается.

192

она работников, пользующихся карманными компьютерами и ноутбуками

и вынужденных переносить информацию на производственные машины?

Позиция организации. Продолжая пример с неофициальным про-

граммным обеспечением, можно обозначить позиции полного запрета или

выработки процедуры приемки и использования подобного обеспечения и

т.п. Позиция может быть сформулирована в общем виде, как набор целей,

которые преследует организация в данном аспекте. Вообще говоря, как

содержание документов по политике безопасности, так и перечень таких

документов может быть существенно различным для разных организаций.

Роли, обязанности и ответственность. В документ необходимо

включить информацию о должностных лицах, отвечающих за проведение

политики безопасности в жизнь. Например, если для использования ра-

ботником неофициального программного обеспечения нужно официаль-

ное разрешение, то должно быть известно, у кого и как его следует полу-

чать. Если должны проверяться дискеты, принесенные с других компью-

теров, необходимо описать процедуру проверки. Если неофициальное

программное обеспечение использовать нельзя, следует знать, кто следит

за выполнением данного правила.

Законопослушность. Политика должна содержать общее описание за-

прещенных действий с несанкционированным ПО и наказаний за них.

Точки контакта. Должно быть известно, куда и к каким документам

следует обращаться за разъяснениями, помощью и дополнительной ин-

формацией. Обычно «точкой контакта» служит должностное лицо и/или

доступный раздел соответствующей библиотеки или хранилища.

Политика безопасности нижнего уровня относится к конкретным

сервисам. Она включает в себя конкретные цели и задачи, правила и спо-

собы их достижения. В отличие от двух верхних уровней, рассматривае-

мая политика должна быть гораздо детальнее. Есть много вещей, специ-

фичных для отдельных сервисов, которые нельзя единым образом регла-

ментировать в рамках всей организации. В то же время эти вещи настоль-

ко важны для обеспечения режима безопасности, что решения, относя-

щиеся к ним, должны приниматься на управленческом, а не на техниче-

ском уровне. Типичные вопросы, на которые следует дать ответ при сле-

довании политике безопасности нижнего уровня:

• кто имеет право доступа к объектам, поддерживаемым сервисом?

• при каких условиях можно читать и модифицировать данные?

• как организован удаленный доступ к сервису?

• кто имеет право модернизировать сервис?

и т.д.

При формулировке целей политика нижнего уровня может исходить

из соображений целостности, доступности и конфиденциальности, но она

193

не должна останавливаться только на них. Например, если речь идет о

системе расчета заработной платы, можно поставить цель, чтобы только

работникам бухгалтерии и отдела кадров позволялось вводить и модифи-

цировать информацию. В общем случае цели должны связывать между

собой объекты сервиса и осмысленные действия с ними.

Исходя из целей, формулируются правила безопасности, описываю-

щие, кто, что и при каких условиях может делать. Чем детальнее правила,

чем более формально они изложены, тем проще поддержать их выполне-

ние программно-техническими мерами и средствами.

Для разработки и внедрения политики ИБ, как правило, создаётся ра-

бочая группа. Формирование такой группы по информационной безопас-

ности актуально, прежде всего, для крупных компаний, в которых про-

цесс изменения информационных технологий является постоянным, в не-

го вовлечено большое количество людей – поэтому так важно предусмот-

реть механизм, предоставляющий им возможность постоянного общения.

Создание рабочей группы, имеющий свой информационный ресурс (фо-

рум) в Intranet, позволяет обеспечить соответствующую координацию

комплекса вопросов по обеспечению ИБ и избежать проблем, связанных с

недостаточной информированностью всех заинтересованных лиц. Факти-

чески, с точки зрения российских реалий, такой форум является постоянно

действующим органом компании, включающим в свой состав представи-

телей наиболее значимых подразделений компании, а также сотрудников

служб информационной, экономической и общей безопасности.

К компетенции этого органа относятся разработка динамической мо-

дели информационной безопасности (рис. 5.7), включающей:

• разработку, обсуждение и принятие концепции (политики) инфор-

мационной безопасности, внесение изменений и принятие новой

версии концепции, согласование списков ответственных лиц;

• отслеживание и анализ важных изменений в структуре информаци-

онных ресурсов компании на предмет выявления новых угроз ин-

формационной безопасности;

• изучение и анализ инцидентов, связанных с безопасностью;

• принятие важных инициатив по усилению мер безопасности.

Рабочая группа является ведущим органом по проведению организа-

ционно-режимных процессов и разработке стандартов организации, опре-

деляющих режим работы компании в части, касающейся информационной

безопасности. Она отвечает за исполнение концепции (политики) инфор-

мационной безопасности и может быть создана не только в рамках компа-

нии, но и в рамках ее крупных структурных подразделений. К компетен-

ции этой рабочей группы относятся следующие вопросы:

194

• выработка соглашений о разграничении ответственности за обес-

печение информационной безопасности внутри компании;

• выработка специальных методик и политик, связанных с информа-

ционной безопасностью: анализ рисков, классификация систем и

информации по уровням безопасности;

• поддержание в организации «атмосферы» информационной безо-

пасности, в частности, регулярное информирование персонала по

этим вопросам;

• обеспечение обязательности учета вопросов информационной

безопасности при стратегическом и оперативном планировании;

• обеспечение обратной связи (оценка адекватности принимаемых

мер безопасности в существующих системах) и координация вне-

дрения средств обеспечения информационной безопасности в но-

вые системы или сервисы;

• анализ инцидентов в области информационной безопасности, вы-

работка рекомендаций по их предотвращению.

В рабочую группу должны входить специалисты следующих подраз-

делений: представитель высшего менеджмента в лице заместителя гене-

рального директора или технической дирекции (департамента), службы

общей безопасности, кадровой службы, служб экономической и информа-

ционной безопасности, юридической службы, представители аналитиче-

ских отделов и служб, а также службы менеджмента качества.

Распределение ответственности за обеспечение безопасности вклю-

чает необходимость выполнения следующих действий:

• определение ресурсов, имеющих отношение к информационной

безопасности по каждой системе;

• назначение для каждого ресурса (или процесса) ответственного со-

трудника из числа руководителей. Разграничение ответственности

должно быть закреплено документально;

• определение и документальное закрепление для каждого ресурса

списка прав доступа (матрицы доступа).

Совершенно очевидно, что реализация политики информационной

безопасности вовлекает достаточно много специалистов высокого класса и

требует существенных затрат. Во всех случаях необходимо найти разум-

ный компромисс, когда за приемлемую цену будет обеспечен приемлемый

уровень безопасности, а работники не окажутся чрезмерно ограничены в

использовании необходимых информационных ресурсов. Обычно ввиду

особой важности данного вопроса наиболее регламентированно и детально

задаются права доступа к информационным объектам и устройствам.

Неоднократно отмечено, что сотрудники являются как самым силь-

ным, так, одновременно, и самым слабым звеном в обеспечении информа-

195

ционной безопасности. Необходимо донести до сотрудников мысль о том,

что обеспечение информационной безопасности – обязанность всех без

исключения сотрудников. Это достигается путем введения процедуры оз-

накомления с требованиями политики ИБ и подписания соответствующе-

го документа о том, что сотрудник ознакомлен, ему понятны все требова-

ния политики и он обязуется их выполнять.

Политика позволяет ввести требования по поддержанию необходимо-

го уровня безопасности в перечень обязанностей каждого сотрудника.

В процессе выполнения ими трудовых обязанностей для сотрудников не-

обходимо периодически проводить ознакомление и обучение обеспече-

нию информационной безопасности. Критически важным условием для

успеха в области обеспечения информационной безопасности становится

создание в компании атмосферы, благоприятной для обеспечения и под-

держания высокого приоритета информационной безопасности. Чем

крупнее компания, тем более важной становится информационная под-

держка и мотивация сотрудников по вопросам безопасности.

5.5.4. Анализ и управление рисками

при реализации информационной безопасности

Одним из важнейших аспектов реализации политики ИБ является

анализ угроз, оценка их достоверности и тяжести вероятных последствий.

Риск появляется там, где есть угрозы. Суть деятельности по управлению

рисками состоит в том, чтобы оценить их размер, выработать меры по

уменьшению и создать механизм контроля того, что остаточные риски не

выходят за приемлемые ограничения. Таким образом, управление рисками

включает в себя два вида деятельности: оценку рисков и выбор эффектив-

ных и экономичных защитных и регулирующих механизмов. Процесс

управления рисками можно подразделить на следующие этапы [5-3]:

• идентификация активов и ценности ресурсов, нуждающихся в за-

щите;

• выбор анализируемых объектов и степени детальности их рассмот-

рения;

• анализ угроз и их последствий, определение слабостей в защите;

• классификация рисков, выбор методологии оценки рисков и прове-

дение оценки;

• выбор, реализация и проверка защитных мер;

• оценка остаточного риска.

Политика ИБ включает разработку стратегии управления рисками

разных классов.

Краткий перечень наиболее распространенных угроз приводился вы-

ше (п. 5.2). Целесообразно выявлять не только сами угрозы, но и источни-

196

ки их возникновения – это поможет правильно оценить риск и выбрать

соответствующие меры нейтрализации. Например, нелегальный вход в

систему повышает риск подбора пароля или подключения к сети неавто-

ризованного пользователя или оборудования. Очевидно, что для противо-

действия каждому способу нелегального входа нужны свои механизмы

безопасности. После идентификации угрозы необходимо оценить вероят-

ность ее осуществления и размер потенциального ущерба. Оценивая тя-

жесть ущерба, необходимо иметь в виду не только непосредственные рас-

ходы на замену оборудования или восстановление информации, но и бо-

лее отдаленные, в частности, подрыв репутации компании, ослабление её

позиций на рынке и т.п.

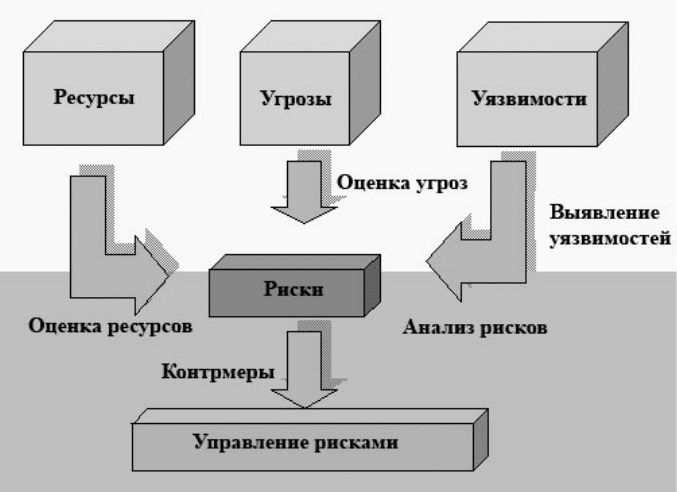

Рис. 5.14. Схема управления рисками

После проведения идентификации и анализа угроз, их возможных по-

следствий имеется несколько подходов к управлению: оценка риска,

уменьшение риска, уклонение от риска, изменение характера риска, при-

нятие риска, выработка корректирующих мероприятий (рис. 5.14).

При идентификации активов и информационных ресурсов, – тех

ценностей, которые нужно защитить, – следует учитывать не только

компоненты информационной системы, но и поддерживающую инфра-

структуру, персонал, а также нематериальные ценности, в том числе те-

кущий рейтинг и репутацию компании. Тем не менее одним из главных

результатов процесса идентификации активов является получение де-

тальной информационной структуры организации и способов ее исполь-

зования.

197

Выбор анализируемых объектов и степень детальности их рассмот-

рения – следующий шаг в оценке рисков. Для небольшой организации до-

пустимо рассматривать всю информационную инфраструктуру, для круп-

ной – следует сосредоточиться на наиболее важных (критичных) сервисах.

Если важных сервисов много, то выбираются те из них, риски для кото-

рых заведомо велики или неизвестны. Если информационной основой ор-

ганизации является локальная сеть, то в число аппаратных объектов сле-

дует включить компьютеры, периферийные устройства, внешние интер-

фейсы, кабельное хозяйство и активное сетевое оборудование. К про-

граммным объектам следует отнести операционные системы (сетевая,

серверные и клиентские), прикладное программное обеспечение, инстру-

ментальные средства, программы управления сетью и отдельными под-

системами. Важно зафиксировать в каких узлах сети хранится программ-

ное обеспечение, где и как используется. Третьим видом информацион-

ных объектов являются данные, которые хранятся, обрабатываются и пе-

редаются по сети. Следует классифицировать данные по типам и степени

конфиденциальности, выявить места их хранения и обработки, а также

способы доступа к ним. Все это важно для оценки рисков и последствий

нарушений информационной безопасности.

Оценка рисков производится на основе накопленных исходных дан-

ных и оценки степени определенности угроз. Вполне допустимо приме-

нить такой простой метод, как умножение вероятности осуществления уг-

розы на величину предполагаемого ущерба. Если для вероятности и ущер-

ба использовать трехбалльную шкалу, то возможных произведений будет

шесть: 1, 2, 3, 4, 6 и 9. Первые два результата можно отнести к низкому

риску, третий и четвертый – к среднему, два последних – к высокому. По

этой шкале можно оценивать приемлемость рисков.

Если какие-либо риски оказались недопустимо высокими, необходимо

реализовать дополнительные защитные меры. Для ликвидации или

уменьшения слабости, сделавшей опасную угрозу реальной, можно при-

менять несколько механизмов безопасности, отличающихся эффективно-

стью и невысокой стоимостью. Например, если велика вероятность неле-

гального входа в систему, можно ввести длинные пароли, задействовать

программу генерации паролей или закупить интегрированную систему ау-

тентификации на основе интеллектуальных карт. Если имеется вероят-

ность умышленного повреждения серверов различного назначения, что

грозит серьезными последствиями, можно ограничить физический доступ

персонала в серверные помещения и усилить их охрану.

Технология оценки рисков должна сочетать формальные метрики и

формирование реальных количественных показателей для оценки. С их

помощью необходимо ответить на два вопроса: приемлемы ли сущест-

198

вующие риски, и если нет, то какие защитные средства экономически вы-

годно использовать?

Методология снижения рисков. Многие риски можно существенно

уменьшить путем использования простых и недорогих контрмер. Напри-

мер, грамотное (регламентированное) управление доступом снижает риск

несанкционированного вторжения. От некоторых классов рисков можно

уклониться – вынесение Web-сервера организации за пределы локальной

сети позволяет избежать риска несанкционированного доступа в локаль-

ную сеть со стороны Web-клиентов. Некоторые риски не могут быть

уменьшены до малой величины, однако после реализации стандартного

набора контрмер их можно принять, постоянно контролируя остаточную

величину риска.

Оценка стоимости защитных мер должна учитывать не только пря-

мые расходы на закупку оборудования и/или программного обеспечения,

но и расходы на внедрение новинки, обучение и переподготовку персона-

ла. Эту стоимость можно выразить в некоторой шкале и затем сопоставить

ее с разностью между вычисленным и приемлемым риском. Если по этому

показателю средство защиты оказывается экономически выгодным, его

можно принять к дальнейшему рассмотрению.

Контроль остаточных рисков в обязательном порядке включается в

текущий контроль системы ИБ. Когда намеченные меры приняты, необ-

ходимо проверить их действенность – убедиться, что остаточные риски

стали приемлемыми. В случае систематического повышения остаточных

рисков необходимо проанализировать допущенные ошибки и немедленно

принять корректирующие меры.

Управление рисками является многоступенчатым итерационным

процессом. Практически все его этапы связаны между собой, и по завер-

шении почти любого из них может выявиться необходимость возврата к

предыдущему. Так, при идентификации активов может возникнуть пони-

мание, что выбранные границы анализа следует расширить, а степень де-

тализации – увеличить. Особенно труден первичный анализ, когда много-

кратные возвраты к началу неизбежны. Управление рисками – типичная

оптимизационная задача, принципиальная трудность состоит в её грамот-

ной постановке на уровне высшего менеджмента, сочетании оптимальных

методик и описания исходных данных.

Методологии «Оценка рисков» (Risk Assessment) и «Управление рис-

ками» (Risk Management) стали неотъемлемой составляющей деятельно-

сти в области обеспечения непрерывности бизнеса (Business Continuity) и

информационной безопасности (Information Security). Подготовлены и ак-

тивно используются более десятка различных международных стандартов

и спецификаций, детально регламентирующих процедуры управления ин-

199

формационными рисками: ISO 15408: 1999 (Common Criteria for Informa-

tion Technology Security Evaluation), ISO 17799:2002 (Code of Practice for

Information Security Management), NIST 80030, SAS 78/94, COBIT.

Методика и инструментальное средство RA Software Tool основаны на

требованиях международных стандартов ISO 17999 и ISO 13335 (части 3 и

4), а также на требованиях руководств Британского национального инсти-

тута стандартов (BSI) – PD 3002 («Руководство по оценке и управлению

рисками»), PD 3003 («Оценка готовности компании к аудиту в соответст-

вии с BS 7799»), PD 3005 («Руководство по выбору системы защиты»).

На практике такие методики управления рисками позволяют:

• создавать модели информационных активов компании с точки зре-

ния безопасности;

• классифицировать и оценивать ценности активов;

• составлять списки наиболее значимых угроз и уязвимостей безо-

пасности;

• ранжировать угрозы и уязвимости безопасности;

• обосновывать средства и меры контроля рисков;

• оценивать эффективность/стоимость различных вариантов защиты;

• формализовать и автоматизировать процедуры оценивания и

управления рисками.

Применение соответствующих программных средств позволяет

уменьшить трудоемкость проведения анализа рисков и выбора контрмер. В

настоящее время разработано более десятка программных продуктов для

анализа и управления рисками базового уровня безопасности. Примером

достаточно простого средства является программный пакет BSS (Baseline

Security Survey, UK). Программные продукты более высокого класса:

CRAMM (компания Insight Consulting Limited, UK), RiskWatch, COBRA

(Consultative Objective and Bi-Functional Risk Analysis), Buddy System. Наи-

более популярный из них – CRAMM (Complex Risk Analysis and Manage-

ment Method), реализующий метод анализа и контроля рисков. Существен-

ным достоинством метода является возможность проведения детального

исследования в сжатые сроки с полным документированием результатов.

В основе методов, подобных CRAMM, лежит комплексный подход к

оценке рисков, сочетающий количественные и качественные методы ана-

лиза. Метод является универсальным и подходит как для больших, так и

для мелких организаций как правительственного, так и коммерческого

сектора.

К сильным сторонам метода CRAMM относится следующее:

• CRAMM является хорошо структурированным и широко опробо-

ванным методом анализа рисков, позволяющим получать реальные

практические результаты;

200

• программный инструментарий CRAMM может использоваться на

всех стадиях проведения аудита безопасности ИС;

• в основе программного продукта лежит достаточно объемная база

знаний по контрмерам в области информационной безопасности,

базирующаяся на рекомендациях стандарта BS 7799;

• гибкость и универсальность метода CRAMM позволяет использо-

вать его для аудита ИС любого уровня сложности и назначения;

• CRAMM можно использовать в качестве инструмента для разра-

ботки плана непрерывности бизнеса и политик информационной

безопасности организации;

• CRAMM может использоваться в качестве средства документиро-

вания механизмов безопасности ИС.

Для коммерческих организаций имеется коммерческий профиль стан-

дартов безопасности (Commercial Profile), для правительственных органи-

заций – правительственный (Government Profile). Правительственный ва-

риант профиля также позволяет проводить аудит на соответствие требо-

ваниям американского стандарта TCSEC («Оранжевая книга»).

5.5.5. Соотношение эффективности и рентабельности систем

информационной безопасности

Часто оказывается довольно трудно или практически невозможно оце-

нить прямой экономический эффект от затрат на ИБ, однако современные

требования бизнеса, предъявляемые к организации ИБ, диктуют настоятель-

ную необходимость использовать обоснованные технико-экономические

методы и средства, позволяющие количественно измерять уровень защи-

щенности компании, а также оценивать экономическую эффективность за-

трат на ИБ. Можно использовать, например, следующие показатели: эконо-

мическую эффективности и непрерывность бизнеса (Business Continuity and

Productivity – BCP), общую величину затрат на внедрение системы ИБ (Net

Present Value – NPV), совокупную стоимость владения системой ИБ (Тotal

Сost of Оwnership – TCO), коэффициент возврата инвестиций в ИБ (Return

on Investment – ROI) и другие. В целом эти показатели позволяют:

• получить адекватную информацию об уровне защищенности рас-

пределенной вычислительной среды и совокупной стоимости вла-

дения корпоративной системы защиты информации;

• сравнить подразделения службы ИБ компании как между собой,

так и с аналогичными подразделениями других предприятий в дан-

ной отрасли;

• оптимизировать инвестиции на ИБ компании с учетом реального

значения показателя ТСО.

201

Количественно показатель ТСО выражается суммой ежегодных пря-

мых и косвенных затрат на функционирование корпоративной системы за-

щиты информации. ТСО может рассматриваться как ключевой количест-

венный показатель эффективности ИБ в компании, так как позволяет не

только оценить совокупные затраты на ИБ, но управлять этими затратами

для достижения требуемого уровня защищенности КИС.

Прямые затраты включают как капитальные компоненты затрат

(элементы Software/Hardware, телекоммуникации, разработка, внедрение,

эксплуатация, сопровождение, совершенствование непосредственно сис-

темы ИБ, административное управление), так и трудозатраты, которые

учитываются в категориях производственных операций и административ-

ного управления. Сюда же относят затраты на обучение и повышение ква-

лификации персонала, консалтинг по ИБ, услуги удаленных пользовате-

лей, аутсорсинг и др., связанные с поддержкой деятельности системы ИБ

и организации в целом.

Косвенные затраты отражаются в составе затрат посредством таких

измеримых показателей, как простои, сбои в работе и отказы корпоратив-

ной системы защиты информации и КИС в целом, как затраты на опера-

ции и поддержку (не относящиеся к прямым затратам). Часто косвенные

затраты играют значительную роль, так как они обычно изначально не

видны и не отражаются в бюджете на ИБ, а выявляются при анализе за-

трат впоследствии – это, в конечном счете, приводит к росту «скрытых»

затрат компании на ИБ, не учитываемых в совокупной стоимости продук-

та компании.

В ходе работ по организации ИБ проводится сбор информации и рас-

чет показателей ТСО, BCP и ROI организации по следующим парамет-

рам:

• расходы на существующие компоненты КИС и информационные

активы компании (базы данных, хранилища знаний, сетевые

устройства, серверы и клиентские места, периферийные устрой-

ства);

• расходы на организацию ИБ в компании (разработку концепции и

политики безопасности, планирование и управление процессами

защиты информации, обслуживание средств защиты информации и

данных, а также штатных средств защиты периферийных уст-

ройств, серверов, сетевых устройств и пр.);

• расходы на аппаратные и программные средства защиты информа-

ции, персонал (приобретение, внедрение, эксплуатация, расходные

материалы, амортизация, зарплата);

• расходы на организационные меры защиты информации, включая

подготовку персонала;