Спирин Н.А., Лавров В.В. Информационные системы в металлургии

Подождите немного. Документ загружается.

Глава 4. Информационные сетевые технологии

4-37

присутствовать: один из абонентов (или специальное устройство) должен сле-

дить, чтобы маркер не потерялся (например, из-за помех или сбоя в работе како-

го-то абонента).

Метод кольцевых сегментов (слотов). Основное отличие этого метода

от маркерного состоит в том, что нескольким абонентам разрешена передача од-

новременно и в любой момент,

в случае же маркерного метода передает только

один абонент. Вместо одного маркера в сети используются несколько так назы-

ваемых слотов (обычно от 2 до 8), которые выполняют, по сути, ту же самую

функцию, что и маркер, – функцию временных отметок. Эти слоты идут по

"кольцу" довольно часто. Временной интервал между ними невелик, и

поэтому

между ними может уместиться немного информации (обычно от 8 до 32 байт).

При этом каждый слот может находиться в свободном или занятом состоянии.

Алгоритм доступа к сети, реализуемый при данном методе, включает в себя сле-

дующие этапы.

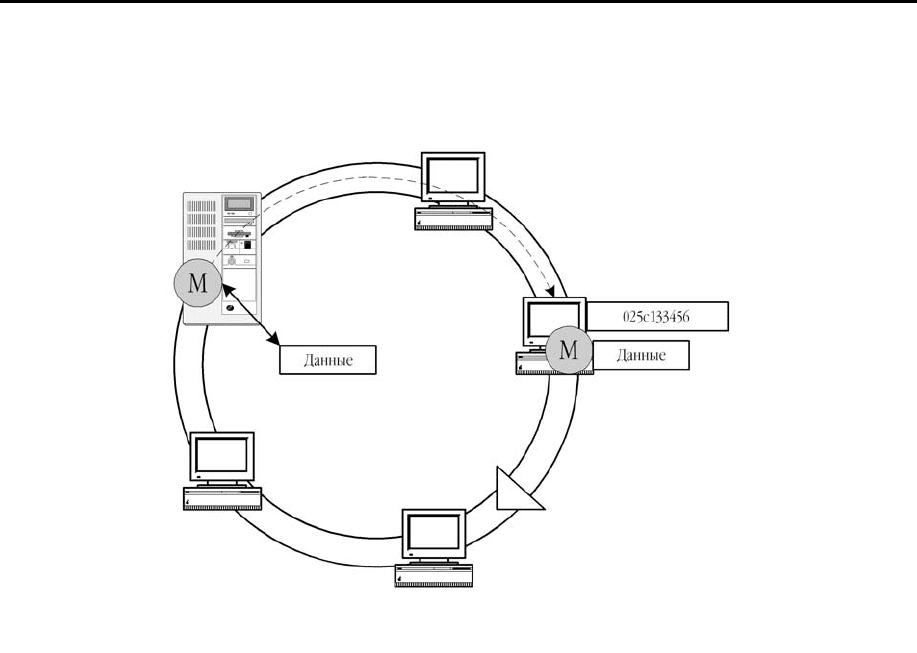

Рис. 4.18. Метод доступа с передачей маркера

1. Абонент, желающий передавать, разбивает свою информацию на сло-

ты (маленькие пакеты) установленного размера.

2.

Затем ждет прихода свободного слота и загружает его первой частью

своей информации, потом ждет следующего свободного слота и помещает в него

вторую часть, и так до полной передачи всего объема информации. В каждом

слоте существует бит, определяющий, свободен или занят данный слот, поле се-

тевого адреса приемника и адреса передатчика,

а также бит признака конца пе-

редачи. Время при данном методе дискретизируется, и поэтому конфликты не

происходят.

3. Абонент, которому адресована информация, выбирает слоты, содер-

жащие адресованную ему информацию, и устанавливает в принятом слоте бит

подтверждения. Процедура продолжается до последнего адресованного ему сло-

та.

Глава 4. Информационные сетевые технологии

4-38

4. Передающий абонент получает свой слот обратно по "кольцу" и осво-

бождает их (помечает как свободный). При этом он сразу же имеет подтвержде-

ние приема.

Очевидно, что при данном методе передачу могут вести сразу несколько

абонентов. Кстати, совсем не обязательно каждому передающему абоненту за-

нимать соседние слоты: слоты, находящиеся рядом, могут

содержать совершен-

но разную информацию, относящуюся к разным абонентам.

Как и в случае маркерного метода управления, здесь нужен "центр", ко-

торый следит за прохождением слотов и восстановлением их в случае исчезно-

вения.

4.4. Стандартные сетевые технологии

Стандартные сетевые технологии – это комбинация стандартов,

топологий, протоколов и реализующих их программно-аппаратных

средств, не-

обходимых для создания работоспособной сети.

В настоящее время насчитывается более 2000 сетей, имеющих тот или

иной уровень стандартизации, но широкое распространение и всеобщее призна-

ние получили не более 10 базовых сетевых технологий. Это связано с тем, что

именно эти сети поддерживаются наиболее мощными фирмами и поэтому дове-

дены до уровня международных

стандартов. Примерами базовых сетевых техно-

логий могут служить Ethernet, Token Ring, FDDI и др.

Наибольшее распространение среди стандартных сетей получила сеть

Ethernet, поэтому рассмотрим ее в качестве примера стандартного решения сете-

вых проблем. Эта сеть появилась в 1972 году, а в 1980 году она стала междуна-

родным стандартом. Сеть Ethernet сейчас наиболее популяра в мире. Число се-

тей

, построенных на основе этой технологии, к настоящему моменту оценивает-

ся в 5 млн., а количество компьютеров, работающих в таких сетях, в 50 млн., что

составляет свыше 100 млн. абонентов в 1998 году или более 80% рынка. Похоже,

что сеть Ethernet будет признана в качестве основного сетевого решения на

уровне 3 архитектуры информационной системы (см. рис. 1.2).

Доступ к

сети осуществляется по методу CSMA/CD. Передача осуществ-

ляется пакетами переменной длины.

Для сети Ethernet, работающей на скорости 10 Мбит/с, стандарт опреде-

ляет четыре основных типа среды передачи:

• 10BASE-5 (толстый коаксиальный кабель);

• 10BASE-2 (тонкий коаксиальный кабель);

• 10BASE-Т (витая пара);

• 10BASE-F (оптоволоконный кабель).

Обозначение среды передачи включает в себя три элемента:

цифра "10"

означает скорость передачи 10 Мбит/с, слово BASE означает передачу в основ-

ной полосе частот 10 МГц, а последний элемент означает допустимую длину

сегмента: "5" – 500 метров, "2" – 200 метров (точнее, 185) или тип линии связи:

"Т" – витая пара, "F" – оптоволокно.

Точно так же для сети Ethernet, работающей на скорости 100 Мбит/с (Fast

Ethernet), стандарт определяет три типа среды передачи:

Глава 4. Информационные сетевые технологии

4-39

• 100BASE-Т4 (счетверенная витая пара);

• 100BASE-ТХ (сдвоенная витая пара);

• 100BASE-FX (оптоволоконный кабель).

Здесь цифра "100" означает скорость передачи 100 Мбит/с, буква "Т" оз-

начает витую пару, буква "F" – оптоволоконный кабель. Типы 100BASE-ТХ и

100BASE-FX иногда объединяют под именем 100BASE-X.

Рассмотрим подробнее основные виды сети Ethernet.

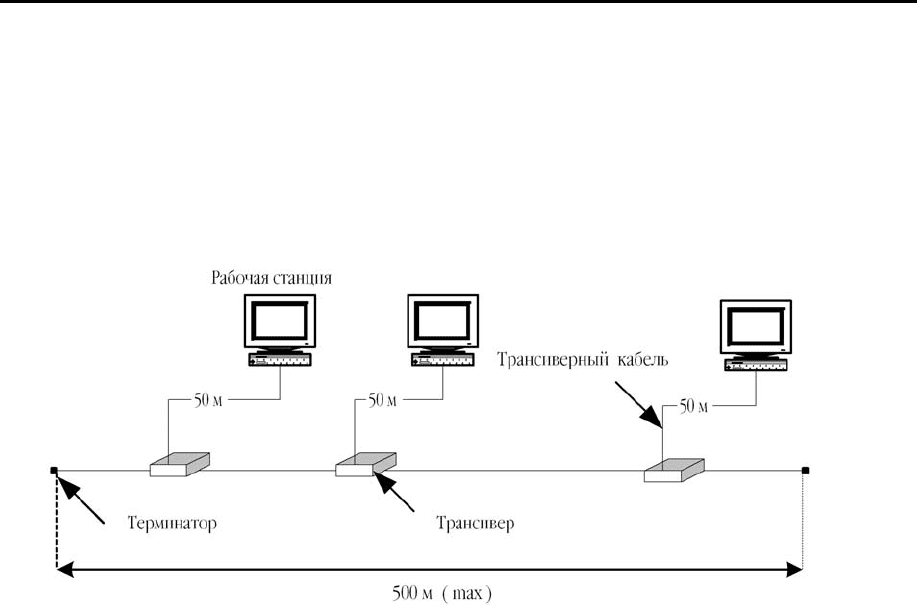

Рис. 4.19. Сегмент сети Ethernet 10BASE-5

• 10Base-5 (Thick, "толстый" Ethernet), рис. 4.19. Для построения сети

Thick Ethernet

применяется шинная топология с максимальной длиной сетевого

сегмента не более 500 м, общим количеством рабочих станций в сегменте менее

100 и минимальным расстоянием между рабочими станциями не более 2,5 м.

Для подключения к основной линии сети рабочей станции можно использовать

отводной кабель длиной не более 50 м.

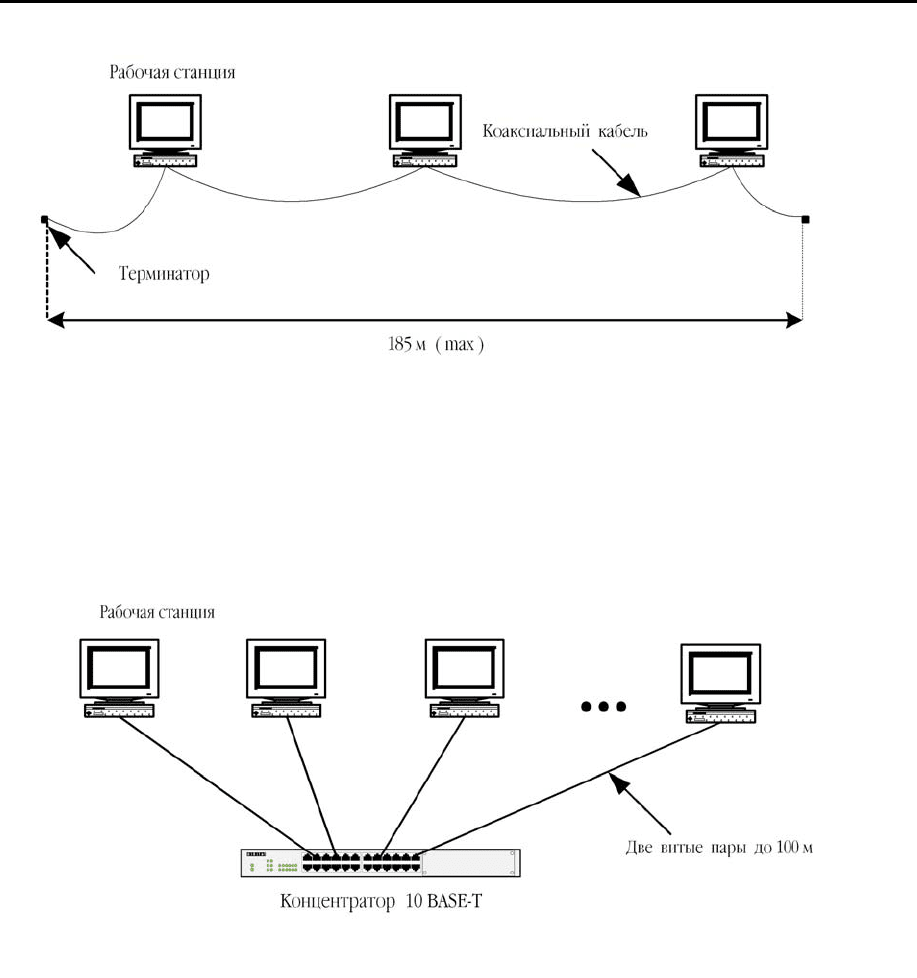

• 10Base-2 (Thin, «тонкий» Ethernet), рис. 4.20. Реализация Thin Ethernet

также использует

топологию «шина». Максимальная длина сегмента составляет

185 м, общее количество рабочих станций в сегменте не более 30, а минималь-

ное расстояние между рабочими станциями 0,5 м. В отличие от сети Thick

Ethernet, сети Thin Ethernet не используют отводов – основная линия сети подво-

дится непосредственно к рабочей станции и подключается при помощи разъема

к специальному соединителю – коннектору, который

, в свою очередь, подклю-

чается непосредственно к сетевому адаптеру.

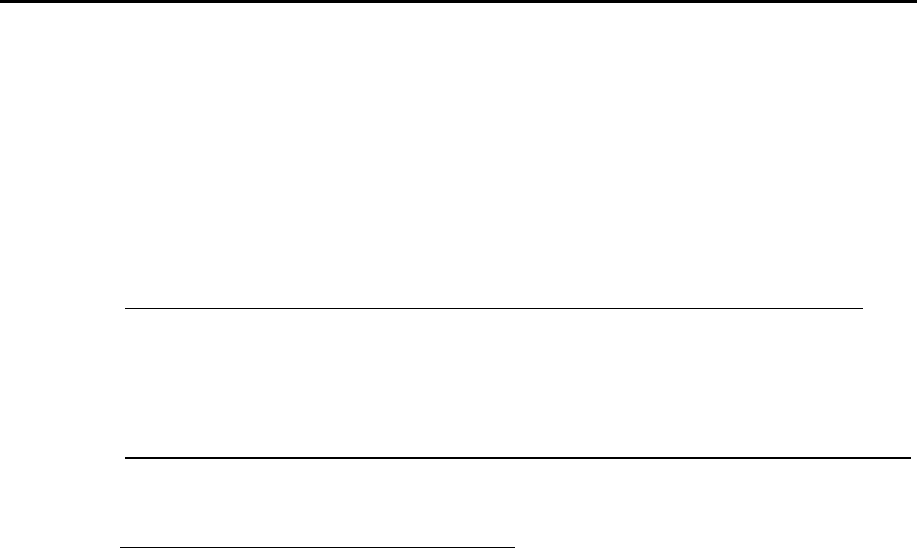

• 10Base-T (10Base-T), рис. 4.21. Этот вариант сетевой конфигурации

используется в настоящее время наиболее часто. Для построения сети приме-

няются кабели UTP/STP (витая пара или экранированная витая пара), соединяе-

мые в соответствии с топологией звезды. Максимальная длина сегмента состав-

ляет 100 м. Число рабочих станций,

подключаемых к отдельному сетевому сег-

менту, ограничивается только производительностью сети. Опыт показывает, что

при повседневной рабочей нагрузке на сеть подключение к сети более 30 рабо-

чих станций приводит к ее перегрузке.

Глава 4. Информационные сетевые технологии

4-40

• 10BASE-F. Топология аналогична топологии стандарта 10Base-T.

Имеется несколько вариантов этой спецификации – FOIRL (расстояние до

1000 м), 10Base-FL (расстояние до 2000 м), 10Base-FB (расстояние до 2000 м).

Рис. 4.20. Сегмент сети Ethernet 10BASE-2

• Сеть Fast Ethernet представляет собой дальнейшее развитие сети

Ethernet за счет увеличения в 10 раз тактовой частоты, т.е. это высокоскоростная

сеть для работы на скорости 100 Мбит/с. При создании сети для работы

с муль-

тимедиа или проведения видеоконференций необходимо обеспечить ее высокое

быстродействие. Для этой цели можно использовать волоконно-оптические ли-

нии связи или линии Fast Ethernet. При этом основные аспекты построения сети

Ethernet остались неизменными. Основные отличия касаются физического уров-

ня и связаны с использованием передающей среды. В зависимости от применяе-

мого кабеля имеются

три наименования этой сети: 100Base-TХ с двумя витыми

парами проводов и 100Base-T4 с четырьмя витыми парами и 100Base-FХ – для

двухжильного оптоволоконного кабеля.

Рис. 4.21. Структура сети Ethernet 10BASE-T

Отметим в заключение, что потребности рынка в высокоскоростной тех-

нологии передачи информации в локальных сетях привели в последнее время

(1998–1999) к созданию новой ступени сетей Ethernet – Gigabit Ethernet со скоро-

стью передачи 1000 Мбит/

с. Эта ступень позволяет строить крупные локальные

сети, в которых мощные серверы и магистрали нижних уровней сети работают

на скоростях 10 Мбит/с, 100 Мбит/с, а магистраль Gigabit Ethernet объединяет

их, обеспечивая достаточно большой запас пропускной способности. Разработ-

Глава 4. Информационные сетевые технологии

4-41

чики Gigabit Ethernet сохранили большую степень преемственности с техноло-

гиями Ethernet и Fast Ethernet. В настоящее время разрабатывается стандарт

10 Гб Ethernet.

4.5. Сетевые операционные системы

Остановимся здесь только на краткой характеристике процедур, харак-

терных для большинства сетевых операционных систем. Компьютер, являющий-

ся частью сети, в действительности работает под управлением и автономной, и

сетевой операционной систем одновременно

. В современных сетевых операци-

онных системах типа Microsoft Windows 95/98/2000, Microsoft Windows NT

Workstation, Microsoft Windows NT Server автономная и сетевая операционные

системы скомбинированы в одну операционную систему, которая поддерживает

функционирование как автономного компьютера, так и системы в целом.

Сетевая операционная система выполняет следующие основные функ-

ции:

координирует функции всех компьютеров и периферийных устройств

в сети;

•

•

•

•

обеспечивает защищенный доступ

к данным и периферийным уст-

ройствам в сети.

Сетевое программное обеспечение состоит из двух важнейших компо-

нентов:

сетевого программного обеспечения, устанавливаемого на компьюте-

рах-клиентах;

сетевого программного обеспечения, устанавливаемого на компьюте-

рах-серверах.

Например, в сети два сервера работают под управлением Microsoft

Windows NT Server, а у клиентов могут быть установлены ОС

Microsoft Windows

NT Workstation или Microsoft Windows 98/2000.

Специфика клиентского программного обеспечения. В автономных сис-

темах, когда пользователь набирает команду запрос к компьютеру на выполне-

ние некой задачи, этот запрос передается через локальную шину процессору

компьютера. В сетевой же среде, когда пользователь делает запрос, относящийся

к ресурсам удаленного сервера, этот запрос передается из локальной шины ком-

пьютера

в сеть, к серверу. Программное обеспечение клиента включает в себя

редиректор, который и осуществляет передачу запросов. Он перехватывает в

компьютере запросы и определяет, где они должны выполняться, а также следит

за тем, чтобы обозначения устройств соответствовали определенным сетевым

ресурсам. Например, в Microsoft Windows NT наиболее простой способ подклю-

чения к сетевому диску, к

которому необходим доступ, – использование File

Manager. Когда на сервере указывается имя совместно используемого каталога,

File Manager присваивает одну из букв английского алфавита в качестве обозна-

чения этого каталога, например G. Затем можно обратиться к этому каталогу на

удаленном компьютере как к диску G, и редиректор определяет его местонахож-

дение.

Глава 4. Информационные сетевые технологии

4-42

Приведем краткие сравнительные характеристики основных сетевых

операционных систем, ориентированных на сети на основе сервера.

Novell NetWаre. Сетевая ОС Novell NetWаre представляет собой

32-разрядную многозадачную операционную систему, работающую в защищен-

ном режиме работы процессора. Novell NetWаre является операционной систе-

мой с централизованным управлением. Это означает, что в сети один или не-

сколько компьютеров используется

в качестве файл-серверов. На этих компью-

терах работает ОС NetWаre. Остальные компьютеры используются в качестве

рабочих станций, и на них должна быть загружена сетевая оболочка – специаль-

ный компонент NetWаre для рабочих станций. NetWаre стартует из MS DOS. Как

и всякая другая операционная система, Novell NetWаre работает с аппаратурой

через драйверы. Кроме драйверов

можно загружать (и запускать) программы,

выполняющие функции обслуживания сервера и сети.

Программные продукты Novell NetWаre популярны в силу нескольких

причин:

• ОС NetWаre способна поддерживать рабочие станции, управляемые

MS DOS, Windows, OS/2, Unix, Windows NT и другими ОС;

• LAN NetWаre может разрастаться до больших размеров;

• обеспечивает хорошую надежность работы;

• средства защиты данных более чем надежны

для большинства орга-

низаций.

Unix. Она развивалась, ориентируясь на поддержку высокопроизводи-

тельных рабочих станций, больших многопроцессорных систем больших ЭВМ,

суперкомпьютеров, а также специальных систем, требующих высокой доступ-

ности, отказоустойчивости или обработки в реальном масштабе времени. К ос-

новным преимуществам Unix можно отнести:

• переносимость от рабочих станций до больших машин и систем

с

массовым параллелизмом;

• поддержка большинства процессорных технологий;

• наличие реализаций для отказоустойчивых и высокодоступных сис-

тем и для приложений реального времени;

• поддержка большого числа пользователей;

• поддержка большого числа файловых систем;

• развитые коммуникационные протоколы и сетевая обработка;

• соответствие главным открытым стандартам;

• способность большого количества приложений работать

в среде Unix.

Windows NT. Наиболее распространенная операционная система, спо-

собная одновременно выполнять много пользовательских и системных про-

грамм. Стандартная ОС Windows NT, действующая как сервер, может поддер-

живать многочисленные прикладные программы. Фактически каждая система

Windows NT может действовать как клиент или сервер и даже в обоих вариантах

одновременно. Даже есть возможность заставить автономную систему работать

в качестве клиента для самой себя.

Приведем некоторые основные преимущества Windows NT по сравне-

нию с рассмотренными выше сетевыми операционными системами:

Глава 4. Информационные сетевые технологии

4-43

• объектно-ориентированное проектирование операционной системы.

Конкретные функции выполняются отдельными модулями с четко определен-

ными интерфейсами;

• основанная на использовании механизма нитей архитектура, удобная

для реализации функций сервера, особенно на многопроцессорной системе;

• наличие очень большого числа установленных систем MS Windows и

многочисленных приложений.

В среде Windows NT существует три категории серверов.

1. Главные

контроллеры доменов (Primary Domain Controller, PDC). До-

мен – это логическое объединение компьютеров, которое облегчает админист-

рирование. Первый сервер, устанавливаемый в домене, должен выступать глав-

ным контроллером домена, который проверяет права пользователей; может так-

же выступать как сервер файлов, печати и приложений.

2. Резервные контроллеры доменов (Backup Domain Controller, BDC).

Хранят резервные копии базы данных пользователей, базы данных домена. Мо-

жет функционировать как сервер файлов, печати и приложений.

3. Простые серверы (Standart Alone).

Серверы, выполняющие функции

серверов файлов, печати и приложений.

Устанавливая сервер, необходимо указать: является ли он главным сер-

вером, резервным контроллером или простым сервером.

Во время установки Microsoft Windows NT Server предлагается выбрать

или сконфигурировать плату сетевого адаптера, установленного в вашем ком-

пьютере. Microsoft Windows NT Server по умолчанию предлагается протокол

TCP/IP, хотя можно выбрать и другие из списка

предлагаемых.

В дальнейшем производится установка сетевых служб. Сетевые службы

– это набор приложений сетевой операционной системы. Эти сетевые службы

выполняют различные сетевые задачи, настраиваются на автоматический запуск,

однако при желании можно запустить дополнительные службы – электронную

почту, почтовый ящик, гипертекст и т.д. [51].

Управление пользователями. Сеть, которая может работать сама по себе

, еще

не придумана. Время от времени нужно подключать новых пользователей, неко-

торых удалять, необходимо предоставлять новые ресурсы, предоставлять (ли-

шать) соответствующие права на доступ к ним и т.п. Одним словом, сетью не-

обходимо управлять. Эти функции и возлагаются на администратора сети.

Администратор сети:

• управляет пользователями (управление доступом пользователей

к ре-

сурсам);

• управляет ресурсами (установка и поддержание сетевых ресурсов);

• управляет конфигурацией, т.е. осуществляет планирование конфигу-

рации сети, ее расширение и защиту.

Одной из главных задач сетевого администратора – создание учетных

записей пользователей. Учетные записи создаются и для индивидуальных поль-

зователей, и для групп. Каждому, кто работает в

сети, выделяется учетная запись

пользователя. Учетная запись состоит из имени пользователя и назначенных ему

параметров входа в систему. При попытке пользователя войти в сеть его имя

Глава 4. Информационные сетевые технологии

4-44

служит для проверки учетной записи. Имеются утилиты, которые помогают ад-

министраторам добавить в базу данных безопасности новые учетные записи.

Учетная запись содержит:

• имя и пароль пользователя;

• права пользователя на доступ к ресурсам сети;

• группы, к которым относятся учетные записи.

Сетевые операционные системы поставляются с заранее созданными

пользовательскими учетными

записями некоторых групп, которые автоматиче-

ски активизируются при установке системы. Создание групп в значительной

степени упрощает работу администратора.

Защита информации. Работая в сети, необходимо быть уверенным в том,

что секретные данные таковыми и останутся, поскольку лишь пользователи, ко-

торые имеют соответствующие полномочия, смогут получить к ним доступ. В то

же

время при обеспечении безопасности надо знать меру. Необходимо постро-

ить защиту так, чтобы пользователи не испытывали трудности при выполнении

работы. Рассмотрим основные методы защиты информации.

Физическая защита оборудования. Серверы должны быть физически за-

щищены от случайного или преднамеренного вмешательства. Для этого их целе-

сообразно помещать в специальное помещение, шкаф и т

.п. Медный кабель, ко-

аксиальный, подобен радиостанции и излучает электромагнитные сигналы. Эту

информацию с помощью специального оборудования легко перехватить, поэто-

му доступ должен быть ограничен. В частности, целесообразно их прокладывать

в специальных стеновых панелях, что затрудняет доступ к ним.

Модели защиты

Пароль доступа к ресурсу. В этом случае присваивается пароль

каждому

общедоступному ресурсу. Таким образом, доступ к ресурсу осуществляется

только в том случае, когда пользователь вводит правильный пароль. Во многих

системах ресурсы могут быть представлены в совместное использование с раз-

личными типами прав доступа: доступ только для чтения, полный доступ, дос-

туп в зависимости от пароля.

Права доступа. Защита через

права доступа заключается в присвоении

каждому пользователю определенного набора прав. При входе в сеть пользова-

тель вводит пароль. Сервер, проверяя комбинацию имен пользователя и пароля,

т.е. проверяя права пользователя в базе данных безопасности, предоставляет или

защищает доступ к сетевым ресурсам. Защита с применением прав доступа

обеспечивает более высокий уровень

управления доступом к совместно исполь-

зуемым ресурсам, а также более строгий режим безопасности, чем защита паро-

лем. Менее вероятно, что пользователь сообщит свой личный пароль.

Защита ресурсов. Проверив и подтвердив имя и пароль пользователя,

система безопасности сети предоставляет ему доступ к соответствующим ресур-

сам. Однако иметь пароль еще недостаточно, для доступа

к ресурсам нужны

права. Образно говоря, вокруг каждого ресурса возведена ограда безопасности.

Эта ограда имеет различные входы, через которые пользователи могут получать

доступ к ресурсу. Причем, попав через один вход, пользователь выполнит гораз-

да больше операций, чем если бы он попал через другой вход. Иными словами,

Глава 4. Информационные сетевые технологии

4-45

некоторые входы предоставляют пользователю больше прав на ресурс. Админи-

стратор сети определяет, кто какими конкретными входами может пользоваться.

Права группы. Наиболее эффективный способ решить задачу – присво-

ить каждому пользователю соответствующие права – через группу, особенно в

больших организациях. Сначала администратор оценивает, какие права необхо-

димы каждому пользователю, а затем включает их в

соответствующие группы.

Таким образом, администратор сети наделяет конкретными правами целые

группы пользователей, а не отдельных пользователей. Права групп реализуются

так же, как и права индивидуальных пользователей.

Дополнительные средства защиты. Существуют и дополнительные

средства защиты, с помощью которых администратор сети может повысить сте-

пень сетевой защиты.

Аудит – это запись определенных событий

в журнал безопасности сер-

вера. Этот процесс отслеживает действия пользователей в сети. В журнале безо-

пасности отражены имена всех пользователей, которые работали с конкретными

ресурсами или попытались получить к ним доступ. Аудит фиксирует такие дей-

ствия, как попытку входа в сеть, подключение к указанным ресурсам и отключе-

ние от них; открытие

и закрытие файлов; создание, модификацию и удаление ка-

талогов; изменение паролей и т.д.

Шифрование данных. Утилита шифрования данных кодирует информа-

цию перед тем, как передать ее по сети, что затрудняет чтение передаваемых по

сети данных, если кто-то подсоединился к кабелю. Когда данные поступят на

соответствующий компьютер, они будут

декодированы в понятную форму с по-

мощью ключа.

4.6. Способы и средства объединения локальных

компьютерных сетей

Очень часто созданная на определенном этапе развития системы локаль-

ная вычислительная сеть с течением времени перестает удовлетворять потребно-

стям всех пользователей и возникает необходимость объединения локальных

вычислительных сетей. В сетях с небольшим количеством узлов

чаще всего ис-

пользуется одна из типовых топологий – общая шина, кольцо, звезда. Все топо-

логии имеют одно общее свойство – однородность, которое означает, что все

узлы обладают равными правами на доступ к другим компьютерам. Такая одно-

родность структуры делает простой процедуру наращивания числа компьюте-

ров, облегчая обслуживание и эксплуатацию сети. Однако при

построении круп-

ных сетей это же достоинство превращается в недостаток, поскольку начинают

проявляться ограничения, важнейшими из которых являются:

• ограничения на длину связи между узлами;

• ограничения на количество узлов в сети;

• ограничения на интенсивность трафика, порождаемого узлами сети.

Поскольку каждая из базовых реализаций сети накладывает определен-

ные ограничения,

то практически все рабочие сети разделяются на несколько

сегментов. Разделение сети на сегменты может способствовать повышению про-

изводительности. В большой сети возникает неоднородность информационных

Глава 4. Информационные сетевые технологии

4-46

потоков: сеть состоит из множества подсетей рабочих групп, участков, отдель-

ных цехов и других административных образований.

Сети с типовой топологией, в которой все физические сегменты рассмат-

риваются в качестве одной разделяемой среды, оказываются неадекватной

структуре информационных потоков в большой сети. Именно здесь в работу

включаются повторители (репитеры), трансиверы, концентраторы, мосты

(

коммутаторы), маршрутизаторы и шлюзы.

Следует различать физическую и логическую топологию сети. Под фи-

зической топологией сети понимается конфигурация физических связей между

компьютерами, а под логической топологией – конфигурация информационных

потоков в сети.

Физическая структуризация сети

Трансиверы (конвертеры, приемопередатчики, transceiver) служат для

двунаправленной передачи между адаптером и сетевым кабелем или между

дву-

мя сегментами (отрезками) сетевого кабеля. Основной функцией трансивера яв-

ляется усиление сигналов или преобразование их в другую форму для улучше-

ния характеристик сети, в частности повышения помехоустойчивости и/или уве-

личения расстояния между абонентами. Например, при подключении к одному

оптоволоконному кабелю коаксиального кабеля. В этом случае трансивер вы-

полняет функцию

конвертора среды, преобразуя электрические сигналы сети в

какие-нибудь другие (оптические, радиосигналы и т.д.).

Повторители (репитеры, repeater) выполняют более простую задачу,

чем трансиверы. Они не преобразуют ни уровни сигналов в сети, ни их физиче-

скую природу. Их назначение состоит только в том, чтобы восстановить форму

сигнала, искажаемую прохождением в длинной

линии. Они служат простыми

двунаправленными ретрансляторами сигналов сети и позволяют преодолеть ог-

раничения на длину линий связи за счет улучшения качества передаваемого сиг-

нала – восстановления его мощности и амплитуды, улучшения фронтов и т.п.

Основная цель их применения – увеличение длины сети. Они расширяют воз-

можности сети, разделяя ее на сегменты,

тем самым уменьшается количество

компьютеров на один сегмент. Трансиверы и повторители не производят абсо-

лютно никакой информационной обработки проходящих через них пакетов. С

точки зрения передачи информации они представляют собой абсолютно пас-

сивные устройства. Поэтому они в принципе не могут хоть как-то изменить ос-

новные информационные характеристики сети. Соединяя с

их помощью отдель-

ные части сети, мы получаем всего лишь такую же сеть, но только большего

объема и с лучшим качеством передачи сигналов.

Концентратор (concentrator, hub). Повторитель, который имеет не-

сколько портов и соединяет несколько физических сегментов, называют концен-

тратором (concentrator) или хабом (hub).