Щеглов А.Ю. Защита компьютерной информации от несанкционированного доступа

Подождите немного. Документ загружается.

Глава 17. Метод

уровневого

контроля списков санкционированных событий

ся соответствующая реакция системы защиты: завершение несанкциони-

рованного процесса, завершение сеанса несанкционированного пользо-

вателя в системе и т.п.

Отличительной особенностью рассматриваемого подхода является то, что

в принципе неважно, каким образом злоумышленник пытается осуще-

ствить несанкционированный доступ к информации, т.к. фиксируются не

конкретные описания, а косвенные признаки атаки -- несанкциониро-

ванные для системы события. Принципиально важным является то, что

рассматриваемый подход позволяет противодействовать скрытым угрозам,

а также использованию злоумышленником ошибок и закладок в систем-

ном, функциональном и прикладном программном обеспечении без не-

обходимости выявления последних.

17.1.2. Контроль корректности

функционирования системы защиты

Контроль корректности функционирования системы защиты производится

так же как и контроль за действиями пользователей. Только при этом рег-

ламентируются действия не пользователей, а самой системы защиты. При

этом также составляются списки санкционированных событий-эталонов, с

которыми периодически сравниваются текущие события. Система защиты

считается нарушенной в случае расхождения эталонной копии и оригина-

ла. В ответ на это вырабатывается соответствующая реакция системы.

Для системы защиты также составляется и контролируется список обя-

зательных событий. В общем случае нарушение этого списка также рас-

ценивается как нарушение защиты и влечет за собой ответную реакцию

системы.

17.1.3. Общие принципы построения

и функционирования механизма уровневого

контроля списков санкционированных событий

Общие принципы реализации уровневого контроля

Механизм уровневого контроля базируется на расширении технологии

аудита. Происходящие (зарегистрированные) события анализируются ав-

томатически (без участия администратора) в реальном масштабе време-

ни. В зависимости от результатов анализа принимаются те или иные

решения, влияющие на функционирование системы, то есть вырабаты-

вается реакции системы защиты.

Как уже отмечалось, изначально в системе выделяются те события, ко-

торые нужно контролировать. При большом количестве таких событий

они объединяются в группы (списки) по функциональному признаку или

291

Часть V.

Контроль

корректности функционирования механизмов защиты

другому общему свойству. Затем создается эталонная копия свойств дан-

ной группы (списка). Таким образом, каждый из списков формирует

отдельный уровень системы. Свойства системы считаются нарушенны-

ми в случае расхождения эталонной копии и оригинала.

В процессе работы защищаемой системы осуществляется ее периодичес-

кий контроль путем сравнения эталонных копий списков и их реальных

значений. Проверка списков осуществляется последовательно. При этом

проверка следующего уровня в общем случае зависит от результатов про-

верки на предыдущем уровне. В случае расхождения оригинала с этало-

ном генерируется состояние нарушения безопасности системы, реакци-

ей на которое может быть восстановление нарушенного списка или

выполнение какого-либо другого сценария, предусмотренного в системе.

Уровневые

списки (группы) выбираются и составляются таким образом,

чтобы контроль, по возможности, не требовал большого количества вы-

числительных ресурсов. Также условием выбора и составления списков

является косвенная (реже прямая) зависимость безопасности системы от

события, включаемого в список.

В общем случае нарушение события по одному конкретному списку может

еще не являться прямым доказательством нарушения безопасности сис-

темы, но указывает на повышение вероятности такого события. Таким

образом, при быстрой проверке косвенных признаков нарушения безо-

пасности системы, в случае обнаружения расхождений с проверяемым

списком санкционированных событий можно немедленно запустить вне-

очередную проверку других более важных для безопасности системы со-

бытий. Обычно проверка таких событий требует больших затрат произ-

водительности и производится уже при фиксировании каких-либо

некорректностей в функционировании системы.

При правильном выборе

уровневых

списков и их взаимодействия (зави-

симости проверок) можно утверждать, что если при проверках уровне-

вых списков не выявлено расхождений, то безопасность системы соблю-

дена на данный момент времени.

Таким образом,

уровневый

контроль списков санкционированных событий

представляет собой подход к защите информации, основанный на опреде-

лении событий, происходящих при доступе к ресурсу, выявлении списков

санкционированных событий и непрерывном контроле происходящих в про-

цессе функционирования системы событий на соответствие заданным эта-

лонным спискам.

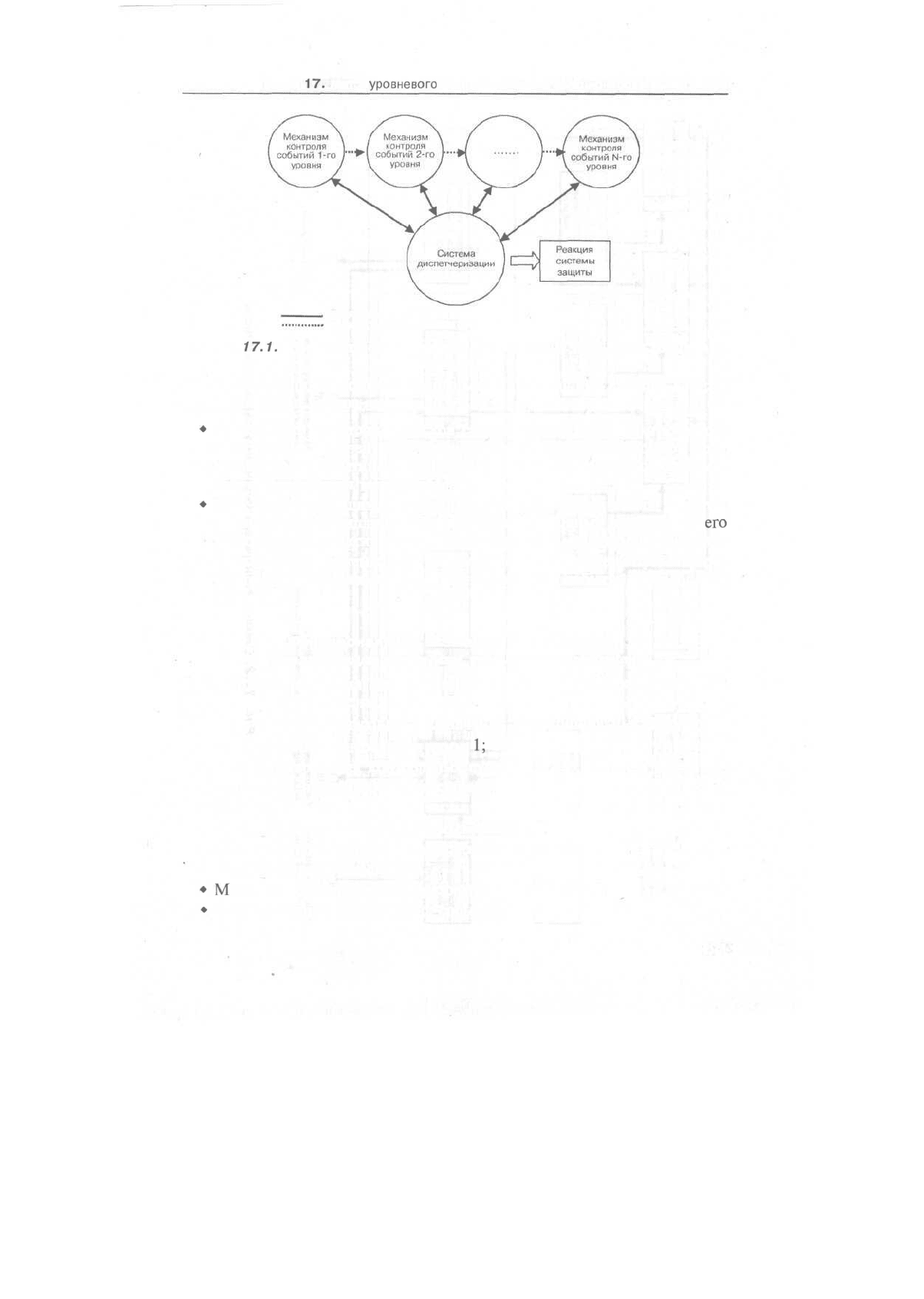

Обобщенная схема механизма уровневого контроля

Обощенная иллюстрация реализации механизма уровневого контроля

[9, 10, 16, 17] представлена на рис. 17.1.

292

Глава

17.

Метод

уровневого

контроля списков санкционированных событий

Запуск процедур контроля

Переход процедур контроля

Рис.

17.1.

Обобщенная схема реализации механизма уровневого контроля

Схема реализации рассматриваемого механизма защиты состоит из трех

основных типов блоков:

»

Блок (блоки) контроля списков санкционированных событий соот-

ветствующих уровней. Число таких блоков определяется числом кон-

тролируемых событий. Механизмы, реализуемые данными блоками,

могут существенно различаться.

»

Блок диспетчеризации, который реализует управление схемой с учетом

реализуемой дисциплины обслуживания (либо иных условий). В

его

функции входит активизация соответствующих механизмов контроля.

» Блок реакции системы защиты, который осуществляет выработку ре-

акции при обнаружении расхождения текущих событий с эталонным

списком.

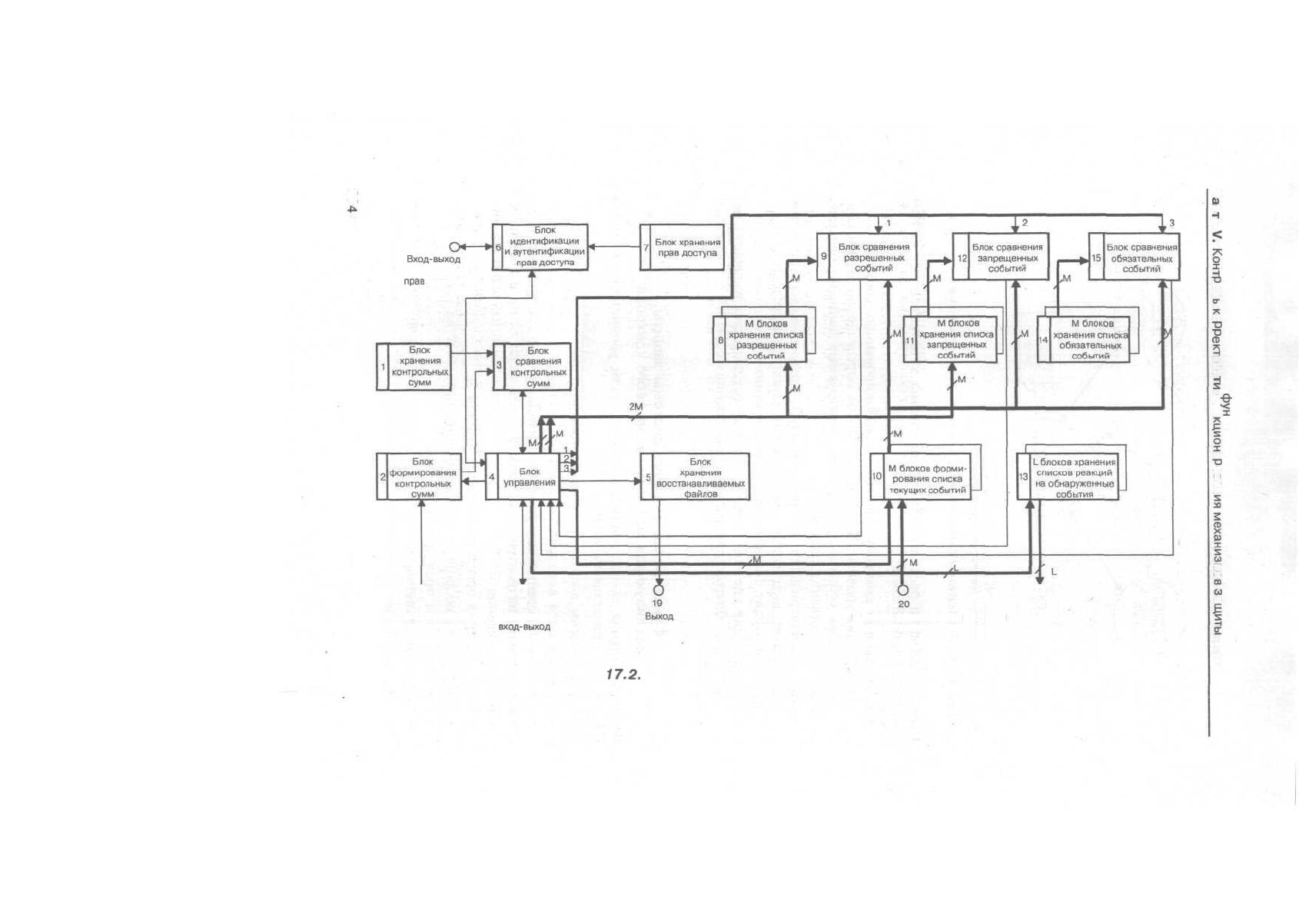

Функциональная схема системы защиты,

реализующая механизм уровневого контроля

Функциональная схема, реализующая механизм уровневого контроля

[24, 25, 27], представлена на рис. 17.2.

На схеме введены следующие обозначения функциональных блоков:

* блок хранения контрольных сумм

1;

* блок формирования контрольных сумм 2;

* блок сравнения контрольных сумм 3;

» блок управления 4;

» блок хранения восстанавливаемых файлов 5;

* блок идентификации и аутентификации прав доступа 6;

« блок хранения прав доступа 7;

»

М

блоков хранения списка разрешенных событий 8;

*

блок сравнения разрешенных событий 9;

293

В

16

Вход-выход

аутентификации

прав

доступа

О О

17 18

Вход формирования Управляющий

контрольных сумм

вход-выход

восстановления файлов

М входов формирования

списка текущих событий

О

21

L выходов реакций

X

ш

о

-I

г

•о

i

о

•о

•о

п>

х

о

о

н

S

I

s

•о

о

•

В)

х

2

О

и

о

Рис.

17.2.

Схема, реализующая механизм уровневого контроля

Глава

17.

Метод

уровневого

контроля списков санкционированных событий

* М блоков формирования списка текущих событий 10;

* М блоков хранения списка запрещенных событий

11;

* блок сравнения запрещенных событий 12;

*

L блоков хранения списков реакций на обнаруженные события 13;

* М блоков хранения списка обязательных событий 14;

*

блок сравнения обязательных событий 15;

* вход-выход аутентификации прав доступа 16;

»

вход формирования контрольных сумм 17;

* управляющий

вход-выход

18;

*

выход восстановления файлов 19;

*

М входов формирования списка текущих событий 20;

» L выходов реакций

21.

Работает система следующим образом. В блоках хранения списка разре-

шенных событий 8, запрещенных событий

11,

обязательных событий 14

задаются списки соответствующих событий, контролируемых системой.

Например, можно определить:

» разрешенные к запуску процессы, запрещенные к запуску процессы,

процессы, которые обязательно должны быть запущены (к послед-

ним относятся, прежде всего, процессы, обеспечивающие защиту ин-

формации);

* устройства, разрешенные либо запрещенные к использованию (на-

пример, дисковод, СОМ-порт и т.д.);

»

адреса хостов, к которым разрешено или запрещено адресоваться;

» сетевые службы, которые разрешены либо запрещены и т.д.

При появлении соответствующего события (одного из М, для каждого

из которых существует свой список) оно фиксируется блоком форми-

рования текущих событий и выдается на сравнение с разрешенным, зап-

рещенными, обязательными событиями. Сравнение, соответственно, осу-

ществляется блоками 9, 12, 15.

Информация о несовпадении передается на блок управления 4, который

дает команду на соответствующий блок хранения списка реакций на об-

наруженные события 13. Блок 13 в свою очередь формирует соответству-

ющую команду, например, завершить несанкционированный процесс, вос-

становить

исходную

(эталонную) таблицу разграничения прав доступа к

файлам и т.д. Вместе с тем, попытка несанкционированных действий яв-

ляется причиной осуществления проверки целостности файлов, напри-

мер, настроечных файлов ОС и системы защиты. Эталонные копии пос-

ледних хранятся в блоке 5, а контрольные суммы в блоке 1.

После выработки реакции на несанкционированное действие блок уп-

равления 4 запускает блок формирования контрольных сумм 2, форми-

295

Часть V. Контроль корректности функционирования механизмов защиты

рующий контрольные суммы файлов, затем блок сравнения контрольных

сумм 3 (эталонных и текущих файлов).

При несовпадении блок управления 4 выдает команду в блок хранения

восстанавливаемых файлов 5 для восстановления контролируемых фай-

лов, в которых обнаружена ошибка. Для предоставления возможности ди-

намической конфигурации списков санкционированных событий, в про-

цессе функционирования системы, предусмотрена возможность изменения

блоком управления 4 списка разрешенных и запрещенных событий, хра-

нящихся, соответственно, в блоках 8 и И. Это может быть проделано ли-

цом, прошедшим идентификацию и аутентификацию блоком идентифи-

кации и аутентификации прав доступа 6. Списки хранения прав доступа

(разрешенных лиц для динамического конфигурирования списка) распо-

лагаются в блоке хранения прав доступа 7.

17.2.

Уровневый

контроль списков,

как механизм реального времени

Исходя из целей механизма уровневого контроля, его основу составляет

не аудит с целью обнаружения НСД, а противодействие НСД. При этом

автоматическая реакция на зафиксированное несанкционированное со-

бытие должна быть осуществлена до того, как злоумышленник получит

несанкционированный доступ к ресурсу. В противном случае рассматри-

ваемый метод противодействия атакам преобразуется в метод протоко-

лирования событий -- обычный аудит.

17.2.1.

Необходимое условие

работы механизма контроля списков,

как механизма реального времени

Для оценки возможности применения метода уровневого контроля в

реальном масштабе времени необходимо определить временные интер-

валы, через которые нужно запускать процедуры контроля соответству-

ющих списков. Эти интервалы должны быть таковы, чтобы обеспечива-

лась своевременная реакция на несанкционированное событие. При этом

под несанкционированным событием понимается нарушение одного или

нескольких контролируемых базовых списков.

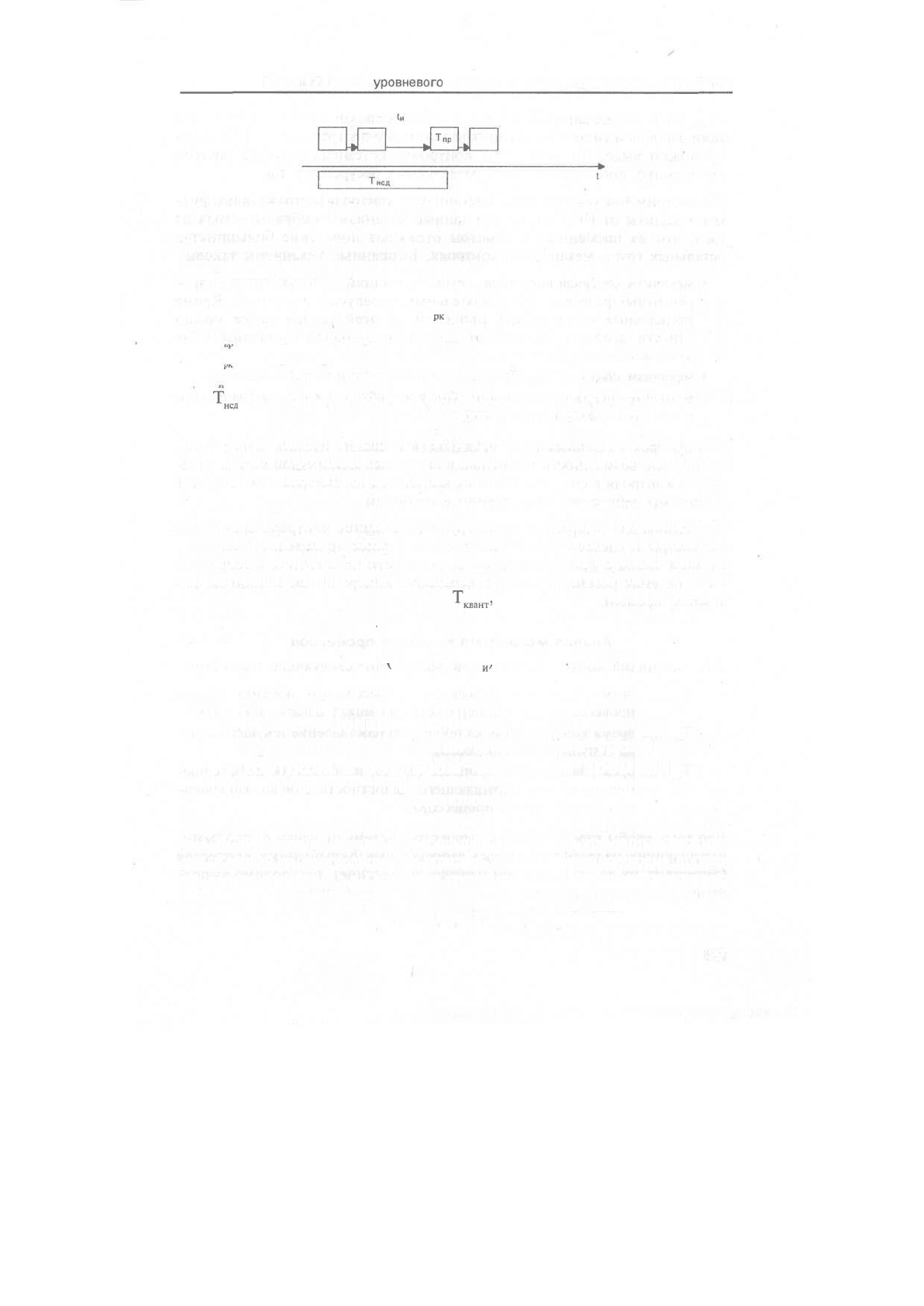

Кроме того, механизм контроля событий, как механизм реального вре-

мени, должен запускаться строго через определенный интервал времени

(рис. 17.3). Продолжительность проверки тоже должна укладываться в

заданный интервал времени, определяющийся временем нарушения со-

ответствующего списка и продолжительностью реакции системы защиты

на зафиксированное событие.

296

Глава 17. Метод

уровневого

контроля списков санкционированных событий

Тпр

(

Трк

^

Тпр

(

Трк

Т„о

Рис. 77.3. Временная диаграмма проведения проверок

Таким образом, необходимым признаком работы механизма уровневого

контроля событий, как механизма реального масштаба времени, являет-

ся следующее условие:

Т + Т + t < Т (17.1)

пр

рк

и

нсд'

где: Т — время проверки (контроля события);

Т время реакции системы на несанкционированное событие;

t интервал времени до следующей проверки;

Т

нсд

- время, необходимое злоумышленнику на осуществление НСД

посредством изменения соответствующего события.

Если не выполняется условие (17.1), то в реальном времени не может

быть оказано противодействие, т.е. имеем систему аудита с отложенной

реакцией на несанкционированное событие.

Однако в операционной системе помимо механизмов защиты, реализу-

ющих контроль соответствующих списков, выполняются прикладные за-

дачи, которым тоже необходимо передавать управление и выделять под

них процессорное время. В противном случае вычислительная система

сможет решать только задачи защиты информации. Поэтому в условие

(17.1) необходимо ввести величину

Т^^,

которая будет обозначать вре-

мя, отдаваемое ОС другим задачам. В соответствии с этим условие (17.1)

преобразуется к виду:

Т - (Т +Т + t ) >= Т

нсд

v

пр рк

w

квант

17.2.2. Оценка возможности применения

в современных системах механизма уровневого

контроля в реальном масштабе времени

Общие положения

При реализации механизма уровневого контроля списков для предотвраще-

ния НСД необходимо учитывать большое количество временных парамет-

ров. Каждый из контролируемых списков имеет собственное время провер-

ки, восстановления и т.д. Однако на практике большинство контролируемых

параметров системы имеют однотипные временные характеристики, т.е.

можно выделить группы, которые имеют схожие параметры.

297

Часть V. Контроль корректности функционирования механизмов защиты

Например, все механизмы, контроль которых связан с работой над объек-

тами файловой системы, можно объединить в одну группу. В другую груп-

пу можно выделить механизмы контроля системных структур (список

запущенных процессов, список разделяемых ресурсов) и т.д.

Рассмотрим три типа событий (механизмов контроля), отражающих фун-

кции защиты от НСД. При этом данные механизмы выбраны исходя из

того, что их временные параметры отражают поведение

большинства

остальных групп механизмов контроля. Выбранные механизмы таковы:

« механизм контроля процессов, осуществляющий контроль списков зап-

рещенных/разрешенных/обязательных к запуску процессов. Кроме

прикладных и системных процессов, к этой группе также можно

отнести драйверы, соответственно, запрещенные/разрешенные/обя-

зательные к запуску;

* механизм контроля списка разрешенных пользователей в системе;

« механизм контроля целостности объектов файловой системы (например,

с помощью контрольных сумм).

Анализ трех вышеназванных механизмов позволит сделать вывод и от-

носительно возможности применения остальных механизмов метода уров-

невого контроля в силу общности их временных параметров. Поэтому этот

анализ мы сейчас непосредственно и приведем.

Определим для выбранных нами групп механизмов контроля временные

параметры и сделаем вывод. Далее на основании проведенного анализа,

сделаем вывод о принципиальной возможности применения в современ-

ных системах рассматриваемого механизма контроля как механизма ре-

ального времени.

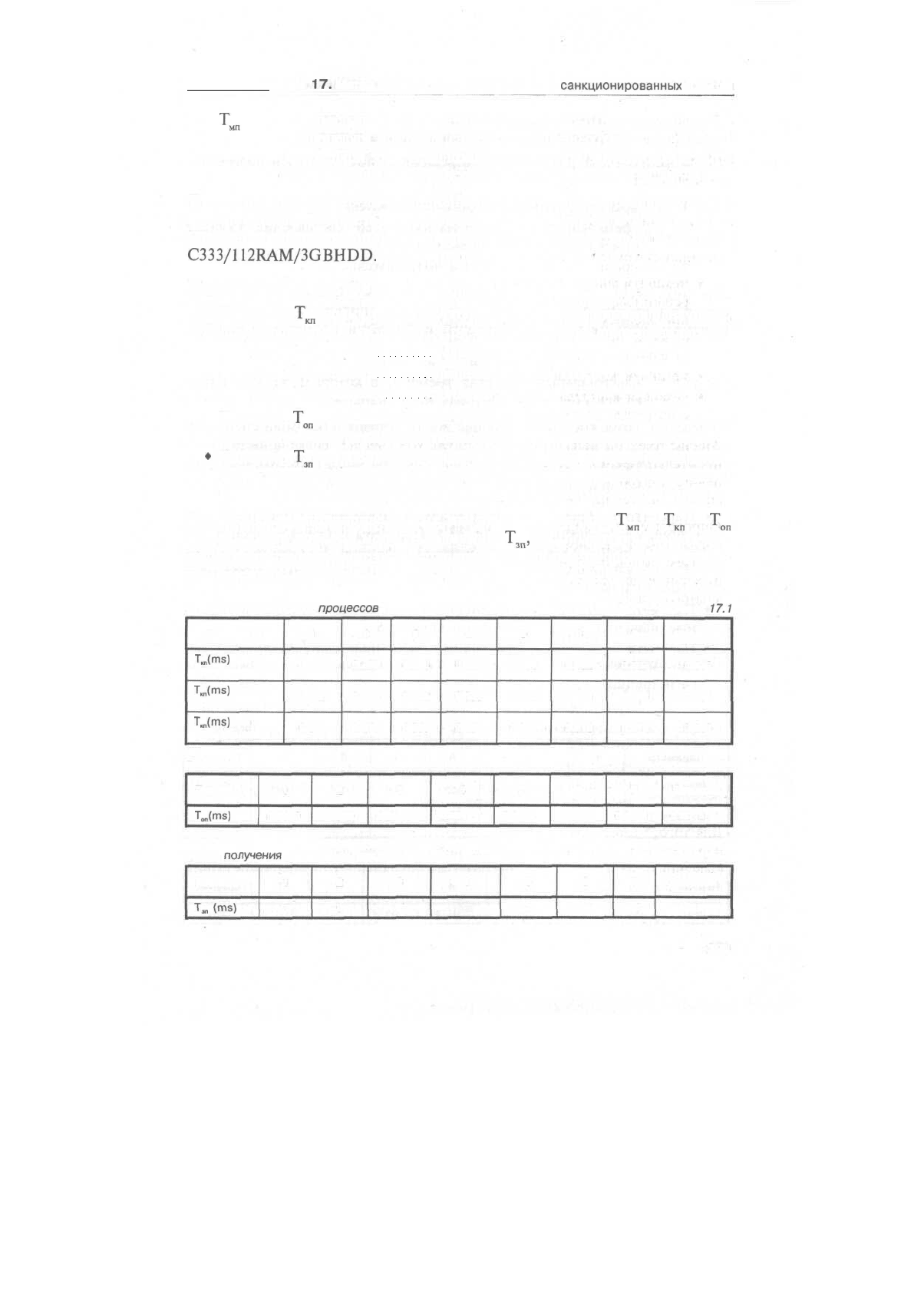

Анализ механизма контроля процессов

Для механизма контроля процессов рассмотрим следующие параметры:

Т^

время получения управления процессом (от момента запуска

процесса до того момента когда он может начать свою работу);

Т^

время контроля списка процессов (составление текущего спис-

ка запущенных процессов);

Т

оп

время завершения процесса (время, необходимое на заверше-

ние процесса, нарушающего целостность списка запрещен-

ных/разрешенных процессов).

Для того, чтобы гарантированно защитить систему от влияния программ,

нарушающих целостность списка запрещенных/разрешенных процессов

(завершить их до того, как они получат управление), необходимо выпол-

нение следующего условия:

Т < Т + Т < Т

МП

КП

ОП

ЗП

1

298

Глава

17.

Метод уровневого контроля списков

санкционированных

событий

где

Т^

- максимальный интервал времени, с которым должна запускать-

ся процедура контроля списка запрещенных/разрешенных про-

цессов. При этом предполагается, что при запуске процесса он

сразу же попадает в список текущих запущенных задач.

Посмотрим, возможно ли выполнение такого условия в реальной систе-

ме в принципе. В качестве тестовой системы используем ОС Windows 98.

Ниже приведены результаты измерений для вычислительной системы

C333/112RAM/3GBHDD.

В рамках этих измерений:

» Параметр

Т

т

(время контроля списка процессов) принимал значения,

представленные в табл. 17.1. При этом измерения производились:

для 15 процессов малая загрузка ЦП;

для 30 процессов средняя загрузка ЦП;

для 100 процессов большая загрузка ЦП.

» Параметр

Т

оп

— время завершения процесса (время реакции) — имеет

измеренные значения, представленные в табл. 17.2.

»

Параметр

Т

зп

— время получения управления процессом (от момента

запуска процесса до того момента, когда он может начать свою рабо-

ту) — имеет измеренные значения, представленные в табл. 17.3.

Как видно из вышеприведенных измерений, величина

Т

мп

=

Т

кп

+

Т

оп

более, чем на порядок меньше величины

Т

зп

,

что позволяет сделать вы-

вод о возможности контроля списков запущенных процессов в реаль-

ном времени.

Время контроля списка

процессов

Таблица

17.1

Параметр

T

m

(ms)

для

15 процессов

T

m

(ms)

для

30 процессов

Т„,(тз)

для

100 процессов

1

0.415

0.726

0.874

2

0.465

0.446

0.470

3

0.340

0.382

0.963

4

0.360

0.339

0.460

5

0.360

0.686

0.903

6

0.422

0.496

0.513

7

0.387

0.489

0.570

Среднее

0.389

0.491

0.666

Время завершения процесса (время реакции) Таблица 17.2

Параметр

"Urns)

1

0.0010

2

0.0009

3

0.0015

4

0.0014

5

0.0013

6

0.0014

7

0.0011

Среднее

0.0012

Время

получения

управления процессом Таблица 17.3

Параметр

T

m

(ms)

1

13

2

9

3

13

4

12

5

9

6

10

7

10

Среднее

10.8

299

Часть V. Контроль корректности функционирования механизмов защиты

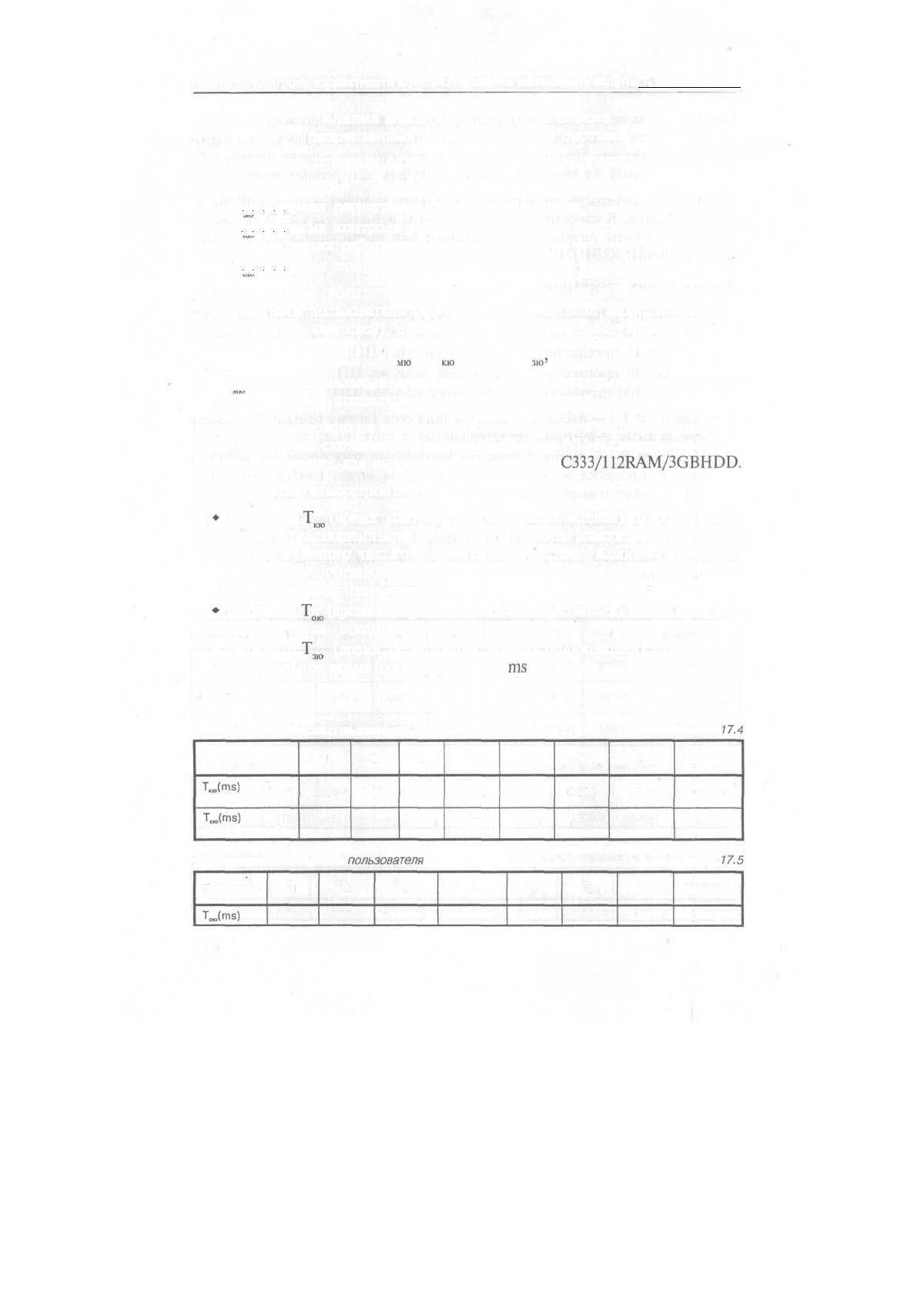

Анализ механизма контроля списка

разрешенных пользователей в системе

Для механизма контроля списка разрешенных пользователей параметра-

ми являются:

Т время регистрации нового пользователя;

Т время контроля списка пользователей (составление текущего

списка работающих пользователей);

Т время завершения сеанса пользователя.

Для того, чтобы гарантировано защитить систему от действий незареги-

стрированного пользователя (не указанного в списке запрещенных/раз-

решенных пользователей), необходимо выполнение следующего условия:

Т < Т + Т < Т .

мю

кю

ою

зю'

где Т - максимальный интервал времени, с которым должна запус-

каться процедура контроля пользователей.

Определим, возможно ли выполнение такого условия в реальной системе. В

качестве тестовой системы используем ОС Windows NT. Ниже приведены ре-

зультаты измерений для вычислительной системы

C333/112RAM/3GBHDD.

В рамках этих измерений:

»

Параметр

Т

кю

(время контроля списка пользователей) принимал зна-

чения, представленные в табл. 17.4. При этом измерения производи-

лись для разного числа пользователей в системе. Количество пользо-

вателей увеличивалось за счет запуска дополнительных сервисов с

правами нового пользователя.

»

Параметр

Т

ою

(время завершения сеанса пользователя) имеет измерен-

ные значения, представленные в табл. 17.5.

* Параметр

Т

зю

(время регистрации нового пользователя) примем как

минимальное время регистрации 500

ms

(нажатие кнопки ОК в окне

регистрации).

Время контроля списка пользователей Таблица

17.4

Параметр

T

Kro

(ms) для 5

пользователей

^„(ms)

для 20

пользователей

1

0.023

0.24

2

0.025

0.022

3

0.017

0.020

4

0.022

0.023

5

0.023

0.023

6

0.025

0.24

7

0.022

0.23

Среднее

0.023

0.23

Время завершения сеанса

пользователя

Таблица

17.5

Параметр

Т„„(тз)

1

0.0015

2

0.0014

3

0.0016

4

0.0014

5

0.0013

6

0.0012

7

0.0012

Среднее

0.0013

300