Щеглов А.Ю. Защита компьютерной информации от несанкционированного доступа

Подождите немного. Документ загружается.

Глава 7. Авторизация и ее задачи

Однако основной угрозой служат преднамеренные или неумышленные

действия санкционированного пользователя, который обладает возмож-

ностью осуществления скрытой атаки на защищаемый ресурс (например,

запустив какую-либо программу собственной разработки).

Очевидно,

что механизмы идентификации и аутентификации должны пре-

дусматривать противодействие всем потенциальным злоумышленникам, т.е.

как сторонним по отношению к защищаемому объекту, так и санкциони-

рованным пользователям, зарегистрированным на компьютере. При этом

речь идет о прикладных пользователях, т.к. осуществить какую-либо защи-

ту от НСД к информации от администратора безопасности невозможно, даже

включая применение механизмов криптографической защиты (он сумеет

снять информацию до момента ее поступления в драйвер шифрования).

С учетом сказанного в этом разделе мы можем сделать следующие выводы:

1. На защищаемом объекте, как правило, зарегистрированы, по край-

ней мере, два пользователя — прикладной пользователь и админи-

стратор безопасности. Поэтому в качестве потенциального

злоумыш-

ленника при реализации механизмов парольной защиты в общем

случае следует рассматривать не только стороннее по отношению к

защищаемому объекту лицо, но и санкционированного пользовате-

ля, который преднамеренно либо неумышленно может осуществить

атаку на механизм парольной защиты.

2. Рассматривая атаки на парольную защиту следует учитывать, что по

сравнению со сторонним лицом, которое может характеризоваться

явными угрозами парольной защите, защита от атак санкциониро-

ванного пользователя качественно сложнее, т.к. им могут быть ре-

ализованы скрытые угрозы.

7.4. Классификация задач, решаемых

механизмами идентификации

и аутентификации

7.4.1.

Классификация задач по назначению

защищаемого объекта

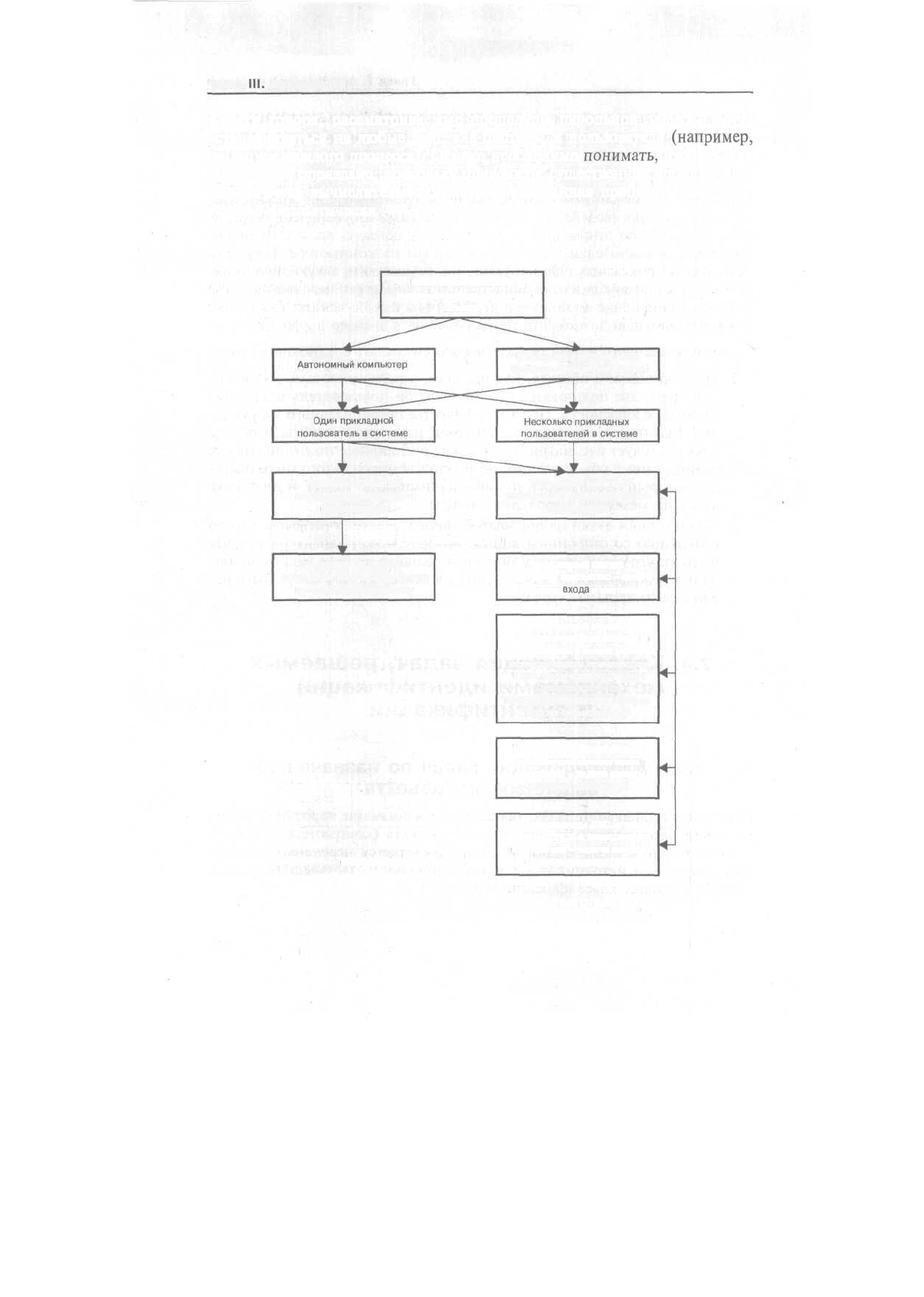

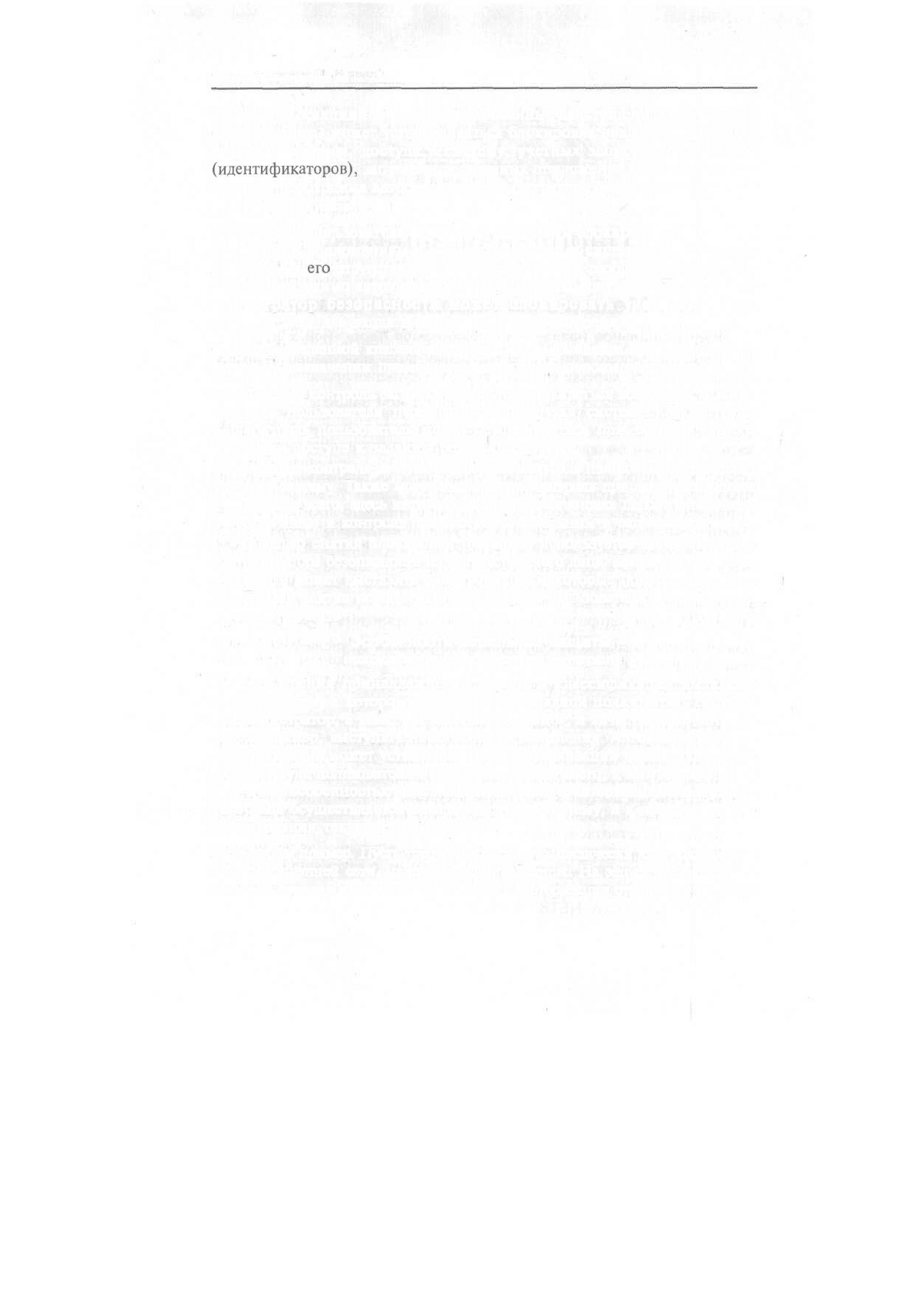

Основу классификации задач, решаемых механизмами парольной защи-

ты, составляет назначение защищаемого объекта (компьютера). Именно

в соответствии с назначением объекта определяется перечень защищае-

мых ресурсов и источников угроз (потенциальных злоумышленников).

Соответствующая классификация приведена на рис.

7.1.

121

Часть

HI.

Авторизация

Кстати говоря, рассматриваемые процедуры парольной защиты могут

устанавливаться на любые действия системы и пользователя

(например,

на запуск каждого процесса). Однако необходимо

понимать,

что это, как

правило, не оправдано, поскольку приводит к существенной дополнитель-

ной загрузке вычислительного ресурса, т.к. данная процедура выполня-

ется не автоматически.

Назначение и способы

использования защищаемого

объекта

Компьютер в составе ЛВС

(рабочая станция или сервер)

Управление защитой

информации прикладным

пользователем

Управление защитой

информации администратором

безопасности

Задачи защиты

Защищаемый ресурс -

собственно компьютер - задача

контроля входа в систему

Защищаемый ресурс -

собственно компьютер - задача

контроля

входа

в систему

Защищаемый ресурс -

информационные ресурсы

пользователя - задача защиты

ресурсов одного пользователя,

в том числе администратора

безопасности, от

несанкционированного доступа

другим пользователем

Иные ресурсы защищаемого

компьютера, прежде всего

устройства - задача защиты

ресурсов компьютера

Сетевые ресурсы ЛВС, в части

защиты от НСД с защищаемого

компьютера - задача защиты

сетевых ресурсов ЛВС

Рис. 7.1. Классификация задач защиты в соответствии с назначением

и способами использования защищаемого объекта

122

Глава 7. Авторизация и ее задачи

7.4.2. Возможные классификации механизмов

авторизации, реализованных в современных

системах защиты

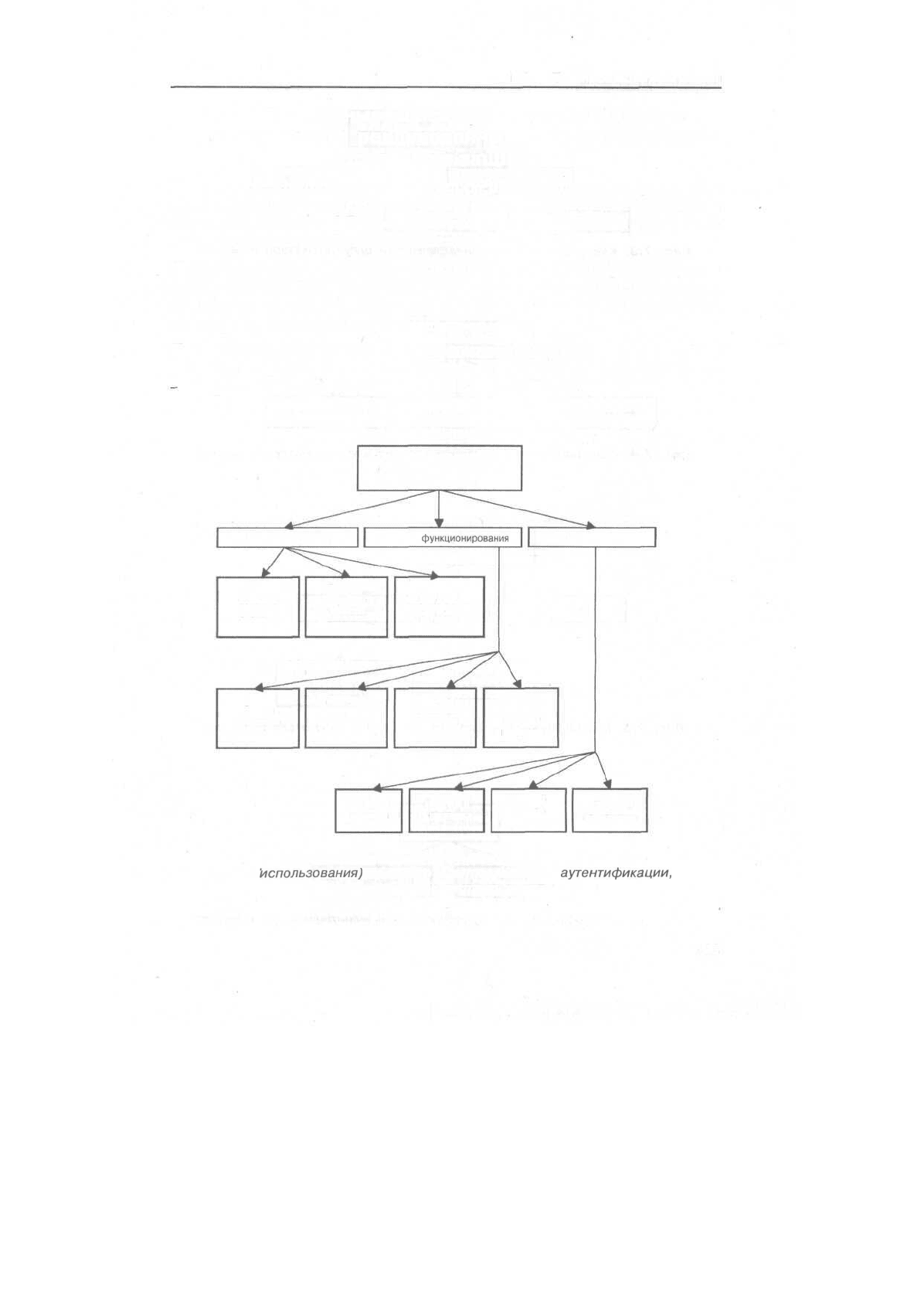

Рассмотрим возможные классификации механизмов идентификации и

аутентификации, полученные на основе анализа применения механизмов

парольной защиты в ОС (прежде всего семейства Windows), приложени-

ях и современных добавочных средствах защиты ОС.

Классификация по функциональному назначению (классификация реша-

емых задач) процедур идентификации и аутентификации, применяемых

на практике в системах защиты (в том числе и в добавочных средствах

защиты), представлена на рис. 7.2.

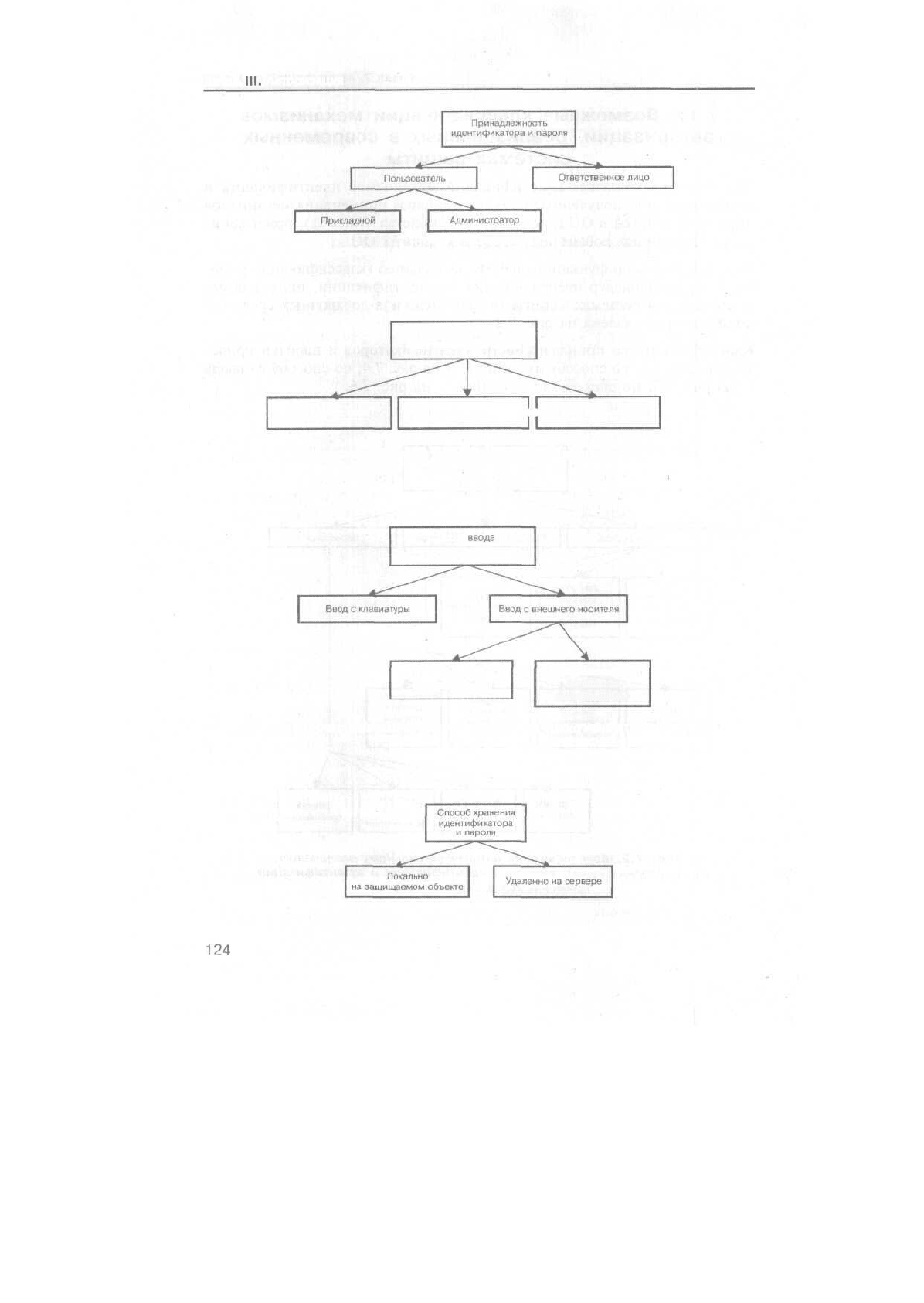

Классификация по принадлежности идентификаторов и паролей приве-

дена на рис. 7.3, по способу их задания — на рис. 7.4, по способу их ввода

- на рис. 7.5, по способу их хранения — на рис. 7.6.

Функциональное назначение

процедур идентификации и

аутентификации

Контроль загрузки Контроль

функционирования

Блокировка

Доступ к

загрузке

системы

Доступ к

заданию

способа

загрузки

Доступ к

заданию режима

загрузки

Доступ

к системе

Доступ к

запуску

процесса

(приложения)

Доступ к

локальным

ресурсам

системы

Доступ к

сетевым

ресурсам

Загрузки

системы

Доступа в

систему

Учетной

записи

пользователя

Запуска

приложения

Рис. 7.2. Классификация по функциональному назначению

(цели

Использования)

процедур идентификации и

аутентификации,

применяемых в системе защиты

123

Часть

III.

Авторизация

Рис. 7.3. Классификация по принадлежности идентификатора и пароля

Способ задания

идентификатора и пароля

Администратором Пользователем Ответственным лицом

Рис. 7.4. Классификация по способу задания идентификатора и пароля

Способ

ввода

идентификатора и пароля

Стандартные

устройства ввода

Специализированные

устройства

аутентификации

Рис. 7.5. Классификация по способу ввода идентификатора и пароля

Рис. 7.6. Классификация по способу хранения идентификатора и пароля

124

гл а в а 8

Парольная защита

8.1.

Механизмы парольной защиты

Функциональное назначение механизмов парольной защиты

По функциональному назначению парольный вход, как правило, использу-

ется для контроля загрузки системы, контроля функционирования и с целью

блокировки. С целью контроля загрузки может устанавливаться процедура

идентификации и аутентификации пользователя перед началом загрузки си-

стемы, например, встроенными средствами BIOS. В этом случае выполнить

загрузку системы сможет только санкционированный пользователь.

Доступ к заданию режима загрузки контролируется штатными средствами

BIOS, где после аутентификации пользователь может установить, откуда

загружается система — с жесткого диска или с внешнего носителя, а также

указать очередность выбора средств загрузки. В качестве

контроля

доступа

к заданию режима загрузки может устанавливаться парольный вход на воз-

можность загрузки в безопасном режиме. Например, для загрузки в режиме

Safe Mode для ОС Windows

NT/2000/XP

пользователю необходимо пройти

авторизацию. Загрузиться в аналогичном безопасном режиме в ОС семей-

ства UNIX после авторизации может только пользователь с правами «root».

Для решения задачи контроля функционирования вычислительной сис-

темы выделяются:

« Контроль пользователя при доступе в систему. Реализуется в том числе

штатными средствами ОС.

»

Контроль при запуске процесса. Благодаря этому при запуске некото-

рых приложений может быть установлена парольная защита. Прежде

всего, здесь интерес представляет установка пароля ответственного

лица, например, начальника подразделения (будет рассмотрено ниже).

» Контроль при доступе к локальным ресурсам. Например, при доступе к

локальному принтеру и т.д. также может использоваться аутентифи-

кация ответственного лица.

* Контроль при доступе к сетевым ресурсам. Реализуется в том числе

штатными средствами ОС. Например, доступ к ресурсам можно раз-

делить паролем. Так осуществляется сетевой доступ к общим ресур-

сам по протоколу NETBIOS для ОС семейства Windows.

125

Часть III. Авторизация

В качестве реакции на несанкционированные действия пользователя си-

стемой защиты может устанавливаться блокировка некоторых функций:

загрузки системы, доступа в систему, учетных записей пользователя

(идентификаторов),

запуска определенных приложений. Для снятия бло-

кировки необходима авторизация администратора безопасности или от-

ветственного лица.

Кроме того, пользователь может сам выставить блокировку на доступ к

системе и к приложениям и т.д., чтобы доступ в систему и к этим при-

ложениям в

его

отсутствии был блокирован. Для разблокировки прило-

жения необходимо авторизоваться текущему пользователю. При этом ад-

министратор безопасности может блокировать учетные записи

пользователей для входа в систему в нерабочее время.

С учетом введенной классификации может быть сделан вывод о функци-

ональном назначении применения механизмов парольной защиты:

» С целью контроля загрузки может устанавливаться возможность конт-

роля пользователя перед началом загрузки системы. Кроме того,

контроль пользователя может осуществляться при задании способа

и при доступе к заданию режима Загрузки.

» С целью контроля доступа выделяется контроль пользователя при досту-

пе в систему. Также могут иметь место контроль при запуске процесса

(прежде всего, здесь интерес представляет установка пароля ответствен-

ного лица) и контроль при доступе к локальным и сетевым ресурсам.

« С целью снятия блокировки (реакции) используется контроль адми-

нистратора безопасности или ответственного лица. Кроме того, пользо-

ватель может выставить блокировку на некоторые приложения и т.д.

Для их снятия осуществляется контроль пользователя.

Особенности парольной защиты,

исходя из принадлежности пароля

С точки зрения принадлежности пароля в классификации выделены

«пользователь», к которому относится прикладной пользователь системы

и администратор, а также «ответственное лицо», в качестве которого мо-

жет, например, выступать начальник подразделения. Авторизация ответ-

ственного лица может устанавливаться для реализации физического кон-

троля доступа пользователя к ресурсам, прежде всего, к запуску процесса.

При этом особенностью здесь является то, что авторизация ответствен-

ного лица осуществляется не при доступе в систему, а в процессе функ-

ционирования текущего пользователя.

Рассмотрим пример. Пусть требуется обеспечить физически контролируемый

доступ к внешней сети, например, к сети Internet. На запуск соответствую-

щего приложения устанавливается механизм авторизации ответственного лица

126

Глава 8. Парольная защита

(его учетные данные хранятся в системе защиты). Тогда при запуске соответ-

ствующего приложения появится окно авторизации ответственного лица, и

приложение может быть запущено только после его успешной авторизации.

При этом приложение запускается только на один сеанс.

Таким образом, приложение физически запускается ответственным ли-

цом с локальной консоли защищаемого объекта. В результате ответствен-

ное лицо будет знать, кто и когда запросил доступ в сеть Internet, так

как сам принимает решение

--

разрешать доступ или нет. Если доступ

разрешается, ответственное лицо может полностью контролировать дан-

ный доступ, т.к. запуск приложения возможен только в его присутствии.

В соответствии с классификацией принадлежности учетной записи введе-

на и классификация способов задания учетных данных (идентификаторов

и паролей). Соответсвенно назначение учетных данных могут осуществ-

лять как владелец учетной записи, так и администратор (принудительно).

Реализация механизмов парольной защиты

Ввод идентификатора и пароля может осуществляться, как с примене-

нием штатных средств компьютера — клавиатуры, устройств ввода (на-

пример, дисковод — с дискеты), так и с использованием специализиро-

ванных устройств аутентификации — всевозможных аппаратных ключей,

биометрических устройств ввода параметров и т.д.

Естественно, что для сравнения вводимой и эталонной информации, эталон-

ные учетные данные пользователей должны где-то храниться. Возможно хра-

нение эталонных учетных данных непосредственно на защищаемом объекте.

Тогда при вводе учетных данных из памяти считываются эталонные значе-

ния и сравниваются с вводимыми данными.

Кроме того, эталонные данные могут располагаться на сервере. Тогда эта-

лонные значения на защищаемом объекте не хранятся, а вводимые дан-

ные передаются на сервер, где и сравниваются с эталоном. При этом

именно с сервера разрешается или запрещается доступ субъекту, кото-

рый ввел учетные данные.

Очевидно, что хранить эталонный пароль как на защищаемом объекте,

так и на сервере в открытом виде недопустимо. Поэтому для хранения

пароля используется необратимое преобразование (Хеш-функция), позво-

ляющая создавать некий образ пароля -- прямое преобразование. Этот

образ однозначно соответствует паролю, но не позволяет осуществить об-

ратное преобразование — из образа восстановить пароль. Образы паро-

лей уже могут храниться на защищаемом объекте, т.к. их знание не по-

зволяет злоумышленнику восстановить исходный пароль. Для реализации

необратимого преобразования наиболее часто на сегодняшний день ис-

пользуется алгоритм хеширования MD5.

127

Часть III. Авторизация

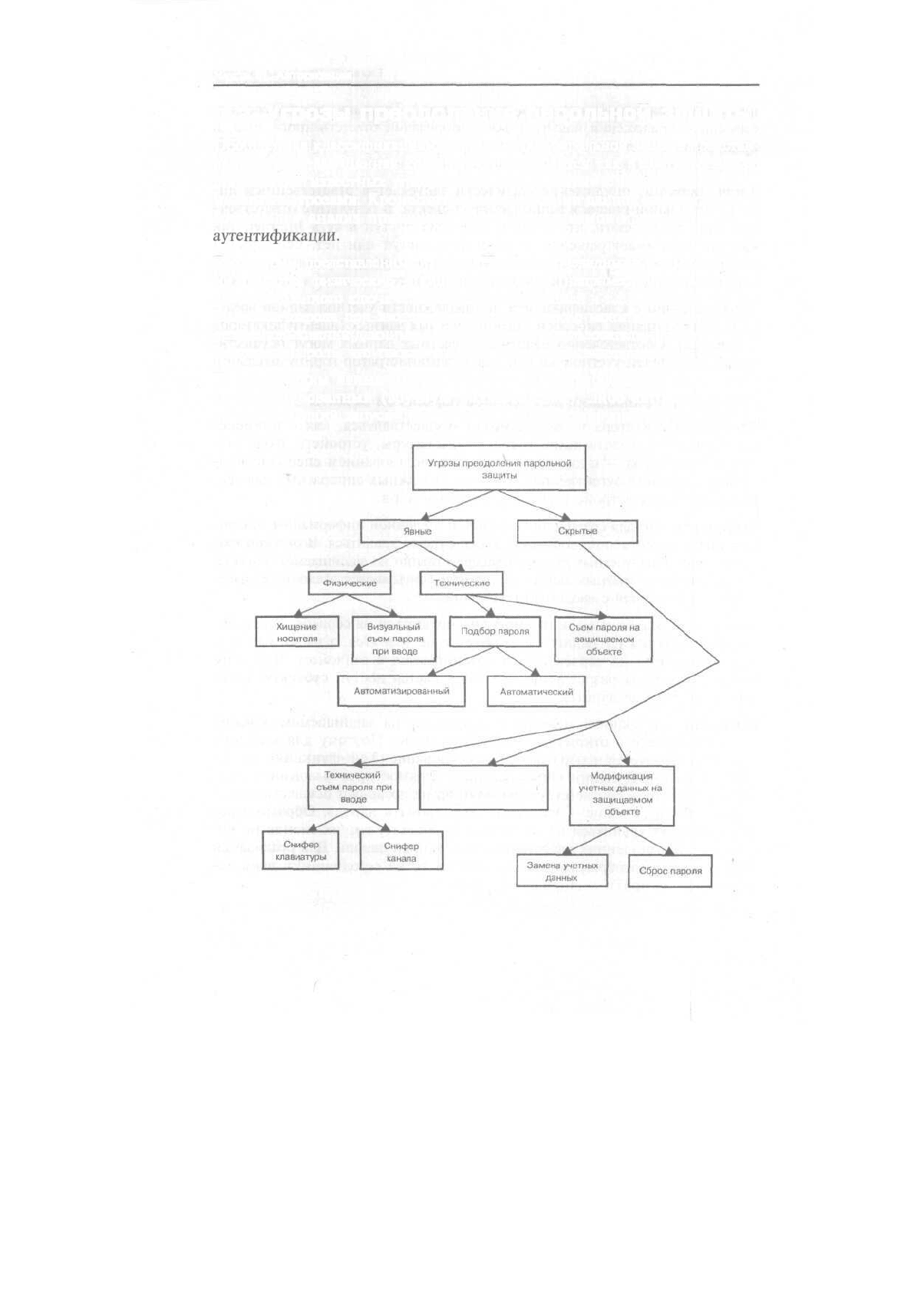

8.2. Угрозы преодоления парольной защиты

Обобщенная классификация основных угроз парольной защите представ-

лена на рис. 8.1. Данная классификация вводится как в соответствии со

статистикой известных угроз, так и в соответствии с потенциально воз-

можными угрозами. Кроме того, при построении данной классификации

учитывался анализ принципов работы механизмов идентификации и

аутентификаци

и.

Рассмотрим представленные угрозы. Наиболее очевидными явными угроза-

ми являются физические — хищение носителя (например, дискеты с паро-

лем, электронного ключа с парольной информацией и т.д.), а также визуаль-

ный съем пароля при вводе (с клавиатуры, либо с монитора). Кроме того,

при использовании длинных сложных паролей пользователи подчас записы-

вают свой пароль, что также является объектом физического хищения.

К техническим явным угрозам можно отнести подбор пароля -- либо

автоматизированный (вручную пользователем), либо автоматический,

предполагающий запуск пользователем специальной программы подбора

Отключение механизма

защиты идентификации

и аутентификации

Рис. 8.1. Обобщенная классификация угроз преодоления парольной защиты

128

Глава 8. Парольная защита

паролей. Кроме того, для сравнения вводимого и эталонного значений

пароля, эталонное значение пароля должно храниться на защищаемом

объекте (либо на сервере в сети). Это эталонное значение без соблюде-

ния соответствующих мер по хранению паролей (хеширование, разгра-

ничение доступа к области памяти или реестра, где

^хранятся

пароли),

может быть похищено злоумышленником.

Естественно, что наиболее опасными являются скрытые угрозы, например:

» технический съем пароля при вводе;

» модификация механизма парольной защиты;

« модификация учетных данных на защищаемом объекте.

Первая группа скрытых угроз наиболее очевидна. Пароль должен быть

каким-либо образом введен в систему — с клавиатуры, со встроенного

или дополнительного устройства ввода, из сети (по каналу связи). При

этом злоумышленником может быть установлена соответствующая про-

грамма, позволяющая перехватывать поступающую на защищаемый объект

информацию. Развитые подобные программы позволяют автоматически

фильтровать перехватываемую информацию по определенным призна-

кам — в том числе, с целью обнаружения паролей. Примером таких про-

грамм могут служить

сниферы

клавиатуры и канала связи. Например,

снифер клавиатуры позволяет запоминать все последовательности нажа-

тий кнопок на клавиатуре (здесь пароль вводится в явном виде), а затем

фильтровать события по типам приложений.

Злоумышленник, установив подобную программу, и задав режим ее за-

пуска при входе в систему какого-либо пользователя, получит его пароль

в открытом виде. Затем, например, троянская программа может выдать

этот пароль по сети на другую рабочую станцию. Таким образом, если в

системе зарегистрировано несколько пользователей, то один пользователь

может узнать пароль другого пользователя, а затем осуществить доступ в

систему с правами последнего и т.д.

Второй тип скрытых угроз предполагает возможность отключить меха-

низм парольной защиты злоумышленником, например, загрузить систе-

му с внешнего носителя (дисковода или CD-ROM). Если механизм па-

рольной защиты представляет собой некий процесс (в добавочной системе

защиты), то выполнение данного процесса можно остановить средства-

ми системного монитора, либо монитора приложений, например, встро-

енными средствами в оболочку Far. Подобная возможность существует

для ОС Windows 9X/Me.

Третья группа скрытых угроз заключается в модификации учетных дан-

ных на защищаемом объекте. Это осуществляется либо путем их заме-

ны, либо путем сброса в исходное состояние настроек механизма защи-

ты. Примером может служить известная программная атака на BIOS -

5

Зак.

369

Часть III. Авторизация

сброс настроек BIOS в исходное состояние посредством изменения кон-

трольных сумм BIOS.

Из сказанного может быть сделан весьма важный

вывод,

подтверждаю-

щий выводы, сделанные ранее: каким бы надежным ни был механизм па-

рольной защиты, он сам по себе в отдельности, без применения иных меха-

низмов защиты, не может обеспечить сколько-нибудь высокого уровня

безопасности защищаемого объекта.

Другой вывод состоит в том, что невозможно сравнивать между собою

альтернативные подходы к реализации механизма защиты (в частности,

механизма парольной защиты), так как можно оценивать лишь уровень

защищенности, обеспечиваемый всей системой защиты в целом, то есть

обеспечиваемый совокупностью механизмов защиты (с учетом их реали-

зации),

комплексированных

в системе.

8.3. Способы усиления парольной защиты

8.3.1. Основные механизмы ввода пароля.

Усиление парольной защиты за счет

усовершенствования механизма ввода пароля

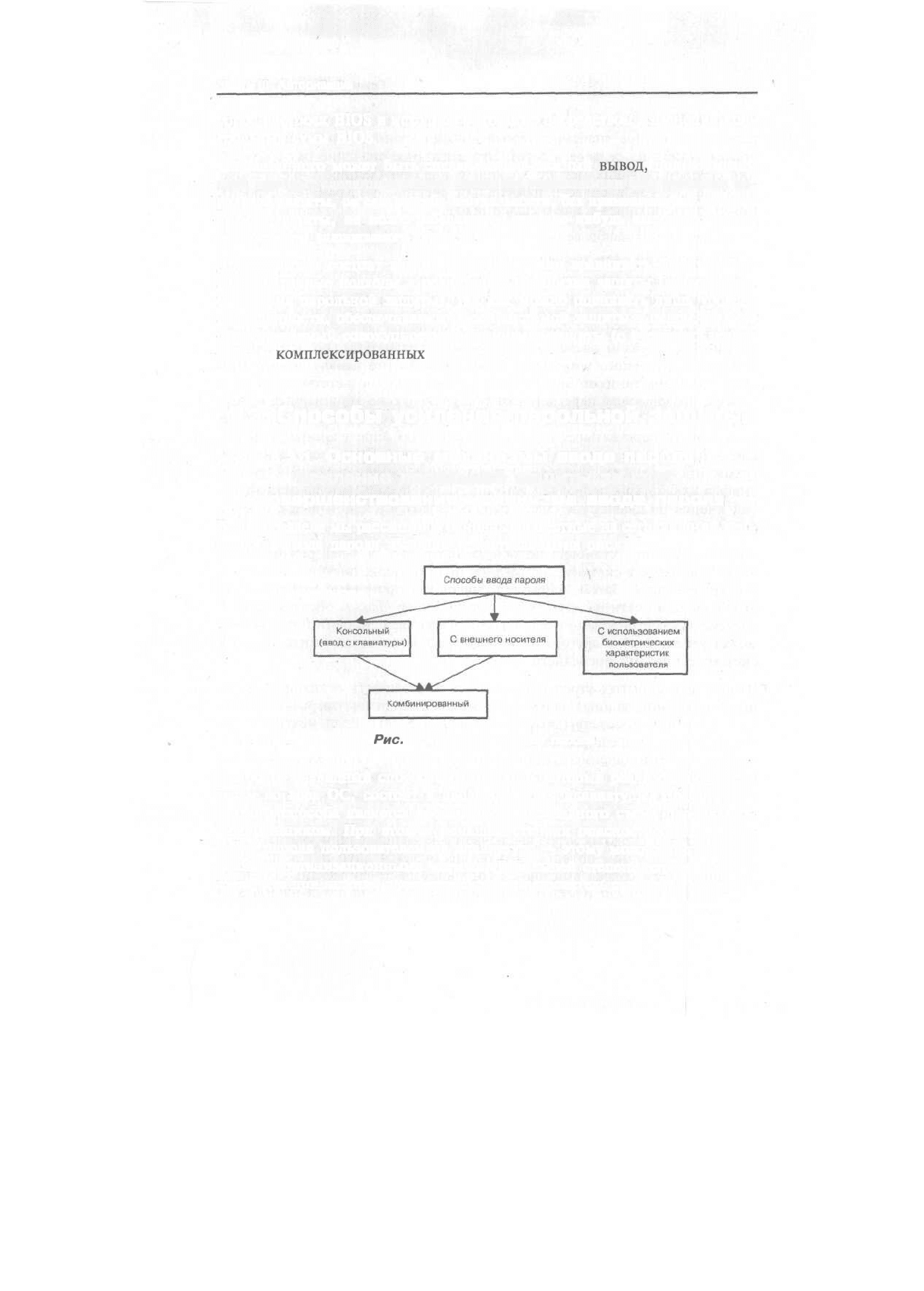

В этом разделе мы рассмотрим основные известные на сегодняшний день

способы ввода пароля. Все они представлены на рис. 8.2.

Рис.

8.2. Способы ввода пароля

Наиболее очевидный способ ввода пароля, который реализован практи-

чески во всех ОС, состоит в вводе пароля с клавиатуры. Недостатком

данного способа является возможность визуального съема пароля зло-

умышленником. При этом в меньшей степени опасность представляет

набор пароля пользователем на клавиатуре — этому можно противодей-

ствовать организационными мерами. В большей степени угроза состоит

в том, что при задании сложного пароля пользователь стремится его куда-

нибудь записать, чтобы не забыть.

130