Садердинов А.А. Информационная безопасность предприятия

Подождите немного. Документ загружается.

Защита управления приложениям и

■ Защита доступа к «корню» приложения.

■ Многоуровневый доступ к ресурсам приложений.

■ Установление и контроль связи учетных записей по льзо -

вателя с различными типами ресурсов (файлов, директо рий,

принтеров, приложений и др.).

■ Возможность делегирования управления доступа к ре сурсам

- младшим администраторам при высокой степени контроля.

■ Установление и контроль групповых подсоединений пользо-

вателей к ресурсам.

■ Использование общего административно го интерфейса дос-

тупа пользователя к ресурсам системы.

■ Возможность администрирования доступа к ресурсам на пр а-

вилах, устанавливаемых ролями.

■ Запрещение неправомочного доступа к информационным ре-

сурсам и критическим сервисам.

■ Возможность аудита (контрольной проверки) и управле ние

им, а также получение отчетов о нарушениях и переда чи в ар-

хив Централизованно го управления, ау дит действий админист-

ратора приложений.

Защита с истемы сетей

Функции межсетевых экранов:

■ Защита внутрисетевого обмена (локальные вычислительные

сети, Intranet).

■ Защита межсетевого обмена (глобальные вычислитель ные

сети, Extranet).

■ Защита обмена через Internet.

■ Осуществление стыковочны х узлов, репликация доступа к

ресурсам.

■ Осуществление поддержки любых соединений (back-end),

Web-серверов и поддержки соединений с ресурсами.

■ Осуществление распределения нагрузки, т. е. интел-

лектуальное распределение нагрузки между реплицируе-мыми

серверами для улучшения производительности и восстановле-

ния после сбоев (это позволяет ресурсам управления безопасно-

стью быть доступными всегда, даже в случае те хнического о б-

служивания и сбоев при отказе системы).

Защита коне чных пользователей

■ Размещение объявлений о том к какой именно информации

может быть допущен пользователь, а также какую информацию

разрешено ему выбирать.

■ Управление доступом с помощью списков контроля за поль-

зователями (работающими в данной системе), а также соответ-

ствующих правил обращения по льзователей с ин формацией.

■ Управление защитой для соблюдения требований поли тики

секретности.

■ Поддержка с татических и динамических ролей (например,

роль - доступ для чтения/записи, доступ то лько для чтения).

■ Установление соответствия имени и пароля.

■ Определение к какой группе относится пользователь и како-

ва его роль.

■ Контроль попыток доступа к ресурсам и регистрация (обна-

ружение угрозы безопасности).

■ Сертификация открытого ключа (Public key Infrastructure).

8. Отечественные и зарубежные программ-

но-технические средства защиты информа-

ции в интегрированных информационных

системах управления предприятием [^]

8.1. Системы разграничения доступа (полномочий)

[^]

Во многих приложениях, задача идентификации и ау тенти-

фикации доступа человека или программы к некоторому ресурсу

является даже бо лее важной, чем задача обеспечения конфиденц и-

альности. Практически все многопользователь ские и сетевые опе-

рационные системы требуют аутентифика ции пользователя. С раз-

витием интернет и безбумажны х технологий, число приложений,

которые требуют аутентификации пользователей будет только воз-

растать.

8.2. Электронный замок «Соболь» [^]

Система защиты Электронный замок "Соболь" обладает сле-

дующими возможностями:

• Идентификация и аутентификация пользователей.

• Регистрация попыток доступа к ПЭВМ.

• Реализация запрета на загрузку ОС со съемных носите лей.

• Контроль целостности программной среды.

Возможности по идентификации и аутентификации поль -

зователей, а также регистрация попыток доступа к ПЭВМ не зав и-

сят от типа использующейся ОС.

В электронном замке «Соболь» используются идентифика торы

Touch Memory фирмы Dallas Semiconductor.

Эти приборы отличает высокая надежность, вывес ти touch-

memory из строя достаточно трудно. Одним из основны х отличий

приборов Touch Memory от других компактных носителей инфор-

мации является конструкция корпуса. По-

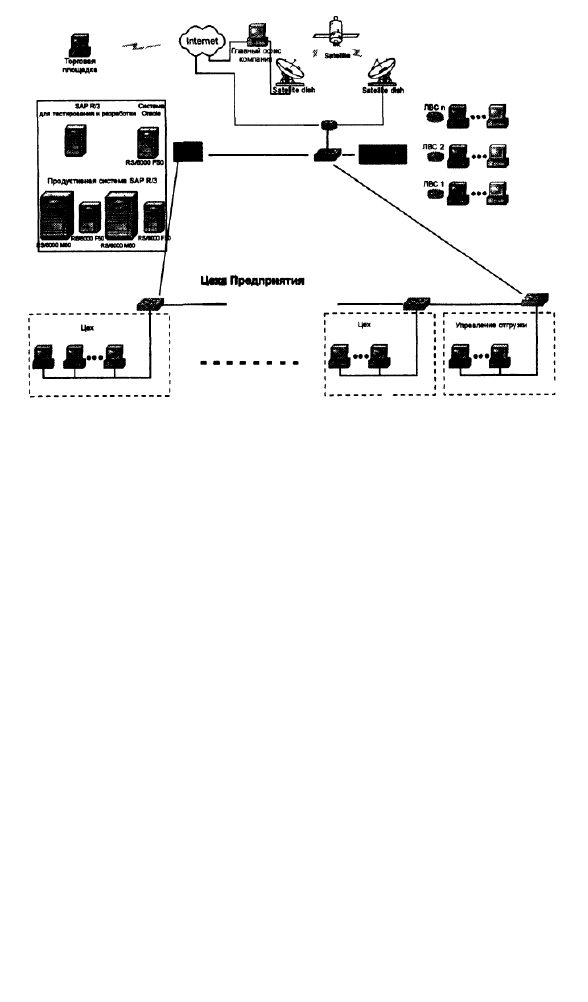

Рис 8 Комплексная система защиты информационной безопасности, уровень

холдинга

мимо защиты стальной корпус выполняет также роль электри -

ческих контактов Приемлемы и массо-габаритные характеристики -

таблетка диаметром с дву хкопеечную монету и толщи ной 5 мм

очень подходит для таких применений Каждый при бор семейства

является уникальным, та к как имеет свой собственный серийный

номер, который записывается в прибор с по мощью лазерной уста-

новки во время его изготовления и не может бы ть изменен в теч е-

ние всего срока службы прибора В процессе записи и тестирования

на заводе гарантируется, ч то не будет изготовлено дву х приборов с

одинаковыми серийны ми номерами Таким образом , исключается

возможность подделки приборов Приборы Toich Memory представ-

ляю т собой энергонезависимую статическую память с многократ-

ной записью/чтением, которая размещается внутри мета ллического

корпуса В о тличие о т обычной памяти с параллельным портом ад-

реса/данных, память приборов Toich Mempry имеет после-

довательный интерфейс. Данные записываются/читаю тся в памяти

по одной двунаправленной сигнальной линии.

Электронный замок «Соболь» может применяться как уст -

ройство, обеспечивающее защиту автономного компьютера, а так-

же рабочей станции или сервера, входящих в состав ло кальной вы-

числительной сети.

8.3. Идентификация и аутентификация пользова-

телей. [^]

Каждый пользователь компьютера регистрируется в систе ме

электронный замок « Соболь», установленной на данном компью-

тере. Регистрация пользователя осуществляется администратором

и состоит в определении имени регистрируемого пользователя,

присвоении ему персонального идентификато ра и назначении па-

роля.

Действие электронного замка «Соболь» состоит в проверке пер-

сонального идентификатора и пароля пользователя при попытке

входа в систему. В случае попытки входа в систему не зарегистр и-

рованного пользователя электронный замок «Со боль» регистриру-

ет попытку НСД (несанкционированный доступ) и осуществляет

аппаратную блокировку до 4-х и более устройств (например: FDD,

CD-ROM, ZIP, LPT, SCSI-порты).

Загрузка операционной системы с жесткого диска осуще-

ствляется только после предъявления зарегистрированного иден-

тификатора. Служебная информация о регистрации пользователя

(имя, номер присвоенного персонального иден тификатора и т. д.)

хранится в энергонезависимой памяти эле ктронного замка.

8.4. Регистрация попыток доступа к ПЭВМ. [^]

Электронный замок « Соболь» осуществляет ведение сис-

темного журнала, записи которого хранятся в специальной энерго-

независимой памяти. При этом в системном журнале фиксируется

вход пользовате лей, попы тки вхо да, попытки НСД и другие собы-

тия, связанные с безопасностью системы, и хранится следующая

информация: дата и время события, имя пользователя и информ а-

ция о типе события, например:

• Факт вхо да пользователя;

• Введение неправильно го пароля;

• Предъявление незарегистрированного идентификатора поль-

зователя;

• Превышение числа попыток вхо да в систему;

• Другие события.

Таким образом, электронный замок «Соболь» предоставляет

информацию администратору о всех попытках доступа к ПЭ ВМ.

8.5. Контроль целостности программной среды и

запрет загрузки со съемных носителей [^]

Подсистема контроля целостности расширяет возможности

электронного замка «Соболь». Контроль целос тности систем ных

областей дисков и наиболее критичных файлов производится по

алгоритму ГОСТ 28147—89 в режиме имитовставки. Адми-

нистратор имеет возможность задать режим работы э лектронного

замка, при котором будет блокирован вход пользователей в систе-

му при нарушении целостности контролируемых файлов.

Подсистема запрета загрузки с гиб кого диска и CD ROM диска

обеспечивает запрет загрузки операционной системы с этих съем-

ных носителей для всех пользователей компьюте ра, кроме админи-

стратора. Админис тратор может разрешить отдельным пользовате-

лям компьютера выполнять загрузку операционной системы со

съемных носителей.

Подсистемы контроля целостности и подсистемы запрета за-

грузки со съемных носителей функционируют под управле нием

следующих ОС:

• MS DOS версий 5.0-6.22 (только ЭЗ «Соболь» для стан

дарта ISA);

• ОС семейства Windows'9x (FAT12, FAT16 или FAT32);

• Windows NT версий 3.51 и 4.0 с файловой системой NTFS;

• Windows 2000 с файловой системой NTFS (только «Со-боль-

РС1»);

• UNIX FreeBCD (только «Соболь-PCI»).

8.6. Возможности по администрированию [^]

Для настройки электронного замка «Соболь» администра тор

имеет возможность:

• Определять минимальную длину пароля пользователя;

• Определять предельное число неудачных входов пользо -

вателя;

• Добавлять и удалять пользователей;

• Блокировать работу пользователя на компьютере;

• Создавать резервные копии персональных идентифика торов.

Из других возможностей и преимуществ электронного замка

«Соболь» надо упомянуть о:

• датчике случайных чисел, соответствующем требованиям го-

сударственных органов по защите информации;

• простоте установки замка, его настройки и администри-

рования им;

• современной элементной базе, обеспечивающей высокую на-

дежность и долговечность;

• возможности установки прибора в любой IBM-совмес

тимый персональный компьютер, имеющий свободный

разъем стандарта ISA или PCI.

8.7. Криптографическое устройство eToken элек-

тронный замок eToken [^]

При использовании в среде R/3 устройс тво eToken позволяет

отказаться от использования паролей при вхо де в сеть и в среду

SAP R/3 и заменить их на аппаратную аутентифика цию с помощью

USB-ключа.

Пользователям, таким образом, нет необходимости запо минать

пароли, периодически их менять и вводить при вхо де в среду SAP

R/3 - необ ходимо лишь подключить электронный брелок eToken к

USB пор ту и ввести PIN- код при входе в сеть.

При этом значительно повышается безопасность сети и прило-

жения R/3, а также удобство работы с ними.

Ниже перечисляются довольно большие возможности крипто-

графического устройства eToken:

■ Вхо д в сеть и в среду SAP R/3 с помощью USB-брелка (ап-

паратная аутентификация вместо пароля).

■ Защита файлов в системе (защита от несанкционированного

доступа, шифрование и цифровая подпись).

■ Блокирование компьютера или отключение от сети при вы-

таскивании брелка eToken.

■ Хранение цифровых сертификатов в защищенной памя ти

брелка eToken, а не на диске.

■ Возможность использования одного eToken различными

приложениями.

■ Полная интеграция в SAP R/3.

■ Может использовать мощные российские крипто-алго-ритмы

(сертифицированный государственным органом по защите инфор-

мации криптопровайдер КриптоПро CSP).

Криптографического устройства eToken вполне примени мо и

для систем аутентификации. В этом случае с его помо щью можно

осуществлять:

■ Аутентификацию пользователей при доступе к базам данны х,

серверам, web.

■ Защиту электронной почты (цифровая подпись и шиф -

рование).

■ Защиту сетей и компьютеров, VPN.

■ Хранение секретной информации: паролей, ключей ши -

фрования, цифровых сертификатов.

eToken может использоваться в любых приложениях для замены

парольной защиты на более надежную аппаратно-программную

аутентификацию, поддерживает работу и инте-^ грируется со всеми

основными системами и приложениями, использующими техноло-

гию PKI (Public Key Infrastructure); соответствует большинс тву со-

временных стандар тов API; легко встраивается как в существую-

щие приложения, так и в новые.

Его можно использовать в любых прикладны х программах для

хранения служебной информации разработчиков, персо нальной

информации пользователей, паролей, криптографических ключей и

т. п.

Одного единственного eToken бывает достаточно, чтобы об-

служивать с его помощью различные типы приложений одновре-

менно, поскольку он в состоянии содержать в себе множество ча-

стных ключей и цифровых сертификатов.

При работе на компьютере с помощью устройства eToken поль-

зователь сможет:

■ Осуществлять вход в сеть (аутентификация будет пр оиз-

водиться только в том случае, если была подана заявка на уче т-

ную запись для входа в Windows при помощи eToken)

■ Обеспечивать безопасность своей электронной почты при

наличии сертификата Smartcard User.

■ Добавлять цифровую подпись или дешифровать сообщения

электронной почты (при условии заранее выбранного храняще-

гося на eToken сер тификата).

■ Использовать эффективно eToken наряду с другими при-

ложениями eToken Enterprise.

С помощью eToken Enterprise системные администраторы мо-

гут легко интегрировать eToken в существующие рамки безопас-

ности информационных техноло гий, для обеспечения еще большей

защиты для каждо дневных операций по льзователя, включая:

■ Вхо д в Windows и доступ к корпоративной сети.

■ Вну треннюю и внешнюю электронную почту.

■ Доступ к корпоративным групповым приложениям.

■ Доступ к сайтам интране т и интернет.

С помощью eToken Enterprise доступ пользователя индиви-

дуален, эксклюзивен и безопасен.

eToken можно использовать для хранения сертификатов, сек-

ретной информации и личных ключей для использования в систе-

мах аутентификации для LAN, WAN и VPN. Функциональность

USB позволяе т организациям минимизировать за траты на развер-

тывание системы и максимизировать дружественность системы по

отношению к пользователю без сниже ния степени защищенности.

eToken достаточно гибок, чтобы содержать информацию, тр е-

буемую от большинства продвинутых сис тем цифровой бе -

зопасности, и при этом не требует дополнительных затрат на ин-

тегрирование дорогих считывающих систем. Один единственный

eToken может хранить значительное число персональных ключей,

сертификатов и паролей одновременно, для ис пользования их в

широком наборе приложений.

eToken PRO та кже способен генерировать ключи и осуще-

ствлять операции по шифрованию непосредственно на чипе, ч то

гарантирует непопадание ключей пользователя в среду PC.

eToken может использоваться для значительного набора сред,

USB-совместимых устройств и операционных систем, включая

Windows 2000, Windows NT 4.0, Windows 98 и Windows Millenium.

eToken поддерживает основные стандарты крипто графических API,

включая Microsoft CAPI и PKCS#11, что облегчает интеграцию с

приложениями.

eToken Enterprise, в с вою очередь, - это набор готовых к при-

менению клиентских решений, которые могут быть с легкостью

использованы с учетом различных специфических требований пу-

тем интеграции eToken с имеющимися приложениями.

8.8. Системы биометрической аутентификации [^]

Указанные и многие другие мето ды аутентификации страдаю т

одним недостатком — они, на самом деле, аутентифици-руют не

конкретного субъекта, а лишь фиксируют тот факт, что аутентиф и-

катор субъекта соответствует его идентификато ру. То есть все пе-

речисленные методы не защищены от ком прометации аутентифи-

катора. Биометрические методы иден тификации или аутентифика-

ции свободны от этого не достатка. Как уже отмечалось, биометри-

ческие методы основываются на ана лизе уникальных характери-

стик самого человека.

Биометрия представляет собой методику распознавания и иде н-

тификации людей на основе их индивидуальных и уни кальных

психологических или поведенческих характеристик.

Биометрические свойства включают в себя, в частности, от -

печатки пальцев. Биометрическая идентификация может ис -

пользоваться для предо твращения несанкционированного до ступа

в здания, к банкоматам, настольным и переносным компьютерам,

рабочим станциям, мобильным телефонам, беспроводным устрой-

ствам, компьютерным файлам и базам данных, а также к открытым

и закрытым компьютерным сетям.

Биометрическая защита более эффективна в сравнении с такими

методами, как испо льзование паролей, PIN-кодов, смарт-карт, же-

тонов (tokens) или техноло гии PKI (инфраст-руктура открытых

ключей), поскольку биометрия позволяе т идентифицировать сам о-

го человека, а не устройство. Тради ционные методы защиты не

исключаю т абсолютно возможности по тери или кражи информ а-

ции, вследствие чего она становится доступной незаконным поль-

зователям. Уникальный биометрический идентификатор, каковым

является о тпечаток пальца, - это ключ, который невозможно поте-

рять.

Биометрическая система безопасности позволяет вообще отка-

заться от парольной защиты либо послужить для ее усиле ния, что

очень важно, ведь управление паролями представля ет собой одну

из главных забот служб технической поддержки информационной

безопасности предприятия.

Биометрическая мышь BioLink U-Match Mouse — это стан-

дартная двухкнопочная мышь, в которой реализована мето до логия

сканирования отпечатков пальцев. Передовая оптическая техноло-

гия в сочетании с техно логией сканирования BioLink позволяет

получать изображения высочайшего каче ства. В отличие от других

представленных на рынке устройств вво да типа мышь, BioLink U-

Match Mouse не фиксирует изображение отпечатка пальца, а созда-

ет 500-байтовый защищенный шаблон, который не может быть

преобразован в изображение отпечатка пальца пользова теля. Такая

технология обеспечивает непревзойденный уровень безопасности и

защиты от несанкционированного доступа.

Приложение центр аутентификации BioLink Authentication Cen-

ter - это отличающееся высокой степенью защиты приложение для

обеспечения безопасного доступа к рабочим станциям и регистра-

ции пользователей в системе. Применение си стемы аутентифика-

ции BioLink Authentication Center позволяет сократить число обра-

щений пользователей в службы технической поддержки в связи с

проблемами использования пароля и значительно повысить безо-

пасность своих сетей.

Компания BioLink предс тавила на рынке революционную ли-

нейку серверов биометрической аутентификации Authenteon для

средних и больших сетей, способных производить высокоскорост-

ную аутентификацию по большим базам данных пользователей. В

настоящее время существует очень мало решений, которые позво-

ляли бы проводить «чисто биометрический поиск» по крупным

базам данных биометрических идентификаторов. BioLink была в

числе первых разработчиков уникальных технологий, позволяю-