Садердинов А.А. Информационная безопасность предприятия

Подождите немного. Документ загружается.

• обнаружение модемов;

• тестирование межсетевых экранов и Web\

ce

p

Be

p

0B

j

• создание своих собственных проверок;

• автоматическое обновление базы даннц

х

уязвимоствй* и

компонент системы Internet Scanner через Internet;

• задание степени глубины сканирования;

• интеграция с системами Database Scanty RealSecure, SAFE-

suite Decisions;

• централизованное управление процессом сканирования;

• параллельное сканирование до 128 сетевых устройств и сис-

тем;

• возможность работы по расписанию и из командной строки;

• многоуровневая защита собранной информации;

• использование протокола ODBC;

• мощная система генерации о тчетов;

• различные уровни детализации отчетов;

• поддержка CVE;

• различные форматы отчетов;

• функционирование под управлением операционных си стем

Windows NT и Windows 2000;

• мощная система подсказки;

• простота испо льзования и интуитивно понятный графи ческий

интерфейс;

• невысокие системные требования к программному и ап-

паратному обеспечению.

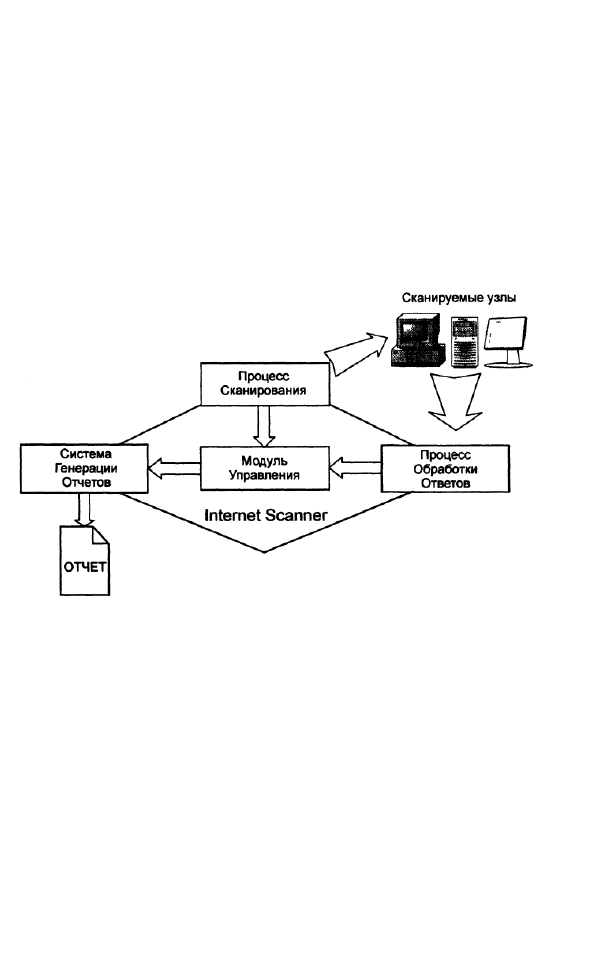

С помощью Internet Scanner достигается постоянная уве-

ренность в том, что в сети отсу тствуют известные уязвимости, бла-

годаря периодическому сканированию функционирующих сетевых

устройств и используемого программного обеспечения. Эти про-

филактические меры позволяют своевременно обнаружить поте н-

циальные уязвимости и устранить их до то го момента, как ими

воспользуются злоумышленники.

Система Internet Scanner выпо лняет серию тестов по обна-

ружению уязвимостей, аналогичных тем, которые применяют зло-

умышленники при осуществлении атаки на корпоратив ные сети.

Сканирование начинается с получения предвари тельной информа-

ции о сканируемой системе, например, раз решенных протоколах и

открытых портах, версии операцион ной системы и т. п., и заканчи-

вается попытками имитации проникновения с, использованием

широко известны х атак, типа «подбор пароля».

Для увеличения скорости проведения анализа защищенно сти

крупной сети могут быть инициированы несколько парал лельных

процессов сканирования. Ответы от сканируемых узлов обрабаты-

ваются, после чего информация об уязвимостях записывается в

специальную базу данных. На основе собран-ной информации сис-

тема генерации отчетов создает отчет, содержащий различные све-

дения в зависимости от выбранной степени детализации.

Достоинства системы Internet Scanner были по праву оценены

более чем 7500 компаниями во всем мире (в том числе и в России),

использующими ее как основной компонент системы обеспечения

сетевой безопасности. Кроме того, система Internet Scanner имеет

множество наград от различных органи заций и журналов, рабо-

тающих в области информационной безопасности.

Рис. 21. Вариант анализа защище нности крупной сети

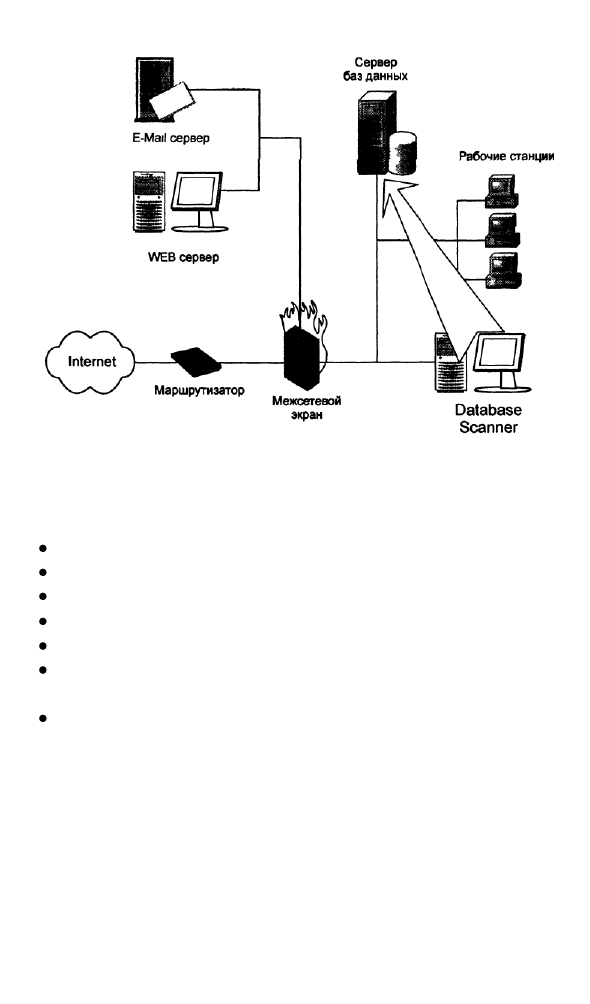

Вариант,размещения Internet Scanner и database scanner

Очень важно для систем анализа защищенности, проводя щих

дистанционный анализ (в частности, для Internet Scanner и Database

Scanner) - их правильное размещение в корпоративной сети. Пра-

вильное понимание того, где стоит размещать систему анализа за-

щищенности позволит потом контро лировать самые важные и кри-

тические ресурсы защищаемой сети. В противном случае не ис-

ключена ситуация, когда вы будете не в состоянии обнаруживать

некоторые уязвимости или же проверки будут блокироваться др у-

гими средствами защи ты. Основное правило при размещении ком-

понентов систем анализа защищенности - располагать их в сегмен-

тах или на узлах с ценными информационными ресурсами.

Сис тема анализа защищенности System Scanner

Система анализа защищенности System Scanner (S2) раз-

работана американской компанией Internet Security Systems, Inc. и

предназначена для обнаружения уязвимостей на уровне опе ра-

ционной системы. Кроме того, система S2, состоящая из несколь-

ких компонентов, проводит анализ защищенности сканируемого

компьютера изнутри, в то время как, например, система Internet

Scanner - снаружи. На основе проведенных тестов система System

Scanner вырабатывает отчеты, содержа щие подробное описание

каждой обнаруженной уязвимости, ее расположение на узлах ко р-

поративной сети и рекомендации по их коррекции или устране-

нию. Еще одно отличие System Scanner от Internet Scanner — воз-

можность устранения обнаруженных проблем.

Помимо обнаружения уязвимостей, система System Scanner по-

зволяет создавать эталонную конфигурацию различных узлов

корпоративной сети и сравнивать текущие конфигурации этих уз-

лов с эталонными значениями. Эталонная конфигурация может

быть создана для пользователей, групп, сервисов и демо нов, фай-

лов и разде ляемых ресурсов. Регулярное применение System Scan-

ner позволяе т всесторонне оценить на безопасность корпоративной

сети изнутри, т. е. с точки зрения внутренних злоумышленников,

являющихся наиболее распространенным источником компьюте р-

ных инцидентов.

Система System Scanner обеспечивает высокий уровень анализа

защищенности за счет проведения всесторонних проверок и сле-

дующих ключевых возможностей:

• большое число проводимых проверок;

• создание своих собственны х проверок;

• автоматическое обновление базы данны х уязвимостей и

компонент системы System Scanner через Internet;

• задание шаблонов для различных групп сканируемых уз лов;

• централизованное управление процессом сканирования;

• ре зервирование консолей управления; параллельное скани-

рование нескольких узлов корпоративной сети;

• централизованное обновление компонентов системы на уда-

ленных узлах;

• создание сценариев для устранения найденны х проблем;

• запуск процесса сканирования и генерации отчетов по рас-

писанию;

• возможность работы из командной строки;

• контроль целостности объектов контролируемого узла;

• многоуровневая защита всей собранной информации;

• интеграция с системами RealSecure и SAFEsuite Decisions;

• реагирование в реальном режиме времени;

Рис 22 Система System Scanner

мощная система генерации отчетов;

различные уровни детализации отчетов;

поддержка CVE;

различные форматы отчетов;

мощная система подсказки;

простота использования и интуитивно понятный гр афи-

ческий интерфейс;

невысокие системные требования к программному и ап-

паратному обеспечению.

Достоинства системы System Scanner™ были по праву оце нены

более чем 7500 компаниями во всем мире (в том числе и в России),

использующими ее как основной компонент системы обеспечения

сетевой безопасности. Кроме того, система System Scanner™ со-

держит обширный список потенциальных уязвимостей операцио н-

ных систем семейства Windows NT, Windows 2000 и Netware, что

выгодно отличает ее от других конкурирующих продуктов.

Система System Scanner обычно выполняет анализ защи-

щенности узла с двух позиций. Во-первых, анализируются на-

стройки операционной системы, которые могут быть испол ьзо-

ваны злоумышленниками для осуществления атаки. А во-вторых,

сканируемая система проверяется на наличие «следов», уже оста в-

ленных злоумышленниками (т. е. система System Scanner может

контролировать целостность заданных файлов и иных защищае-

мых ресурсов).

Для увеличения скорости анализа защищенности крупной сети

могут быть инициированы несколько параллельных про цессов

сканирования. Ответы о т сканируемых узлов обрабатываю тся, по-

сле чего данные об уязвимостях записываются в специальную базу

на основе SQL. Используя собранную информацию система гене-

рации отчетов создает отчет, со держащий различные сведения в

зависимости о т выбранной степе ни детализации.

Варианты применения систем анализа защищенности

Существует несколько типовых вариантов применения систем

анализа защищенности, предлагаемых компанией Internet Security

Systems:

инвентаризация сети;

анализ редко используемых сетевых сервисов;

анализ защищенности рабочих станций;

обнаружение конфигураций «по умолчанию»;

анализ настроек сетевого оборудования;

анализ беспроводны х се тей;

обнаружение модемов;

обнаружение неизвестны х устройств;

анализ настроек межсетевых экранов;

анализ защищенности удаленных офисов;

анализ защищенности Internet-банка или Internet – магази-

на.

Сис тема анализа защищенности Database Scanner

Система анализа защищенности Database Scanner разработана

американской компанией Internet Security Systems, Inc. и предна-

значена для обнаружения уязвимостей связанных с безопасностью

баз данны х, начиная от «слабы х» паролей и несоответствия назана-

ченны х пользователям привилегий и заканчивая неустановленны-

ми обновлениями на ОС, под управлением которой функционирует

СУБД. Встроенная база знаний (Knowledge Base), доступная непо-

средственно из создаваемых отчетов, рекомендует корректиру ю-

щие действия, которые позволяют устранить обнаруженные уяз-

вимости.

Система Database Scanner может быть использована для анализа

защищенности систем управления базами данных (СУБД) Micro-

soft SQL Server, Oracle и Sybase Adaptive Server. Система Database

Scanner реализует ряд проверок, идентифицирующих уязвимости и

иные нарушения политики безопас ности, в том числе и неправиль-

ную конфигурацию, которые могут быть использованы злоумы ш-

ленником для проникно вения в корпоративную сеть.

Процесс анализа защищенности осуществляется дистанционно

и аналогично функционированию системы Internet Scanner, что об-

легчает труд администраторов в территориаль -но-распределенны х

сетях.

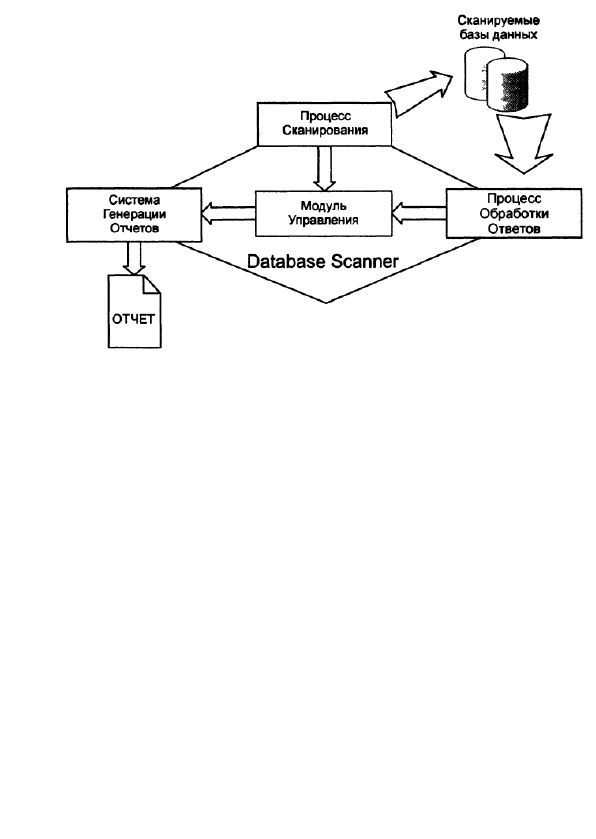

Рис. 23. Система Database Scanner

Отсутствие специальных прощамм-агентов сканируе мых БД

позволяет проводить аодрз защищенное у даленных филиалов и

офисов.

Система Database Scanner обеспечивает высокий уровень ана-

лиза защищенности за счет проведения всесадронних про верок и

следующих ключевых возможностей:

• большое число проводимых проверок;

• анализ и выявление «слабы х» паролей;

• режим проникновения;

• задание шаблонов для различны х серверов баз данных!

• централизованное управление процессом сканирований»

• автоматическое обновление компонентов системы;

• интеграция с системами Internet Scanner и SAFEsuite Deci-

sions;

• параллельное сканирование нескольких серверов баз данны х;

• мощная система генерации отчетов;

• простота использования и интуитивно понятный графи-

ческий интерфейс;

• невысокие системные требования к программному и ап-

паратному обеспечению.

Система Database Scanner функционирует под управлением ОС

Windows NT и Windows 2000 и может быть использована для ана-

лиза защищенности следующих СУБД;

• Oracle 7.3, 8.0.6 и 8.1.7 (для Unix, Windows NT и Windows

2000);

• MS SQL Server 6.5, 7 и 2000 (для Windows NT и Windows

2000);

• Sybase Adaptive Server 11.5, 11.9.2 и 12.0 (для Unix, Windows

NT и Windows 2000).

Регулярное применение Database Scanner позволяет обеспечить

всесторонний «взгляд» на безопасность баз данных сна ружи и из-

нутри, т. е. со стороны как внутренних, так и внеш них злоумыш-

ленников (хакеров). Аналогично другим продуктам компании ISS

система Database Scanner признана и используется многими ком-

паниями во всем мире.

Как правило, с помощью системы Database Scanner выполняется

серия тестов по обнаружению уязвимостей, аналогичных тем, ко-

торые применяют злоумышленники при осуществлении атаки на

системы управления базами данных. Сканирование начинается с

получения предварительной ин формации о сканируемой БД, на-

пример, о разрешенных сете вых протокола х и учетных записях,

версии операционной системы и т. п., и заканчивается попытками

имитации проникновения, с использованием широко известных

атак, типа «подбор пароля».

Для увеличения скорости анализирования нескольких сер веров

с базами данных могут быть инициированы несколько параллел ь-

ных процессов сканирования. Ответы о т сканируе мых СУБД затем

будут обработаны, после чего сведения об уязвимостях записы ва-

ются в специальную базу данны х. На основе собранной информ а-

ции система генерации отчетов создает отчет, содержащий различ-

ные сведения в зависимости от выбранной степени детализации.

Риc. 24. Схема функционирования Database Scanner

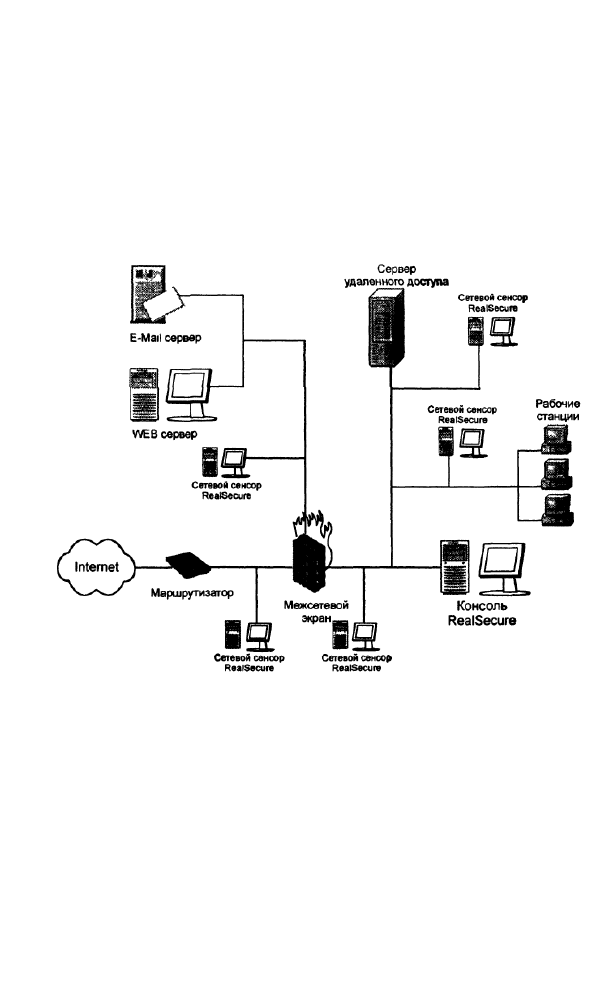

Сетевой сенсор realsecure network sensor

RealSecure Network Sensor — это программное решение, ко-

торое предназначено для установки на выделенный компью тер в

критичном сегменте сети, например, демилитаризован ной зоне или

сегменте финансового департамента. Путем «прослушивания»

сетевого трафика и сопоставления его с базой сигнатур атак се-

тевой сенсор обнаруживает различные нарушения политики безо-

пасности.

RealSecure Network Sensor может обнаруживать атаки в сетях

TCP/IP и SMB/NetBIOS, построенны х на базе Ethernet, Fast

Ethernet, Token Ring и FDDI. Для сетей, построенных на базе Gi-

gabit Ethernet, рекомендуется использовать совместное решение

компаний ISS и TopLayer Networks или сетевой сенсор BlacklCE

Gigabit Sentry.

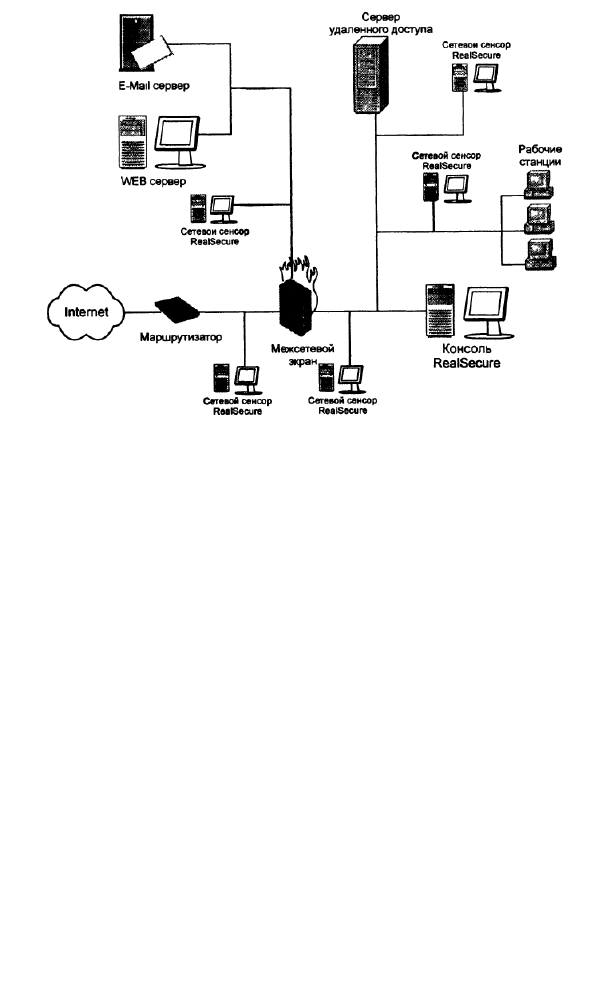

Разнообразие вариантов применения и расположения се тевых

сенсоров существенно расширяет область применения систем об-

наружения атак, вхо дящих в семейства RealSecure и BlacklCE.

Рис. 25. Использование сетевого сенсора RealSecure

Система RealSecure является одним из лучших решений для

защиты корпоративной сети и предоставляет следующие ключевые

возможности*

• большое число распознаваемы х атак;

• создание собственных сигнатур атак;

• дефрагментация сетевого трафика;

• невозможность обнаружения сетевого сенсора и выведе ния

его из строя,

• возможность контроля на одном компьютере нескольких се-

тевых интерфейсов;

• задание шаблонов фильтрации трафика;

« различные схемы управления модулями слежения;

• обновление базы данных сигнатур атак;

• дистанционное обновление ПО сенсоров;

• фильтрация и анализ большого числа сетевых протоколов, в

том числе TCP, UDP и ICMP;

• фильтрация сетевого трафика по протоколу, портам и IP-

адресам отправителя и получателя;

• аварийное завершение соединения с атакующим узлом;

• управление межсетевыми экранами и маршрутиза -торами;

• задание сценариев по обработке атак;

• генерация управляющих SNMP-последовательностей для

управления системами HP OpenView, IBM NetView HTivoliT-

MElO;

• запись атаки для дальнейше го воспроизведения и ана лиза;

• отсутствие требования использования специального ап-

паратного обеспечения;

• интеграция с системами SAFEsuite Decisions и AlarmPoint;

• многоуровневая защита собранной информации; установле-

ние защищенного соединения между компонен-тами система-

ми, а также другими устройствами;

• наличие всеобъемлющей базы данных по всем обнару -

живаемым атакам;

• отсутствие снижения производительности сети;

• мощная система генерации отчетов;

• различные форматы отчетов;

• управление всеми функциями сенсоров из командной стро-

ки;

• мощная система подсказки;

• расширенная регистрация системных событий;

• простота использования и интуитивно понятный графи-

ческий интерфейс;

• невысокие системные требования к программному и ап -

паратному обеспечению.

Варианты установки сетевых сенсоров

Один из наиболее важных аспектов, связанных с применением

систем обнаружения атак - их правильное размещение в корпора-

тивной сети. Понимание того, где стоить размещать компоненты

системы обнаружения атак, позволит контроли ровать самые важ-

ные и критические ресурсы защищаемой сети В противном случае

вы будете не в состоянии обнаруживать некоторые атаки Основное

правило при размещении компонентов систем обнаружения атак -

расположение их в сегментах или на узлах с ценными информаци-

онными ресурсами.

Сенсоры системы обнаружения атак RealSecure и BlacklCE

функционируют на уровне сети и узла Размещение последних не

вызывает никаких вопросов, так как они располагаются в наиболее

важных узлах сети (серверах баз данны х, Web-серверах и т. д.).

Наибольший интерес вызывает установка сете вых сенсоров RealSe-

cure Network Sensor, RealSecure for Nokia и BlacklCE Sentry.