Павликевич М.Й Телекомунікаційні мережі ч2. Мережі ІР

Подождите немного. Документ загружается.

2. Мережі IP.

_______________________________________________________________________________________

___________________________________________________________________________________________________

М. Павликевич. Телекомунікаційні мережі. Навчальний посібник для студентів спеціальності

"Інформаційні мережі зв'язку, 2009.

111

Термін “вектор відстаней” відноситься до класу алгоритмів, які використовують роутери (шлюзи

у термінології TCP/IP) для модифікації роутінгової інформації. Кожен роутер розпочинає роботу із

множиною маршрутів для тих мереж або підмереж, до який він безпосередньо під'єднаний, і,

можливо, із певними додатковими маршрутами до інших мереж або станцій, якщо мережна топологія

така, що протокол роутінгу нездатний коректно створити бажаний роутінг. Цей список міститься у

таблиці роутінгу, де кожен вхід ідентифікує мережу-призначення або станцію і вказує “відстань” до

цієї мережі (станції). Відстань називають метрикою і вона звичайно вимірюється у “стрибках”.

Періодично кожен роутер висилає копію своєї таблиці роутінгу до інших роутерів, з якими

він безпосередньо сполучений. Коли повідомлення поступає до роутера B від роутера A, то B

перевіряє множину призначень, яку він прийняв, і відстані до них. Роутер B модифікує свою таблицю

роутінгу, якщо:

відомий коротший шлях до призначення;

список призначень не містить роутера B;

якщо відстань до призначення, завжди маршрутованого від B до A, змінена.

Цей вид алгоритму простий для впровадження, але має ряд недоліків:

Якщо маршрути швидко змінюються, тобто з’являються нові сполучення або старі зникають,

то топологія роутінгу може не бути стабілізована узгоджено із зміненою топологією мережі,

бо інформація повільно поширюється від одного роутера до іншого і, доки вона поширюється,

то окремі роутери можуть мати некоректну роутінгову інформацію.

Кожен роутер висилає копію цілої своєї таблиці роутінгу до кожного сусіда через регулярні

інтервали часу. Деякі роутери можуть використовувати довші інтервали, щоб уникнути

перевантаження мережі, однак це викликає проблеми, пов’язані з тим, як добре мережа

відповідає на зміни в топології.

Алгоритми “вектор відстаней” вживають лічильник стрибків як метрику, не враховуючи швидкість

зв’язків або їх надійність. Такі алгоритми використають шлях із лічильником стрибків 2, який

проходить через дві низькошвидкісні лінії, замість того, щоб використати шлях із лічильником

стрибків 3, який проходить через три високошвидкісні мережі.

Найбільш складним завданням для алгоритмів “вектор відстаней” є запобігання нестабільності.

Для цього вживають різні розв’язання.

Оголошення стану зв’язку є іншим прикладом повідомлень, які пересилаються між

роутерами. Оголошення стану зв’язку інформують інші роутери про стан зв’язків висилача.

Інформація про зв’язок може також використовуватися для побудови повної картини топології

мережі. Як тільки мережна топологія стає зрозумілою, роутери можуть визначати оптимальні

маршрути до мережних призначень.

Першою альтернативою до схем “вектор відстаней” є клас протоколів, відомих як “стан

зв’язку, першим найкоротший шлях” (Link State, Shortest Path First).

Важливими властивостями цих протоколів роутінгу є такі:

множина фізичних мереж ділиться на певну кількість областей (area);

всі роутери всередині області мають ідентичні бази даних;

кожна база даних роутера описує повну топологію (тобто описує, які роутери під’єднані до

яких мереж) в домені роутінгу; топологія області представлена базою даних, яку називають

базою даних станів зв’язку (Link State Database), яка описує всі зв’язки які має кожен роутер в

області;

кожен роутер використовує свою базу даних для виведення множини оптимальних шляхів до

всіх призначень, з яких він будує свою таблицю роутінгу; алгоритм для визначення

оптимальних шляхів називають алгоритмом “першим найкоротший шлях” (Shortest Path First).

У загальному випадку протокол «стан зв’язку» працює таким чином. Кожен роутер періодично

висилає опис своїх сполучень (стан своїх зв’язків) до своїх сусідів (роутери є сусідами, якщо вони

сполучені із тою самою мережею). Цей опис, який називають оголошенням станів зв’язку (Link State

Advertisement - LSA), включає сконфігуровану вартість сполучення. LSA поширюється в домені

роутінгу. Кожен роутер у домені обслуговує ідентичну зсинхронізовану копію бази даних, складену

із цієї інформації про стан зв’язків. Ця база даних описує як топологію домену роутінгу і маршрути

до мереж поза доменом, так і маршрути до мереж в інших автономних системах (доменах). Кожен

2. Мережі IP.

_______________________________________________________________________________________

___________________________________________________________________________________________________

М. Павликевич. Телекомунікаційні мережі. Навчальний посібник для студентів спеціальності

"Інформаційні мережі зв'язку, 2009.

112

роутер виконує алгоритм у своїй топологічній базі даних, отримуючи дерево найкоротших шляхів.

Це дерево найкоротших шляхів містить найкоротший шлях до кожного роутера і до мережі, досяжної

для цього роутера. Значення вартості до призначення і наступний стрибок для пересилання

данограми отримуються із дерева найкоротших шляхів і вживаються для побудови таблиці роутінгу

роутера.

Протоколи “стан зв’язку”, порівняно із протоколами “вектор відстаней”, висилають модифікації

тоді, коли вони є новими, і можуть висилати регулярні модифікації у спосіб, визначений сусідніми

роутерами, до яких зв’язок активний. Більш важливо, що інформація, якою обмінюються, є стан

зв’язків роутера, а не вміст таблиці роутінгу. Це значить, що алгоритми “стан зв’язку”

використовують менше мережних ресурсів, ніж їх відповідники “вектор відстаней”, особливо коли

роутінг складний або автономна система велика. Вони, однак, вимагають значних обсягів обчислень.

У результаті користувачі отримують швидші відповіді на події в мережі, швидшу збіжність

маршрутів і доступ до більш сучасних мережних послуг.

6.5.2.2.

Метрики

Таблиці роутінгу містять інформацію, вживану комутаційним програмним забезпеченням для

вибору найкращого шляху. Однак як будуються таблиці роутінгу? Яку особливу інформацію вони

містять? Як алгоритми роутінгу визначають переваги одного маршруту перед іншими?

Алгоритми роутінгу можуть використовувати різні метрики для визначення найкращого

маршруту. Складні алгоритми роутінгу можуть базувати вибір маршруту на багатьох метриках,

поєднуючи їх в одну гібридну метрику. Застосовуються всі з вказаних нижче метрик:

довжина шляху;

надійність;

затримка;

ширина смуги;

завантаженість;

вартість комунікації.

Довжина шляху. Це найбільш поширена метрика роутінгу. Окремі протоколи роутінгу

дозволяють мережному адміністратору приписувати довільну вартість кожному мережному зв’язку.

У цьому випадку довжина шляху дорівнює сумі вартостей, пов’язаних із проходженням кожного

зв’язку. Інші протоколи роутінгу визначають лічильник стрибків як метрику, яка визначає кількість

переходів через пристрої для об’єднання мереж (такі як роутери), які повинен здійснити пакет на

маршруті від джерела до призначення.

Надійність у сенсі алгоритмів роутінгу відноситься до надійності (звичайно описаної через

коефіцієнт помилкових бітів) кожного мережного зв’язку. Окремі мережні зв’язки можуть

відмовляти частіше за інші. При відмові певні мережні зв’язки можуть бути відновлені простіше або

швидше від інших. Будь-який коефіцієнт надійності може бути врахований при призначенні

коефіцієнтів надійності. Коефіцієнти надійності звичайно приписують мережним зв’язкам мережні

адміністратори. Звичайно це довільні числові значення.

Затримка при роутінгу відноситься до інтервалу часу, що вимагається для переміщення пакету

від джерела до призначення через об’єднання мереж. Затримка залежить від багатьох факторів,

включно із шириною смуги проміжних мережних зв’язків, черг на портах кожного роутера вздовж

шляху, перевантаження мережі на всіх проміжних мережних зв’язках, а також від фізичної відстані,

яку треба подолати. Оскільки це конгломерат окремих важливих величин, затримка є поширеною і

широко вживаною метрикою.

Ширина смуги відноситься до наявної ємності зв’язку щодо трафіку. Якщо інші фактори

еквівалентні, то 10-мегабітний зв’язок через Ethernet переважає 64-кілобітну виділену лінію. Хоч

ширина смуги є мірою максимальної пропускної здатності зв’язку, однак маршрути через зв’язок із

більшою шириною смуги не обов’язково кращі від маршрутів через повільніші зв’язки. Якщо,

наприклад, швидший зв’язок більш зайнятий,то реальний час, потрібний для пересилання пакету до

призначення, може бути більший, ніж при пересиланні через повільніший зв’язок.

Завантаженість стосується до ступеня зайнятості мережних ресурсів (таких, як роутери).

Завантаженість може бути обчислена для різних шляхів включно з використанням центральних

2. Мережі IP.

_______________________________________________________________________________________

___________________________________________________________________________________________________

М. Павликевич. Телекомунікаційні мережі. Навчальний посібник для студентів спеціальності

"Інформаційні мережі зв'язку, 2009.

113

процесорів і обробкою кількості пакетів за секунду. Неперервний моніторінг таких параметрів сам

може інтенсивно споживати ресурси.

Вартість комунікації є іншою важливою метрикою. Окремі компанії можуть не турбуватися

цими характеристиками настільки, наскільки вони піклуються про операційні витрати. Навіть якщо

затримка у лінії більша, вони можуть висилати пакети через власні лінії замість публічних, якщо

використання останніх коштує більше.

6.5.3. Протокол роутінгової інформації (RIP)

Протокол роутінгової інформації (Routing Information Protocol - RIP) – це протокол роутінгу,

початково опрацьований фірмою Xerox і використаний у системі протоколів Xerox Network Systems

(XNS). RIP діє сумісно із операційною системою UNIX та системою Transmission Control

Protocol/Internet Protocol (TCP/IP) та пристосований виробниками персональних комп’ютерів для

застосування у їх мережних продуктах. RIP є основою для протоколів маршрутування AppleTalk,

Novell, 3Com, Ungermann-Bass і Banyan.

Існують дві версії протоколу RIP. Версія 1 (RIPv1 або RIP-1) – це широко вживаний протокол,

який, проте, має численні обмеження. Версія 2 (RIPv2 або RIP-2) – це вдосконалена версія,

опрацьована для подолання обмежень RIPv1, але із викокою степінню сумісності з RIPv1. Звичайно

позначення RIP відносять до версії 1.

RIP є стандартним протоколом із статусом вибіркового (elective). Він описаний у RFC 1058 і

звичайно впроваджується за допомогою програми (daemon) routed (читається “route D”). RIP також

підтримується програмами gated (читається “gate D”).

RIP є безпосереднім впровадженням роутінгу “вектор відстаней” для локальних мереж.

Комунікація RIP використовує UDP як транспортний протокол з номером порта 520 як порта

призначення. RIP оперує в одному з двох режимів: активному (який звичайно вживається роутерами)

і пасивному (звичайно вживається станціями). Відмінності між ними пояснені нижче. Повідомлення

RIP висилаються в данограмах UDP і кожна данограма містить до 25 повідомлень.

6.5.3.1.

Формат таблиці роутінгу

Кожен вхід в таблиці роутінгу RIP забезпечує різноманітну інформацію, включно із

остаточним призначенням, наступним стрибком на шляху до цього призначення і метрикою. Метрика

визначає відстань у кількості стрибків до призначення. У таблиці роутінгу наявна також інша

інформація, включно із різними таймерами, пов’язаними з маршрутом. Типова таблиця роутінгу RIP

наведена в табл. .

Таблиця. Типовий вигляд таблиці роутінгу RIP

Призначенн

я

Наступний

стрибок

Відстань

Таймери

Прапорці

Мережа

A

Роут

ер 1

3

t

1

, t

2

, t

3

x,

y

Мережа

B

Роут

ер 2

5

t

1

, t

2

, t

3

x, y

Мережа

C

Роут

ер 1

2

t

1

, t

2

, t

3

x, y

…

…

…

…

…

…

…

…

…

…

RIP підтримує тільки найкращий маршрут до призначення. Коли нова інформація забезпечує

кращий маршрут, то ця інформація заміщає стару. Зміни мережної топології можуть викликати зміни

маршрутів, наприклад, новий маршрут стає кращим для конкретного призначення. Коли мережна

топологія змінюється, то це відображається в повідомленнях про модифікацію роутінгу. Наприклад,

коли роутер виявляє відмову сполучення або роутера, то він перераховує свої маршрути і висилає

повідомлення про модифікацію роутінгу. Кожен роутер, який приймає ці повідомлення, вносить

зміни у свої таблиці та поширює інформацію про зміни.

2. Мережі IP.

_______________________________________________________________________________________

___________________________________________________________________________________________________

М. Павликевич. Телекомунікаційні мережі. Навчальний посібник для студентів спеціальності

"Інформаційні мережі зв'язку, 2009.

114

6.5.3.2.

Формат пакету RIPv1 для IP-застосувань

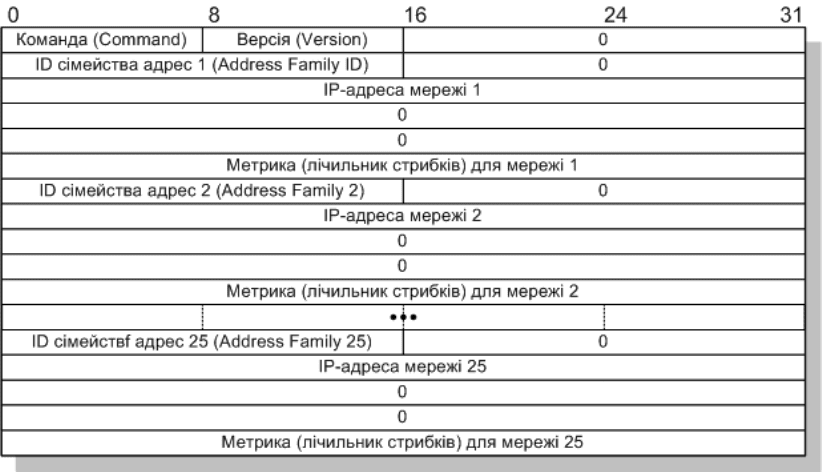

Рис. 6.22 показує формат RIP-пакету версії 1 (RIPv1) для IP-реалізації, як це визначено RFC

1058 для IP-мереж в Internet. Інші варіанти RIP містять незначні відмінності у форматах і/або назвах

полів, але базовий алгоритм роутінгу залишається незмінним.

Рис. 6.22. Формат пакету RIP.

Поля RIP-пакету мають такі значення:

Команда (command) – позначає, чи пакет є запитом, чи відповіддю (1 – запит, 2 – відповідь).

Команда-запит запитує систему-відповідач про вислання всієї або частини її таблиці роутінгу.

Призначення, від якого очікується відповідь, вказане далі в пакеті. Команда-відповідь є реплікою

на запит або, частіше, добровільною регулярною модифікацією роутінгу. У пакет-відповідь

система-відповідач включає всю або частину своєї таблиці роутінгу. Регулярні повідомлення про

модифікацію роутінгу включають цілу таблицю роутінгу.

Номер версії (version number) – визначає номер реалізованої версії RIP (для RIPv1 –це 1). При

можливості багатьох реалізацій RIP в об’єднанні мереж це поле застосовується для сигналізації

про різні, можливо несумісні реалізації.

Ідентифікатор сімейства адрес (Address family identifier) – наступне поле після 16-бітового поля,

заповненого нулями, яке визначає конкретне сімейство адрес, яке використовується. Для Internet

це звичайно сімейство IP-адрес (значення ідентифікатора дорівнює 2), однак можуть бути

представлені також інші типи мереж.

IP-адреса мережі k (IP-address k) – слідує за іншим полем, заповненим нулями. Для Internet-

реалізацій це поле звичайно містить IP-адресу k-ї мережі, до якої скероване повідомлення.

Метрика (metric) – слідує за двома 32-бітовими полями, заповненими нулями, і визначає лічильник

стрибків. Лічильник стрибків для безпосередньо під’єднаного інтерфейсу дорівнює 1, а кожен

проміжний роутер збільшує значення лічильника на 1 до максимального значення 15; значення

лічильника 16 позначає відсутністьмаршруту до призначення.

В одному RIP-пакеті може міститися до 25 наборів полів від ідентифікатора сімейства адрес до поля

метрики, тобто до 25 повідомлень для різних призначень. При 25 маршрутах повідомлення має

довжину 2520+4=504 байти, що відповідає максимальній довжині повідомлення у 512-байтовій

данограмі UDP. Для переносу інформації від великих таблиць роутінгу використовуються

багаточастинні RIP-пакети.

Подібно до інших протоколів роутінгу, RIP використовує певні таймери для регулювання

своїх параметрів:

Таймер модифікації RIP-роутінгу t

1

у загальному випадку встановлюється на 30 с, тобто

кожен роутер може вислати повну копію своєї таблиці роутінгу до всіх сусідів кожних 30 секунд.

2. Мережі IP.

_______________________________________________________________________________________

___________________________________________________________________________________________________

М. Павликевич. Телекомунікаційні мережі. Навчальний посібник для студентів спеціальності

"Інформаційні мережі зв'язку, 2009.

115

Таймер нечинного маршруту t

2

визначає, скільки часу повинно минути до того, коли роутер,

який обслуговує певний маршрут, сприйме маршрут як недійсний. Типове початкове значення для

цього таймера дорівнює 90 с. Коли маршрут позначений як нечинний, то сусіди повідомляються про

цей факт. Це повідомлення повинне з’явитися перед вичерпанням таймера вилучення маршруту t

3

.

Коли таймер вилучення маршруту t

3

вичерпується, то маршрут видаляється із таблиці

роутінгу. Типове початкове значення для цього таймера дорівнює 270 с.

6.5.3.3.

Основні операції

При старті протокол RIP висилає повідомлення до всіх сусідів (через UDP-порт 520), запитуючи про

копії таблиць роутінгу сусідів. Це повідомлення є запитом (команда=1) із сімейством адрес 0 та

метрикою 16. Сусідні роутери відповідаютьпересиланням копій своїх таблиць роутінгу.

Коли RIP працює в активному режимі, він висилає всю свою таблицю роутінгу або її частину до всіх

сусідніх роутерів (через широкомовні повідомлення або висилаючи їх через зв’язки “пункт-пункт”).

Це здійснюється кожних 30 с. Таблиця роутінгу висилається як відповідь (команда=2, навіть коли не

було запиту).

Коли RIP виявляє зміну метрики, він повідомляє про це інші роутери.

Коли RIP приймає відповідь, контролюється правильність повідомлення і локальна таблиця роутінгу

при потребі модифікується. Для покращення характеристик і надійності RIP визначає, що як тільки

роутер (або станція) отримав маршрут від іншого роутера, то він повинен зберігати цей маршрут,

доки не отримає кращий (із строго меншою вартістю). Це запобігає коливаннм маршрутів між двома

або більше шляхами з однаковою вартістю.

Коли роутер прийняв запит, інший ніж для отримання повної таблиці, то відповідь на цей запит

повертається із метрикою для кожного входу, встановленою на значення із локальної таблиці

роутінгу. Якщо такий маршрут відсутній в локальній таблиці, то метрика встановлюється рівною 16.

Маршрути RIP, отримані від інших роутерів, стають нечинними, якщо вони не будуть повторно

оголошені протягом 180 с (6 циклів широкомовних повідомлень RIP. Коли маршрут стає нечинним,

то його метрика встановлюється рівною 16 (невизначена), нечинність маршруту повідомляється

сусідам даного роутера і після наступних 60 с маршрут видаляється із локальної таблиці роутінгу.

6.5.3.4.

Обмеження протоколу RIPv1

Протокол RIPv1 має такі особливі обмеження:

Максимальне значення метрики дорівнює 16, що означає недосяжність мережі. Тому RIP є

неадекватним протоколом для великих мереж, тобто таких, де лічильник стрибків може

перевищувати значення 15.

RIPv1 не підтримує мережні маски змінної довжини. У повідомленнях RIPv1 нема параметра,

який визначав би мережну маску, пов’язану з IP-адресою.

RIPv1 не має властивостей для того, щоб модифікації таблиць роутінгу походили від

авторизованих роутерів. Він не є захищеним протоколом.

RIPv1 використовує тільки фіксовані метрики для порівняння альтернативних маршрутів. Він

непридатний у ситуаціях, коли маршрути повинні бути змінені на підставі параметрів реального

часу, таких як виміряна затримка, надійність або завантаженість.

Протокол залежить від підрахунку до безмежності при розв’язанні певних непридатних ситуацій.

Як описано раніше, розв’язання петель може вимагати великого часу (якщо частота модифікацій

обмежена) або більшої ширини смуги (якщо модифікації пересилаються при виявленні змін). При

збільшенні області роутінгу нестабільність алгоритму “вектор відстаней” при змінах топології

виявляється все більше. RIP визначає механізми для мінімізації проблеми підрахунку до

безмежності (що описане нижче), що дозволяє застосовувати RIP у більших областях роутінгу,

але існує можливість, що цей протокол може бути нездатний вирішити це завдання. Не існує

визначеної верхньої межі, але практичний максимальний розмір області роутінгу залежить від

частоти змін у топології, її деталей і визначається максимальним прийнятним часом для

стабілізації роутінгу.

Стабільність. RIP визначає ряд характеристик, які вводяться для того, щоб його операції були

більш стабільними при швидких змінах топології мережі. Вони включають обмеження лічильника

стрибків, закріплення, розділення горизонту і заборону зворотніх модифікацій.

2. Мережі IP.

_______________________________________________________________________________________

___________________________________________________________________________________________________

М. Павликевич. Телекомунікаційні мережі. Навчальний посібник для студентів спеціальності

"Інформаційні мережі зв'язку, 2009.

116

Обмеження лічильника стрибків. RIP обмежує максимальне значення лічильника стрибків до 15.

Кожне призначення, яке потребує понад 15 стрибків, позначається як недосяжне. Це максимальне

значення лічильника стрибків дуже обмежує використання RIP у великих об’єднаннях мереж, але

запобігає проблемі, відомій як підрахунок до безмежності при появі петель роутінгу. Проблема

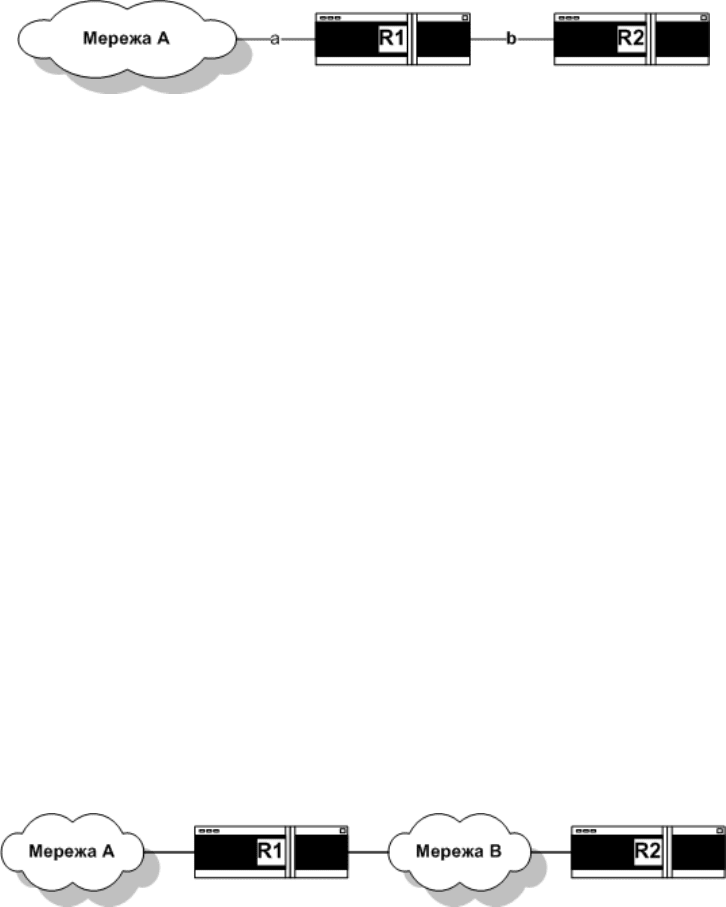

підрахунку до безмежності ілюстрована на рис. 6.23.

Рис. 6.23. Проблема підрахунку до безмежності.

Розглянемо випадок, коли зв’язок a між роутером 1 та мережею A відмовив. Роутер R1

перевіряє свою інформацію і встановлює, що роутер R2 має сполучення із одним стрибком до мережі

A. Оскільки R1 знає, що він безпосередньо сполучений із R2, то R1 інформує про двострибковий

шляхдо мережі A і починає маршрутувати весь трафік до мережі A через R2. Це створює петлю

роутінгу, бо R2 бачить, що R1 може з’єднатися із мережею A через два стрибки і модифікує вхід у

власній таблиці роутінгу так, що він вказує на тристрибковий шлях до мережі A. Цей процес може

продовжуватися в петлі роутінгу до безмежності або доки не досягнеться зовнішнє граничне

обмеження. Таким зовнішнім обмеженням є максимальне значення лічильника стрибків. При

перевищення значення 15 маршрут позначається як недосяжний, а потім видаляється із таблиці.

Закріплення. Закріплення використовується для запобігання регулярним модифікаційним

повідомленням від недоречних поновлень маршрутів, які стали невірними. Коли маршрут

переривається, то сусідні роутери виявляють це, обчислюють нові маршрути і пересилають свої

повідомлення про модифікацію роутінгу, щоб проінформувати сусідів про зміни маршрутів. Ця

діяльність викликає хвилю модифікацій роутінгу, яка просочується через мережу. Модифікації

осягають довільний мережний пристрій не миттєво. Тому можливо, що пристрій, який повинен бути

інформований про відмову в мережі, продовжує висилати регулярні повідомлення (відзначаючи, що

маршрут, який вже фактично перервався, залишається дійсним) до пристрою, який вже повідомлений

про відмову маршруту. У цьому випадку останній пристрій знову продовжує повідомляти некоректну

інформацію про роутінг.

Закріплення (hold-down) повідомляє роутери про утримання на певний період часу від будь-

яких змін, які могли б вплинути на недавно видалені маршрути. Період закріплення звичайно

обчислюється так, щоб він був більшим від часу, необхідного для модифікації цілої мережі у зв’язку

із зміною роутінгу. Закріплення запобігає виникненню проблеми підрахунку до безмежності.

Розділення горизонту. Розділення горизонту випливає з факту непридатності пересилання

інформації щодо маршруту в напрямку, зворотньому до того, звідки вона прийшла. Наприклад,

розглянемо рис. 6.24.

Рис. 6.24. Розділення горизонту.

Правило розділення горизонту допомагає запобігти виникненню петлі роутінгу мвж двома

вузлами. Наприклад, розглянемо випадок, коли зв’язок через інтерфейс R1 до мережі A перерваний.

Без розділення горизонту R2 продовжує інформувати R1, що R2 може пересилати інформацію до

мережі A через R1. Якщо R1 не має достатнього інтелектуального забезпечення, то він може тепер

спийняти маршрут від R2 як альтернативний до його перерваного безпосереднього зв’язку,

викликавши цим появу петлі роутінгу. Хоч закріплення може запобігти цьому, однак розділення

горизонту забезпечує додаткову стабільність алгоритму.

Заборона зворотніх модифікацій. Якщо розділення горизонту може запобігти виникненню

петлі роутінгу між суміжними роутерами, то заборона зворотніх модифікацій (poison reverse updates)

введена для виключення довгих петель роутінгу. Ідея полягає в збільшенні метрики, яка вказує на

петлі роутінгу. Такі модифікаційні повідомлення висилаються для вилучення таких маршрутів і

закріплення цього.

2. Мережі IP.

_______________________________________________________________________________________

___________________________________________________________________________________________________

М. Павликевич. Телекомунікаційні мережі. Навчальний посібник для студентів спеціальності

"Інформаційні мережі зв'язку, 2009.

117

Розділення горизонту із забороною зворотніх модифікацій. Як вказано вище, проблема

підрахунку до безмежності обумовлена тим фактом, що роутери A і C втягнені у взаємний обман.

Кожен роутер вважає, що він здатний досягнути роутер D через другий. Цьому можна запобігти через

більш дбайливе ставлення до того, яка інформація висилається. Зокрема, ніколи не варто вимагати

досяжності мережі призначення через сусіда, від якого отриманий маршрут (тобто не

використовувати зворотні маршрути). Схема розділення горизонту із забороною зворотніх

модифікацій включає маршрути у модифікації, які висилаються до роутера, від якого ці маршрути

були отримані, але встановлює їх метрику на безмежність. Якщо два роутери мають маршрути, які

вказують роутери один на одного, то оголошення зворотніх маршрутів з метрикою 16 негайно

перериває маршрутну петлю. Якщо зворотні маршрути просто не оголошуються (цю схему

називають простим розділенням горизонту), то помилкові маршрути можуть бути вилучені через

очікування на блокування за часом (timeout). Заборона зворотніх модифікацій має недолік: вона

збільшує обсяг повідомлень роутінгу.

Модифікації із зовнішнім запуском. Розділення горизонту із забороною зворотніх

модифікацій може запобігти виникненню будь-якої петлі роутінгу , яка включає тільки два роутери.

Однак, все ще можлива схема, коли три роутери втягнені у взаємний обман. Наприклад, роутер A

може вважати, що він має маршрут через роутер B, B через C і C через A. Ця ситуація не може бути

розв’язана з використанням розділення горизонту. Така петля може бути розв’язана тільки тоді, коли

метрика досягне значення “безмежність” і мережа або станція використають це, оголосивши про

недосяжність. Модифікації із зовнішнім запуском повинні прискорити цю збіжність. Коли роутери

змінюють метрику для маршрутів, то вимагається, щоб вони негайно висилали модифікаційні

повідомлення, навіть коли ще не наступив момент висилання регулярного повідомлення. Протокол

RIP визначає малий час затримки в межах 1..5 секунд з метою уникнення надлишкового мережного

трафіку, викликаного модифікаціями із зовнішнім запуском.

6.5.3.5.

Формат пакету RIPv2

RIPv2 – це проект стандартного протоколу із статусом опційного. Він описаний у RFC 1723.

RIPv2 розширює можливості RIPv1. Він менш потужний, ніж інші відповідні протоколи IGP,

наприклад, OSPF або IS-IS, однак має переваги – простоту впровадження і менший обсяг службової

інформації. RIPv2 опрацьований із наміром заміщення RIPv1 у мережах малого або середнього

розміру, коли застосовується поділ на підмережі (subnetting) або на надмережі (supernetting),

зокрема при застосуванні безкласового роутінгу (CIDR). RIPv2 може співпрацювати з RIPv1. Формат

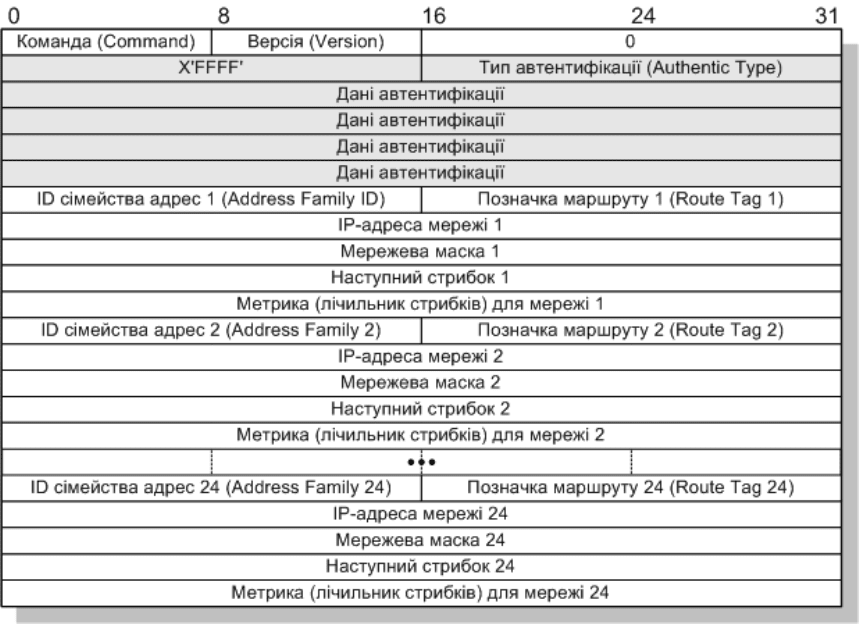

RIP-повідомлень для версії 2 розширений у порівнянні з версією 1, як це показано на 3.56, за рахунок

використання полів, зарезервованих (заповнених нулями) для RIPv1.

Перший вхід у повідомленнях може бути автентифікаційним входом, як показано на рисунку,

або бути маршрутом, як у повідомленнях RIPv1. Якщо перший вхід автентфікаційний, то в

повідомлення можуть бути включені до 24 маршрутів, в іншому випадку їх може бути до 25.

Значення полів у повідомленні RIPv2 аналогічні до таких у RIPv1, за вийнятком наступних:

Номер версії (version number) – дорівнює 2; інформує роутери, які підтримують RIPv1 про те, що

вони повинні ігнорувати поля пакету, які для RIPv1 заповнені нулями.

Ідентифікатор сімейства адрес (Address family identifier) – може дорівнювати X’FFFF’ тільки для

першого входу і позначає, що цей вхід – автентифікаційний.

Тип автентифікації (Autentification Type) – визначає, як повинні використовуватися наступні 16

байтів. Якщо тип автентифікації дорівнює 0, то це означає відсутність автентифікації, а тип

автентифікації 2 означає, що наступні 4 поля містять дані пароля.

Дані автентифікації (Authentification Data) – пароль, який має довжину до 16 байтів, містить

звичайний текст у коді ASCII, вирівняний вліво і доповнений (при потребі) нулями коду ASCII

(X’00’).

Перший від у повідомленнях може бути автентифікаційним входом, як показано на рисунку,

або бути маршрутом, як у повідомленнях RIPv1. Якщо перший вхід автентфікаційний, то в

повідомлення можуть бути включені до 24 маршрутів, в іншому випадку їх може бути до 25.

Значення полів у повідомленні RIPv2 аналогічні до таких у RIPv1, за вийнятком наступних:

Номер версії (version number) – дорівнює 2; інформує роутери, які підтримують RIPv1 про те,

що вони повинні ігнорувати поля пакету, які для RIPv1 заповнені нулями.

2. Мережі IP.

_______________________________________________________________________________________

___________________________________________________________________________________________________

М. Павликевич. Телекомунікаційні мережі. Навчальний посібник для студентів спеціальності

"Інформаційні мережі зв'язку, 2009.

118

Рис. 6.25. Формат пакету RIPv2.

Ідентифікатор сімейства адрес (Address family identifier) – може дорівнювати X’FFFF’ тільки

для першого входу і позначає, що цей вхід – автентифікаційний.

Тип автентифікації (Autentification Type) – визначає, як повинні використовуватися наступні

16 байтів. Якщо тип автентифікації дорівнює 0, то це означає відсутність автентифікації, а тип

автентифікації 2 означає, що наступні 4 поля містять дані пароля.

Дані автентифікації (Authentification Data) – пароль, який має довжину до 16 байтів, містить

звичайний текст у коді ASCII, вирівняний вліво і доповнений (при потребі) нулями коду ASCII

(X’00’).

Позначка маршруту (Route Tag) – поле, впроваджене для комунікаційної інформації про

джерело роутінгової інформації для взаємодії між RIP та іншими протоколами роутінгу.

Впровадження RIPv2 повинні зберігати це поле, однак RIPv2 не визначає, як воно використовується

далі.

Мережна маска (Subnet Mask) – пов’язана із підмережею, яка відноситься до даного входу.

Наступний стрибок (Next Hop) – рекомендація щодо наступного стрибка, який може

використати роутер для висилання данограми до підмережі або станції, вказаної у даному вході.

Для забезпечення взаємодії з RIPv1 документ RFC 1723 визначає такі обмеження на інформацію,

яку висилають роутери RIPv2 для роутерів RIPv1:

інформація, внутрішня відносно однієї мережі, ніколи не повинна оголошуватися в іншій

мережі;

інформація щодо більш специфічної підмережі не може оголошуватися, якщо роутери RIPv1

розглядають її як маршрут до станції;

маршрути до надмереж не повинні оголошуватися, якщо вони можуть бути неправильно

інтерпретовані роутерами RIPv1.

RIPv2 також використовує багатоадресність замість широкомовності, що зменшує завантаженість

станцій, які не читають повідомлень RIPv2. Ця опція може бути сконфігурована для кожного

інтерфейсу для оптимізації використання властивостей RIPv2 у змішаних мережних середовищах (із

використанням RIPv1 і RIPv2).

2. Мережі IP.

_______________________________________________________________________________________

___________________________________________________________________________________________________

М. Павликевич. Телекомунікаційні мережі. Навчальний посібник для студентів спеціальності

"Інформаційні мережі зв'язку, 2009.

119

6.5.4. Протокол OSPF

Метрики типу послуг (Type of Service metrics) – у кожному типі оголошень стану зв’язку можуть бути

оголошені різні метрики для кожного типу послуг IP (Type of Service – TOS). Метрика для TOS 0,

завжди повинна бути визначена; якщо це не так, то ці метрики приймаються рівними метриці,

визначеній для TOS 0.

Протокол Open Shortest Path First – OSPF (“відкритий - першим найкоротший шлях”) – це

протокол роутінгу, опрацьований у 1991 році для IP-протоколу робочою групою внутрішніх

шлюзових протоколів (Interior Gateway Protocol - IGP) IETF. Протокол OSPF створений внаслідок

потреби у впровадженні високофункціонального внутрішнього шлюзового протоколу для сімейства

протоколів TCP/IP. Він базується на технології станів зв’язків, відмінній від алгоритмів, базованих на

векторі Беллмана-Форда (вектор відстаней), які вживаються в таких протоколах, як RIP. Протокол

OSPF впровадив нові концепції, такі як автентифікація модифікацій маршрутів, підмережеві маски

змінної довжини (VLSM), агрегування маршрутів тощо. OSPF використовується в Internet та інших

великих об’єднаннях мереж, оскільки протокол RIP нездатний обслуговувати великі неоднорідні

(гетерогенні) мережі.

Як випливає із його назви, OSPF має дві основні особливості. Перша полягає в тому, що

протокол є відкритим, тобто спеціфікації актуальної версії 2 загальнодоступні та опубліковані в

документі RFC 2328. Другою принциповою особливістю є те, що цей протокол базується на

алгоритмі shortest path first (SPF), запропонованому Дійкстрою (Dijkstra).

Протокол OSPF - це внутрішній роутінговий протокол (IGP), але він спроектований для

взаємодії із придатним зовнішнім протоколом роутінгу, наприклад, з BGP. OSPF значно складніший

від RIP. Більша складність OSPF обумовлена тим, що топологічні бази даних ідентичні для всіх

роутерів всередині області. Оскільки база даних є основою для всіх рішень щодо роутінгу, то коли

роутери мають незалежні бази даних, то вони не можуть приймати взаємно протиречиві рішення.

OSPF здійснює комунікацію через протокол IP.

6.5.4.1.

Порівняння протоколів OSPF та RIP

Швидке зростання мереж привело до того, що застосування протоколу RIP стало обмеженим

його властивостями:

RIP обмежений 15 стрибками. Мережа на відстані понад 15 стрибків розглядається як

недосяжна.

RIP-1 не обслуговує підмережеві маски змінної довжини.

Періодичне широкомовне поширення повних таблиць роутінгу потребує великих ширин

смуги.

RIP збігається повільніше, ніж OSPF, і у великих мережах час збіжності має порядок хвилин.

Це обумовлює порушення цілісності роутінгу.

RIP не використовує понять мережної затримки і вартості сполучення. Шлях з найменшою

кількістю стрибків завжди має перевагу, навіть коли довший шлях має вищу перепускну

здатність і меншу затримку.

Мережі з протоколом RIP є плоскими (неієрархічними). Тут відсутні концепції областей і їх

меж. Це обмежує використання агрегування і сумаризації маршрутів, що зменшує

ефективність мережі.

Певні вдосконалення, впроваджені у версії RIP-2 (VLSM, автентифікація і модифікація маршрутів з

груповою адресацією) не привели до значного вдосконалення протоколу, бо обмеження лічильника

стрибків і повільна збіжність залишилися суттєвими недоліками у великих і складних мережах.

З іншого боку, OSPF має такі властивості:

OSPF не має обмежень лічильника стрибків.

Розумне використання VLSM дуже корисне для раціонального виділення IP-адрес.

OSPF використовує групове пересилання IP для пересилання модивікацій станів зв’язку. Це

потребує менше ресурсів роутерів, які не переглядають пакети OSPF. Також модифікації

пересилаються тільки при змінах маршрутів, а не періодично, що уможливлює краще

використання наявної ширини смуги.

2. Мережі IP.

_______________________________________________________________________________________

___________________________________________________________________________________________________

М. Павликевич. Телекомунікаційні мережі. Навчальний посібник для студентів спеціальності

"Інформаційні мережі зв'язку, 2009.

120

OSPF збігається краще від RIP, бо зміни маршрутів пересилаються за потребою, а не

періодично.

OSPF дозволяє краще збалансування навантаження в мережі.

OSPF дозволяє логічну організацію мережі, бо роутери поділені за областями. Це дозволяє

обмежити вибухове зростання модифікацій станів зв’язку у цілій мережі. Це також забезпечує

механізм агрегування маршрутів і вилучення непотрібного поширення інформації про

підмережі.

OSPF дозволяє автентифікацію роутінгу шляхом використання різних методів автентифікації

паролів.

OSPF дозволяє пересилання і позначання зовнішніх маршрутів, внесених в автономну

систему. Це зберігає сліди зовнішніх маршрутів, внесених зовнішніми протоколами, такими

як BGP.

Вказані властивості OSPF можуть призводити до більшої складності в конфігуруванні та

налагодженні мереж OSPF. Адміністратори мереж, звиклі до простоти RIP, змушені до засвоєння

значних обсягів нової інформації, щоб працювати в мережах OSPF.

6.5.4.2.

Стани зв’язків

OSPF – це протокол стану зв’язків (link-state protocol). Поняття «зв’язок» слід трактувати як

те, що існує для інтерфейсу роутера. Стан зв’язків є описом цього інтерфейсу і його сполучень з

сусідніми роутерами. Опис інтерфейсу включає, наприклад, IP-адресу інтерфейсу, маску, тип мережі,

під’єднаної до нього, роутери, під’єднані до цієї мережі, і тому подібне. Множина всіх таких станів

зв’язків може утворювати базу даних станів зв’язків. Коли роутери OSPF нагромадять інформацію

про стан зв’язків, то вони застосовують алгоритм SPF для обчислення найкоротшого шляху до

кожного вузла.

Інтерфейс (Interface) – сполучення між роутером та одною із під’єднаних до нього мереж. Кожен

інтерфейс має інформацію стану, пов’язану з ним, яка використовується підпорядкованими

протоколами нижчих рівнів, а також самим протоколо OSPF. Короткий опис кожного стану

наведений нижче:

Зупинений (down) – інтерфейс недоступний. Це початковий стан інтерфейсу.

Зворотна петля (loopback) – інтерфейс роутера, замкнений на нього ж. Не може вживатися

для регулярного трафіку даних.

Очікування (waiting) – роутер має труднощі із визначенням призначеного роутера або

резервного призначеного роутера.

Пункт-пункт (point-to-point) – інтерфейс є мережею пункт-пункт або віртуальним зв’язком.

Роутер формує суміжність з роутером на іншому кінці.

DR – це призначений роутер.

Інший призначений роутер (DR Other) – це інтерфейс до мережі з багатьма доступами,

однак цей роутер не є ані призначеним роутером, ані резервним призначеним роутером.

Резерв (Backup) – це резервний призначений роутер. Він стає призначеним роутером, якщо

актуальний призначений роутер відмовив.

Мережа з багатьма доступами (Multiaccess Network) – фізична мережа, яка підтримує зв’єязки із

багатьма роутерами. Кожна пара роутерів у такій мережі вважається здатної до прямої комунікації.

OSPF запитує про оголошення стану зв’язків (Link State Advertisement - LSA) всі інші роутери

всередині тієї самої ієрархічної області. До LSA включена інформація про під’єднані інтерфейси,

використані метрики та інші змінні. Як протокол роутінгу з використанням стану зв’язків, OSPF

відрізняється від RIP та IGRP, які є протоколами з використанням метрики “вектор відстаней”.

Роутери, які вживають алгоритм “вектор відстаней”, висилають цілу таблицю роутінгу або її частину

у повідомленнях модифікації роутінгу, але тільки до своїх безпосередніх сусідів.