Мельников Д.А. Лекция №20: Основные угрозы информационной безопасности в ИТС. Понятие архитектуры безопасности ИТС. Архитектура безопасности ЭМВОС

Подождите немного. Документ загружается.

Лекция

Лекция

№

№

20:

20:

Основные

Основные

угрозы

угрозы

информационной

информационной

безопасности

безопасности

в

в

ИТС

ИТС

.

.

Понятие

Понятие

архитектуры

архитектуры

безопасности

безопасности

ИТС

ИТС

.

.

Архитектура

Архитектура

безопасности

безопасности

ЭМВОС

ЭМВОС

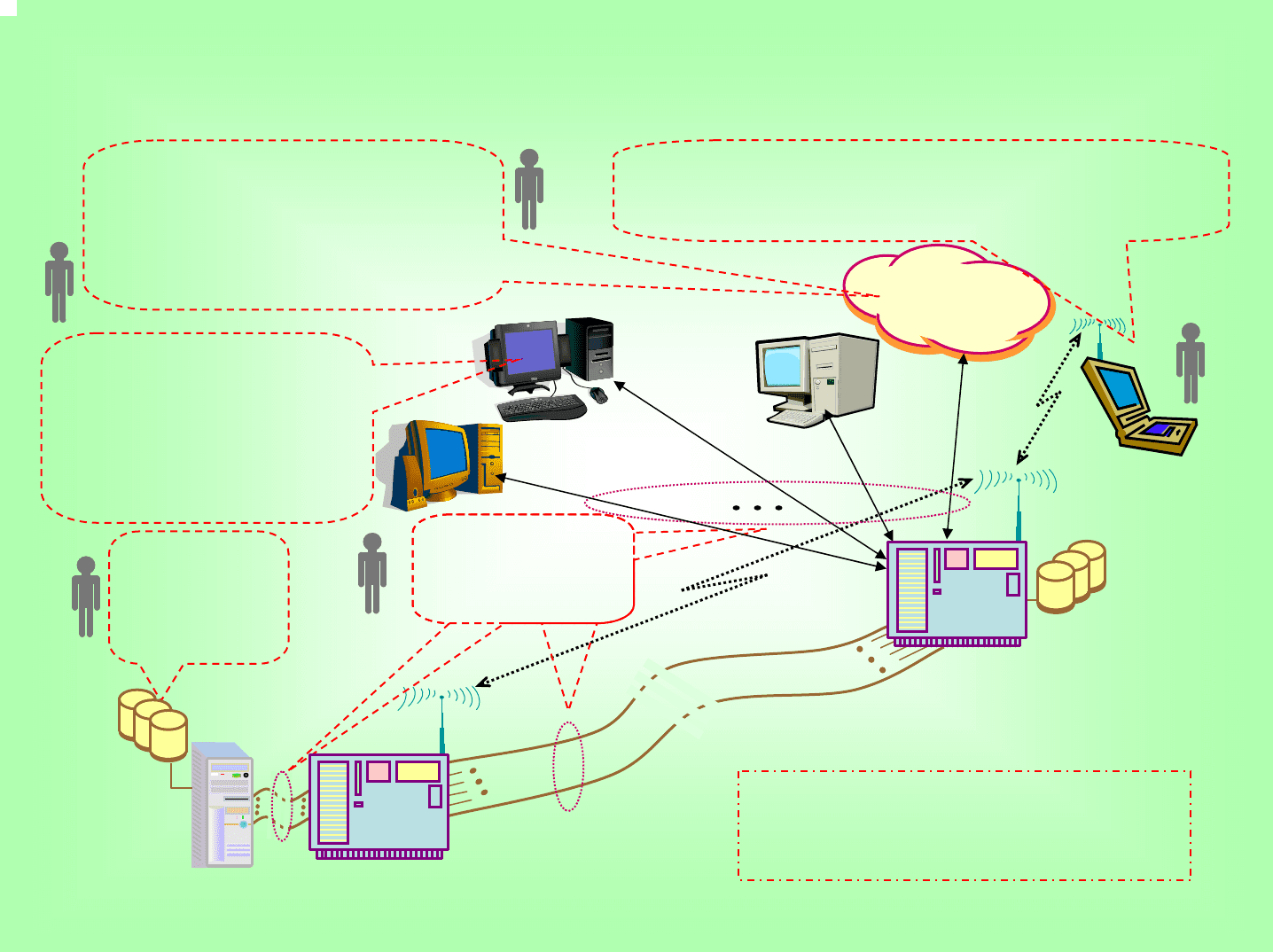

Специалисты, занимающиеся проблемой

информационной безопасности в Internet, определили

четыре вида последствий угроз: вскрытие, обман,

разрушение, захват (узурпация). Последствием

воздействия угроз является нарушение безопасности

системы ИТС (рис.20.1). Рассмотрим эти последствия

угроз, а также перечень и сущность различных видов

угрожающих воздействий, которые являются причинами

дискредитации системы безопасности ИТС. (Угрожающие

действия, являющиеся следствием случайных событий

(природных явлений) обозначены “*”.)

Специалисты, занимающиеся проблемой

информационной безопасности в Internet, определили

четыре вида последствий угроз: вскрытие, обман,

разрушение, захват (узурпация). Последствием

воздействия угроз является нарушение безопасности

системы ИТС (рис.20.1). Рассмотрим эти последствия

угроз, а также перечень и сущность различных видов

угрожающих воздействий, которые являются причинами

дискредитации системы безопасности ИТС. (Угрожающие

действия, являющиеся следствием случайных событий

(природных явлений) обозначены “*”.)

Лекция

Лекция

№

№

20:

20:

Основные

Основные

угрозы

угрозы

информационной

информационной

безопасности

безопасности

в

в

ИТС

ИТС

.

.

Понятие

Понятие

архитектуры

архитектуры

безопасности

безопасности

ИТС

ИТС

.

.

Архитектура

Архитектура

безопасности

безопасности

ЭМВОС

ЭМВОС

Рис.20.1,а. Модель возможных источников угроз ИБ ИТС

Рис.20.1,а. Модель возможных источников угроз ИБ ИТС

ВРЕДОНОСНОЕ

ВРЕДОНОСНОЕ

ПРОГРАММНОЕ

ПРОГРАММНОЕ

ОБСПЕЧЕНИЕ

ОБСПЕЧЕНИЕ

Попытки

Попытки

преодолеть

преодолеть

защиту

защиту

,

,

управление

управление

доступом

доступом

,

,

идентификация

идентификация

пользователей

пользователей

,

,

управление

управление

ограничениями

ограничениями

ЛВС

ПРОЦЕССОР

СИСТЕМНЫЙ

СИСТЕМНЫЙ

ПРОГРАММИСТ

ПРОГРАММИСТ

Нарушает

Нарушает

защиту

защиту

ПО

ПО

,

,

обеспечивает

обеспечивает

себе

себе

право

право

входа

входа

в

в

систему

систему

,

,

выявляет

выявляет

механизмы

механизмы

защиты

защиты

БД

Радио-

терминал

Радиоперехват

Радиоперехват

,

,

радиоконтроль

радиоконтроль

,

,

радиопомехи

радиопомехи

ЦЕНТР

АВТОМАТИЧЕСКОЙ

КОММУТАЦИИ

Удаленный

терминал

ОПЕРАТОР

ОПЕРАТОР

Может

Может

заменить

заменить

защищенный

защищенный

монитор

монитор

на

на

незащищенный

незащищенный

,

,

выявляет

выявляет

механизмы

механизмы

защиты

защиты

ПОЛЬЗОВАТЕЛЬ

ПОЛЬЗОВАТЕЛЬ

Идентификация

Идентификация

,

,

подтверждение

подтверждение

подлинности

подлинности

,

,

искусная

искусная

модификация

модификация

ПО

ПО

ЛИНИИ СВЯЗИ

ЛИНИИ РАДИОСВЯЗИ

Лекция

Лекция

№

№

20:

20:

Основные

Основные

угрозы

угрозы

информационной

информационной

безопасности

безопасности

в

в

ИТС

ИТС

.

.

Понятие

Понятие

архитектуры

архитектуры

безопасности

безопасности

ИТС

ИТС

.

.

Архитектура

Архитектура

безопасности

безопасности

ЭМВОС

ЭМВОС

Рис.20.1,б. Модель возможных источников угроз ИБ ИТС

Рис.20.1,б. Модель возможных источников угроз ИБ ИТС

ЛВС

ПРОЦЕССОР

БД

Радио-

терминал

ЦЕНТР

АВТОМАТИЧЕСКОЙ

КОММУТАЦИИ

ЛИНИИ РАДИОСВЯЗИ

ЛИНИИ СВЯЗИ

ИНЖЕНЕР

ИНЖЕНЕР

ПО

ПО

ЭКСПЛУАТАЦИИ

ЭКСПЛУАТАЦИИ

Нарушает

Нарушает

защиту

защиту

технических

технических

средств

средств

,

,

использует

использует

служебные

служебные

программы

программы

для

для

доступа

доступа

к

к

файлам

файлам

и

и

входа

входа

в

в

систему

систему

Отводы

Отводы

,

,

перехват

перехват

,

,

излучения

излучения

ВРЕДОНОСНАЯ

ВРЕДОНОСНАЯ

АППАРАТУРА

АППАРАТУРА

Вторжение

Вторжение

в

в

линию

линию

связи

связи

,

,

взаимовлияние

взаимовлияние

линий

линий

связи

связи

ФАЙЛЫ

ФАЙЛЫ

Кража

Кража

,

,

копирование

копирование

,

,

НСД

НСД

РАДИОДОСТУП

РАДИОДОСТУП

Попытка

Попытка

несанкционированного

несанкционированного

радиодоступа

радиодоступа

в

в

систему

систему

,

,

преодоление

преодоление

защиты

защиты

Удаленный

терминал

ДОСТУП

ДОСТУП

Попытка

Попытка

получить

получить

копию

копию

,

,

неточности

неточности

,

,

вызванные

вызванные

действиями

действиями

пользователей

пользователей

с

с

низким

низким

уровнем

уровнем

полномочий

полномочий

Лекция

Лекция

№

№

20:

20:

Основные

Основные

угрозы

угрозы

информационной

информационной

безопасности

безопасности

в

в

ИТС

ИТС

.

.

Понятие

Понятие

архитектуры

архитектуры

безопасности

безопасности

ИТС

ИТС

.

.

Архитектура

Архитектура

безопасности

безопасности

ЭМВОС

ЭМВОС

Последствием воздействия угрозы является

нарушение безопасности сети или системы.

Оно может быть четырех видов:

вскрытие (disclosure), обман (deception),

разрушение (disruption), захват/узурпация

(usurpation ).

Последствием воздействия угрозы является

нарушение безопасности сети или системы.

Оно может быть четырех видов:

вскрытие

(

(

disclosure

disclosure

)

), обман

(

(

deception

deception

)

),

разрушение

(

(

disruption

disruption

)

), захват/узурпация

(

(

usurpation

usurpation ).

Лекция

Лекция

№

№

20:

20:

Основные

Основные

угрозы

угрозы

информационной

информационной

безопасности

безопасности

в

в

ИТС

ИТС

.

.

Понятие

Понятие

архитектуры

архитектуры

безопасности

безопасности

ИТС

ИТС

.

.

Архитектура

Архитектура

безопасности

безопасности

ЭМВОС

ЭМВОС

I. “(Несанкционированное, unauthorized)

Вскрытие”:

Обстоятельство или событие,

посредством которого субъект

получил доступ к охраняемым

данным (например,

конфиденциальным), не имеющий на

самом деле прав доступа к ним.

Следующие угрожающие действия могут

cтать причиной несанкционированного

вскрытия:

I. “(Несанкционированное,

unauthorized

unauthorized

)

Вскрытие”:

Обстоятельство или событие,

посредством которого субъект

получил доступ к охраняемым

данным (например,

конфиденциальным), не имеющий на

самом деле прав доступа к ним.

Следующие угрожающие действия могут

cтать причиной несанкционированного

вскрытия:

Лекция

Лекция

№

№

20:

20:

Основные

Основные

угрозы

угрозы

информационной

информационной

безопасности

безопасности

в

в

ИТС

ИТС

.

.

Понятие

Понятие

архитектуры

архитектуры

безопасности

безопасности

ИТС

ИТС

.

.

Архитектура

Архитектура

безопасности

безопасности

ЭМВОС

ЭМВОС

1.1. “Разоблачение”(exposure):

Угрожающее действие,

посредством которого

охраняемые данные стали

доступны непосредственно

субъекту, не имеющему на это

право.

Оно включает:

1.1. “Разоблачение”(

exposure

exposure

):

Угрожающее действие,

посредством которого

охраняемые данные стали

доступны непосредственно

субъекту, не имеющему на это

право.

Оно включает:

Лекция

Лекция

№

№

20:

20:

Основные

Основные

угрозы

угрозы

информационной

информационной

безопасности

безопасности

в

в

ИТС

ИТС

.

.

Понятие

Понятие

архитектуры

архитектуры

безопасности

безопасности

ИТС

ИТС

.

.

Архитектура

Архитектура

безопасности

безопасности

ЭМВОС

ЭМВОС

1.1.1. “Преднамеренное разоблачение”

(deliberate exposure):

Умышленный допуск к охраняемым

данным субъекта, не имеющему на это

право.

1.1.1. “Преднамеренное разоблачение”

(deliberate exposure):

Умышленный допуск к охраняемым

данным субъекта, не имеющему на это

право.

(Данный вид угрожающего воздействия основан на

недобросовестности правомочного субъекта, который в

корыстных или иных преступных целях позволил другому

субъекту, не имеющему на это право, стать обладателем

охраняемых данных. Отрицательный эффект человеческого

фактора. Борьба с такими нарушениями предполагает

проведение специальных организационно-технических

мероприятий по прогнозированию и выявлению “изгоев”.)

(Данный вид угрожающего воздействия основан на

недобросовестности правомочного субъекта, который в

корыстных или иных преступных целях позволил другому

субъекту, не имеющему на это право, стать обладателем

охраняемых данных. Отрицательный эффект человеческого

фактора. Борьба с такими нарушениями предполагает

проведение специальных организационно-технических

мероприятий по прогнозированию и выявлению “изгоев”.)

Лекция

Лекция

№

№

20:

20:

Основные

Основные

угрозы

угрозы

информационной

информационной

безопасности

безопасности

в

в

ИТС

ИТС

.

.

Понятие

Понятие

архитектуры

архитектуры

безопасности

безопасности

ИТС

ИТС

.

.

Архитектура

Архитектура

безопасности

безопасности

ЭМВОС

ЭМВОС

1.1.2. “Просмотр остатка данных”

(scavenging): Исследование доступных

данных, оставшихся в системе, сцелью

получения несанкционированного знания

охраняемых данных.

1.1.2. “Просмотр остатка данных”

(scavenging): Исследование доступных

данных, оставшихся в системе, сцелью

получения несанкционированного знания

охраняемых данных.

(Данный вид угрожающего воздействия основан на свойствах

программного обеспечения по уничтожению ненужных данных

(файлов), когда при уничтожении охраняемых данных

модифицируется только наименование файла, каталога или

подкаталога, в котором они хранились. Вданномслучае

возможны два пути решения этой проблемы: 1. хранение данных

в зашифрованном виде (уничтожение зашифрованных данных); 2.

применение специальной программы по модификации не только

заголовка файла, каталога или подкаталога, но и всех

уничтожаемых данных.)

(Данный вид угрожающего воздействия основан на свойствах

программного обеспечения по уничтожению ненужных данных

(файлов), когда при уничтожении охраняемых данных

модифицируется только наименование файла, каталога или

подкаталога, в котором они хранились. Вданномслучае

возможны два пути решения этой проблемы: 1. хранение данных

в зашифрованном виде (уничтожение зашифрованных данных); 2.

применение специальной программы по модификации не только

заголовка файла, каталога или подкаталога, но и всех

уничтожаемых данных.)

Лекция

Лекция

№

№

20:

20:

Основные

Основные

угрозы

угрозы

информационной

информационной

безопасности

безопасности

в

в

ИТС

ИТС

.

.

Понятие

Понятие

архитектуры

архитектуры

безопасности

безопасности

ИТС

ИТС

.

.

Архитектура

Архитектура

безопасности

безопасности

ЭМВОС

ЭМВОС

1.1.3. “Ошибка человека”(human error):

Действие или бездействие человека,

которое неумышленно повлекло за собой

несанкционированное знание

субъектом охраняемых данных.

1.1.3. “Ошибка человека”(human error):

Действие или бездействие человека,

которое неумышленно повлекло за собой

несанкционированное знание

субъектом охраняемых данных.

(Этот источник угрозы связан с деятельностью

правомочного субъекта (человеческий фактор). Он имеет

вероятностную сущность и не является преднамеренным

действием (бездействием). В таких случаях сама система

должна предусматривать дополнительные

(интеллектуальные) меры защиты от такого рода

ошибок.)

(Этот источник угрозы связан с деятельностью

правомочного субъекта (человеческий фактор). Он имеет

вероятностную сущность и не является преднамеренным

действием (бездействием). В таких случаях сама система

должна предусматривать дополнительные

(интеллектуальные) меры защиты от такого рода

ошибок.)

Лекция

Лекция

№

№

20:

20:

Основные

Основные

угрозы

угрозы

информационной

информационной

безопасности

безопасности

в

в

ИТС

ИТС

.

.

Понятие

Понятие

архитектуры

архитектуры

безопасности

безопасности

ИТС

ИТС

.

.

Архитектура

Архитектура

безопасности

безопасности

ЭМВОС

ЭМВОС

1.1.4. “Аппаратно-программная ошибка”

(hardware/software error): Ошибка системы,

которая повлекла за собой

несанкционированное знание субъектом

охраняемых данных.

1.1.4. “Аппаратно-программная ошибка”

(hardware/software error): Ошибка системы,

которая повлекла за собой

несанкционированное знание субъектом

охраняемых данных.

(Этот вид ошибок связан с нештатными ситуациями в

аппаратно-программных устройствах, которые могут

иметь случайную природу или быть преднамеренным

воздействием под видом случайности. Для

предотвращения пагубных последствий от такого рода

воздействий система должна автоматически прекращать

свое функционирование (остановка всех системных и

прикладных процессов) и переходить в режим

“ожидания”.)

(Этот вид ошибок связан с нештатными ситуациями в

аппаратно-программных устройствах, которые могут

иметь случайную природу или быть преднамеренным

воздействием под видом случайности. Для

предотвращения пагубных последствий от такого рода

воздействий система должна автоматически прекращать

свое функционирование (остановка всех системных и

прикладных процессов) и переходить в режим

“ожидания”.)