Глава 10. Информационная безопасность

Подождите немного. Документ загружается.

Информатика, 10 класс К.Ю. Поляков, А.П. Шестаков, Е.А. Еремин

http://kpolyakov.narod.ru

16.04.2010

Глава10. Информационнаябезопасность

10.1. Основныепонятия

Зависимостьсовременныхорганизацийоткомпьютерныхтехнологийсталанастолькосиль‐

ной, что вывод из строя компьютерной сети или программного обеспечения может остановить

работу предприятия.Чтобыэтогонепроизошло, нужно соблюдать правила информационной

безопасности.

Преждевсего,взащитенуждаетсягосударственнаяивоеннаятайна,коммерческаятайна,юриди‐

ческаятайна, врачебнаятайна.Необходимозащищатьличнуюинформацию:паспортныеданные,

данные о банковских счетах, логины и пароли на сайтах,атакжелюбуюинформация, которую

можноиспользоватьдляшантажа,вымогательстваит.п.

Конечно,невозможнозащититьсяотлюбыхпотерь,поэтомузадачасостоитвтом,чтобыис‐

ключитьименнонедопустимыйущерб.Сточкизренияэкономики,средствазащитынедолжны

стоитьбольше,чемвозможныепотери.

Защитаинформации–этомеры,направленныенато,чтобынепотерятьинформацию,не

допуститьееискажения,атакженедопустить,чтобыкнейполучилидоступлюди,неимеющиена

этоправа.Врезультатенужнообеспечить

• доступностьинформации–возможностьполученияинформациизаприемлемоевремя;

• целостность(отсутствиеискажений)информации

;

• конфиденциальностьинформации(недоступностьдляпосторонних).

Доступность информациинарушается,например,когдаоборудованиевыходитизстроя,

или веб‐сайт не отвечает на запросы пользователей в результате массовой атаки вредоносных

программчерезИнтернет.

Нарушенияцелостностиинформации–этокражаилиискажениеинформации,например,

подделкасообщенийэлектроннойпочтыидругихцифровыхдокументов.

Конфиденциальностьнарушается,когдаинформациястановитсяизвестнойтемлюдям,ко‐

торыенедолжныонейзнать(происходитперехватсекретнойинформации).

В компьютерных сетях защищенность информации снижается в сравнении с отдельным

компьютером,потомучто

• всетиработаетмногопользователей,ихсоставменяется;

• естьвозможностьнезаконногоподключенияксети;

• существуютуязвимостивсетевомпрограммномобеспечении;

• возможныатакивзломщиковивредоносныхпрограммчерезсеть.

ВРоссии вопросы,связанные сзащитой информации, регулирует закон «Об информации,

информационныхтехнологияхиозащитеинформации».

Техническиесредствазащитыинформации–этозамки,решеткинаокнах,системысигна‐

лизации и видеонаблюдения,другиеустройства, которые блокируют возможные каналы утечки

информацииилипозволяютихобнаружить.

Программныесредстваобеспечиваютдоступкданнымпопаролю,шифрованиеинформа‐

ции,удалениевременныхфайлов,защитуотвредоносныхпрограммидр.

Организационныесредствавключают

Информационнаябезопасность—этозащищенностьинформацииотлюбыхдействий,врезуль‐

татекоторыхинформацияможетбытьискаженаилиутеряна,авладельцамилипользователям

информациинанесеннедопустимыйущерб.

Информатика, 10 класс К.Ю. Поляков, А.П. Шестаков, Е.А. Еремин

http://kpolyakov.narod.ru

16.04.2010

• распределениепомещенийипрокладкулинийсвязитакимобразом,чтобызлоумышленнику

былосложнодонихдобраться;

• политикубезопасностиорганизации.

Сервера,какправило,находятсявотдельном(охраняемом)помещенииидоступнытолькоадми‐

нистраторамсети. Важнаяинформация должна периодическикопироватьсяна резервныеноси‐

тели(дискиилимагнитную ленту),чтобысохранитьеевслучаесбоев. Обычныесотрудники(не

администраторы)

• имеютправодоступатолькоктемданным,которыеимнужныдляработы;

• неимеютправаустанавливатьпрограммноеобеспечение;

• развмесяцдолжныменятьпароли.

Самоеслабоезвенолюбойсистемызащиты–эточеловек.Некоторыепользователимогут

записыватьпаролинавидномместе(чтобынезабыть)ипередаватьихдругим,приэтомвозмож‐

ностьнезаконногодоступакинформациизначительновозрастает.Поэтомуоченьважнообучить

пользователейосноваминформационнойбезопасности.

Большинствоутечекинформациисвязанос«инсайдерами»(англ.inside–внутри)–недоб‐

росовестными сотрудниками,работающимивфирме. Известны случаи утечки закрытой инфор‐

мации не через ответственных сотрудников

, а через секретарей,уборщицидругоговспомога‐

тельного персонала.Поэтомуниодинчеловекнедолжениметьвозможностипричинитьнепо‐

правимыйвред (водиночкууничтожить,украстьилиизменитьданные,вывестиизстрояобору‐

дование).

1. Чтотакоеинформационнаябезопасность?

2. Чтовходитвпонятие«защитаинформации»?

3. Накакиегруппыделятсясредствазащитыинформации?

4. Какиемерыбезопасностиобычноприменяютсяворганизациях?

5. Почемуприобъединениикомпьютероввсетьбезопасностьснижается?

6. Ктотакие«инсайдеры»?

10.2. Вредоносныепрограммы

10.2.1. Чтотакоекомпьютерныйвирус?

Компьютерный вирус –этопрограмма, способная создавать свои копии (необязательно совпа‐

дающиесоригиналом)ивнедрятьихвфайлыисистемныеобластикомпьютера.Приэтомко‐

пиимогутраспространятьсядальше.

Какследуетизэтогоопределения,основнаячертакомпьютерноговируса–этоспособностьрас‐

пространятьсяпризапуске.

Вирус–этоодинизтиповвредоносныхпрограмм.Однакооченьчастовирусаминазывают

любыевредоносныепрограммы(англ.malware).

Зачемпишуттакиепрограммы?Во‐первых,сихпомощьюможнополучитьуправлениеком‐

пьютеромпользователяииспользоватьеговсвоихцелях.Например,череззараженныйкомпью‐

Вредоносные программы —этопрограммы,предназначенныедлянезаконногодоступакин‐

формации,дляскрытогоиспользованиякомпьютераилидлянарушенияработыкомпьютераи

компьютерныхсетей.

?

Вопросыизадачи

Информатика, 10 класс К.Ю. Поляков, А.П. Шестаков, Е.А. Еремин

http://kpolyakov.narod.ru

16.04.2010

терзлоумышленникможетвзламыватьсайты и переводитьна свой счет незаконнополученные

деньги.Некоторыепрограммыблокируюткомпьютеридляпродолженияработытребуютотпра‐

витьплатноеSMS‐сообщение.

Зараженныекомпьютеры, подключенные ксети Интернет,могутобъединятьсявсетьспе‐

циальноготипа–ботнет(отангл.robot–роботиnetwork–сеть).Такаясетьчастосостоитизсо‐

тентысячкомпьютеров,обладающихвсуммеогромнойвычислительноймощностью.Покоманде

«хозяина»ботнетможеторганизоватьатакунакакой‐тосайт.Врезультатеогромногоколичества

запросов сервер не справляется с нагрузкой, сайт становится недоступен,ибизнесменынесут

большиеденежныепотери.ТакаяатаканазываетсяDoS‐атакой

1

(англ.DoS=DenialofS ervice,отказ

вобслуживании).Крометого,ботнетымогутиспользоватьсядляподборапаролей,рассылкиспа‐

ма(рекламныхэлектронныхсообщений)идругойнезаконнойдеятельности.

Во‐вторых,некоторыевредоносныепрограммыпредназначеныдляшпионажа–передачи

поИнтернетусекретнойинформациисвашегокомпьютера:паролейдоступаксайтам,почтовым

ящикам,учетнымзаписямвсоциальныхсетях,банковскимсчетамиэлектроннымплатежнымсис‐

темам.Врезультатетакихкражпользователитеряютнетолькоданные,ноиденьги.

В‐третьих,иногдавирусыпишутсярадисамоутвержденияпрограммистами,которыепока‐

ким‐топричинамнесмоглиприменитьсвоизнаниядлясозданияполезногоПО.Такиепрограммы

нарушаютнормальнуюработукомпьютера:времяотвремениперезагружаютего,вызываютсбои

вработеоперационнойсистемыиприкладныхпрограмм,уничтожаютданные.

Наконец,существуютвирусы,написанныерадишутки.Онинепортятданные,ноприводятк

появлениюзвуковыхилизрительныхэффектов(проигрываниемелодии;искажениеизображения

наэкране;кнопки,убегающиеоткурсораит.п.).

Созданиеираспространениекомпьютерныхвирусовивредоносныхпрограмм

–этоуголов‐

ныепреступление,котороепредусматривает(вособотяжкихслучаях)наказаниедо7летлише‐

ниясвободы(УголовныйкодексРФ,статья273).

Признакизаражениявирусом:

• замедлениеработыкомпьютера;

• уменьшениеобъемасвободнойоперативнойпамяти;

• зависание,перезагрузкаилиблокировкакомпьютера;

• ошибкиприработеОСилиприкладныхпрограмм;

• изменениедлиныфайлов, появлениеновыхфайлов(втомчисле«скрытых»);

• рассылкасообщенийпоэлектроннойпочтебезведомаавтора.

Поэтомувирусызаражаютнелюбыеданные,атолькопрограммныйкод,которыйможетвыпол‐

няться.Например:

• исполняемыепрограммы(срасширениями.exe,.com);

• загрузочныесекторадисков;

• пакетныекомандныефайлы(.bat);

• драйверыустройств;

• библиотеки динамической загрузки (.dll),функцииизкоторыхвызываются из прикладных

программ;

1

Здесьречьидет, строгоговоря,ораспределеннойDoS‐атаке(англ.DDoS=DistributedDoS),котораяпрово‐

дитсясразусомногихкомпьютеров.

Длятого,чтобывируссмогвыполнитькакие‐тодействия,ондолженоказатьсявпамятиввиде

программногокодаиполучитьуправлениекомпьютером.

Информатика, 10 класс К.Ю. Поляков, А.П. Шестаков, Е.А. Еремин

http://kpolyakov.narod.ru

16.04.2010

• документы,которыемогутсодержатьмакросы–небольшиепрограммы,выполняющиесяпри

нажатиинаклавишииливыборепунктаменю;например,макросынередкоиспользуютсяв

документахпакетаMicrosoftOffice;

• веб‐страницы(внихможновнедритьпрограмму‐скрипт,котораявыполнитсяприпросмотре

страницынакомпьютерепользователя).

Вотличиеоткодапрограмм,файлысданными(например,тексты, рисунки,звуковыеиви‐

деофайлы)толькообрабатываются,ноневыполняются,поэтомузаложенныйвнихкодникогда

недолженполучитьуправлениекомпьютером. Однако из‐за ошибок в программном обеспече‐

нииможетслучитьсятак,чтоспециальноподобранныенекорректныеданныевызовутсбойпро‐

граммы обработки и выполнение вредоносного кода

2

.Такимобразом, существует некоторый

шанс,чтовредоноснаяпрограмма,«зашитая»врисунокиливидеофайл,все‐такизапустится.

Сейчас существуют два основных источника заражения вредоносными программами –

флэш‐дискиикомпьютерныесети.Компьютерможетбытьзараженпри:

• запускезараженногофайла;

• загрузкесзараженногоCD(DVD)‐дискаилифлэш‐диска;

• автозапускезараженногоCD(DVD)‐дискаилифлэш‐диска(вирусавтоматическизапускаетсяиз

файлаautorun.infвкорневомкаталогедиска);

• открытиизараженногодокументасмакросами;

• открытиисообщенияэлектроннойпочтысвирусомилизапускезараженнойпрограммы,полу‐

ченнойвприложенииксообщению;

• открытиивеб‐страницысвирусом;

• установкеактивногосодержимогодляпросмотравеб‐страницы.

Крометого,естьвирусы‐черви,которыераспространяютсяпокомпьютернымсетямбезучастия

человека.Онимогутзаразитькомпьютердажетогда,когдапользовательнесделалникаких

ошибочныхдействий.

10.2.2. Типывредоносныхпрограмм

Квредоноснымпрограммамотносятсякомпьютерныевирусы,черви,троянскиепрограммы

идр.По«средеобитания»обычновыделяютследующиетипывирусов:

• файловые–внедряютсявисполняемыефайлы,системныебиблиотекиит.п.;

• загрузочные–внедряютсявзагрузочныйсектордискаиливглавнуюзагрузочнуюзаписьвин‐

честера(англ.MBR =Master BootRecord);опаснытем,чтозагружаютсявпамятьраньше,чем

ОСиантивирусныепрограммы;

• макровирусы–поражаютдокументы,вкоторыхмогутбытьмакросы;

• скриптовые вирусы – внедряются в командные файлы или в веб‐страницы (записывая в них

коднаязыкеVBScriptилиJavaScript);

• сетевыевирусы–распространяютсяпокомпьютернымсетям.

Некоторыевирусыприсозданииновойкопиинемногоменяютсвойкод,длятогочтобыих

было труднее обнаружить. Такие вирусы называют «полиморфными» (от греч

. πολυ —много,

μορφη—форма,внешнийвид).

Червь—этовредоноснаяпрограмма, которая распространяетсяпо компьютерным сетям.

Наиболее опасны сетевые черви, которые используют «дыры» (ошибкивзащите, уязвимости)

операционныхсистемираспространяютсяоченьбыстробезучастиячеловека.Червьпосылаетпо

2

В2002г.былобнаруженвирус,которыевнедрялсяврисункиформатаJPEG.Однакоонполучалуправле‐

ниетолькоиз‐заошибкивсистемнойбиблиотекеWindows,котораябылабыстроисправлена.

Информатика, 10 класс К.Ю. Поляков, А.П. Шестаков, Е.А. Еремин

http://kpolyakov.narod.ru

16.04.2010

сетиспециальныйпакетданных(эксплойт,отангл.exploit–эксплуатировать),которыйпозволяет

выполнитькоднаудаленномкомпьютереивнедритьсявсистему.

Какправило,вскорепослеобнаруженияуязвимостивыпускаетсяобновлениепрограммного

обеспечения(«заплатка»,«патч»); еслиегоустановить, точервьстановится неопасен.Ксожале‐

нию,системныеадминистраторыневсегдавовремяустанавливаютобновления. Этоприводит к

эпидемиямсетевыхчервей,которыепостатистикевызываютнаибольшеечислозаражений

3

.За‐

раженныекомпьютерыиспользуютсядлярассылки спамаилимассовыхDoS‐атакнасайтывИн‐

тернете.

Почтовыечервираспространяютсякакприложенияксообщениямэлектроннойпочты.Они

представляютсобойпрограммы,которыепризапускезаражаюткомпьютерирассылаютсвоико‐

пииповсемадресамизадреснойкнигипользователя.Из‐заэтойопасностимногиепочтовыесер‐

веры(например,mail.google.com)неразрешаютпересылкуисполняемыхфайлов.

Чтобы заставить пользователя запустить червя,применяютсяметодысоциальной инжене‐

рии:текстсообщениясоставляетсятак,чтобызаинтересоватьчеловекаиспровоцировать его на

запуск программы, приложенной к письму.Внекоторыхслучаяхпрограмма‐вирусупакованав

архив и защищена паролем, но находится немало людей, которые распаковывают его (пароль

указываетсявписьме)изапускаютпрограмму.Частовпочтовыхсообщенияхсодержитсятолько

ссылканасайт,содержащийвирус.

Иногдафайл,пришедшийкакприложениекписьму,имеетдвойноерасширение,например,

«СуперКартинка.jpg .exe»

Всамомделе, этопрограмма(расширениеименифайла.exe),нопользовательможетувидеть

толькопервыедвечастиимениипопытатьсяоткрытьтакой«рисунок».

Существуютчерви,которыемогутраспространятьсячерезфайлообменныесети,чатыисис‐

темымгновенныхсообщений(например,ICQ),

ноонималораспространены.

Ещеоднагруппавредоносныхпрограмм–троянскиепрограммыили«троянцы»(трояны).

«Троянскийконь»—этоогромныйдеревянныйконь,которогодревниегрекиподарилижителям

ТроивовремяТроянскойвойны.Внутринегоспряталисьвоины,которыеночьювыбрались,пере‐

билиохрануиоткрыливоротагорода.Троянскиепрограммыпроникаютнакомпьютерподвидом

«полезных»программ,например,кодековдляпросмотравидеоилиэкранныхзаставок(которые

включаются,еслинекотороевремянеработатьнакомпьютере).Вотличиеотвирусовичервей,

онинемогутраспространятьсясамостоятельноичасто«путешествуют»вместесчервями.Среди

«троянцев»встречаются

• клавиатурныешпионы–передают«хозяину»вседанные,вводимыесклавиатуры(втомчис‐

лекодыдоступакбанковскимсчетамит.п.);

• похитителипаролей–передаютпароли,запомненные,например,вбраузерах;

• утилиты удаленного управления

– позволяют злоумышленнику управлять компьютером че‐

резИнтернет(например,загружатьизапускатьлюбыефайлы);

• логические бомбы – при определенных условиях (дата,время,командапосети)уничтожают

информациюнадисках.

БольшинствосуществующихвирусовнаписанодляОСWindows,котораяустановленаболее

чемна90%персональныхкомпьютеров.

ИзвестнытакжевирусыдляMac OS XиLinux,нонекаждомуудаетсяихзапустить.Делов

том,чтообычныйпользователь(неадминистратор)вэтихоперационныхсистемахнеимеетправа

наизменениесистемныхфайлов,поэтомуMac OS XиLinuxсчитаютзащищеннымиотвирусов.

3

http://www.securelist.com/ru/analysis

Информатика, 10 класс К.Ю. Поляков, А.П. Шестаков, Е.А. Еремин

http://kpolyakov.narod.ru

16.04.2010

Крометого,вирусычастополагаютсянато,чтосистемныефункцииразмещаютсявпамятипооп‐

ределенным адресам. При сборкеядра Linuxизисходныхкодовэтиадресамогутменяться, по‐

этомувирус,работающийнаодномдистрибутиве,можетнеработатьнадругих.

1. Чтотакоекомпьютерныйвирус? Чемонотличаетсяотдругихпрограмм?

2. Чтотакоевредоносныепрограммы?Какиевредоносныепрограммывызнаете?

3. Перечислитепризнакизаражениякомпьютеравирусом.

4. Какиевредныедействиямогутсовершатьвредоносныепрограммы?

5. Какиеобъектымогутбытьзараженывирусами?

6. Какиеобъектынезаражаютсявирусами?

7. Прикакихдействияхпользователявозможнозаражениевирусом?

8. Являетсялисозданиеираспространениевирусовуголовнымпреступлением?

9. Какиетипывирусоввызнаете?

10. Чтоозначаетсокращение«MBR»?

11. Чемопаснызагрузочныевирусы?

12. Чтотакоемакровирусы?Какиефайлыонипоражают?

13. Чтомогутзаражатьскриптовыевирусы?

14.

Чтотакоеполиморфныевирусы?Почемуихсложнообнаруживать?

15. Чтотакоесетевойчервь?

16. Чтотакоеэксплойт?

17. Почемунеобходимосразуустанавливатьобновлениядляоперационныхсистем?

18. Скакимицелямимогутбытьиспользованыкомпьютеры,зараженныесетевымчервем?

19. Почемумногиепочтовыесерверазапрещаютпересылкуисполняемыхфайлов?

20. Чтотакоесоциальнаяинженерия?Каконаиспользуетсяавторамивирусов?

21. Чтотакоетроянскиепрограммы?Какиетипытроянскихпрограммвызнаете?

22. Какиеоперационныесистемылучшезащищеныотвирусов?Почему?

10.3. Защитаотвредоносныхпрограмм

10.3.1. Антивирусныепрограммы

Антивирусывыполняюттриосновныезадачи:

1) недопуститьзаражениякомпьютеравирусом;

2) обнаружитьприсутствиевирусавсистеме;

3) удалитьвирусбезущербадляостальныхданных.

Кодбольшинствавирусовсодержитхарактерныецепочкибайт–сигнатуры(отлат.signare

–«подписать»).Есливфайлеобнаруживаетсясигнатуракакого‐товируса,можнопредположить,

что файл заражен. Такой подход используется всеми антивирусными программами.Сигнатуры

известных вирусов хранятся в базе данных антивируса, которую нужно регулярно обновлять

черезИнтернет.

Современные антивирусы –этопрограммныекомплексы,состоящиеизнесколькихпро‐

грамм.Чащевсегоонивключаютантивирус‐сканер(иногдаегоназываютантивирус‐доктор)иан‐

тивирус‐монитор.

Антивирус–этопрограмма,предназначеннаядляборьбысвредоноснымипрограммами.

?

Вопросыизадачи

Информатика, 10 класс К.Ю. Поляков, А.П. Шестаков, Е.А. Еремин

http://kpolyakov.narod.ru

16.04.2010

Длятого,чтобыантивирус‐сканерначалработу,пользовательдолженегозапуститьиука‐

зать,какиефайлыипапкинужнопроверить.Это«защитапотребованию».Сканерыиспользуют

дваосновныхметодапоискавирусов:

• поисквфайлахсигнатурвирусов,которыеестьвбазеданных;послеобнаруженияфайлсви‐

русомможновылечить,аеслиэтонеполучилось–удалить;

• эвристический анализ (греч. ευρηκα – «нашёл!»),прикоторомпрограммаищетвфайлекод,

похожийнавирус.

Эвристический анализ часто позволяет обнаруживать полиморфные вирусы (изменяющие код с

каждымновымзаражением),нонегарантируетэто.Крометого,случаютсяложныесрабатывания,

когда«чистый»файлпопадаетподподозрение.

Главныйнедостатоксканеровсостоитвтом,чтоонинемогутпредотвратитьзаражение

компьютера,потомучтоначинаютработатьтолькоприручномзапуске.

Антивирусы‐мониторы –этопрограммыпостояннойзащиты,онинаходятсявпамятивак‐

тивномсостоянии.Ихосновнаязадача–недопуститьзаражениякомпьютераиполучениязара‐

женныхфайловизвне.Дляэтогомониторы

•

проверяют«налету»всефайлы,которыекопируются,перемещаютсяилиоткрываютсявраз‐

личныхприкладныхпрограммах;

• проверяютиспользуемыедискетыифлэш‐диски;

• перехватываютдействия,характерныедлявирусов(форматированиедиска,заменаиизмене‐

ниесистемныхфайлов)иблокируютих;

• проверяютвесьпотокданных,поступающийизИнтернета(сообщенияэлектроннойпочты,веб‐

страницы,сообщенияICQ).

Мониторыведутнепрерывноенаблюдение,блокируютвирусвмоментзаражения. Иногдаони

могутперехватитьинеизвестныйвирус(сигнатурыкоторогонетвбазе),обнаруживегоподозри‐

тельныедействия.

Главный недостаток антивирусов‐мониторов – значительное замедление работы системы,

особеннонамаломощных компьютерах.Крометого,мониторы фактически встраиваютсяв опе‐

рационнуюсистему,поэтомуошибкиразработчиковантивирусамогутпривестикпечальнымпо‐

следствиям(вплотьдовыводаОСизстроя).Бываетитак,чтопризапущенноммониторенекото‐

рыепрограммыработаютнеправильноиливообщенеработают.Темнеменее,нерекомендуется

отключатьмонитор,особенноесливыработаетевИнтернетеилипереноситефайлыспомощью

флэш‐дисков.

Кромевредоносныхпрограмм,современныеантивирусычастичнозащищаюткомпьютерот

• фишинга–выманиванияпаролейдлядоступанасайтыИнтернетаспомощьюс

пециальносде‐

ланныхвеб‐страниц,которыевнешневыглядяттакже,как«официальные»сайты;

• рекламныхбаннеровивсплывающихоконнавеб‐страницах;

• спама–рассылкинежелательныхрекламныхсообщенийпоэлектроннойпочте.

Большинствоантивирусныхпрограмм–условно‐бесплатные(shareware),пробныеверсиис

ограниченнымсрокомдействияможносвободнозагрузитьизИнтернета.Наиболееизвестныан‐

тивирусы

AVP (www.kaspersky.ru), DrWeb (www.drweb.com), Nod32 (www.eset.com),

McAfee(home.mcafee.c o m).

Намногихсайтах(www.kaspersky.ru,www.freedrweb.com)доступныдляскачиваниялечащие

программы‐сканеры,которыебесплатныдляиспользованиянадомашнихкомпьютерах.Вотли‐

чиеотполныхверсий,внихнетантивируса‐монитора,ибазысигнатурнеобновляются.

Информатика, 10 класс К.Ю. Поляков, А.П. Шестаков, Е.А. Еремин

http://kpolyakov.narod.ru

16.04.2010

Существуют бесплатные антивирусы,например,

Microsoft Security Essentials

(www.microsoft.com),

Avast Home (www.avast.com),

Antivir Personal (free‐av.com),

AVG

Free(free.grisoft.com).Антивирус

ClamAV (www.clamav.net)–бесплатныйипоставляетсясис‐

ходнымкодом.

На сайтах некоторых компаний можно найти онлайновые антивирусы (например,

http://www.kaspersky.ru/virusscanner). Они устанавливают на компьютер специальный сканирую‐

щиймодульипроверяютфайлыиоперативнуюпамять.Какправило,онлайновыеантивирусымо‐

гутобнаружитьвирусы,нонеудаляютих,предлагаяприобрестикоммерческуюверсию.

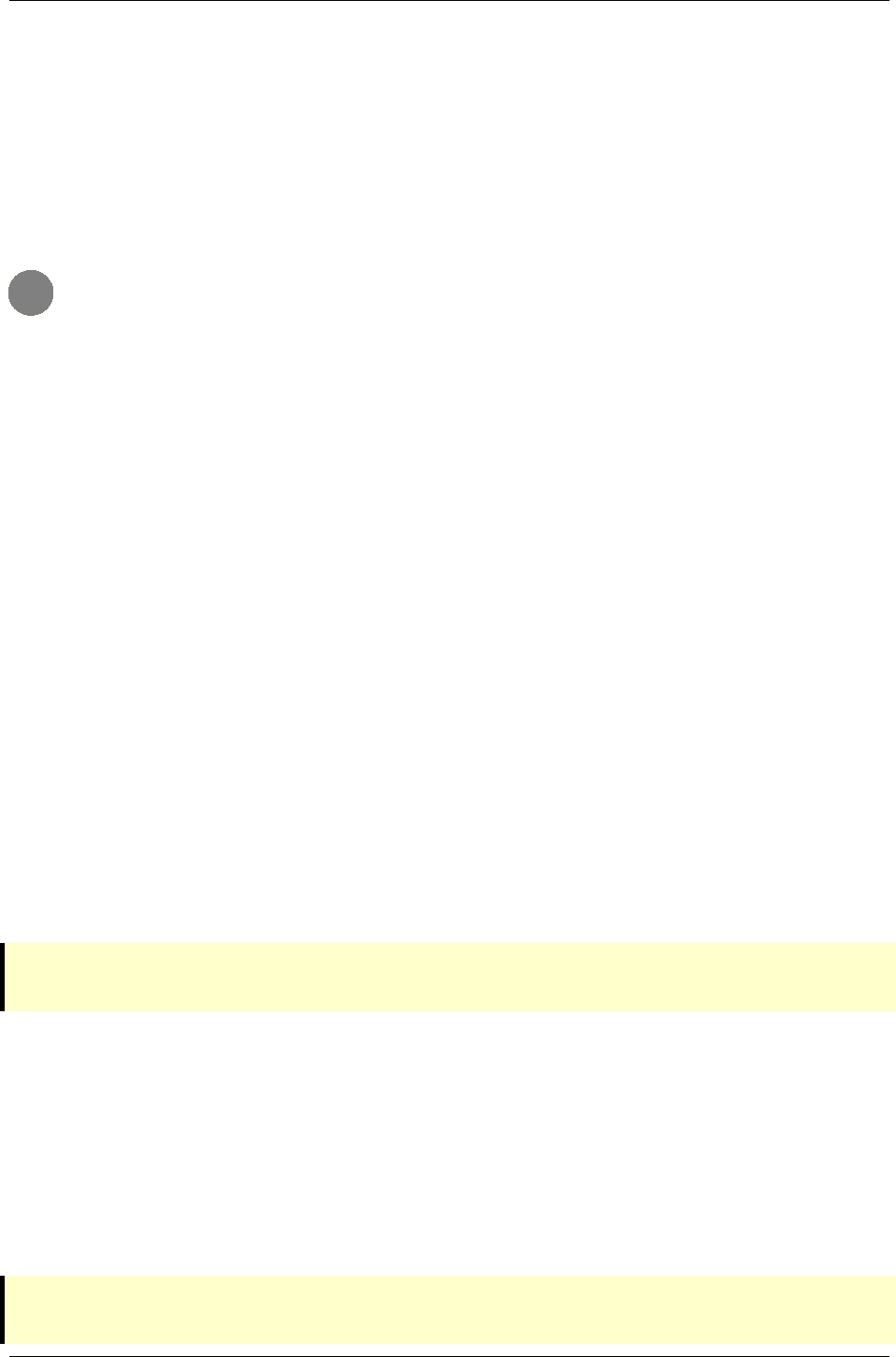

10.3.2. Брандмауэры

ДлязащитыотдельныхкомпьютеровисетейотатакизИнтернета(втомчислеивирусных)

используются брандмауэры (нем. Brandmauer –стенамеждузданиямидлязащитыотраспро‐

странения огня). Их также называют «сетевые экраны»или«фаейрволы» (от англ. firewall ).

Брандмауэрызапрещаютпередачуданныхпоканаламсвязи,которыечастоиспользуютвирусыи

программыдлявзломасетей.

Нарисункепоказаназащитаодногокомпьютераспомощьюбрандмауэра,точнотакжезащища‐

ютсяотугрозизИнтернеталокальныесети.

БрандмауэрвходитвсоставсовременныхверсийОСWindows,вядроLinuxтакжевключен

встроенный брандмауэр Netfilter. Иногда устанавливают дополнительные брандмауэры,напри‐

мер,AgnitumOutpost(www.agnitum.com),

KerioWinrouteFirewall (kerio.ru)илибесплатнуюпро‐

грамму

ComodoPersonalFirewall(www.personalfir ewall.comodo.com).

10.3.3. Мерыбезопасности

Главныевред,которыймогутнанестивредоносныепрограммы–этопотеряданныхилипа‐

ролейдоступакзакрытойинформации.

Чтобы уменьшить возможный ущерб, рекомендуется регулярно делать резервные копии

важныхданныхнаCD(DVD)‐дискахилифлэш‐дисках.

Есливыработаетевсети,желательновключатьантивирус‐мониторибрандмауэр.Монитор

такжесразусообщитобопасности,есливставленныйфлэш‐дисксодержитвирус.Всеновыефай‐

лы(особеннопрограммы!)нужнопроверятьспомощьюантивируса‐сканера.

Нерекомендуетсяоткрыватьподозрительныесообщенияэлектроннойпочты,полученныес

неизвестныхадресов,особеннофайлы‐приложения(помнитепрометодысоциальнойинженерии

–заинтересоватьжертвуизаставитьзапуститьпрограмму).Опаснотакжепереходитьпоссылкам

втекстеписем,сбольшойвероятностьюониведутнасайты,зараженныевирусами.

Есликомпьютерзаражен,нужноотключитьегоотсетиизапуститьантивирус‐сканер.Очень

частоэтопозволяетудалитьвирус,еслиегосигнатураестьвбазеданных.Еслиантивируснебыл

установленраньше,можнопопробоватьустановитьегоназараженныйкомпьютер,ноэтоневсе‐

гдаприводиткуспеху(вирусможетблокироватьустановкуантивируса).

Сеть

б

рандмауэр

Информатика, 10 класс К.Ю. Поляков, А.П. Шестаков, Е.А. Еремин

http://kpolyakov.narod.ru

16.04.2010

Еслиантивирус‐сканернеобнаруживаетвирусилинеможетегоудалить,можнопопытаться

(желательносдругогокомпьютера)найтивИнтернетебесплатнуюутилитудлялечениясновыми

базами сигнатур.Например,утилитаCureIt (www.freedrw eb.com) не требует установки и может

бытьзапущенасфлэш‐диска.Дажееслиудалитьвируснеудалось,скореевсего,онбудетобна‐

ружен,ипрограммапокажетегоназвание.Следующийшаг–искатьвИнтернетеутилитудляуда‐

ленияименноэтоговируса(например,рядутилитможнонайтинасайтеsupport.kaspersky.ru).

В особо тяжелых случаях для уничтожения вирусов приходится полностью форматировать

жесткийдисккомпьютера,приэтомвседанныетеряются.

1. Чтотакоеантивирус?Какиезадачионрешает?

2. Чтотакоесигнатура?

3. Почемунужнорегулярнообновлятьбазысигнатурантивирусов?

4. Чемотличаетсяантивирус‐сканеротантивируса‐монитора?

5. Чтозначит«защитапотребованию»?

6. Чтотакоеэвристическийанализ?Вчемегодостоинстваинедостатки?

7. Чтоделаетантивирус‐монитор?Каковыегонедостатки?

8. Чтотакоефишинг?

9. Чтотакоеспам?

10. Какиеограниченияестьупробныхверсийкоммерческихантивирусов?

11. Чтотакоеонлайновыйантивирус?

12. Чтотакоебрандмауэр?Зачемоннужен?

13. Вчемзаключаетсяосновнойвред,наносимыйвирусами?Какможноуменьшитьвозможные

потери?

14. КакможноулучшитьбезопасностькомпьютераприработевсетиИнтернет?

15. Какиемерыбезопасностинеобходимыприработесэлектроннойпочтой?

16. Какиедействияможнопредпринять,есликомпьютерзараженвирусом?

10.4. Чтотакоешифрование?

Один из методов защиты информации от неправомерного доступа –этошифрование,то

естькодированиеспециальноговида.

Шифрованиеприменяется,впервуюочередь,дляпередачисекретнойинформациипоне‐

защищённымканаламсвязи.Шифроватьможнолюбуюинформацию–тексты,рисунки,звук,ба‐

зыданныхит.д.

Человечествоприменяетшифрованиестогомомента,какпоявиласьсекретнаяинформа‐

ция,которуюнужнобылоскрытьотврагов.Первыйизвестноенаукешифрованноесообщение –

египетскийтекст,вкоторомвместопринятыхтогдаиероглифовбылииспользованыдругиезнаки.

Методышифрованияирасшифровываниясообщенияизучаетнаукакриптология,история

которой насчитывает около четырех тысяч лет.Онасостоитиздвухветвей: криптографиии

криптоанализа.

Шифрование–этопреобразование(кодирование)открытойинформациивзашифрованную,не‐

доступнуюдляпониманияпосторонних.

Криптография–этонаукаоспособахшифрованияинформации.

Криптоанализ–этонаукаометодахиспособахвскрытияшифров.

?

Вопросыизадачи

Информатика, 10 класс К.Ю. Поляков, А.П. Шестаков, Е.А. Еремин

http://kpolyakov.narod.ru

16.04.2010

Обычно предполагается,чтосамалгоритмшифрованияизвестенвсем,нонеизвестенего

ключ,безкоторогосообщениеневозможнорасшифровать.Вэтомзаключаетсяотличиешифрова‐

нияотпростогокодирования,прикоторомдлявосстановлениясообщениядостаточнознатьтоль‐

коалгоритмкодирования.

Ключ – это параметр алгоритма шифрования (шифра), позволяющий выбрать одно конкретное

преобразованиеиз всех вариантов, предусмотренных алгоритмом. Знаниеключа позволяет

свободнозашифровыватьирасшифровыватьсообщения.

Все шифры (системы шифрования)делятсянадвегруппы– симметричныеинесиммет‐

ричные(соткрытымключом).

Симметричныйшифрозначает,чтоидляшифрования,идлярасшифровываниясообщений

используетсяодинитотжеключ.Всистемахсоткрытымключомиспользуютсядваключа–от‐

крытыйизакрытый,которыесвязаныдругсдругомспомощьюнекоторыхматематическихзави‐

симостей.Информация шифруетсяспомощьюоткрытого ключа,которыйдоступен всем желаю‐

щим, а расшифровывается спомощью закрытого ключа, известного только получателю сообще‐

ния.

Криптостойкостьшифра–этоустойчивостьшифракрасшифровкебеззнанияключа.

Стойкимсчитаетсяалгоритм,которыйдляуспешногораскрытиятребуетотпротивникане‐

достижимых вычислительных ресурсов, недостижимого объёма перехваченных сообщений,или

такоговремени,чтопоегоистечениюзащищённаяинформациябудетуженеактуальна.

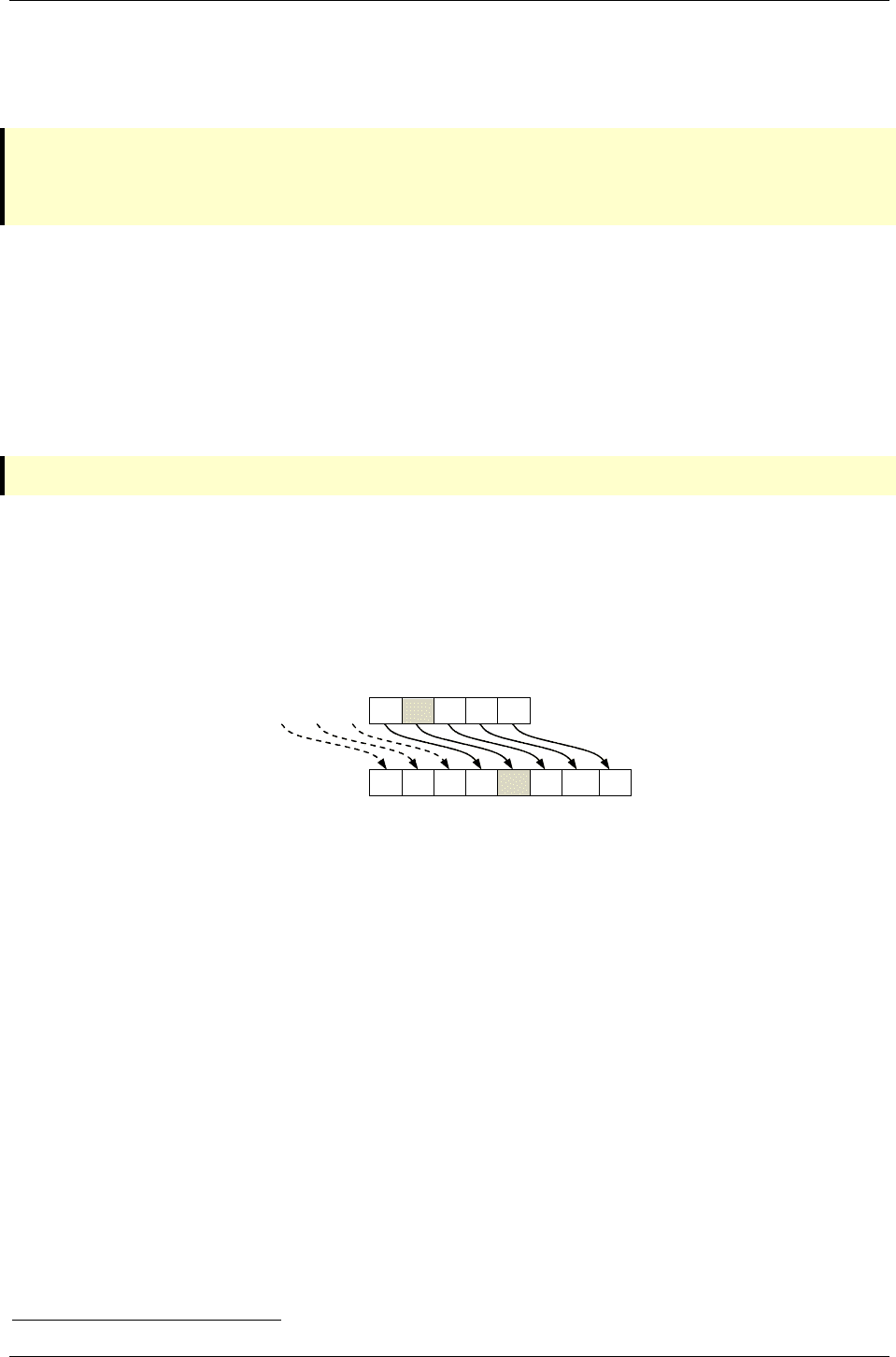

ШифрЦезаря

4

–одинизсамыхизвестныхисамыхдревнихшифров.Вэтомшифрекаждая

буквазаменяетсянадругую,расположеннуювалфавитеназаданноечислопозицийkвправоот

нее.Алфавитзамыкаетсявкольцо,такчтопоследниесимволызаменяютсянапервые.Вотпример

шифраЦезаря(сосдвигом3):

Э Ю Я А

БВГД

АБВГДЕЖЗ

Знаменитаяфраза«ПРИШЕЛУВИДЕЛПОБЕДИЛ»прииспользованиишифраЦезарясосдвигом3

будетзакодированатак:

ТУЛЫИОЦЕЛЗИОТСДИЗЛО

Еслиперваябукваалфавитаимееткод0,вторая–код1ит.д,алгоритмшифрованияможетбыть

выраженформулой

y=(x +k)modn,

гдеx–кодисходногосимвола,k–величинасдвига,y–кодсимвола‐замены,n–количествосим‐

воловвалфавите,азапись(x +k)modnобозначаетостатокотделенияx +kнаn. Операциявзятия

остаткаотделениянеобходимадлятого,чтобы«замкнуть»алфавитвкольцо.Например,приис‐

пользовании русского алфавита (33буквы)длябуквы«

Я» (код 32) получаем код заменяющего

символа(32 +3)mod33=2,этобуква«В».

КлючомдляшифраЦезаряслужитсдвигk,еслиегознать,тосообщениелегко расшифро‐

вать.Дляэтогоиспользуетсяформула

x=(y –k +n)modn.

ШифрЦезаряотноситсякшифрампростойподстановки,таккаккаждыйсимволисходного

сообщениязаменяетсянадругойсимволизтогожеалфавита.Такиешифрылегкораскрываютсяс

4

НазванвчестьримскогоимператораГаяЮлияЦезаря,использовавшегоегодлясекретнойпереписки.