Дипломная работа - Разработка корпоративной сети на основе технологий xDSL

Подождите немного. Документ загружается.

к любой архитектуре и любой ОС, если она поддерживает маршрутизацию

между интерфейсами.

Одному из интерфейсов шифратора может быть назначен IP-адрес той

локальной сети, где он будет установлен. Второму — IP-адрес виртуальной

сети класса C. Для простоты первый интерфейс назовем «внутренним», а

второй — «внешним». Открытый трафик поступает на внутренний интерфейс,

а с внешнего отправляется уже зашифрованный трафик, причем он может

быть инкапсулирован таким образом, что IP-адресом отправителя пакета

являлся IP-адрес внешнего интерфейса шифратора, а IP-адресом получателя

— IP-адрес внешнего интерфейса шифратора того офиса компании, для

которого предназначался изначальный открытый пакет. Сам шифратор может

и не заниматься никаким анализом проходящего через него трафика, т. е.

быть, как уже говорилось, сквозным.

3.4.2. Организация шифруемого соединения

Для пояснения схемы рассмотрим пример работы по защищенному

соединению между центральным офисом и одной из удаленных площадок.

Трафик из локальной сети центрального офиса через коммутатор поступает на

маршрутизатор. На маршрутизаторе заданы правила условной маршрутизации

(policy routing), согласно которым трафик, предназначавшийся для удаленного

офиса компании, направляется не в среду СПД ОП, а на внутренний

интерфейс установленного в локальной сети шифратора. Наглядно схема

включения шифратора в сеть представлена на Рисунке. Маршрутизировать

трафик — дело маршрутизатора, так что возлагать функции анализа трафика

на шифрующие устройства не стоит. Шифратор «знает» только ключи

шифрования для конкретных адресов получателей.

С внешнего интерфейса шифратора инкапсулированный защищенный

трафик направляется опять-таки на маршрутизатор, на интерфейсе Ethernet

которого задано два IP-адреса: один — соответствует локальной сети

центрального офиса; другой — принадлежит виртуальной сети шифратора и

служит для него шлюзом по умолчанию. Далее зашифрованный пакет снова

сверяется со списками доступа маршрутизатора, где описываются правила

динамической маршрутизации EIGRP, и, согласно им, направляется в то или

иное подразделение компании. Маршрутизатор удаленного офиса имеет

схожую конфигурацию, но не хранит сложные списки доступа c описанием

маршрутизации EIGRP, а все пакеты, в том числе предназначавшиеся для

других удаленных площадок, пересылаются в центральную сеть. На

интерфейсе Ethernet маршрутизатора удаленного офиса также задано два IP-

адреса: один принадлежал локальной сети филиала, а второй — виртуальной

сети установленного там шифратора и являлся для шифратора шлюзом по

умолчанию.

Внешнему интерфейсу шифратора центрального офиса, например,

может быть назначен IP-адрес 192.168.0.2, внутреннему — 10.0.0.253. Все

машины в локальной сети центрального офиса имеют адрес из сети

10.0.0.0/24. Для интерфейса Ethernet на маршрутизаторе центрального офиса

41

могут быть определены адреса 10.0.0.1 и 192.168.0.1. На шифраторе в

качестве шлюза по умолчанию задан адрес 192.168.0.1. На всех рабочих

станциях центрального офиса в качестве адреса шлюза по умолчанию указан

адрес 10.0.0.1.

Внешнему интерфейсу маршрутизатора удаленного офиса может

соответствать IP-адрес 192.168.1.2, а внутреннему — 10.0.1.253; все машины

локальной сети удаленного офиса могут иметь адреса из сети 10.0.1.0/24.

Интерфейсу Ethernet на маршрутизаторе назначены адреса 10.0.1.1 и

192.168.1.1. На шифраторе в качестве шлюза по умолчанию указан адрес

192.168.1.1. На всех рабочих станциях локальной сети удаленного офиса в

качестве шлюза по умолчанию был задан адрес 10.0.1.1. В скобках отмечу,

что приведенные адреса не существуют реально и используются только для

иллюстрации схемы.

Предположим, клиент из удаленной сети хочет установить защищенное

соединение с сервером из центрального офиса по протоколу telnet. Его

рабочая станция имеет IP-адрес 10.0.1.22, а сервер центрального офиса —

10.0.0.44. Таким образом, трафик от удаленного клиента имеет адрес

отправителя 10.0.1.22 и адрес получателя 10.0.0.44, порт 23 (telnet). Поскольку

шлюзу по умолчанию в удаленном офисе присвоен адрес 10.0.1.1, то все

пакеты поступают на маршрутизатор. На нем настроены списки доступа, где

описываются правила условной маршрутизации: в частности, пакеты,

предназначающиеся сервису telnet (TCP-порт 23), должны

маршрутизироваться не напрямую в центральный офис, а на внутренний

интерфейс шифратора.

Пакет от маршрутизатора попадает на указанный интерфейс, затем

производится шифрование и инкапсуляция пакета. В результате с внешнего

интерфейса шифратора удаленного офиса отсылается пакет с адресом

отправителя 192.168.1.2 (внешний интерфейс шифратора удаленного офиса),

адресом получателя 192.168.0.2 (внешний интерфейс шифратора

центрального офиса), TCP-портом получателя 23. Пакет следует на интерфейс

Ethernet маршрутизатора удаленного офиса, где, в соответствии с правилами

маршрутизации для сети 192.168.0.0/24, направляется в центральный офис, на

маршрутизаторе которого настроен список доступа — согласно ему, пакет с

адресом получателя из сети 192.168.0.0/24 передается на внешний интерфейс

шифратора (192.168.0.1). Далее он декапсулируется, расшифровывается и с

внутреннего интерфейса шифратора центрального офиса попадает в сеть с

адресом отправителя 10.0.1.22, адресом получателя 10.0.0.44 и портом

получателя 23 (telnet), т. е. с исходными данными. После поступления на

маршрутизатор пакет передается далее в соответствии с обычными правилами

маршрутизации в локальной сети. В обратном направлении диалог сервера

10.0.0.44 с клиентом 10.0.1.22 происходит в соответствии с аналогичной

процедурой, за исключением того, что списки доступа условной

маршрутизации создаются на основании TCP-порта отправителя, а не

получателя.

42

3.4.3. Плюсы и минусы

Недостаток приведенной схемы состоит в том, что возрастает нагрузка

на сетевое оборудование вследствие троекратного прохода одного и того же

трафика через коммутатор локальной сети и маршрутизатор: в первый раз от

клиента к маршрутизатору с исходными адресами отправителя и получателя,

во второй раз от маршрутизатора к шифратору, и, наконец, в третий раз

инкапсулированный трафик, опять же через коммутатор, попадает на

маршрутизатор. В незагруженных сетях наверняка проще создать такие

списки доступа условной маршрутизации, чтобы весь трафик для удаленного

офиса следовал через шифратор. В сильно загруженных сетях разумнее

использовать максимум возможностей маршрутизатора по написанию

списков доступа с правилами условной маршрутизации, так как очевидно, что

в шифровании нуждается далеко не весь межсетевой трафик: к примеру,

трафик SSH сам по себе уже зашифрован, и повторное шифрование возлагает

лишнюю нагрузку на сетевое оборудование.

У данного подхода есть еще одно неоспоримое преимущество — это

большая устойчивость сети в целом по сравнению с подключением

шифратора на «горло» локальной сети. В частности, протоколы динамической

маршрутизации позволяют определить доступность интерфейсов шифратора и

автоматически перестроить таблицу маршрутизации в случае выхода из строя

одного из интерфейсов либо шифратора в целом. Никакой инкапсуляции

проводиться не будет, так что офисы компании станут доступны друг другу

по сети. Но подобное решение имеет одну очень неприятную особенность:

если администратор не узнает об изменении таблиц маршрутизации, то

передаваемый в открытом виде трафик может оказаться

скомпрометированным. На такой случай нужно предусмотреть схему

оповещения администратора.

Может показаться, что при статической маршрутизации схема

параллельного включения шифратора в сеть ничем не отличается от схемы

его подключения на «горло» сети, так как связь все равно пропадет, но это не

так. Откат конфигурации маршрутизатора (хотя бы даже удаленно)

осуществить гораздо проще, чем физически перекоммутировать оборудование

на непосредственную маршрутизацию. У такого подхода есть свои плюсы —

о защите трафика несложно позаботиться еще до того, как он попадет в среду

передачи данных, где может произойти его компрометация.

Работа шифраторов может контролироваться очень просто: в том же

сегменте сети, где установлен шифратор, может быть размещена машина под

управлением Linux с установленной на ней программой tcpdump. На порту

коммутатора, к которому подключен шифратор, может быть включена

функция мониторинга. Трафик дублируется на порт коммутатора, к которому

подключена машина под управлением Linux с программой tcpdump. Сетевой

интерфейс машины может быть переведён в режим приема всех пакетов

(promiscuous mode). Tcpdump может быть настроен так, чтобы отслеживать

только пакеты, у которых адреса источника и получателя принадлежат к

43

виртуальным сетям шифраторов. Таким образом, видно, что пакеты

инкапсулируются, а их содержимое зашифровано.

Естественно, разработанная схема подключения не является

единственно возможной и наверняка в каждом конкретном случае можно

создать другую, в большей степени отвечающую нуждам организации.

Однако эта схема имеет универсальность и является типовым решением для

организации VPN для корпоративной сети.

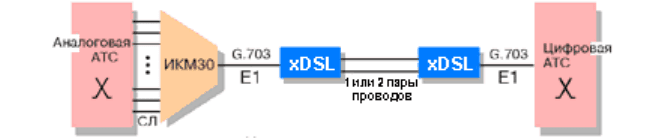

3.5. Применение технологии HDSL для уплотнения АЛ офисов

Малоканальные системы уплотнения абонентских линий (АЛ) основаны

на технологии DSL со скоростью потока 160ˆкбит/с. В масштабах крупных

офисов (чаще всего для центрального офиса) требуется довести коэффициент

уплотнения АЛ до уровня 30/60 раз без применения концентрации. Для этого

можно использовать системы уплотнения АЛ с более высокой линейной

скоростью, основанные на технологиях HDSL. Одним из примеров таких

систем является система уплотнения УПГ-60.

Рис. 3.12. Уплотнение АЛ с применением HDSL

Система УПГ-60 обеспечивает независимую работу 30 телефонных

каналов по одной паре или 60 телефонных каналов по двум парам. В

сочетании с оборудованием линейного тракта HDSL обеспечивается

независимое подключение 60 абонентов по одной паре.

Система УПГ основана на технологии линейного кодирования САР. В

качестве линейного тракта УПГ-60 может быть применена также система

SDSL WATSONˆ4, построенная на технологии SDSL.

Подключение оборудования УПГ-60 к телефонной станции

осуществляется на правах абонентского комплекта по двухпроводному

аналоговому интерфейсу с сигнализацией по шлейфу. Далее производится

аналого-цифровое преобразование и формирование группового потока со

скоростью 2 Мбит/с. На стороне абонентского полукомплекта производится

обратное аналого-цифровое преобразование и восстановление сигнализации.

Система допускает подключение любых типов телефонов, а также модемов и

факсимильных аппаратов. Поддерживаются сигналы изменения полярности и

тарификации для таксофонов. Аналого-цифровое преобразование в системе

УПГ-60 производится в соответствии с алгоритмом ИКМ с последующим

сжатием алгоритмом АДИКМ до скорости 32 кбит/с.

44

Обычно для соединения станционного и абонентского полукомплектов

используются две пары АЛ. По каждой из них транслируются цифровые

потоки со скоростью 1168 кбит/с, что соответствует 30 телефонным каналам.

Таким способом достигается резервирование работы оборудования.

Предусмотрены два типа резервирования: приоритетное и горячее. При

приоритетном резервировании в случае повреждения одной из пар

поддерживается работа 30 каналов, запрограммированных как приоритетные,

оставшиеся 30 каналов отключаются. При горячем резервировании система

обеспечивает не 60, а 30 телефонных каналов, которые параллельно

транслируются по каждой из пар, таким образом, при повреждении любой из

них связь не теряется.

Для достижения максимального коэффициента уплотнения АЛ

возможно применение в качестве линейного тракта системы УПГ-60

оборудования SDSL. Это оборудование позволяет организовать дуплексную

передачу цифрового потока 2 Мбит/с по одной паре медного кабеля. В этом

случае система УПГ обеспечивает работу 60 каналов по одной АЛ, дальность

ее работы, правда, несколько снижается.

Станционный и абонентский полукомплекты оборудования УПГ-60

представляют собой модульные кассеты стандартного размера (19'), куда

устанавливаются общие модули мультиплексора, линейного тракта и

источника питания, а также платы каналов по числу задействованных

телефонных каналов (до 60 телефонных каналов на одну кассету, по шесть

интерфейсов FXO (станционных) или FXS (абонентских) на одну плату).

Модули линейного тракта в базовом комплекте — приемопередатчики HDSL

для работы по двум парам. Для работы по одной паре система комплектуется

линейными платами Е1 и автономным оборудованием линейного тракта

WATSONˆ4.

Электропитание осуществляется от станционных батарей напряжением

36—72 В или от сети 220 В через внешний выпрямитель-преобразователь.

Температурный диапазон работы станционного полукомплекта оборудования

0...+40°С, абонентских полукомплектов и регенераторов — 10...+60»С.

3.6. Применение технологий HDSL для цифровизации АЛ КС

Используемые на магистральных линиях (прежде всего в пригородной

зоне) системы высокочастотного уплотнения типа KAMA и К-60 требуют

больших затрат на эксплуатацию и регламентное обслуживание. Кроме того,

для внедрения новых услуг и повышения качества связи необходима

цифровизация линий связи. Одно из решений в этой ситуации — замена

оборудования типа KAMA и аналогичного ему на цифровые системы

передачи. При такой замене на существующем магистральном кабеле с

диаметром жил 1,2 мм можно достичь скорости передачи 2 Мбит/с по двум

парам в режиме полного дуплекса.

45

Рис. 3.13.Цифровизация АЛ КС

В качестве оборудования линейного тракта используется оборудование

HDSL, например, WATSONˆ2 или WATSONˆ3 с линейными регенераторами, а

оконечным мультиплексором может быть ИКМ-мультиплексор, например,

MXLP или ВМХ производства SAT (Франция) или аналогичный.

Мультиплексор обеспечивает непосредственную стыковку с существующим

коммутационным оборудованием, а также с любыми системами цифровых

АТС или узлами сетей передачи данных.

3.6.1. Линейный тракт

Системы HDSL WATSONˆ2 и WATSONˆ3 позволяют организовать

дуплексную передачу потока 2 Мбит/с по двум кабельным парам. Длина

регенерационного участка в системе WATSONˆ3 несколько больше. Однако

регенератор для WATSONˆ3 более сложен и дорог, поэтому целесообразность

применения конкретного типа оборудования может быть определена после

изучения схемы трассы.

В случаях, когда длина участка между пунктами усиления оборудования

КАМА/К-60 превышает указанную в таблице, необходимо предпринять

следующие действия:

1. проверить путем соединения двух модулей WATSONˆ3, не

установится ли связь на требуемой длине (часто это бывает возможным, так

как данные, приведенные в таблице, несколько загрублены);

2. установить новый регенераторный пункт в разрыв кабеля,

желательно на равном расстоянии от ближайших пунктов регенерации.

Поскольку предложенное решение требует организации цифровой

передачи по кабельным парам, нельзя гарантировать отсутствие влияния на

соседние пары кабеля, нагруженные аппаратурой высокочастотного

уплотнения. В свою очередь, наилучшие результаты по дальности передачи

оборудования WATSON также достигаются при отсутствии на соседних дарах

аналоговых систем. Поэтому в случае использования кабелей с числом жил

более четырех рекомендуется одновременная замена всех систем передачи,

нагружающих данный кабель. Если это невозможно, то лучше использовать

оборудование WATSONˆ3 с линейным кодированием CAP, так как оно

наименьшим образом влияет на соседние пары и менее чувствительно к

высокочастотным шумам.

3.6.2. Оконечное оборудование

В качестве оконечного необходимо использовать мультиплексор

временного разделения, который может работать с соединительными и

абонентскими линиями и цифровыми интерфейсами (например,

мультиплексор RESICOM-MXLP или ВМХ фирмы SAT). Такое требование

46

вызвано тем, что в будущем может возникнуть необходимость передачи

данных и прямых абонентских подключений по цифровым трактам,

созданным с помощью HDSL.

Конструктивно мультиплексор RESICOM-MXLP выполнен в виде 19-

дюймовой кассеты, приспособленной для крепления в стойках различных

конструкций. Платы имеют формат, соответствующий рекомендации 917

МЭК. MXLP включает в себя блоки группового оборудования, к которым

подключаются платы различных портов, предназначенных для конкретных

случаев применения.

Плата СТМ (плата группового тракта) реализует главные функции

системы передачи вместе с функциями управления и контроля. Она

поддерживает два стыка 2048 кбит/с с импедансом 120 Ом и два стыка с

импедансом 75ˆОм в соответствии с рекомендацией МСЭ-Т G.703.

Плата CIE добавляет мультиплексору MXLP дополнительные функции

управления, контроля и техобслуживания, включая централизованное

управление и сбор статистики.

Основными платами низкоскоростных окончаний являются платы

абонентских интерфейсов FXS, платы станционных интерфейсов FXO, платы

интерфейсов данных CID и платы соединительных линий CRT.

Платы FXS и FXO обеспечивают стандартные интерфейсы с

абонентским оборудованием (телефонный аппарат, телефакс, модем,

таксофон) и телефонными станциями (любой системы). С помощью плат CRT

происходят межстанционные соединения с сигнализацией Е&М, а платы CID

осуществляют непосредственное подключение цифровых устройств,

например, компьютеров или маршрутизаторов локальных вычислительных

сетей.

В случае, когда планируется осуществлять интегрированный сервис —

передачу голоса (телефонию) и данных, можно использовать более сложные

мультиплексоры разделения времени, например, ВМХ (SAT), Z-5000 (ZETA

COMMUNICATION, Великобритания) и др. Такие мультиплексоры

реализуют значительно больше цифровых интерфейсов с различными

скоростями (V.24, V.26, V.11, V.35, RS-232, 449, 485, 530, Х.21 и т.д.). Кроме

того, эти мультиплексоры обеспечивают статистическое уплотнение данных и

сжатие речевой информации. Это позволяет повысить эффективность

использования канала связи в десятки раз. Так, например, в тракте 2 Мбит/с

(Е1), обычно используемом для передачи 30 телефонных каналов

(кодирование ИКМ 64 кбит/с), применение мультиплексоров Z-5000 с

платами LBRV (низкоскоростная передача голоса, кодирование CELP — 4,8

кбит/с) дает возможность организовать свыше 400 (!) каналов тональной

частоты. Однако необходимо отметить, что алгоритмы кодирования CELP не

рекомендованы ITU-T к применению на телефонной сети общего

пользования.

47

4. Оценка эффективности принятых решений

Три ключевых преимущества технологий xDSL:

использование существующей абонентской линии;

передача по этой одной АЛ всего разнообразного трафика КС - от

традиционного телефонного разговора до доступа к Интернет;

передача всего трафика данных пользователя (включая и трафик

Интернет) в обход коммутируемых сетей ТФОП или ISDN; непосредственно в

транспортную сеть передачи данных.

Это позволяет определить технологии xDSL в качестве самого

эффективного средства широкополосного доступа и наиболее

предпочтительного варианта организации КС.

Для малых офисов и удалённых пользователей связь может быть

асимметричной, с применением технологии ADSL - по широкому входящему

каналу абонент получает из сети данные или видео, а исходящий используется

для отправки запросов на получение информации. Следует отметить, что

пропускной способности узкого исходящего канала вполне достаточно для

передачи электронной почты, файлов и для проведения голосовых

переговоров через Интернет.

В крупных корпоративных подключениях трафик имеет, как правило,

симметричный характер (обмен информацией, работа с базами данных и т.п.).

Для таких случаев предпочтительнее использовать технологии HDSL, SDSL

или MDSL.

Использование базовых телекоммуникационных модулей при

построении КС также обладает рядом преимуществ, при построении которых

применяется блочный принцип (УП). Существует возможность выбрать

вариант конструктивного исполнения, технологии линейного кодирования,

протокола сетевого управления, тип интерфейса и т.д. Таким способом

достигается гибкость выбора параметров системы в целом при сохранении

низкой стоимости.

48

Заключение

В данной дипломной работе сделана попытка выработать ряд

предложений по организации корпоративной сети на основе технологий хDSL

с применением базовых телекоммуникационных модулей.

В основу предложенной концепции построения корпоративных сетей

связи положены следующие основные идеи:

масштабируемость решений, инвестирование "по мере развития";

низкие стартовые затраты;

универсальное конструктивное исполнение (использование УП);

единая система управления;

открытость и дальнейшее развитие.

Задание на дипломную работу выполнено.

49

Список используемой литературы

1. Олифер В.Г. Компьютерные сети. СПб. 2001

2. Олифер В.Г. Компьютерные сети. 2-е издание, СПб. 2003

3. Виктор и Наталья Олифер, Стратегическое планирование сетей.

http://www.citforum.ru/nets /

4. Кайрон Тейлор. Судьба DSL в руках операторов сетей связи.

журнал Сети · # 3/98 · стр. 77-83

5. Сергей Орлов. На пути к G.shdsl. журнал LAN, #11/2002

6. Евгений Евдокименко Российский рынок xDSL-устройств

журнал Сети, #04/1998

7. Ю.А.Парфенов, О.Н.Чернова, ˆК практическому использованию

оборудования xDSL. 2001 http://www.citforum.ru/koi/nets/articles

8. Воеводский С.В., Мещеряков В.В., DSL-технологии и

цифровизация медных кабельных магистралей.ˆ2002-03

http://www.nateks.ru/pub/

9. Шаронин С. Современные концепции широкополосного

абонентского доступа http://www.citforum.ru/koi/nets/articles

10. Семинар. Теория и практика обеспечения безопасности

информационных систем. http://www.citforum.ru/seminars/2003/bezopis.shtml#2

50