Бабич А.В. Оргранизация информационных сетей: Учебное пособие

Подождите немного. Документ загружается.

121

1 2

802b Протокол управления Novell IPX

c021 Протокол управления соединением (Link Control Protocol —

LCP)

c023 Протокол установления подлинности пароля (Password

Authentication Protocol — PAP)

c223 Протокол аутентификации запрос-ответ (Challenge-Handshake

Authentication Protocol — CHAP)

Поле Информация содержит следующий уровень данных прото-

кола. Обратите внимание на отсутствие поля, ограничивающего дли-

ну РРР-пакета. Такого рода информацией удаленное устройство

снабжает следующий уровень протоколов.

Для передачи данных через последовательное соединение с по-

мощью РРР должно быть определено несколько протоколов. Каждый

протокол выделяется в отдельную фазу, а все фазы вместе и состав-

ляют протокол РРР. В фазе установления соединения переговоры

между передатчиком и приемником ведутся посредством протокола

низкого уровня. После установления соединения клиент может иден-

тифицировать себя для сервера в фазе проверки подлинности (аутен-

тификации). После аутентификации каждый протокол, который бу-

дет использоваться для передачи, должен быть оговорен во время

фазы согласования сетевых протоколов. В последующих разделах

все эти фазы описаны более подробно.

После того как последовательное соединение по протоколу HDLC

между двумя сторонами установлено, устройство, инициировавшее со-

единение, пытается начать переговоры о параметрах, необходимых для

передачи данных через это соединение. Подобно TCP-соединению, для

определения состояния соединения между устройствами используется

несколько параметров. Для выполнения этой задачи используется про-

токол управления соединением (Link Control Protocol — LCP).

§4. Протокол LCP

Протокол LCP состоит из форматированных пакетов, которые по-

зволяют двум сторонам обмениваться информацией для определения

параметров соединения.

Окончание табл. 6

122

При обмене пакетами LCP в течение фазы переговоров клиент

РРР может попросить изменить тот или иной параметр соединения.

Если параметр не включен в пакет, то его значение принимается

равным значению по умолчанию. Ниже приведены возможные пара-

метры PPP-соединения.

Максимальный принимаемый блок (Maximum Receive Unit —

MRU). Основной параметр LCP, о величине которого ведутся пере-

говоры, — это максимальный принимаемый блок (Maximum Receive

Unit) или MRU. Его значение определяет размер пакетов, которые

будут передаваться через соединение. Чем больше размер пакета,

тем больший объем данных может быть передан без перегрузки по-

лосы. Однако слишком большой размер пакета может снижать про-

изводительность на плохих линиях, в которых часто появляются ис-

кажения, так как при появлении ошибки производится повторная

передача всего пакета. Когда это возможно, устанавливается значе-

ние MRU, равное 1500, что соответствует размеру пакета в сети

Ethernet. Однако при низкоскоростном соединении рекомендуется

снижать MRU до 296. Благодаря этому снижается вероятность по-

явления ошибок и, как следствие, уменьшается количество повтор-

ных передач.

Параметр контроля качества (Quality Control) используется,

когда устройства желают определить качество установленного со-

единения. При возрастании количества ошибок желательно прове-

рить качество соединения, и если последнее не удовлетворяет опре-

деленным нормам, разорвать его. По умолчанию контроль качества

соединения не производится. В RFC описан лишь один тип протоко-

ла контроля качества — протокол отчета о состоянии соединения Link

Quality Report типа с025. При этом обе стороны, участвующие в со-

единении, должны согласовать использование контроля качества и его

тип, прежде чем начать наблюдение за состоянием соединения.

Параметр протокола аутентификации (Authentication Protocol)

позволяет устройствам вести переговоры о методе проверки подлин-

ности клиента при установлении соединения с хостом. Поскольку к

сетевой безопасности в настоящее время предъявляются довольно

высокие требования, то при установке РРР-соединения практически

всегда проводится аутентификация клиента. На сегодняшний день

поддерживаются два типа проверки подлинности клиента: протокол

CHAP и протокол PAP.

123

§5. аутентификация в PPP

В качестве альтернативы проверки пользователя с помощью тексто-

вой процедуры userid/password были разработаны два метода аутен-

тификации. Широкое распространение в реализациях РРР получил

протокол аутентификации PAP. По сравнению с PAP, протокол CHAP

более безопасен и сейчас приобретает все большую популярность.

Протокол аутентификации запрос-ответ Challenge-Handshake

Authentication Protocol (CHAP) используется для реализации

функций безопасности при установлении РРР-соединения. В прото-

коле CHAP применяется трехразовая проверка подлинности при ре-

гистрации клиента на хосте. В RFC 1994 описан алгоритм, реализуе-

мый в протоколе CHAP.

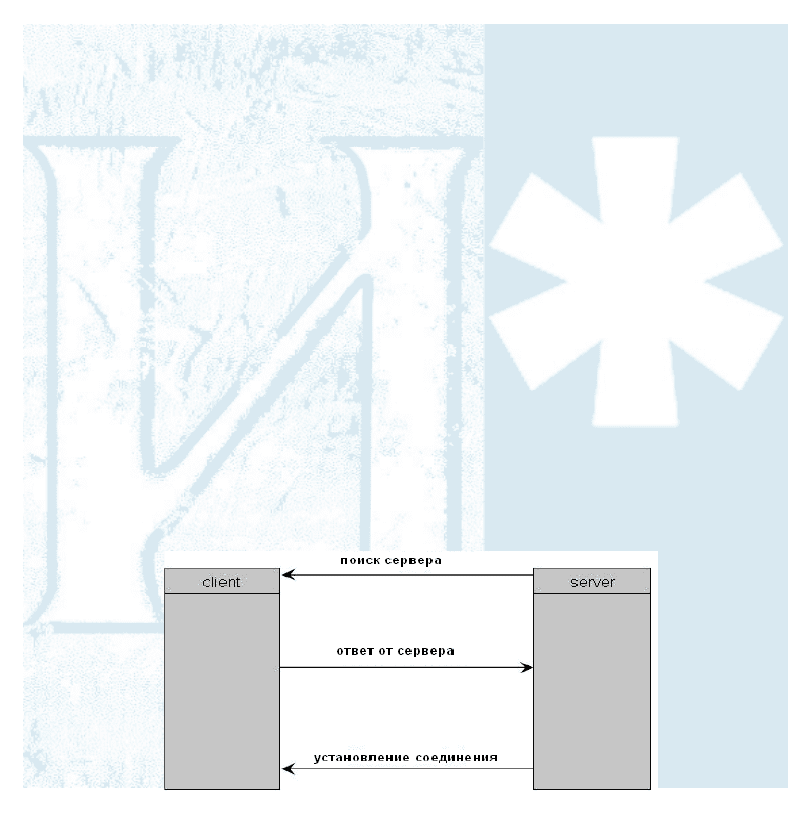

Подтверждение установления соединения в CHAP проходит в

три фазы (рис. 27).

Хост посылает пакет запроса CHAP-клиенту со случайным зна- x

чением.

Клиент отвечает пакетом ответа CHAP, в который включено зна- x

чение, вычисленное с помощью наложения на значение вызова

секретного ключа. Ключ выводится с помощью односторонней

функции хеширования.

Далее хост сверяет значение в ответе клиента с полученным им x

самим таким же способом (наложение значения вызова на ключ).

Если они совпадают, то хост высылает пакет «Success» (Успешная

аутентификация), и сеанс РРР продолжается. В противном случае

хост посылает клиенту пакет «Failure» (Отказ), сеанс РРР прекра-

щается и формируется LCP-пакет типа Terminate-Request.

Рис. 27. Фазы подтверждения установления соединения в протоколе CHAP

124

В протоколе CHAP предусмотрена еще одна возможность. Она

состоит в том, что хост РРР может в любой момент во время сеанса

РРР попросить клиента об аутентификации. Такая возможность по-

зволяет предотвратить несанкционированный доступ со стороны

других устройств.

В отличие от протокола CHAP, протокол установления подлин-

ности пароля Password Authentication Protocol (PAP) не являет-

ся столь изощренным. В этом протоколе используется простой меха-

низм проверки подлинности пользователя с помощью userid/password.

Идентификатор пользователя userid посылается в текстовом виде в

формате ASCII. Пароль может шифроваться, а может передаваться и

в текстовом виде. Это зависит от возможностей клиента.

После аутентификации клиента продолжается сеанс РРР. При

этом в течение сеанса повторная аутентификация не производится.

Если клиент не подтвердил свои полномочия соответствующим об-

разом, то сеанс РРР может быть прекращен хостом РРР.

Метод проверки подлинности с помощью PAP легко реализуется,

но имеет меньший уровень безопасности. Одна из причин его попу-

лярности у провайдеров услуг сети Internet заключается в том, что

безопасность коммутируемых соединений не является определяю-

щим фактором при организации подключения к сети Internet. Про-

слушивание телефонной линии с целью перехвата сеанса РРР до-

вольно затруднительно, в отличие от перехвата пароля, который

посылается по локальной сети Ethernet в текстовом виде. Таким об-

разом, простота настройки PAP перевешивает возможную угрозу,

связанную с низким уровнем его безопасности.

§6. Протокол NCP

После установления соединения в фазе переговоров LCP могут

организовываться отдельные сетевые сеансы. В протоколе РРР пред-

усмотрена возможность одновременной передачи данных несколь-

ких сетевых протоколов. Организация сеанса передачи для каждого

сетевого протокола происходит в фазе согласования сетевых прото-

колов. Согласование параметров сетевых протоколов в сеансе РРР

осуществляется с помощью протокола сетевых соединений Network

Connection Protocol (NCP). Протокол NCP используется для согласо-

вания параметров IP-соединения, и сеанс РРР называется протоко-

лом управления IP или IPCP.

125

Для поддержки сети IP через РРР обеими сторонами должен под-

держиваться протокол управления IP. Протокол IPCP используется

для согласования параметров протокола IP между двумя сторонами.

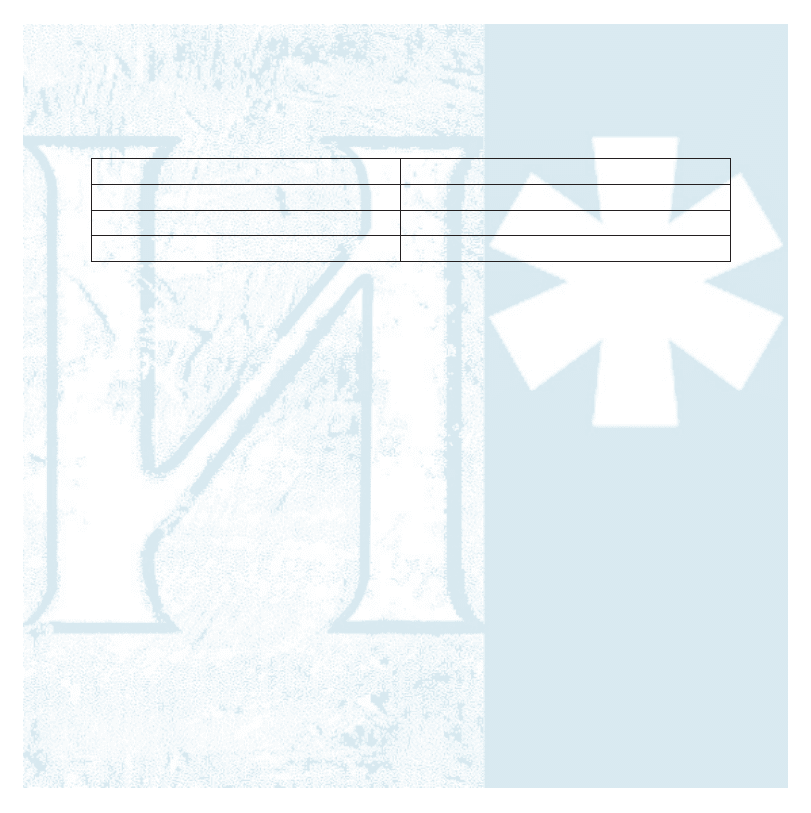

Параметры IPCP

С помощью протокола IPCP два устройства РРР производят со-

гласование параметров IP-протокола перед установкой IP-соединения.

В таблице 7 приведены параметры IPCP, регулируемые RFC.

Таблица 7

Параметры протокола IPCP

Значение параметра Описание

1 IP-адреса

2 Протокол сжатия IP

3 Удаленный IP-адрес

Параметр 1 был исключен из новой редакции RFC и в настоящее

время не используется. В его функции входило назначение IP-

адресов устройствам РРР, которые принимают участие в сеансе. Од-

нако было экспериментально доказано, что устройствам довольно

трудно установить взаимно приемлемые IP-адреса. Поэтому вместо

этого параметра был введен параметр 3.

Параметр 2 используется для согласования метода сжатия IP-

пакетов с целью экономии полосы пропускания во время сеанса

РРР. В настоящее время поддерживается метод сжатия заголовков

TCP/IP Ван Якобсона (Van Jacobson). С его помощью можно сокра-

тить заголовок TCP/IP до трех октетов.

Параметр 3 используется для назначения IP-адреса клиентскому

устройству РРР. С помощью этого параметра клиент может выбрать

для себя приемлемый IP-адрес. Если хост РРР по какой-либо причине

не может использовать предложенный ему клиентом IP-адрес, то он

может возвратить в пакете Configure-Nak альтернативный IP-адрес

для клиента. По умолчанию никакой IP-адрес не назначается.

§7. Завершение соединения

Когда клиенту требуется закончить сеанс РРР, он выдает пакет

LCP типа Terminate-Request. Приняв такой пакет, сервер РРР дол-

жен ответить пакетом типа Terminate-Ack и разорвать соединение.

126

Причем это не зависит от текущего состояния активных IP-

соединений. Клиент может завершить сеанс РРР даже при активном

IP-соединении. После того как сеанс РРР завершен, для открытия

нового сеанса клиент должен выдать соответствующие пакеты LCP

для установления соединения, даже если физическое соединение не

было утеряно.

§8. Настройка PPP

Настойка протокола PPP довольно проста и в базовом виде сво-

дится всего к одной команде изменения типа инкапсуляции на ин-

терфейсе. Дополнительно можно активировать взаимную аутенти-

фикацию (проверку имени пользователя и пароля) на канале.

Рассмотрим настройку PPP на последовательном интерфейсе.

Прежде всего нужно изменить инкапсуляцию на интерфейсе с

инкапсуляции HDLC, используемой по умолчанию, на PPP с помо-

щью команды:

CLI Router(config-if) encapsulation ppp

Далее интерфейс настраивается точно так же, как и обычный IP-

интерфейс маршрутизатора.

Для использования взаимной аутентификации прежде всего не-

обходимо создать соответствующие имя пользователя и пароль.

CLI Router(config) uername name password password

Добавляет в локальную базу пользователей маршрутизатора

пользователя с именем name и паролем password. Это имя пользова-

теля и пароль будут использованы для аутентификации удаленного

маршрутизатора.

Далее необходимо активировать аутентификацию на интерфейсе

маршрутизатора командой:

CLI Router(config-if) ppp authentication pap|chap

Следующим шагом является указание маршрутизатору, с каким

именем пользователя и паролем проходить аутентификацию на уда-

ленном маршрутизаторе.

Если для аутентификации выбран протокол PAP, то необходимо

выполнить команду:

CLI Router(config-if)ppp pap sent-username name password password,

127

где name и password — имя пользователя и пароль из локальной

базы данных пользователей на удаленном маршрутизаторе.

Если протокол chap, то:

CLI Router(config-if) ppp chap hostname имя

Router(config-if) ppp chap password пароль

Для проверки настроек используются команды:

CLI Router debug ppp negotiation

Router debug ppp authentication

Router show interface

Резюме

PPP — протокол точка-точка — является протоколом канально-

го уровня (Data Link) сетевой модели OSI.

PPP — это механизм для создания и запуска IP (Internet Protocol)

и других сетевых протоколов на последовательных линиях связи —

будь это прямая последовательная связь (по нуль-модемному кабе-

лю), связь поверх Ethernet, модемная связь по телефонным линиям,

мобильная связь по технологиям CSD, GPRS или EDGE.

Протокол РРР является основой для всех протоколов канального

(2-го) уровня. Связь по протоколу РРР состоит из четырех стадий:

установление связи посредством LCP (осуществляется выбор прото-

колов аутентификации, шифрования, сжатия и устанавливаются па-

раметры соединения), установление подлинности пользователя (реа-

лизуются алгоритмы аутентификации, на основе протоколов РАР,

СНАР), контроль повторного вызова РРР (необязательная стадия, в

которой подтверждается подлинность удаленного клиента), вызов

протокола сетевого уровня (реализация протоколов, установленных

на первой стадии). PPP включает IP, IPX и NetBEUI пакеты внутри

PPP-кадров.

Вопросы и тестовые задания для контроля

1. Наиболее безопасный протокол аутентификации в протоколе

PPP называется:

PAP;a)

CHAP;b)

LCP;c)

128

LMI.d)

2. Для согласования протоколов сетевого уровня между двумя ко-

нечными узлами, PPP использует:

PAP;a)

CHAP;b)

LCP;c)

NCP;d)

LMI.e)

3. Кадры РРР помещаются в поля данных кадра:

Frame Relay;a)

HDLC;b)

Ethernet;c)

ATM.d)

4. Для активации PPP на интерфейсе необходимо ввести команду:

ppp;a)

enable ppp;b)

ppp run;c)

encapsulation ppp; d)

encapsulation ppp ietf.e)

5. Для согласования параметров IP-протокола, PPP использует:

протокол IPCP;a)

протокол CDCP;b)

протокол CDP;c)

протокол NCP.d)

129

ЗаКлЮЧение

Информационные технологии имеют ключевое значение для обе-

спечения деятельности предприятий различных отраслей малого,

среднего и крупного уровня. Локальные и глобальные сети пере-

дачи данных и корпоративные системы управления деятельностью

предприятия давно составляют обязательную часть производствен-

ной инфраструктуры, обеспечивая жизненно необходимые для

функционирования предприятий бизнес-процессы. С повышением

роли информационных систем в обеспечении бизнес-процессов воз-

растает необходимость развития и обеспечения оптимального функ-

ционирования сетевой инфраструктуры предприятий.

Нарушение работы любого из компонентов сетевой инфраструк-

туры может привести к серьезным потерям для компании в денеж-

ном выражении, потере клиентов и деловых партнеров, снижению

репутации. Устранение же неисправностей может быть осложнено

территориальной распределенностью вычислительных ресурсов,

многочисленностью различных компонентов разных производителей,

разнородностью технологий контроля и управления. Все это влечет

за собой необходимость наличия на предприятии высококвалифици-

рованного персонала, занимающегося поддержкой и развитием сете-

вой инфраструктуры.

Студенты, успешно освоившие данный курс, могут устанавли-

вать, настраивать и управлять локальными (LAN) и глобальными

(WAN) сетями, а также организовывать удаленный доступ для не-

больших сетей (до 100 подключений), включая использование таких

протоколов и технологий, как IP, EIGRP, Frame Relay, IP RIP, VLANs,

RIP, Ethernet, Access Lists.

130

ПРаКТиКуМ

В соответствии с рабочей программой при изучении дисциплины

предусматривается 8 часов практических занятий. Ниже дано описа-

ние шести лабораторных работ, первые две рассчитаны на один час,

остальные — на 2 часа.

Для выполнения некоторых заданий понадобится специальное

программное обеспечение — сетевой эмулятор. В качестве сетевого

эмулятора можно использовать любое доступное вам приложение

подобного рода. Мы рекомендуем использовать свободно распро-

страняемый продукт PacketTracer версии 5. Скачать его можно по

адресу http://cisco.com.

Подготовка к выполнению лабораторных работ.

Цель. Построить топологию, произвести необходимые настройки.

Ресурсы. Сетевой эмулятор PacketTracer.

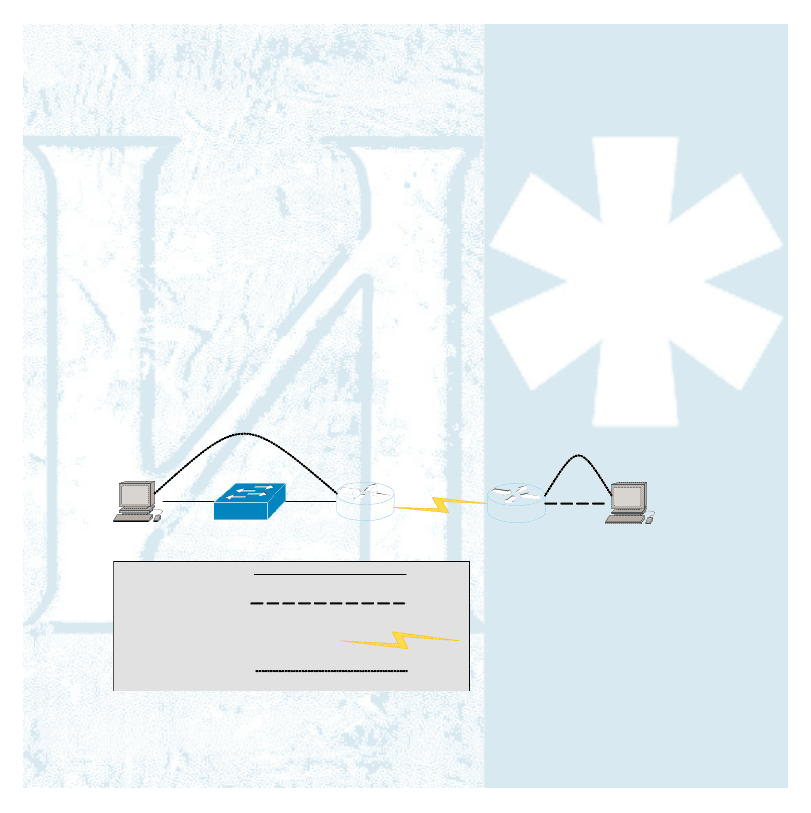

Задача 1. Построение сети

Постройте сеть, используя два маршрутизатора, один коммутатор

и два ПК, как показано на схеме (обратите внимание на различные

типы проводов, используемых для соединения устройств).

Router 1

Router 2PC1

PC2

Прямой кабель UTP

Кроссовер UTP

Последовательное подключение

Консольный кабель

Задача 2. Настройка сети

Задайте настройки на обоих маршрутизаторах в соответствие со

следующей таблицей. В качестве шлюза по умолчанию на ПК ука-

жите адрес локального интерфейса соответствующего маршрутиза-