Арутюнов В.В. Основы информационной безопасности

Подождите немного. Документ загружается.

21

навязывая ей фиктивные либо заведомо убыточные сделки.

4. Подмена информации как на этапе передачи, так и на этапе хранения

в фирме может привести к огромным убыткам.

5. Многократные успешные атаки на фирму, предоставляющую какой-

либо вид информационных услуг, снижают доверие к фирме у клиентов,

что сказывается на объеме доходов.

Несколько интересных цифр об атаках на информацию. Они были полу-

чены исследовательским центром DataPro Research в конце XX века.

Основные причины повреждений электронной информации рас-

пределились следующим образом:

– 52% случаев — неумышленная ошибка человека;

– 10% случаев — умышленные действия человека;

– 10% случаев — отказ техники;

– 15% случаев — повреждения в результате пожара;

– 10% случаев — повреждения водой.

Как видим, каждый десятый случай повреждения электронных данных

связан с компьютерными атаками.

Кто был исполнителем этих действий:

– 81% случаев — текущий кадровый состав учреждений;

– 13% случаев — совершенно посторонние люди;

– 6% случаев — бывшие работники этих же учреждений.

И наконец, что же именно предпринимают злоумышленники, доб-

равшись до информации:

– 44% случаев взлома — были произведены непосредственные кражи

денег с электронных счетов;

– 16% — выводилось из строя программное обеспечение;

– 16% — производилась кража информации с различными по-

следствиями;

– 12% — информация была сфальсифицирована;

– 10% — злоумышленники с помощью компьютера воспользова лись

либо заказали услуги, к которым в принципе не должны были иметь до-

ступа.

Как считают западные специалисты, утечка 20% коммерческой инфор-

мации в шестидесяти случаях из ста приводит к банкротству фирмы. Ни одна

даже преуспевающая фирма США не просуществу ет более трех суток, если ее

информация, составляющая коммерчес кую тайну, станет известной. Таким

образом, экономическая и ИБ банка или фирмы тесно взаимосвязаны.

С помощью средств промышленного шпионажа не только различ ными

способами подслушивают или подсматривают за действиями кон курентов,

но и получают информацию, непосредственно обрабатывае мую в сред-

ствах вычислительной техники. Это уже стало повседневным явлением

(например, съём информации с дисплеев или линий связи ЭВМ). Однако

наибольшую опасность здесь составляет непосредствен ное использование

22

ЗЛ средств вычислительной техники, что породило новый вид преступле-

ний — компьютерные преступления, т. е. несанкцио нированный доступ

(НСД) к информации, обрабатываемый в ЭВМ.

В настоящее время в зарубежных странах появились информа ционные

брокеры, которые с помощью кракеров взламывают СЗИ, получают инфор-

мацию, а затем ее продают. Покупателями могут быть как конкуренты по-

страдавшей фирмы, так и сама пострадавшая фирма.

Понятие «компьютерная преступность» включает в себя несколь ко по-

зиций. В него входят несанкционированное проникновение в сети, хище-

ние времени ЭВМ и изменение информации («логическая бом ба», вирусы и

т. д.), а также противоправные действия с использова нием компьютерной

техники:

– различные виды мошенничества, связанные с неправомерным исполь-

зованием пользовательских терминалов, осуществление меж дународных

денежных переводов (вследствие чего фирмы несут убыт ки, исчисляемые

сотнями тысяч долларов), незаконное изготовление и подделка электрон-

ных средств платежа и их использование для хищения наличных средств из

банкоматов;

– несанкционированное тиражирование компьютерных продуктов и

т.д. (компьютерное пиратство);

– распространение по международным информационным сетям ма-

териалов порнографического содержания, экономический шпионаж и пр.

Противодействовать компьютерной преступности сложно, что глав-

ным образом объясняется:

– относительной новизной и сложностью проблемы;

– сложностью своевременного выявления компьютерного преступ-

ления и идентификации ЗЛ;

– возможностью выполнения преступлений с использованием средств

удаленного доступа, т. е. ЗЛ на месте преступления нет;

– трудностями сбора и юридического оформления доказательств ком-

пьютерного преступления.

1.3. Классификация компьютерных преступлений

Несмотря на многообразие компьютерных преступлений, их мож но

классифицировать по отдельным общим группам.

В начале 90-х гг. XX века рабочая группа в рамках Интерпола разработа-

ла специальный классификатор. В соответствии с ним все компьютерные

преступления классифицированы следующим образом.

1. QA — несанкционированный доступ и перехват:

QAH — компьютерный абордаж (несанкционированный доступ);

QAI — перехват с помощью специальных технических средств;

QAT — кража времени (уклонение от платы за пользование);

23

QAZ — иные виды несанкционированного доступа и перехвата.

2. QD — изменение компьютерных данных:

QDL — логическая бомба;

GDT — троянский конь;

QDV — компьютерный вирус;

QDW — компьютерный червь;

QDZ — прочие виды данных.

3. QF — компьютерное мошенничество:

QFC — мошенничество с банкоматами;

QFF — компьютерная подделка;

QFG — мошенничество с игровыми автоматами;

QFM — манипуляции с программами ввода-вывода;

QFP — мошенничество с платежными средствами;

QFT — телефонное мошенничество;

QFZ — прочие компьютерные мошенничества.

Рассмотрим вкратце основные способы, которыми могут пользоваться

злоумышленники для реализации компьютерных преступлений.

I. Перехват информации

Непосредственный перехват. Осуществляется, как правило, подключе-

нием к каналу связи, либо через телефонный канал системы, либо подклю-

чением к линии принтера.

Электромагнитный перехват. Не требует непосредственного подклю-

чения к системе и производится улавливанием с помощью специальных

средств излучения, производимого центральным процессором, дисплеем,

телефоном, принтером и др.

«Жучок». Установка микрофона в компьютере с целью перехвата разго-

воров работающего на ЭВМ персонала.

Скачивание данных. Сбор информации, требующейся для получения

основных интересующих злоумышленника материалов. Часто при этом ис-

следуется не само содержание информации, а схемы ее движения.

«Уборка мусора»: 1) физический вариант — сбор использованных ли-

стингов, выброшенных служебных бумаг и т.д.; 2) электронный вариант —

исследование данных, оставленных в памяти ЭВМ.

II. Несанкционированный доступ информации (НСД)

«За дураком»: 1) физический вариант — проникновение в помещения,

где установлены компьютеры, следом за законным пользователем; 2) элек-

тронный вариант — подключение терминала незаконного пользователя к

линии связи законного пользователя в начале работы или при прерывании

активного режима.

«За хвост». Перехват сигнала, обозначающего конец работы законного

пользователя с последующим осуществлением доступа к системе.

«Абордаж». Злоумышленники часто проникают в чужие ИС, подбирая

номера на удачу, угадывая коды и т.п.

24

«Неспешный выбор». Несанкционированный доступ к файлам законного

пользователя осуществляется нахождением слабых мест в защите системы.

Однажды обнаружив их, нарушитель может не спеша исследовать содержа-

щуюся в системе информацию, копировать ее, возвращаться к ней много-

кратно.

«Брешь». В отличие от «неспешного выбора», где ищутся слабые места в

защите системы, при данном способе производится поиск брешей, обуслов-

ленных ошибками или неудачной логикой построения программы.

«Люк» — развитие приема «брешь». В найденной бреши программа

«развивается», и туда дополнительно вставляют одну или несколько ко-

манд. Люк «открывается» по мере необходимости, а встроенные команды

автоматически осуществляют свою задачу.

«Системные ротозеи». Расчет на неадекватную проверку полномочий

пользователя (имена, коды, ключи и т.п.). Несанкционированный доступ

осуществляется нахождением бреши в программе входа в систему.

«Маскарад»: 1) физический вариант — для получения информации

злоумышленники выдают себя за других лиц, чаще всего за журналистов и

системных администраторов; 2) электронный вариант — проникновение в

компьютерную систему по кодам и другим идентификационным шифрам

законных пользователей.

«Мистификация». Иногда случается, как, например, с ошибочными те-

лефонными звонками, что пользователь удаленного терминала подключа-

ется к чьей-то системе, будучи абсолютно уверенным, что работает с той

системой, с какой и намеревался. Владелец системы, к которой поизошло

фактическое подключение, формируя правдоподобные отклики, может

поддерживать это заблуждение в течение определенного времени и полу-

чать некоторую информацию, в частности коды доступа к данным.

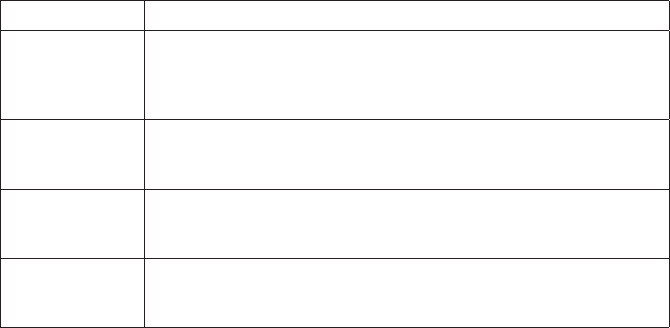

Таблица 1.1

Каналы несанкционированного доступа к информации

Канал связи Неправомерные действия

Линия связи

– изучение информационного трафика

– перехват и искажение сообщений

– нарушение протоколов обмена

– использование скрытых каналов

Устройства

ввода-вывода

– вход в систему

– чтение с экрана

– получение листинга

Оперативная

память ЭВМ

– модификация программ защиты

– изменение полномочий пользователей

– изменение системного программного обеспечения

Внешние

запоминающие

устройства

– повторное использование объектов

– использование скрытых каналов

– доступ к файлам и каталогам

25

Аварийный доступ. Используется тот факт, что в любом компьютерном

комплексе имеется особая программа, применяемая как системный инстру-

мент в случае возникновения сбоев или других отклонений в работе ЭВМ,—

своеобразный аналог прриспособлений, помещаемых в транспорте под

надписью «Разбить стекло в случае аварии». Такая программа — мощный и

опасный инструмент в руках злоумышленника.

«Склад без стен». Несанкционированный доступ осуществляется в ре-

зультате системной поломки. Например, если некоторые файлы пользова-

теля остаются открытыми, он может получить доступ к не принадлежащим

ему частям банка данных. Все происходит так, словно клиент банка, войдя в

выделенную ему в хранилище комнату, замечает, что у нее нет одной стены.

Основные каналы НСД приведены в таблице 1.1.

В «Концепции защиты СВТ и АС от НСД к информации», разра ботанной

Гостехкомиссией России, формулируются следующие ос новные принципы

защиты от НСД к информации:

– защита АС обеспечивается комплексом программно-технических

средств и поддерживающих их организационных мер;

– защита АС должна обеспечиваться на всех технологических этапах

обработки информации и во всех режимах функционирования, в том числе

при проведении ремонтных и регламентных работ;

– программно-технические средства защиты не должны суще ственно

ухудшать основные функциональные характеристики АС (на дежность, бы-

стродействие, возможность изменения конфигурации АС);

– неотъемлемой частью работ по защите является оценка эффек-

тивности средств защиты, осуществляемая по методике, учитываю щей всю

совокупность технических характеристик оцениваемого объекта, включая

технические решения и практическую реализацию средств защиты;

– защита АС должна предусматривать контроль эффективности средств

защиты от НСД. Этот контроль может быть либо периодичес ким, либо ини-

циироваться по мере необходимости пользователем АС или контролирую-

щими органами.

Распределенная организация современных АС требует внесения суще-

ственных изменений и дополнений как в политику безопасности, так и в

способы проведения их в жизнь. Появились новые угрозы, для противо-

действия которым нужны новые функции и механизмы защиты. Осново-

полагающим документом в области защиты распре деленных систем стали

Рекомендации X.800. В этом документе пе речислены основные сервисы

безопасности, характерные для рас пределенных систем, и роли, которые

они могут играть. Кроме того, здесь указан перечень основных механизмов,

с помощью которых можно реализовать эти сервисы.

III. Манипулирование данными

Подмена данных. Изменение или введение ложных данных осу-

ществляется, как правило, при вводе в ЭВМ или выводе истинных данных.

26

Подмена кода. Вариантом подмены данных является изменение кода

программы.

«Троянский конь». Тайное введение в чужую программу таких команд,

которые позволяют осуществить новые, не планировавшие ся владельцем

программы функции, но одновременно сохранять и прежнюю работоспо-

собность. По существу, это «люк», который от крывается не «вручную», а

автоматически, без дальнейшего участия злоумышленника.

«Компьютерные вирусы». Программы, обладающие способно стью раз-

множаться и выполнять вредоносные действия. Современные вирусы об-

ладают свойствами переходить в компьютерных се тях из одной вычисли-

тельной системы в другую, распространяясь как вирусное заболевание.

«Салями». Это способ использования «троянского коня» в сфе ре элек-

тронных банковских операций, основанный на том, что от числяемые на

счет злоумышленника суммы малы, а их потери практически незаметны.

Накопление осуществляется за счет боль шого количества операций.

«Логическая бомба». Тайное встраивание в программу команд, которые

должны сработать один раз или срабатывать многократно при определен-

ных условиях.

«Асинхронная атака». Сложный способ, требующий хорошего зна-

ния операционной системы. Используя асинхронную природу функ-

ционирования операционной системы, ее заставляют работать при ложных

условиях, из-за чего управление обработкой информации ча стично или

полностью нарушается. Если лицо, совершающее «асин хронную атаку», до-

статочно искусно, оно может использовать ситуа цию, чтобы внести измене-

ния в операционную систему или направить ее на выполнение своей цели.

Компьютерные преступления класса QF — компьютерное мошен-

ничество — чаще всего представляют собой следующее: хищение денег

(подделка счетов и платежных ведомостей, приписка сверх урочных часов

работы, фальсификация платежных документов, вто ричное получение уже

произведенных выплат, перечисление денег на подставные счета и т. д.);

хищение вещей (совершение покупок с фиктивной оплатой, добывание

запасных частей и редких материа лов); хищение машинной информации;

внесение изменений в машин ную информацию; несанкционированную экс-

плуатацию системы; не санкционированное использование ресурсов ЭВМ

или сети (например, хищение машинного времени); подделку документов

(полученных фальшивых дипломов, фиктивное продвижение по службе);

саботаж; шпионаж (политический, военный и промышленный).

Для борьбы с компьютерными преступлениями в системе МВД РФ в

1998 г. было создано Управление по борьбе с преступлениями в сфере вы-

соких технологий (УБПСВТ). В его структуре были выделены три подразде-

ления: 1) отдел по борьбе с преступлениями в сфере компьютерной инфор-

мации; 2) отдел по борьбе с преступлениями в сфере телекоммуникаций; 3)

отдел по борьбе с незаконным оборотом радиоэлектронных (РЭС) и специ-

27

альных технических средств.

В 2002 г. УБПСВТ было упразднено, а его штат, структура и ма териально-

техническое обеспечение были переданы Управлению специальных техни-

ческих мероприятий (УСТМ) МВД России. В настоя щее время эти подразде-

ления называются отделами «К» (по борьбе с компьютерными преступле-

ниями) при УСТМ. В них были сохранены профильные отделения по трем

вышеперечисленным направлениям борьбы с компьютерными преступле-

ниями.

Наряду с отделами «К» в МВД России с 1997 г. были созданы спецпо-

дразделения по борьбе с преступлениями в сфере экономи ки и компью-

терной информации. Они как специализированный орган дознания в силу

своей компетенции осуществляют выявление, пре сечение и предваритель-

ное расследование компьютерных преступ лений, совершенных в сфере

экономики (мошенничество с банков скими картами; подделка кредитных

и расчетных карт; хищение, совершенное с использованием электронного

доступа, и др.).

28

Глава 2. Правовой уровень обеспечения ИБ

Для защиты интересов субъектов информационных отношений не-

обходимо выстроить следующие уровни обеспечения ИБ:

– правовой (законодательный), для реализации которого исполь зуются

законы, нормативные акты, стандарты и т. п.;

– административный (включает организационные действия обще го ха-

рактера, предпринимаемые руководством организации);

– процедурный (содержит технологические мероприятия и проце дуры,

реализуемые в основном сотрудниками организации);

– программно-технический (включает технические и программные ме-

тоды и средства обеспечения ИБ).

Если без разработки законодательного уровня обеспечения ИБ система

ЗИ обычно не начинает создаваться, то для последующих уровней необхо-

димо принимать во внимание следующие возможные признаки уязвимости

в сфере ИБ:

Административный уровень:

1) мало внимания уделяется информационной безопасности, счи тается,

что на самом деле она не нужна;

2) не разработаны положения о защите информации, или они не соблю-

даются, не назначен ответственный за ИБ;

3) изменения в программы могут вноситься без их предваритель ного

утверждения руководством.

Процедурный уровень:

1) удаленные терминалы и микрокомпьютеры оставляются без при-

смотра в рабочие и нерабочие часы. Данные отображаются на компьютер-

ных экранах, оставленных без присмотра;

2) отсутствует документация или она не позволяет делать сле дующее:

понимать получаемые отчеты и формулы, по которым полу чаются резуль-

таты; модифицировать программы; готовить данные для ввода; исправ-

лять ошибки; проводить оценку мер защиты и пони мать сами данные - их

источники, формат хранения, взаимосвязи между ними;

3) не производится анализ информации, обрабатываемой в компью-

тере, с целью определения необходимого для нее уровня безопасности.

Программнотехнический уровень:

1) пароли пишутся на компьютерных терминалах, помещаются в обще-

доступные места, ими делятся с другими людьми, или они по являются на

компьютерном экране при их вводе;

2) не существует ограничений на доступ к информации или на характер

ее использования. Все пользователи имеют доступ ко всей информации и

могут использовать все функции системы;

3) не ведется системных журналов и не хранится информация о том, кто

и для чего использует компьютер;

29

4) вводимые данные не проверяются на корректность и точность или

при их проверке много данных отвергается из-за ошибок в них, требуется

сделать много исправлений в данных, не делается запи сей в журналах об

отвергнутых транзакциях;

5) производятся многочисленные попытки войти в систему с не-

правильными паролями.

Законодательный уровень является важнейшим для обеспече ния ИБ.

Большинство людей не совершают противоправных дей ствий не потому,

что это технически невозможно, а потому, что это осуждается и/или нака-

зывается обществом, потому, что так посту пать не принято.

Известно, что мошенничество и злоумышленные действия явля ются

целостным явлением, формируемым сложным взаимодействи ем обстоя-

тельств экономического, социального, психологического порядка.

Мошенничество и злоумышленные действия (далее в тексте для удоб-

ства будет применяться только понятие «мошенничество»), вклю чающие

в себя обман, могут принимать различные формы. Все разно видности мо-

шенничества можно подразделить на шесть типов.

Первый из них — это растрата или хищение со стороны со трудника.

В этом случае сотрудники обманывают своих руководите лей, присваивая

себе имущество или средства фирмы. Растраты и хищения со стороны со-

трудников могут совершаться как непосред ственно ими самими, так и опо-

средованно — с помощью и при уча стии других лиц.

Второй тип мошенничества — это мошенничество со стороны руководи-

телей или менеджеров. Такое мошенничество отличается от других типов

как положением жуликов, так и способами обмана. В своем наиболее общем

виде мошенничество со стороны менед жеров является обманом, совершае-

мым руководителями данной фир мы высшего и среднего звена путем ма-

нипуляций с финансовой отчетностью.

Тесно связан с мошенничеством со стороны менеджеров такой тип мо-

шенничества, как аферы с инвестициями. В этом случае ин весторам пред-

лагается сделать инвестиции, которые, как оказывает ся впоследствии, на

самом деле липовые, не имеющие, как правило, никакой стоимости. В эту

категорию обычно попадает так называе мый телемаркетинг, являющий

собой предложение «мыльных пузы рей» и других возможностей вложения

свободного капитала.

Четвертым типом мошенничества является мошенничество со сторо-

ны поставщиков. Такое мошенничество встречается в двух своих основных

сущностях: во-первых, в виде действий только са мих этих поставщиков и,

во-вторых, в виде совместных действий как поставщиков, так и представи-

телей заказчика. Мошенничество со стороны поставщиков часто проявля-

ется в завышении количества поставляемых изделий, поставке бракован-

ных товаров или непостав ке товаров вообще, хотя платежи за них были

получены.

30

Пятый тип мошенничества — это мошенничество со стороны за казчика

или клиента. Оно обычно включает в себя неплатежи за по ставленный то-

вар, получение платы за непроделанную работу или об ман различных фирм

путем поставки им совершенно ненужных вещей.

Шестым типом мошенничества является обман, могущий осуще-

ствляться с целью получения не только финансовой прибыли. Такой тип

обмана просто обозначается как мошенничество смешанного типа.

Несмотря на то что существуют тысячи способов совершения мо-

шенничества, имеется три основных элемента, присущих мошенниче ству.

Эти три элемента, образующие в совокупности так называемый треуголь-

ник мошенничества и определяющие мотивацию и возмож ность для совер-

шения мошенничества, представляют собой:

1) давление финансовых обстоятельств; пороков и пагубных об-

стоятельств; обстоятельств, связанных с работой и др.;

2) возможность совершить и некоторое время скрывать акт мо-

шенничества;

3) способность оправдать это действие.

Каждый мошенник сталкивается с некоторым давлением внешних об-

стоятельств, причем большинство таких обстоятельств связано с финансо-

вым неблагополучием. Вместе с тем мотивирующим фак тором может стать

и давление обстоятельств, не имеющих отноше ния к финансам, таких, как

необходимость показать в отчете улуч шенные по сравнению с реальностью

показатели, нелюбовь к своей работе или даже стремление «наказать всю

систему». Вторым эле ментом треугольника мошенничества является воз-

можность его совершить. Третьим элементом треугольника мошенниче-

ства явля ется своего рода оправдание мошенничества перед самим собой,

чтобы оно не расходилось с некоторым «кодексом чести» афериста.

Эти три элемента присутствуют практически в каждом случае мошен-

ничества. Если человек ощущает давление внешних обстоятельств, имеет

возможность и может оправдать свой поступок перед самим собой, то он,

скорее всего, пойдет на мошенничество.

В соответствии с Конституцией Российской Федерации международные

докумен ты, подписанные от имени Российской Федерации, имеют приори-

тет над соответствующими документами федерального уровня. Докумен-

ты, не подписанные от имени России, могут использоваться, если они не

противоречат законодательству страны.

На начало 2006 г. в РФ в сфере ИБ действовало:

– 12 указов Президента России;

– 30 распоряжений Правительства РФ;

– 7 Кодексов РФ и 43 ФЗ;

– 26 государственных и межгосударственных стандартов;

– 40 отраслевых стандартов;

– более 20 Руководящих документов Гостехкомиссии - ФСТЭК России;