Андрончик А.Н., Богданов В.В., Домуховский Н.А. Защита информации в компьютерных сетях. Практический курс

Подождите немного. Документ загружается.

31

Каждая TCP-сессия (причем при обращении к одной странице сессий

может быть несколько!) начинается с обмена тремя TCP-сегментами с уста-

новленными битами SYN, SYN-ACK и ACK. На

рис. 1.9 можно видеть откры-

тие трех сессий TCP (кадры с номерами 1, 2, 3; 9, 14, 15; 30, 31, 32 соответст-

венно).

ВЫПОЛНИТЬ!

40. Определите количество сеансов TCP в буфере захваченных пакетов.

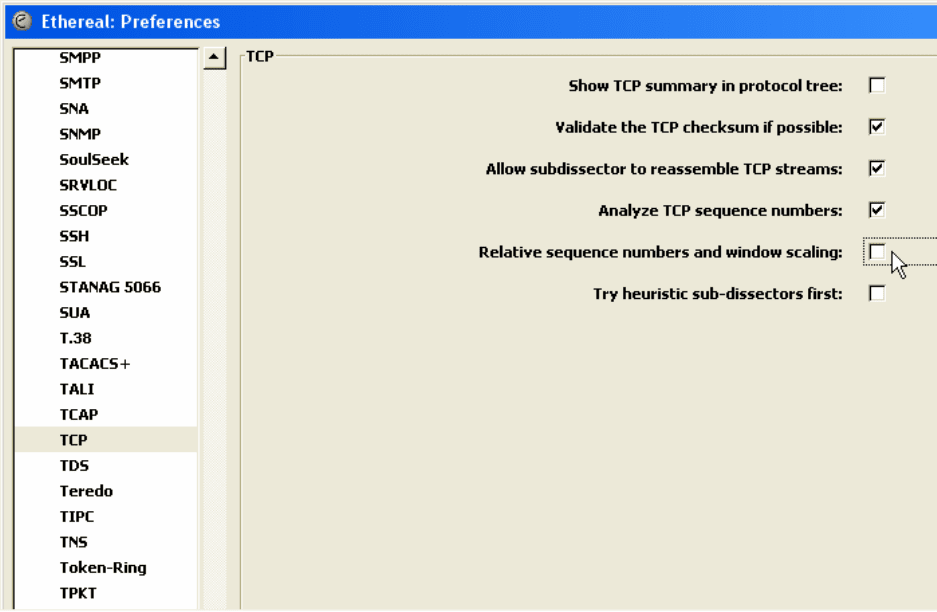

На

рис. 1.9 также видно, что сеансы TCP начинаются с относительных

последовательных номеров, равных нулю. Для того чтобы отобразить реаль-

ные последовательные номера, выбранные узлами при взаимодействии, необ-

ходимо выполнить команду меню Edit

⇒

Preferences, в появившемся диало-

говом окне (фрагмент диалогового окна см. на

рис. 1.10) выбрать протокол

TCP и убрать маркер в строке параметра «Relative sequence numbers and win-

dow scaling».

Рис. 1.10. Параметры анализа протокола TCP

ВЫПОЛНИТЬ!

41. Отобразите реальные последовательные номера в рамках сеансов TCP.

42. Проанализируйте третий кадр в рамках какого-либо сеанса TCP и ответьте

на следующие вопросы:

a. Какие порты используются клиентом и сервером?

32

b. Какой начальный последовательный номер выбран клиентом?

c. Присутствует ли в этом кадре поле подтверждения, каково его значе-

ние?

d. Какая длина заголовка TCP, присутствуют ли данные в этом кадре?

e. Какой бит флагов установлен и для чего он служит?

f. Какие дополнительные опции TCP передаются клиентом в этом кад-

ре?

g. Сохраните кадр и выделите различным цветом поля заголовка TCP,

пояснив их назначение.

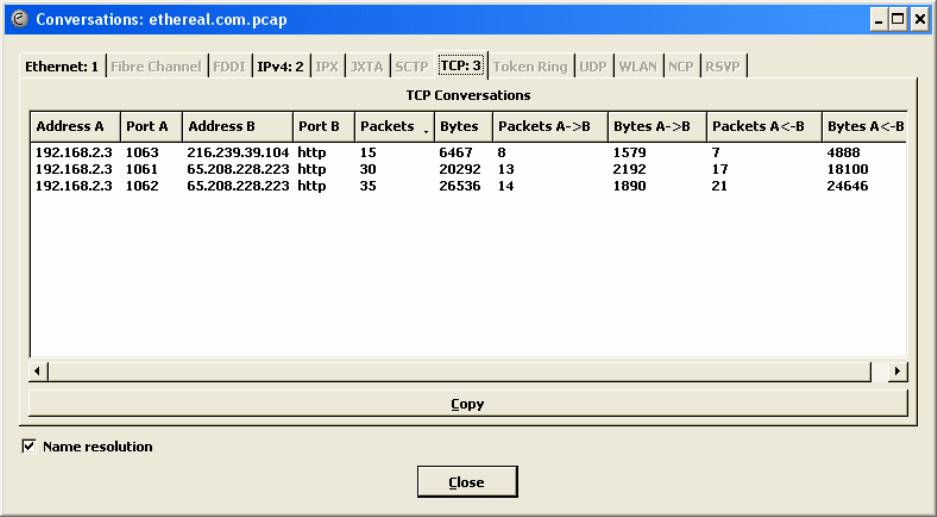

Немаловажная возможность программы Ethereal по анализу TCP трафи-

ка состоит в том, что с помощью команды меню Statistics

⇒

Conversations

можно быстро определить все сеансы, имеющиеся в буфере. В диалоговом

окне для отображения сеансов TCP необходимо выбрать закладку TCP (

рис.

1.11

).

Рис. 1.11. Статистика по сеансам TCP

ВЫПОЛНИТЬ!

43. Отобразите статистику сеансов TCP.

44. Выберите первый сеанс и с помощью контекстного меню Apply as Filter

⇒

Selected

⇒

A<—>B отобразите в буфере кадры, принадлежащие этому се-

ансу.

Для того чтобы быстро просмотреть передаваемые данные в рамках то-

го или иного сеанса, используют команду меню Analyze ⇒ Follow TCP Stream.

После выполнения команды на экране появится диалоговое окно, в котором

33

разными цветами будут отображены как запросы клиента, так и ответы сер-

вера (

рис. 1.12).

Рис. 1.12. Восстановленный сеанс TCP

Кнопка «Entire conversation» с раскрывающимся списком позволяет ото-

бразить обе стороны, участвующие в обмене, или только одну из них. Диало-

говое окно позволяет отобразить данные в различных форматах (ASCII,

EBCDIC, Hex Dump, C Arrays, Raw) и сохранить их в файл. При обнаружении

в сеансе кадров с каким-либо файлом можно отобразить лишь поток соответ-

ствующего направления, выбрать необходимый формат и сохранить его на

диск.

ВЫПОЛНИТЬ!

45. Определите, что передавалось в рамках захваченных вами сеансов TCP.

34

2. ВЫЯВЛЕНИЕ СЕТЕВЫХ АТАК ПУТЕМ АНАЛИЗА ТРАФИКА

2.1. Этапы сетевой атаки

Стандартные сетевые атаки производятся в три этапа: сбор информации,

выявление уязвимых мест атакуемой системы и реализация выбранной атаки.

Этап сбора информации заключается в изучении сетевой топологии

атакуемой сети, определении типа и версии операционной системы атакуемо-

го узла, выявлении доступных сетевых и иных сервисов, функционирующих

на атакуемом узле.

Этап выявления уязвимых мест атакуемой системы осуществляется по-

сле или параллельно с этапом сбора информации. Его суть заключается в вы-

яснении версий используемого на атакуемом узле сетевого ПО, выявлении его

конфигурации и в анализе наличия уязвимостей в указанном ПО и его на-

стройках.

И, наконец, этап реализации атаки — это либо отправка определенных

последовательностей сетевых пакетов на определенные сетевые службы, при-

водящая к неработоспособности узла, либо выполнение каких-либо запросов к

сетевым службам удаленного узла, результатом которых будет получение

доступа к защищаемой информации.

В целом первые два этапа не могут быть классифицированы как престу-

пление. Как указывается в [

1], компьютерными сетевыми преступлениями яв-

ляются предусмотренные уголовным законодательством общественно опас-

ные деяния, совершенные на основе удаленного доступа к объекту посяга-

тельства с использованием глобальных компьютерных сетей в качестве ос-

новного средства достижения цели. Таким образом, компьютерным преступ-

лением является лишь третий этап — реализация атаки.

Вместе с тем выполнение третьего этапа практически невозможно без

проведения двух первых этапов атаки. Следовательно, защите должны подле-

жать и информация о сетевой топологии, и перечень доступных сервисов, и

версии программного обеспечения, и т. п.

2.2. Исследование сетевой топологии

Задача изучения сетевой топологии заключается в выявлении сетевых

узлов, присутствующих в заданном диапазоне адресов. При этом распростра-

ненные сетевые сканеры, такие как nmap, netcat, InterNetView, решают данную

задачу чаще всего путем ICMP-сканирования.

Как известно, протокол ICMP используется для определения доступно-

сти сетевых узлов. Стандартной программой, применяющей протокол ICMP,

является утилита ping. Функционирование утилиты ping сводится к отправке

на тестируемый узел запроса и получению ответа. Отправляемый запрос на-

35

зывается ICMP-запросом (тип пакета ECHO_REQUEST), а получаемый от-

вет — ICMP-ответом (тип пакета ECHO_REPLY).

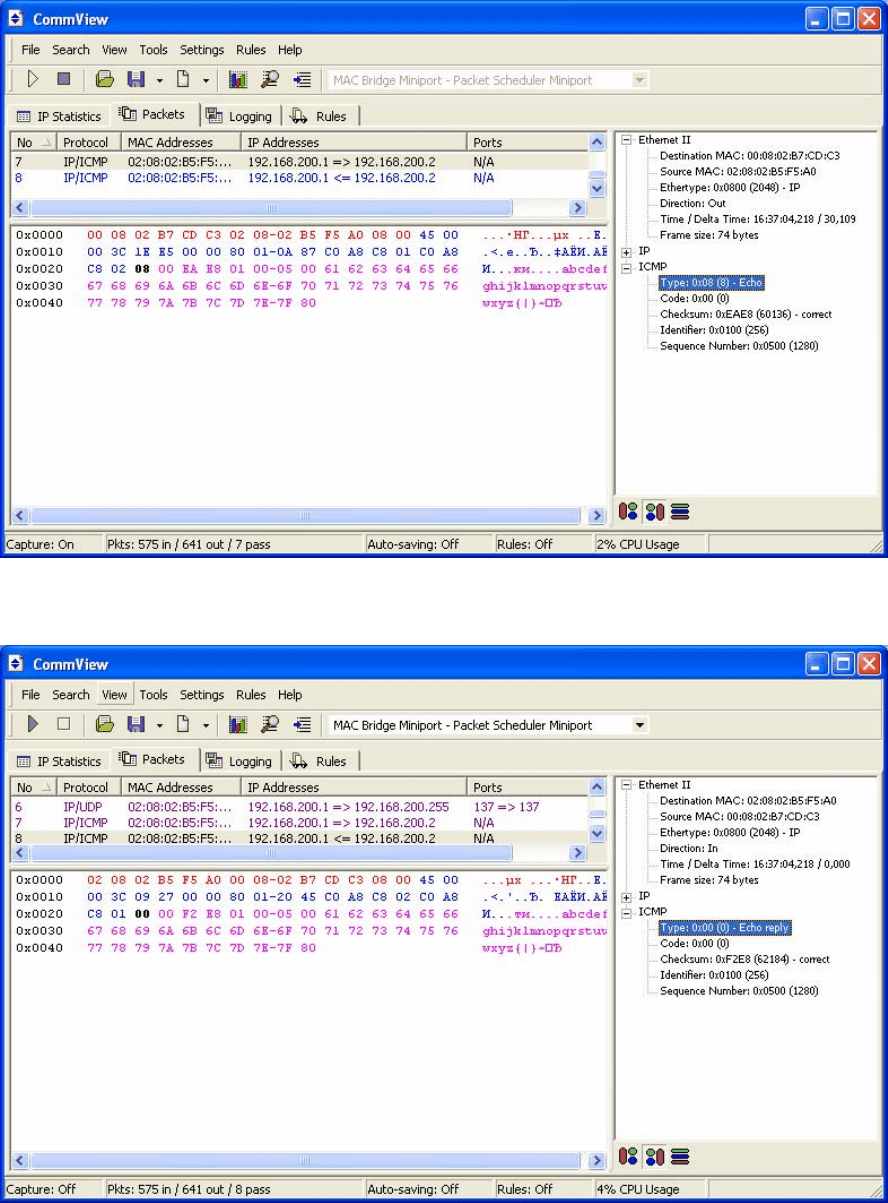

Рис. 2.1. Исходящий ICMP-запрос

Рис. 2.2. Входящий ICMP-ответ

36

Так, если на компьютере под управлением, например, ОС Windows 2000

с IP-адресом 192.168.200.1 производится выполнение команды

ping 192.168.200.2 с целью тестирования доступности узла с IP-адресом

192.168.200.1, то в сети можно наблюдать четыре последовательно передавае-

мые пары сообщений: исходящий ICMP-запрос (тип ICMP-пакета — 0х08,

Echo,

рис. 2.1) и входящий ICMP-ответ (тип ICMP-пакета — 0х00, Echo-Reply,

рис. 2.2).

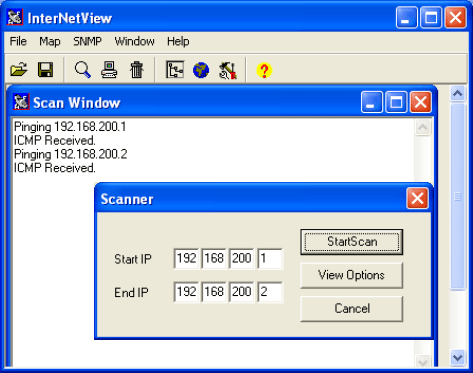

Аналогичные пакеты имеют место при сканировании, которое произво-

дится, например, сканером InterNetView (

рис. 2.3). Единственным отличием

является то, что вместо четырех последовательных пар пакетов в трафике при-

сутствует только одна пара: ICMP-запрос и ICMP-ответ.

Рис. 2.3. Окно сканера InterNetView

В общем случае единичный входящий ICMP-запрос не является ата-

кой — это лишь стандартное средство проверки доступности узла. Последова-

тельное выполнение ICMP-запросов с перебором адресов из определенного

диапазона уже можно рассматривать как атаку. Вместе с тем, если защищае-

мая сеть является «клиентской сетью», т. е. не содержит серверов, предостав-

ляющих сетевые услуги, то входящие в эту сеть ICMP-запросы также должны

рассматриваться как атака.

Для усложнения процесса выявления атаки перебор адресов может вес-

тись не последовательно, а в псевдослучайном порядке.

Как известно, при выполнении стандартного ICMP-запроса в ОС Win-

dows 2000 происходит обмен стандартной текстовой строкой длиной 32 байта.

Обычно данная строка представляет собой 26 букв английского алфавита, до-

полненных шестью дополнительными символами. Вместе с тем объем переда-

ваемых данных может быть существенно увеличен (до 65 535 байт) с целью

передачи не стандартной последовательности, а некоторой специально подго-

товленной команды или текста. В этом случае проявлением атаки могут быть

исходящие ICMP-ответы, в которых может быть передана защищаемая ин-

формация.

37

Кроме того, по получаемому ICMP-ответу, а именно по коду ICMP-

пакета, злоумышленник может определить тип операционной системы тести-

руемого узла с целью конкретизации дальнейшей атаки.

Таким образом, в случае ICMP-пакетов атакой будем считать входящие

ICMP-запросы и исходящие ICMP-ответы.

Рис. 2.4. Запрос установки TCP-соединения

1. шего компьютера, например,

2. редство анализа сетевого трафика. Осуществите

3. манду для обнаружения в сети соседнего

4. тах убедитесь

5.

. Сколько и каких сим-

волов отправляется на искомый компьютер?

ВЫПОЛНИТЬ!

Определите настройки протокола TCP/IP ва

командой ipconfig из командной строки.

Установите и запустите с

захват сетевого трафика.

Выполните ко ping *.*.*.*

компьютера.

Осуществите просмотр трафика. В полученных сетевых паке

в наличии полей «источник», «приемник», «тип протокола».

Найдите пакет, источником которого является Ваш компьютер, тип прото-

кола — ICMP, описание — Echo. Откройте подробное описание данного

пакета. Найдите тип пакета и отправляемые данные

38

6. Найдите ответный пакет (приемник — ваш компьютер, тип протокола —

ICMP, описание — Echo Reply). Откройте подробное описание данного

пакета. Сколько и каких символов отправляется в ответ?

7. Сколько раз осуществляется обмен ICMP-пакетами? Как представлены в

IP-пакетах IP-адреса приемника и источника?

Вторым широко распространенным способом выявления сетевой топо-

логии является TCP-сканирование, которое заключается в последовательной

попытке установления сетевого соединения по определенному порту с пере-

бором IP-адресов.

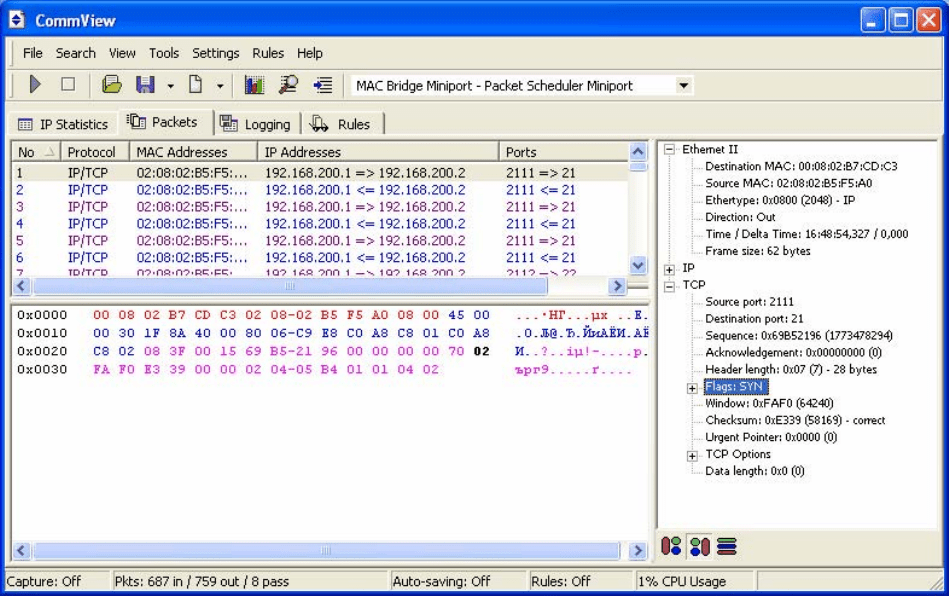

При установке TCP-соединения, как было указано ранее, первым паке-

том, отправляемым на тестируемый узел, является пакет с установленным

флагом SYN (

рис. 2.4). В зависимости от того, присутствует ли в сети компь-

ютер с указанным адресом, на котором включена тестируемая служба, воз-

можны три ситуации. В том случае, если компьютер присутствует и на нем

функционирует запрашиваемый порт, ответом будет пакет с установленными

флагами ACK и SYN, указывающими на то, что по данному порту может быть

установлено соединение (

рис. 2.5). Анализируя данный ответ, атакующий не

только может установить факт присутствия в сети узла, но и определить нали-

чие на нем определенной сетевой службы.

Рис. 2.5. Ответ о возможности установки TCP-соединения

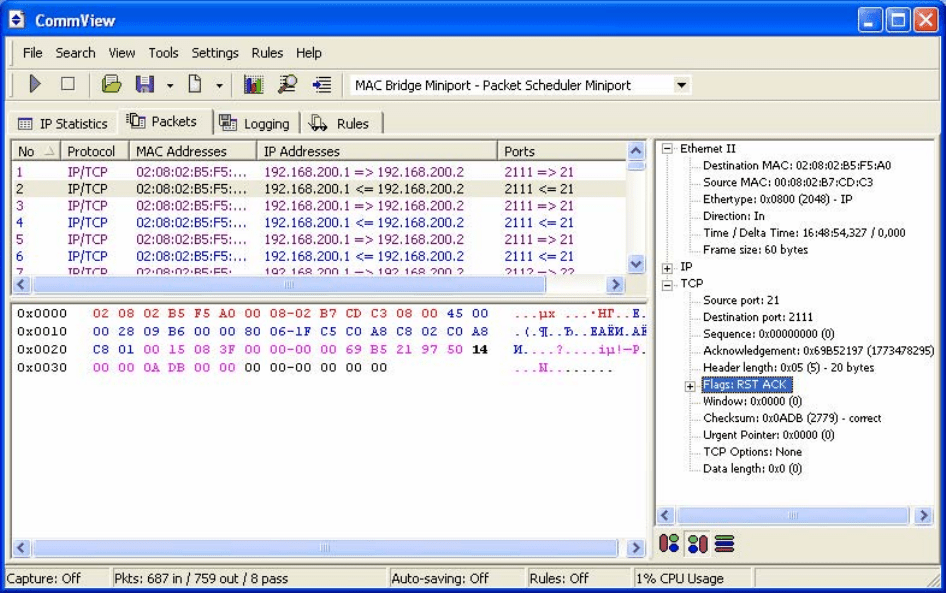

В том случае, если компьютер присутствует, но запрашиваемый порт на

нем не открыт, в ответ отправляется TCP-пакет с установленными флагами

ACK и RST, указывающими на то, что по запрашиваемому порту соединение

39

установить нельзя (рис. 2.6). Получив подобный ответ, атакующий принимает

решение о присутствии в сети узла с интересующим IP-адресом, но недоступ-

ности запрашиваемого порта.

И, наконец, если в сети нет искомого узла, то в ответ не будет получено

ничего.

Рис. 2.6. Ответ о невозможности установки TCP-соединения

2.3. Обнаружение доступных сетевых служб

Выше была описана технология выявления сетевых узлов путем уста-

новки TCP-соединения. Аналогичная технология используется, когда заранее

известно, что узел в сети присутствует, но необходимо получить информацию

о доступных сетевых службах, т. е. выполнить сканирование портов сетевого

узла. В этом случае последовательно осуществляются попытки подключения к

сетевым портам в определенном диапазоне.

Чаще всего применяются не подряд все номера портов, а только те из

них, которые наиболее интересны злоумышленникам с целью дальнейшего

проникновения. В ряде случаев перечень номеров портов может быть сфор-

мирован злоумышленниками на основе полученной ранее по коду ICMP-

ответа информации о типе операционной системы.

Одиночный запрос установки TCP-соединения по одному из портов мо-

жет считаться атакой лишь в случае, когда защищаемая сеть является «кли-

ентской». Однако если мы защищаем «клиентскую» сеть, которая не должна

40

предоставлять вовне каких-либо сетевых услуг, то и одиночные попытки ус-

тановки соединения должны интерпретироваться как атака. Последователь-

ные же попытки установить соединение с несколькими портами явно свиде-

тельствует о начавшейся сетевой атаке.

Таким образом, в случае TCP-пакетов атакой будем считать все попытки

установки TCP-соединения, инициируемые извне.

Рис. 2.7. Последовательные попытки установки TCP-соединений

Заметим, что мы рассмотрели только классический способ TCP-

сканирования, известный как сканирование методом Connect(), когда устанав-

ливается полное TCP-соединение. Вместе с тем известны более изощренные

методы, позволяющие процесс сканирования осуществлять скрытно: SYN-

сканирование, FIN-сканирование, ACK-сканирование, XMAS-сканирование,

NULL-сканирование. Соответственно известны утилиты, позволяющие авто-

матизировать указанные методы. Коротко опишем эти методы.

Метод сканирования TCP-портов системным вызовом Connect() являет-

ся основным для сканирования портов по протоколу TCP. Функция Connect()

позволяет атакующему узлу соединиться с любым портом сервера. Если порт,

указанный в качестве параметра функции, прослушивается сервером (т. е.

порт открыт для соединения), то результатом выполнения функции будет ус-

тановление соединения с сервером по указанному порту. В противном случае,

если соединение не установлено, то порт с указанным номером является за-